Команда whoami в Windows — узнать текущего пользователя

Содержание

- Что такое команда whoami в Windows?

- Как выполнить whoami в Windows

- Расширенные параметры whoami

- Пример: проверка прав администратора

- Когда кто-то использует whoami: сценарии и альтернативы

- Ментальные модели и чеклист по ролям

- Критерии приёмки

- Частые вопросы

- Вывод

Что такое команда whoami в Windows?

Команда whoami — встроенная системная утилита Windows. Она печатает текущий контекст входа, то есть учётную запись, от имени которой запущен терминал или процесс. Это полезно в средах с несколькими пользователями или доменами, когда нужно быстро подтвердить идентичность процесса.

Краткое пояснение термина: контекст входа — набор сведений о текущем пользователе, включающий учётную запись, домен и привилегии.

Как выполнить whoami в Windows

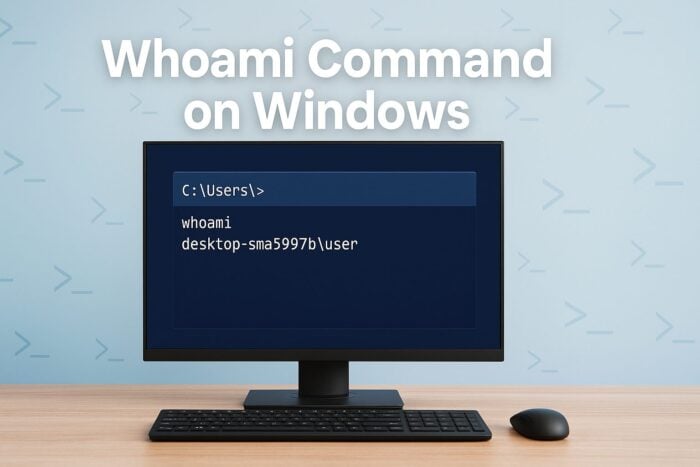

1. Открыть окно Выполнить или меню Пуск

- Нажмите Windows + R, чтобы открыть окно Выполнить.

- Введите cmd и нажмите Enter.

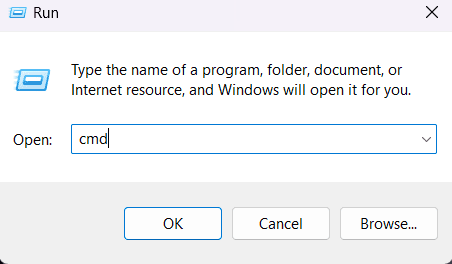

2. Запустить whoami

- В командной строке введите

whoamiи нажмите Enter.

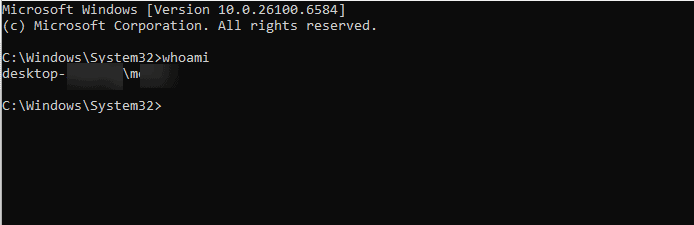

3. Прочитать результат

Результат обычно в формате ДОМЕН\Пользователь или ИмяКомпьютера\Пользователь. Используйте эту строку, чтобы подтвердить, что вы находитесь в ожидаемом домене или учётной записи.

Если нужно быстро выполнить проверку с повышенными правами, откройте командную строку от имени администратора и запустите whoami снова.

Расширенные параметры whoami

Эти переключатели показывают подробности о безопасности и учётной записи:

| Команда | Что показывает |

|---|---|

whoami /all | Полные сведения об идентификации, включая группы, привилегии и SID |

whoami /groups | Все группы безопасности, в которые входит пользователь |

whoami /priv | Привилегии учётной записи и их состояние (включено или отключено) |

whoami /user | Только имя пользователя и SID |

whoami /fqdn | Полное доменное имя текущего пользователя |

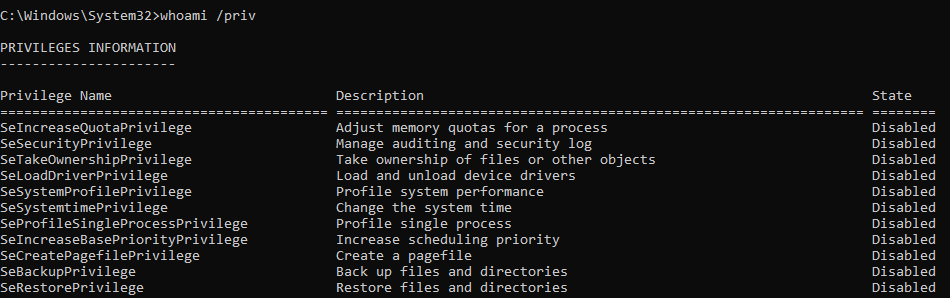

Пример: чтобы увидеть, какие привилегии доступны и какие включены, выполните whoami /priv.

Пример: проверка прав администратора

- Откройте командную строку от имени администратора.

- Выполните команду

whoami /priv.

В выводе ищите ключевые привилегии со статусом Enabled. Если их нет, сеанс не имеет повышенных прав.

Важно: запуск команд с повышенными правами изменяет контекст процесса. Пользователь может оставаться тем же, но токен безопасности будет содержать включённые привилегии.

Когда кто-то использует whoami: сценарии и альтернативы

Типичные задачи, где whoami полезен:

- Быстрая проверка, от какой учётной записи запущен скрипт.

- Диагностика ошибок доступа при администрировании или тестировании.

- Проверка учетных записей при удалённой помощи.

Альтернативы и дополнения:

echo %USERNAME%— выводит только имя пользователя, без домена.- В PowerShell:

[System.Security.Principal.WindowsIdentity]::GetCurrent().Name— аналогичный вывод внутри PS. - Использовать

whoami /allдля аудита групп и SID.

Пример когда whoami не хватает: если нужен детальный аудит доступа к файлу или событие в журнале безопасности, потребуются другие инструменты, например Audit Policy, Event Viewer или утилиты для анализа токенов.

Ментальные модели и чеклист по ролям

Ментальная модель: представьте процесс как субъект, а whoami показывает его паспорт — кто он и откуда пришёл. Привилегии — это список разрешений в паспорте.

Чеклист по ролям:

- Администратор:

- Проверить

whoamiиwhoami /priv. - Подтвердить Enabled привилегии для задач управления.

- При необходимости запустить от имени администратора.

- Проверить

- Служба поддержки:

- Проверить

whoamiпри работе с удалёнными пользователями. - Сопоставить домен и имя пользователя с учётной записью клиента.

- Проверить

- Аудитор:

- Выполнить

whoami /allдля фиксирования SID и групп. - Сравнить с записью в Active Directory.

- Выполнить

- Скриптер / DevOps:

- Включить проверку

whoamiв скрипт перед выполнением действий с правами.

- Включить проверку

Быстрая методология проверки

- Открыть терминал в ожидаемом режиме (обычный или от имени администратора).

- Выполнить

whoamiи зафиксировать строку вида ДОМЕН\ПОЛЬЗОВАТЕЛЬ. - При необходимости запросить привилегии

whoami /privи группыwhoami /groups. - Сопоставить результат с ожидаемыми данными по каталогу пользователей.

Критерии приёмки

- Команда

whoamiвозвращает строку с доменом или именем компьютера и именем пользователя. - При запуске от имени администратора

whoami /privпоказывает одну или несколько привилегий со статусом Enabled. - Для автоматизированного скрипта проверка

whoamiвстроена перед критическими операциями.

Примеры в виде диаграммы диагностики

flowchart TD

A[Запускаю команду] --> B{Результат соответствует ожидаемому пользователю?}

B -- Да --> C[Продолжить работу]

B -- Нет --> D[Проверить: запущен ли терминал от другого пользователя или приём авторизации]

D --> E{Требуется повышенный доступ?}

E -- Да --> F[Запустить от имени администратора и повторить whoami]

E -- Нет --> G[Связаться с администратором или проверить учётные записи]Частые вопросы

Что возвращает whoami в Windows?

Он возвращает текущий контекст входа, обычно в формате ДОМЕН\ПОЛЬЗОВАТЕЛЬ или ИмяКомпьютера\ПОЛЬЗОВАТЕЛЬ.

Можно ли запускать whoami в PowerShell?

Да, команда доступна и в PowerShell, вывод будет таким же, как в командной строке.

Доступна ли команда whoami во всех версиях Windows?

Да, whoami присутствует в современных редакциях Windows, включая Windows 7, 10 и 11, а также в серверных версиях.

Чем whoami отличается от echo %USERNAME%?

echo %USERNAME% выводит только имя пользователя без домена или имени компьютера, поэтому в сетевой среде whoami информативнее.

Где находится whoami на диске?

Это системная утилита, расположенная в стандартных системных путях и доступная без дополнительной установки.

Вывод

Команда whoami — простой и надёжный инструмент для мгновенной проверки текущего контекста учётной записи. Она помогает подтверждать, обладает ли сеанс нужными привилегиями, и ускоряет диагностику проблем доступа. Включайте проверку whoami в рутинные скрипты и процедуры перед выполнением критичных операций.

Краткая сводка:

- whoami показывает учётную запись и домен

- whoami /priv и whoami /groups дают подробности по привилегиям и группам

- Используйте запуск от имени администратора для проверки повышения прав

Похожие материалы

Herodotus: механизм и защита Android‑трояна

Включить новое меню «Пуск» в Windows 11

Панель полей сводной таблицы в Excel — руководство

Включить новое меню «Пуск» в Windows 11

Дубликаты Диспетчера задач в Windows 11 — как исправить