Как удалить вирус-ярлык (Shortcut Virus) с USB, компьютера и внешних дисков

Задача статьи: объяснить, что такое «Shortcut Virus», как он распространяется, как безопасно удалить его с USB-накопителей и ПК, и какие превентивные меры принять, чтобы предотвратить повторную инфекцию.

Оглавление

- Что такое вирус-ярлык и как он заражает устройство

- Что может сделать вирус-ярлык

- Методы удаления вируса-ярлык — пошаговые инструкции

- Когда методы могут не сработать и что делать дальше

- Альтернативные подходы и инструменты

- Модель угрозы и краткая методология реагирования

- Чеклисты для пользователя и администратора

- Жёсткие меры безопасности и рекомендации

- Краткое резюме

Что такое вирус-ярлык и как он заражает устройство

Вирус-ярлык (часто называют Shortcut Virus или Houdini) — это разновидность вредоносного ПО, которое скрывает или преобразует файлы в ярлыки (.lnk) и запускает скрипты (.vbs или .bat) при открытии заражённых объектов. Типичная цепочка распространения:

- Вредоносный скрипт попадает на компьютер через USB-накопитель или внешний диск.

- Скрипт прячет оригинальные файлы, создаёт видимые ярлыки и добавляет автозапусковые записи в реестр или копирует себя в системные папки.

- При подключении следующего носителя скрипт сканирует подключённые устройства и копирует себя на них.

Краткое определение: вирус-ярлык — самораспространяющийся скрипт, маскирующий файлы и использующий автозапуск.

Что может сделать вирус-ярлык

- Скрыть файлы и заменить их ярлыками, вводя в заблуждение пользователя.

- Запустить скрытые скрипты, которые могут загружать дополнительное ПО или модифицировать реестр.

- Распространяться на все подключаемые внешние устройства.

- Отправлять данные на командно-контрольный сервер при наличии сетевого доступа.

Важно: не все случаи «ярлыков» — следствие вреда. Иногда это ошибки файловой системы или некорректные операции копирования. Проверяйте признаки инфекции (наличие .vbs/.lnk с одинаковыми датами, неизвестные процессы, изменения в реестре).

Методы удаления вируса-ярлык — пошаговые инструкции

Ниже описано четыре рабочих метода. Выполняйте их в указанном порядке: от наименее инвазивного к самым радикальным.

Подготовка — общие рекомендации перед началом

- Отключите интернет на заражённом компьютере (для предотвращения утечки данных и загрузки дополнительных модулей).

- Скопируйте важные файлы на отдельный, чистый накопитель (только если вы уверены, что копируете реальные файлы, а не ярлыки). Проверяйте размер и тип файлов.

- Работайте с правами администратора.

- Закройте все программы и сделайте точку восстановления, если система позволяет.

Метод 1 — проверка скрытых файлов и автоматическое удаление простыми утилитами

- Подключите заражённый USB/диск.

- В Проводнике Windows: Вид → Параметры папок → Вид → Показать скрытые файлы и папки → Снять галочку «Скрывать защищённые системные файлы» если нужно (будьте осторожны).

- Проверьте, какие файлы скрыты и какие объекты имеют расширение .lnk.

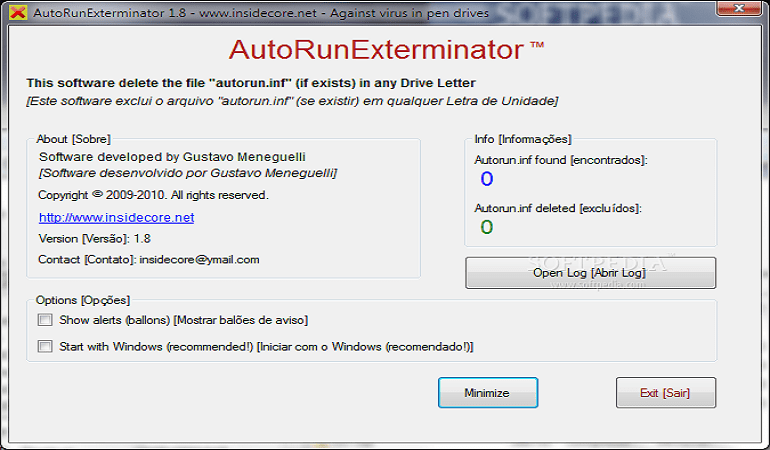

- Скачайте и запустите Autorun Exterminator (если авторитетный источник). Эта утилита автоматически ищет и удаляет автозапусковые записи и подозрительные скрипты. Всегда сверяйте контрольную подпись и источник утилиты.

Важно: некоторые «чистящие» утилиты могут удалять легитимные записи автозапуска. Перед удалением сверяйте пути.

Метод 2 — сканирование антивирусом/анти-мальварем

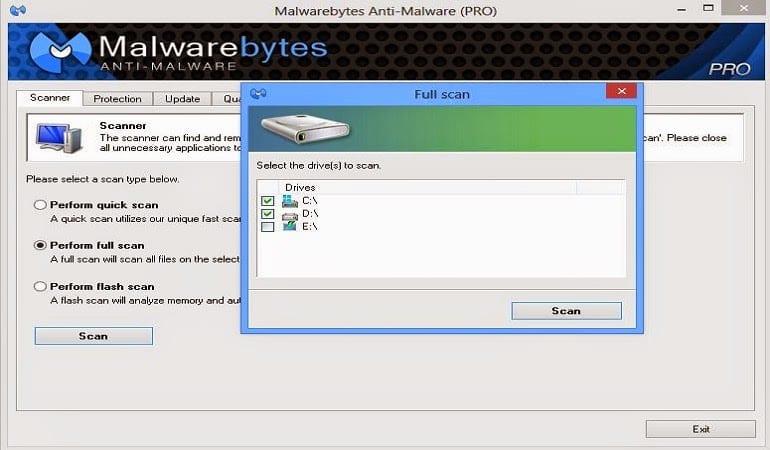

- Скачайте проверенное ПО: Malwarebytes, Windows Defender, ESET, Kaspersky или другой надежный сканер.

- Обновите базы сигнатур и выполните полный скан системы и подключённых дисков.

- Переместите в карантин все обнаруженные элементы и перезагрузите систему.

Примечание: антивирусы часто успешно удаляют драйверы, скрипты и автозаписи, но могут не восстановить скрытые файлы — для этого используйте метод с командной строкой.

Метод 3 — восстановление атрибутов через командную строку (рекомендуется для USB)

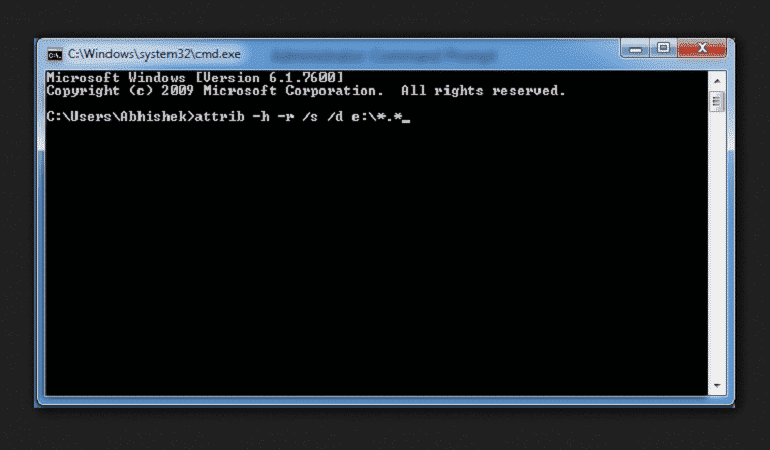

Откройте командную строку от имени администратора и выполните следующую команду, заменив букву диска на ту, что соответствует вашему носителю:

attrib -h -r -s /s /d E:\*.*Альтернатива эквивалентная по синтаксису:

attrib E:\*.* /d /s -h -r -sПояснение: команда снимает атрибуты скрытости, только для файлов и папок на указанном носителе, рекурсивно. После выполнения проверьте корень и папки: оригинальные файлы должны снова стать видимыми. Удалите подозрительные .lnk и .vbs файлы вручную или с помощью антивируса.

Метод 4 — использование специализированной утилиты usbfix

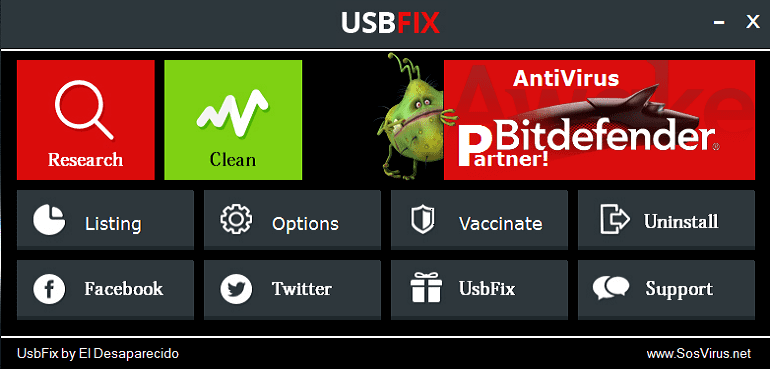

- Скачайте usbfix с официального сайта разработчика или из проверенного источника.

- Подключите все внешние носители, которые хотите проверить.

- Запустите usbfix, выберите «Clean» и следуйте подсказкам.

- После очистки перезагрузите систему и проверьте носители на наличие скрытых/замаскированных файлов.

USBfix часто удаляет автозапусковые скрипты и восстанавливает работоспособность устройств, но не является универсальным решением для всех вариантов модификаций реестра.

Когда методы могут не сработать и что делать дальше

Если вредоносный код внедрён в системные папки Windows или в ветви реестра, простого удаления файлов может быть недостаточно. В таком случае:

- Используйте загрузочный антивирус с USB или внешний загрузочный диск для сканирования вне запущенной ОС.

- Рассмотрите восстановление системы из известной чистой точки.

- Если есть сомнения в целостности ОС, выполните чистую переустановку Windows после резервного копирования данных.

Если файлы выглядят как ярлыки, но имеют размер, отличный от ожидаемого, не открывайте их — сначала сканируйте.

Альтернативные подходы и инструменты

- Использовать live-образ Linux для доступа к файлам: загрузитесь с Live USB Linux и скопируйте реальные файлы на чистый носитель — Linux не выполнит Windows-скрипты.

- Использовать корпоративный EDR/Endpoint Protection для анализа поведения процессов и удаления угроз на уровне процессов и реестра.

- Обратиться к профессиональной службе восстановления данных, если важные файлы кажутся повреждёнными.

Модель угрозы и мини-методология реагирования

Модель угрозы (коротко): угрожающая сторона — локальный/физический переносчик (чужая флешка), цель — распространение и, при наличии сети, эксфильтрация данных.

Мини-методология реагирования:

- Изолировать устройство (отключить интернет, извлечь подозрительные носители).

- Собрать индикаторы компрометации (.vbs/.lnk, неизвестные процессы, записи в автозапуске).

- Сканировать и удалить вредоносные артефакты антивирусом.

- Восстановить атрибуты файлов командой attrib.

- Применить контрмеры и мониторинг.

Чеклисты — кому что делать

Чеклист для обычного пользователя:

- Отключить интернет.

- Скопировать важные файлы на чистый носитель (только если уверен в их подлинности).

- Запустить Malwarebytes или Windows Defender полное сканирование.

- Использовать attrib для восстановления видимости файлов.

- Удалить подозрительные .lnk и .vbs файлы.

- Применить рекомендованные меры безопасности.

Чеклист для IT-администратора:

- Собрать логи и индикаторы заражения.

- Проверить GPO и политики автозапуска (DisableAutorun).

- Распространить инструкцию по карантину для пользователей.

- Выполнить централизованное сканирование EDR/AV.

- Проанализировать возможную утечку данных.

Жёсткие меры безопасности и рекомендации

- Отключите автозапуск для всех съёмных носителей через групповые политики или реестр.

- Внедрите запрет на запись на USB-накопители для неподтверждённых пользователей.

- Используйте современные антивирусы с защитой в реальном времени и поведенческий анализ.

- Регулярно обновляйте ОС и приложения.

- Проводите обучение пользователей по распознаванию фишинга и опасных файлов.

Критерии приёмки: как понять, что устройство чисто

- При попытке открыть диск в Проводнике оригинальные файлы отображаются, а подозрительные .lnk .vbs отсутствуют.

- Сканер антивируса/анти-мальваре не находит угроз.

- Нет новых неизвестных записей в автозапуске и разделе Run реестра.

- Система ведёт себя стабильно после перезагрузки.

Когда обращаться за помощью к профессионалам

- Если на носителе находятся критически важные данные, и вы не уверены в целостности копий.

- Если подозреваете, что была утечка данных в сеть.

- Если массовое заражение в корпоративной сети — привлекайте SOC/инцидент-респонс.

Безопасность данных и конфиденциальность

Вирусы, которые связываются с C&C, потенциально могут отправлять персональные данные. При подозрении на компрометацию:

- Уведомьте ответственных по безопасности в вашей организации.

- Оцените объём потенциально скомпрометированных данных.

- Следуйте внутренним процедурам уведомления и, если требуется, требованиям локального законодательства о защите данных.

Краткое резюме

- Вирус-ярлык обнаруживается по скрытым файлам и массовым .lnk/.vbs на носителях.

- Начинайте с антивирусного сканирования и восстановления атрибутов командой attrib.

- Если стандартные методы не помогают — используйте загрузочный антивирус, живой Linux-образ или обратитесь к специалистам.

- Примите профилактические меры: отключите автозапуск, ограничьте доступ по USB и обучайте пользователей.

Если описанные шаги не помогли, опишите свои наблюдения (какие файлы видны, какие расширения, какие утилиты вы запускали) — это поможет дать конкретные рекомендации.

Important: всегда создавайте резервные копии важных данных перед выполнением любых радикальных операций по удалению или восстановлению.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone