Как понять, изменяет ли вам партнёр — безопасные и законные подходы

Многие женщины (и мужчины) живут с постоянным сомнением: не изменяет ли им партнёр? Это чувство может съедать изнутри и подрывать доверие, а порой и разрушать отношения. В интернете широко рекламируются приложения и сервисы, которые обещают «читать текстовые сообщения по номеру» или «отслеживать телефон без доступа к нему». В этой статье мы разберёмся, что реально, какие есть риски и законные альтернативы.

Изображение: смартфон с отображением текстовых сообщений и иконками уведомлений.

Ключевые понятия (1‑строчное определение)

- Слежка без согласия — получение доступа к чужим данным без разрешения владельца; часто незаконна.

- Мониторинговые приложения — программы, которые собирают данные с устройства (логи звонков, SMS, местоположение и т. п.).

- Родительский контроль — законная категоризация мониторинга при заботе о несовершеннолетних.

1. Можно ли читать SMS партнёра без его ведома?

Кратко: технически некоторые сервисы утверждают, что это возможно. На практике попытки получить удалённый доступ к чужому телефону без разрешения часто нарушают закон и несут серьёзные риски для вас и для устройства.

Технологии развивались от аналоговых аппаратов до современных смартфонов. В то же время поставщики ОС и приложений усиливали защиту пользовательских данных. Apple и Google постоянно обновляют механизмы шифрования и защиты резервных копий, чтобы затруднить несанкционированный доступ.

Современные «шпионские» приложения утверждают, что могут перехватывать сообщения, звонки и местоположение. Однако реальность сложнее:

- Для Android‑решений обычно требуется физический доступ к телефону для установки приложения. Многие антивирусы и системы безопасности обнаруживают вредоносные сборщики данных.

- Для iOS часто заявляют о возможности работы через iCloud‑резервные копии. Но для этого нужны учётные данные iCloud (логин и пароль) и двухфакторная аутентификация может блокировать доступ.

Важно понимать: если инструмент требует доступа к учётным данным или установке ПО на чужой телефон, это — вмешательство в приватность и, в большинстве стран, потенциально уголовно наказуемо.

Почему производители защищают данные

Производители ОС и приложений шифруют данные, чтобы уберечь пользователей от спама, мошенничества и кражи личной информации. Права на приватность защищаются не только технологическими мерами, но и законодательством в большинстве юрисдикций.

Когда мониторинг допустим

- Родительский контроль: мониторинг устройств несовершеннолетних по закону и в интересах ребёнка при разумных пределах.

- Собственность компании: оборудование, выданное работодателем, может контролироваться по внутренним правилам, если это отражено в политике компании.

- Судебный приказ: правоохранительные органы и судебные инстанции могут получить доступ законным путём.

Если ваша задача — защитить ребёнка или управлять корпоративными устройствами, используйте официальные инструменты и задокументированные процедуры.

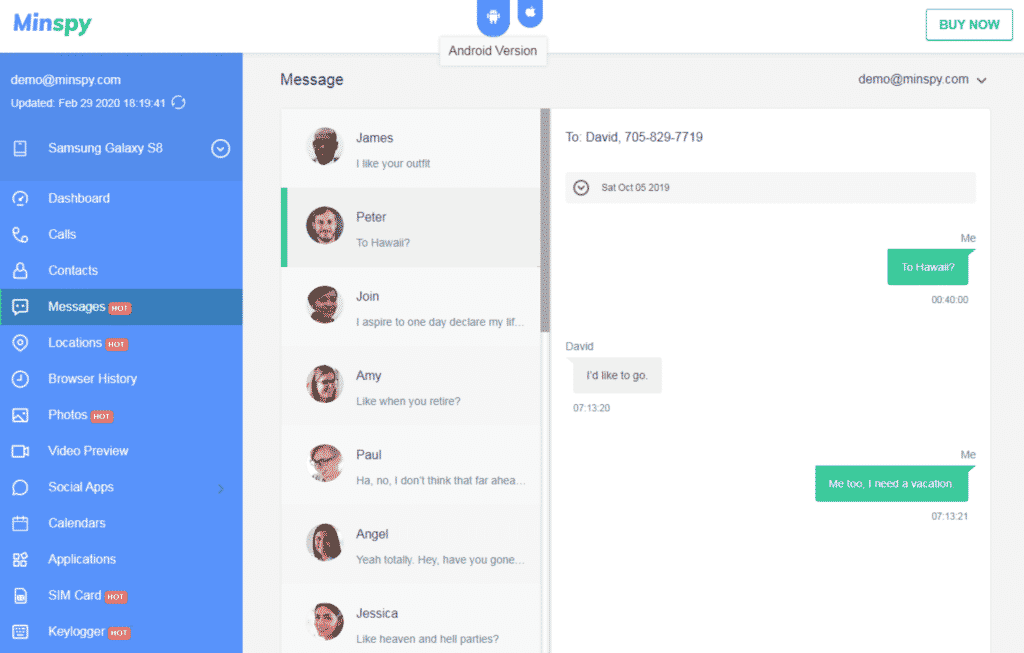

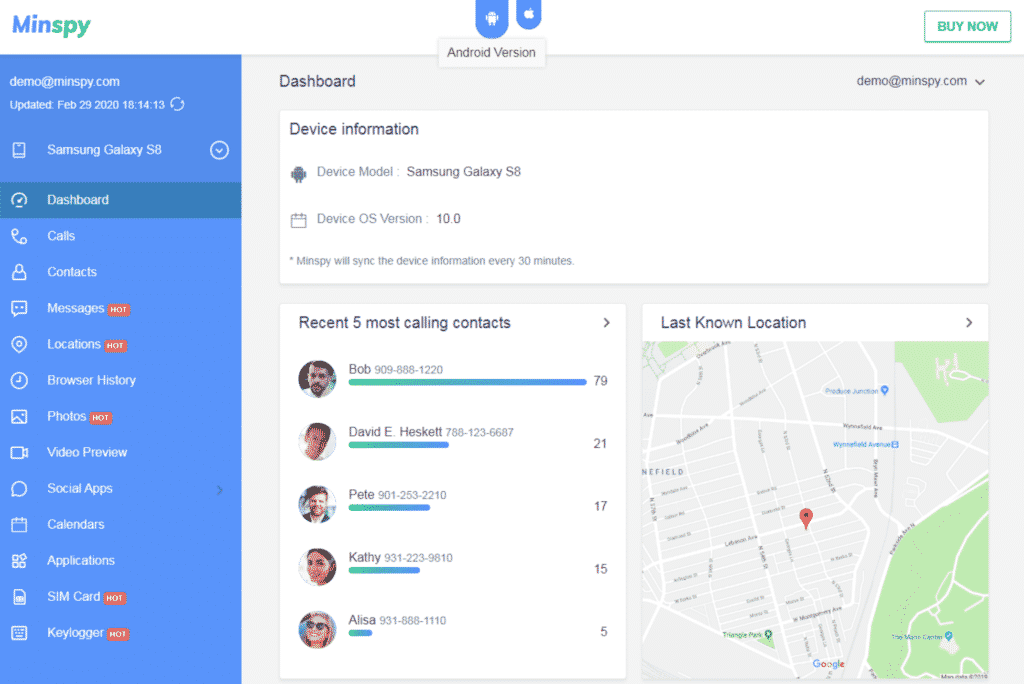

2. Что такое приложения вроде Minspy и почему стоит быть осторожным

В сети часто встречаются обзоры и рекламные материалы, называющие конкретные продукты (например, Minspy). Такие сервисы позиционируются как способ «следить скрытно», но реальная картина включает множество рисков.

Позиционирование и функциональность (обобщённо):

- Обещают сбор SMS, звонков, локаций, переписок мессенджеров.

- Рекламируют «невидимость» и отсутствие необходимости рутирования/джейлбрейка.

- Гарантируют доступ через веб‑панель.

Риски и ограничения:

- Правовая ответственность. Установка ПО на чужой телефон или использование учётных данных без согласия — нарушение закона в большинстве стран.

- Мошенничество. Многие сайты собирают деньги за непроверяемые услуги и не дают заявленного результата.

- Безопасность данных. Вы доверяете чувствительные сведения третьей стороне; утечки и компрометация — реальные сценарии.

- Технические барьеры. Современные методы защиты (2FA, шифрование) часто делают «удалённый доступ» невозможным без явного согласия.

Важно: обсуждение существования таких сервисов не значит их одобрение. Мы не приводим пошаговых инструкций по установке на чужой телефон.

Изображение: схема сервиса мониторинга с интерфейсом онлайн‑панели.

3. По номеру телефона — можно ли «прочитать SMS бесплатно»?

Короткий ответ: нет, не существует законного публичного сервиса, который по одному лишь номеру телефона даст вам доступ к чужим SMS без взаимодействия с оператором и соответствующего юридического процесса.

Почему это малореально:

- SMS передаются через инфраструктуру оператора. Чтобы получить их копии, нужен доступ к системам оператора или сознательное предоставление копий владельцем номера.

- Операторы не выдают содержимое сообщений частным лицам без официального запроса, решения суда или согласия абонента.

- Сервисы, обещающие «по номеру», обычно либо мошеннические, либо требуют дополнительных действий (установку ПО, ввод учётных данных), которые и делают их нелегальными.

Законные пути доступа к сообщениям по номеру:

- Получить согласие владельца (попросить поделиться копиями или дать доступ).

- Воспользоваться опцией семейного контроля, если оператор и устройство поддерживают такую функцию и владелец согласен.

- Обратиться в правоохранительные органы при наличии оснований для расследования.

4. iCloud, резервные копии и защита iOS

iCloud автоматически синхронизирует данные с iPhone при включённой опции резервного копирования. Но резервные копии шифруются, и доступ к ним без учётных данных и подтверждения 2FA затруднён.

Предположения маркетинга: некоторые продукты утверждают, что могут извлечь сообщения из iCloud по логину и паролю. Реальность:

- При включённой двухфакторной аутентификации потребуется второй фактор (код с устройства). Это делает несанкционированный доступ маловероятным.

- Передача учётных данных третьим лицам создаёт риск компрометации аккаунта и мошенничества.

Если вы обсуждаете мониторинг iOS в рамках родительского контроля, используйте встроенные механизмы Apple «Семейный доступ» и «Экранное время», которые дают прозрачный и законный уровень контроля.

Изображение: интерфейс облачного хранилища с настройками синхронизации и резервного копирования.

5. Этические и юридические соображения

Важно учитывать последствия, прежде чем пытаться получить доступ к чужим данным.

Юридические аспекты:

- В большинстве стран доступ к переписке без согласия владельца нарушает законы о неприкосновенности частной жизни и может быть квалифицирован как уголовное преступление.

- Использование или распространение полученных незаконным путём данных также влечёт ответственность.

Этические аспекты:

- Нарушение доверия разрушает отношения и даёт краткосрочное «успокоение» за счёт долгосрочных потерь.

- Есть риски распространения личной информации третьим лицам, что может причинить реальный вред.

Если вы обнаружили доказательства измены законным путём (например, открытый разговор или общедоступные сообщения), подумайте о безопасных шагах: документирование фактов, консультация с юристом и обсуждение с терапевтом.

6. Законные альтернативы и практические рекомендации

Если сомнение в верности партнёра заставляет искать доказательства, лучше выбрать легальные и конструктивные пути.

Рекомендации по порядку действий:

- Оцените основания сомнений. Записывайте факты (поведение, даты, события), не делайте поспешных обвинений.

- Попробуйте открытый разговор. Честный диалог часто даёт больше, чем тайный контроль.

- Обсудите отношение к приватности и границам в паре. Определите, какие правила приемлемы для вас обоих.

- При необходимости привлеките семейного психолога или медиатора.

- Если есть риск для безопасности (например, насилие), обратитесь в соответствующие службы и полицию.

- Для родительского контроля используйте официальные инструменты (Экранное время, Family Link и т. п.).

7. Риски использования сомнительных «шпионских» сервисов

- Финансовые потери: подписки и скрытые платежи без гарантии результата.

- Кража личных данных: вы передаёте логины/пароли неизвестным третьим лицам.

- Наличие вредоносного ПО: некоторые приложения содержат эксплойты и трояны.

- Правовая ответственность и возможные уголовные последствия.

Изображение: предупреждающий символ на фоне смартфона, обозначающий риск утечки данных.

8. Практические чеклисты (кто вы и что делать)

Чеклист для партнёра, который сомневается:

- Соберите факты, не делайте поспешных выводов.

- Подумайте о своей безопасности и эмоциональном состоянии.

- Начните разговор в нейтральной обстановке.

- При необходимости обратитесь к специалисту по взаимоотношениям.

Чеклист для родителя, который хочет защитить ребёнка:

- Оцените возраст и зрелость ребёнка.

- Используйте официальные инструменты (Google Family Link, Apple Family Sharing).

- Объясните ребёнку причины контроля и ограничений.

- Установите прозрачные правила и сроки проверки.

Чеклист для работодателя:

- Проверьте внутреннюю политику и уведомления сотрудникам.

- Выполняйте мониторинг только на корпоративных устройствах и в рамках закона.

- Документируйте цель и степень доступа.

9. Модель принятия решения — простая диаграмма

flowchart TD

A[У вас есть подозрения?] -->|Нет| B[Не предпринимать действий]

A -->|Да| C[Есть опасение за безопасность?]

C -->|Да| D[Обратиться в экстренные службы]

C -->|Нет| E[Есть основания для юридического запроса?]

E -->|Да| F[Проконсультироваться с юристом]

E -->|Нет| G[Попробовать открытый разговор]

G --> H[Если разговор не помогает — терапия/медиация]

H --> I[Рассмотреть законные меры или развод]Диаграмма помогает выбрать безопасный путь, в зависимости от наличия угрозы и юридических оснований.

10. Что делать, если вы уже использовали сомнительный сервис

- Немедленно прекратите использовать сервис и отмените подписки.

- Смените все пароли и включите двухфакторную аутентификацию.

- Проверьте устройство на наличие вредоносного ПО с помощью надёжного антивируса.

- При подозрении на утечку данных — уведомите пострадавшего и при необходимости полицию.

Изображение: экран с проверкой системы антивирусом и рекомендациями по смене паролей.

11. Факты и цифры (блок с ориентиром)

- Большинство современных смартфонов поддерживают двухфакторную аутентификацию — ключевая мера предотвращения несанкционированного доступа.

- Официальные семейные инструменты дают ограниченный, но прозрачный доступ и предусматривают согласие участников.

(Здесь не приводится статистика утечек и рейтингов конкретных сервисов, чтобы не вводить в заблуждение. Если вам нужны локальные правовые нормы — обратитесь к юристу в вашей юрисдикции.)

12. Примеры альтернативных подходов

- Вместо шпионажа: договоритесь о «прозрачных правилах» в отношениях — например, совместное использование календаря или открытые парные аккаунты для отдельных сервисов.

- Если вы управляете семейным бюджетом и от этого зависят вопросы доверия — используйте совместные финансовые инструменты с уведомлениями о расходах.

- При серьёзных подозрениях — профессиональная консультация у психолога поможет сформировать план действий.

13. Примечание о защите данных (GDPR и приватность)

Если вы находитесь в юрисдикции с регулированием типа GDPR, обработка личных данных третьих лиц без основания может привести к штрафам и иным санкциям. Всегда действуйте в рамках закона и уважительно относитесь к праву человека на приватность.

14. Частые вопросы (FAQ)

Q: Могу ли я по номеру телефона напрямую запросить SMS у оператора? A: Только при наличии законных оснований или с согласия владельца. Операторы не раздают содержимое переписки частным лицам без официальных запросов.

Q: Работают ли «шпионские» приложения без физического доступа к телефону? A: Большинство надёжных источников говорят, что для установки на Android нужен физический доступ; для iOS теоретически можно использовать учётные данные iCloud, но это требует логина, пароля и зачастую 2FA.

Q: Что делать, если есть доказательства измены? A: Сохраните доказательства законным способом (скриншоты, записи разговоров только если это законно в вашей стране), проконсультируйтесь с юристом и подумайте о профессиональной психологической помощи.

Заключение

Технологии дают впечатляющие возможности, но попытки тайно читать чужие сообщения несут серьёзные юридические, этические и технические риски. Если вас мучают сомнения в верности партнёра, сначала попробуйте честный и безопасный путь: разговор, терапия, юридическая консультация при необходимости. Для защиты детей и корпоративных устройств используйте официальные и прозрачные инструменты.

Важно: если вы оказались в ситуации с угрозой безопасности (домашнее насилие, шантаж и т. п.), незамедлительно обращайтесь в экстренные службы и к специалистам.

Дополнительные материалы и шаблоны:

- Чек‑лист для разговора с партнёром (скачиваемый шаблон): коротко изложите факты, свои чувства и то, чего вы ожидаете от разговора.

- Контактные ресурсы: горячие линии помощи при семейном насилии и юридические консультации (локальные).

Краткое резюме: Существуют сервисы, которые обещают удалённый доступ к сообщениям, но большинство таких решений либо мошеннические, либо нарушают закон. Выбирайте открытые и законные способы решения проблемы доверия и безопасности.

Похожие материалы

SMS‑фишинг: отключение защиты iMessage и как защититься

Epic Games и GOG на Steam Deck: установка через Heroic

Как ответить на конкретное сообщение в Instagram

Удалённый доступ к Raspberry Pi: VNC и RDP

Авторазблокировка BitLocker — как включить