Как защититься от браузерного отпечатка (browser fingerprinting)

Определение: Браузерный отпечаток — это совокупность характеристик браузера и устройства (шрифты, плагины, настройки, ответы API и др.), которые вместе образуют «подпись», по которой можно идентифицировать вас.

Быстрые ссылки

- Использовать популярные браузеры без расширений

- Перейти на браузеры с фокусом на приватность

- Установить расширения для повышения приватности

- Отключить JavaScript

Описание изображения: ноутбук на столе и предупреждение о отслеживании в браузере.

Почему браузерный отпечаток опасен

Браузерный отпечаток более инвазивен, чем куки: он не хранится локально в виде файла и часто не зависит от разрешений пользователя. Сбор данных идёт скрытно через JavaScript-API, Canvas, WebGL, аудио-контекст и другие интерфейсы. Результат — профиль, который может отслеживать вас между сайтами и сессиями даже при удалённых или ограниченных куках.

Важно: отпечаток не всегда даёт точную личность; чаще он используется для долгосрочного трекинга и слежения за поведением.

Используйте популярные браузеры без расширений

Описание изображения: логотипы популярных браузеров на фоне ноутбука.

Одна из самых простых стратегий — снизить уникальность ваших характеристик. Попросту говоря, если ваш браузер «похож на всех», вы теряетесь в толпе. Часто причиной уникальности становятся нестандартные расширения, редкие шрифты или специфичные настройки.

Практика:

- Используйте один из самых популярных браузеров и избегайте необычных настроек. По данным StatCounter на октябрь 2024 года наиболее распространённые браузеры — Google Chrome, Safari, Microsoft Edge и Firefox.

- Не устанавливайте расширения в основном профиле. Если нужны расширения, заведите отдельный профиль для задач, где приватность не критична.

Плюсы: минимальные изменения в привычном workflow, мало побочных эффектов. Минусы: если вы всё же используете расширения, эффект теряется.

Перейдите на браузеры с фокусом на приватность

Описание изображения: экраны смартфонов с интерфейсом приватных браузеров.

Если вам нужны расширения и гибкость, рассмотрите браузеры с встроенными средствами защиты от отпечатков. Примеры: Firefox (с настройками защиты), Brave, DuckDuckGo Browser и Tor Browser. Они включают блокировку трекеров и механизмов отпечатка или предоставляют шредеры, которые уменьшают энтропию признаков.

Плюсы: встроенная защита, возможность использовать расширения в некоторых случаях. Минусы: совместимость с сайтами, потребность в изучении новой логики настроек.

Совет: Tor Browser даёт самый высокий уровень анонимности в типичных сценариях, но он медленнее и некоторые сайты могут блокировать его трафик.

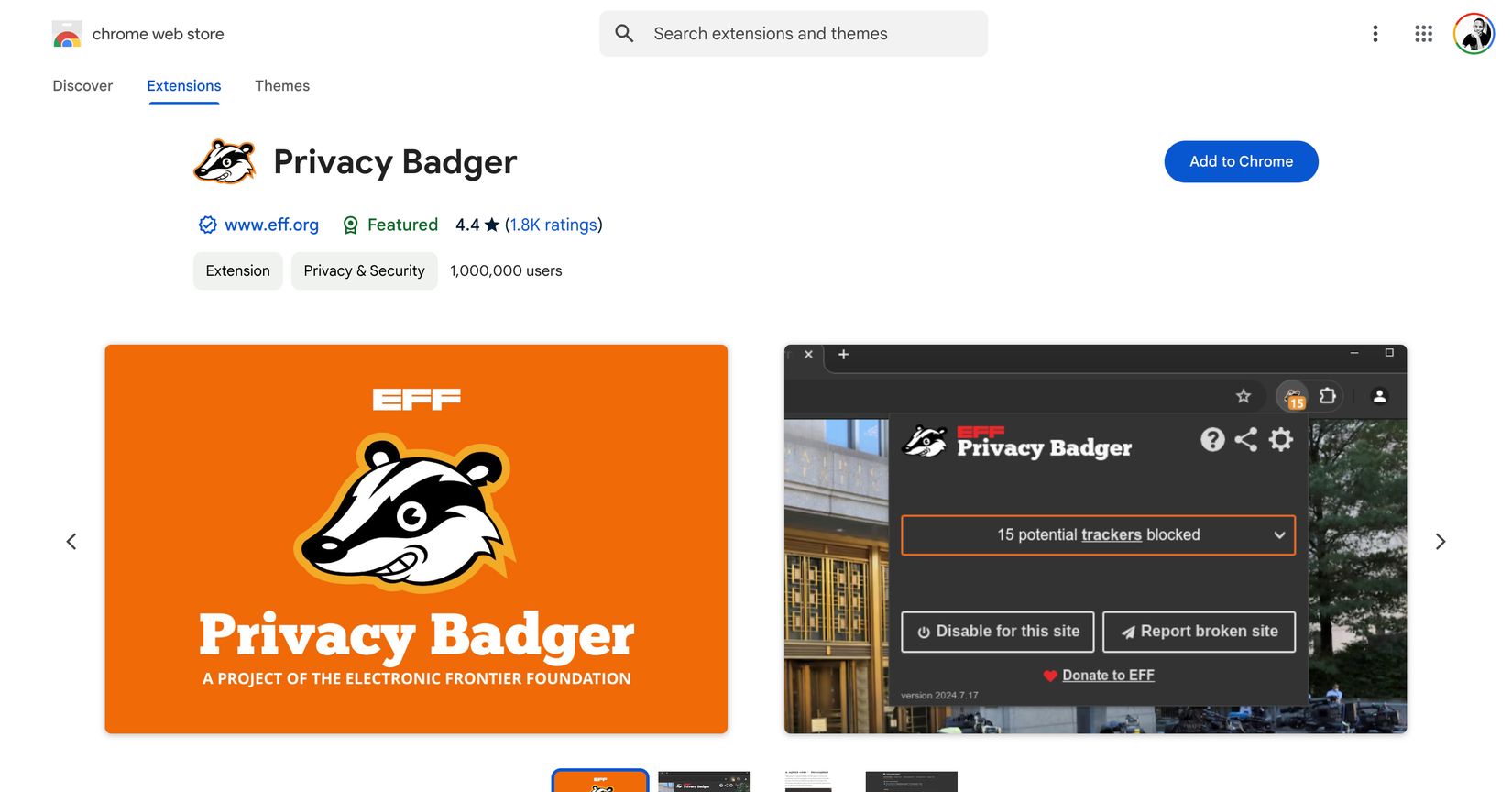

Установите расширения для повышения приватности

Описание изображения: страница расширения Privacy Badger в магазине браузера.

Некоторые расширения специализируются именно на блокировке методов отпечатка. Но важно понимать ограничения: единичное расширение редко закрывает все вектора.

Популярные варианты:

- Privacy Badger — детектирует и блокирует отслеживающие скрипты, хорошо защищает от трекеров, но не является универсальной защитой от всех видов отпечатков.

- Canvas Blocker — блокирует canvas-отпечатки и изменяет поведение Canvas API.

- All Fingerprint Defender — расширение, которое заявляет о защите от нескольких техник отпечатка.

Ссылки для скачивания (перевод):

- Скачать: Privacy Badger для Firefox | Edge | Chrome | Opera

- Скачать: Canvas Blocker для Chrome | Edge

- Скачать: All Fingerprint Defender для Chrome

Важно: комбинируйте расширения осторожно. Одно расширение может конфликтовать с другим и создавать уникальные паттерны активности.

Отключите JavaScript (только при необходимости)

Описание изображения: строка кода JavaScript в текстовом редакторе.

Многие методы отпечатка требуют JavaScript для извлечения характеристик. Отключение JavaScript блокирует большое количество скриптов, но ломает функциональность большинства современных сайтов.

Когда это имеет смысл:

- Вы посещаете сайт, где нужна только статическая информация и нет интерактивных сервисов.

- Вы тестируете сайт на предмет трекинга и хотите увидеть разницу.

Недостатки:

- Многие сайты перестают работать или отображают пустые страницы.

- Придётся вручную включать/отключать JavaScript для разных сайтов.

Как это сделать:

- В настройках большинства браузеров есть раздел безопасности или контента, где можно отключить JavaScript. Специфические инструкции смотрите в справочных статьях по Chrome, Edge и Firefox.

Как проверить, работает ли защита: мини-методология

- Откройте чистый профиль браузера и запишите текущий «отпечаток» (используйте сервисы проверки отпечатка: например, сайты, показывающие Canvas/WebGL/Audio fingerprint — искать по запросу «browser fingerprint test»).

- Примените один из методов защиты (переключитесь на приватный браузер, отключите расширения, установите защиту или выключите JavaScript).

- Повторно проверьте отпечаток и сравните наборы характеристик.

- Протестируйте несколько сайтов и сессий, чтобы увидеть устойчивость результата.

Примечание: разные тестовые сайты измеряют разные параметры; результаты могут отличаться. Сравнивайте изменения в уникальности, а не абсолютные «баллы».

Когда перечисленные методы не помогут (контрпримеры)

- Серверная корреляция: даже при изменении отпечатка сервера могут объединять сессии по поведенческим паттернам или логинам.

- Комбинация метрик: если у вас уникальный набор шрифтов или аппаратных свойств, смена браузера может не скрыть вас полностью.

- Фингерпринт с датчиками: на мобильных устройствах дополнительные датчики (акселерометр, аксессуары) и уникальные настройки могут давать информацию вне контроля браузера.

Альтернативные подходы

- Сетевые меры: использование VPN или прокси скрывает IP, но не убирает отпечаток браузера.

- ОС-уровень: запуск виртуальной машины с чистой установкой ОС уменьшит утечки через плагины и локальные конфигурации.

- Аппаратная сегрегация: использование отдельного устройства для приватного серфинга снижает кросс-связи между аккаунтами.

Комбинируйте эти подходы для уменьшения вероятности повторной идентификации.

Модель мышления: уникальность и энтропия

Мысленная модель: представьте каждую характеристику (версия браузера, шрифты, часовой пояс, размеры экрана) как бит информации. Чем больше таких бит и чем они разнообразнее, тем выше «энтропия» и тем легче выделить вас из множества. Цель защиты — уменьшить энтропию и сделать ваши характеристики похожими на большинство.

Правило большого пальца: меньше нестандартных настроек = меньше энтропии.

Уровни зрелости защиты (пошаговая дорожная карта)

- Уровень 1 — Базовый: использовать популярный браузер, отключать ненужные расширения.

- Уровень 2 — Повышенный: установить одно–два расширения для трекинга и canvas-блокировки.

- Уровень 3 — Продвинутый: перейти на приватный браузер и применять изоляцию профилей.

- Уровень 4 — Профессиональный: виртуальные машины, отдельные устройства, Tor для критичных задач.

Контрольные чек-листы по ролям

Для обычного пользователя:

- Использую популярный браузер по умолчанию.

- Не устанавливаю лишние расширения.

- Раз в квартал проверяю отпечаток на тестовом сайте.

Для продвинутого пользователя:

- Применяю отдельные профили для работы и личного серфинга.

- Установлены Privacy Badger и Canvas Blocker.

- Использую Brave или Firefox с настройками защиты против отпечатков.

Для разработчика / владельца сайта:

- Я проверяю, какие API использует мой сайт и могу ли я уменьшить сбор необязательных данных.

- Предоставляю пользователям ясную настройку приватности.

Playbook: что делать, если вы обнаружили, что вас отпечатали

- Смените профиль браузера или браузер на приватный.

- Удалите или отключите подозрительные расширения.

- Сбросьте локальные данные (локальное хранилище, IndexedDB) для проблемного сайта.

- По возможности используйте VPN и чистую сессию в приватном окне.

- Если вы администрируете сайт — исследуйте, какие сторонние скрипты добавляют fingerprinting и удалите их.

Простой decision tree для выбора метода защиты

flowchart TD

A[Начальная цель: снизить риск отпечатка?] --> B{Нужны расширения для работы?}

B -->|Нет| C[Использовать популярный браузер без расширений]

B -->|Да| D{Хотите встроенную защиту?}

D -->|Да| E[Перейти на Brave/Firefox/DuckDuckGo]

D -->|Нет| F[Оставить текущий браузер + установить расширения для защиты]

F --> G{Готовы отключать JS при проблемах?}

G -->|Да| H[Отключать JS на сомнительных сайтах]

G -->|Нет| I[Использовать VPN / отдельное устройство]Краткая таблица рисков и мер

- Утечка через сторонние скрипты — Блокировка трекеров, удалить скрипты.

- Уникальные шрифты/плагины — стандартизация профиля, использовать популярный браузер.

- Серверная корреляция — уменьшение связности аккаунтов, минимизация логинов во время приватного сёрфинга.

Краткий словарь (1 строка на термин)

- Отпечаток: совокупность признаков браузера/устройства, по которым можно опознать сессию.

- Canvas-фингерпринт: метод, который рисует скрытую картинку и считывает её данные для уникализации.

- Entropy/энтропия: мера разнообразия признаков, влияющая на уникальность профиля.

Итог и рекомендации

- Начните с простого: используйте популярный браузер без расширений и реже меняйте настройки.

- Если нужны расширения, переходите на приватные браузеры или отдельные профили.

- Для максимальной анонимности комбинируйте сетевые и системные методы (VPN, VM, отдельное устройство, Tor).

- Регулярно проверяйте защиту на тестовых сайтах.

Важно: ни один метод не даёт абсолютной защиты. Комбинация мер и осознанное поведение дают наибольший эффект.

Ключевые выводы:

- Браузерный отпечаток идентифицирует вас по множеству признаков.

- Уменьшение уникальности — основной способ защиты.

- Сочетайте браузерные, сетевые и системные меры.

Похожие материалы

Как устанавливать программы без лишнего софта

Как подключить iPhone к телевизору — AirPlay и Chromecast

Speak Cells в Microsoft Excel: включение и использование

Микропривычки: маленькие шаги, большие результаты

Звук и музыка в Godot — практическое руководство