Защита онлайн-аккаунтов — практическое руководство

Используйте уникальные пароли и менеджер паролей, включайте двухфакторную аутентификацию (2FA) или паскейсы там, где доступно, регулярно обновляйте устройства и проверяйте способы восстановления доступа. Настройте резервные методы и периодически проводите аудит аккаунтов — это снижает риск серьёзной компрометации и ускоряет восстановление в случае взлома.

Мы проводим почти всю жизнь в сети — у большинства людей десятки учётных записей и сервисов. Многие из этих аккаунтов критичны: их компрометация может привести к финансовым потерям, утрате доступа к важным сервисам или крушению репутации.

Хорошая новость: идеальной защиты не существует, но есть практики и инструменты, которые заметно снижают риск. Ниже — компактное руководство с практическими шагами, пояснениями, чеклистами и планом действий при инциденте.

Основные принципы

- Уникальность и длина пароля важнее сложности по форме: длинная случайная фраза или сгенерированный пароль лучше короткой «сложной» строки.

- Не храните пароли в незашифрованных заметках. Используйте менеджер паролей.

- 2FA и паскейсы существенно повышают защиту — включайте их везде.

- Обновления безопасности критичны — устанавливайте исправления и не используйте устаревшие устройства.

Используйте уникальный пароль для каждой учётной записи

Использование одного и того же пароля на нескольких сайтах превращает вашу безопасность в зависимость от самого слабого звена. Если один сервис взломали — злоумышленники попробуют те же учётные данные в других популярных сервисах, таких как почта или банк.

Важно:

- Не делайте простых «вариаций» одного пароля (Password1!, Password2!) — это облегчает подбор.

- Если вы всё ещё помните пароли в голове, пора перейти на менеджер паролей.

Доверяйте менеджеру паролей — он решает сложную часть

Менеджер паролей помогает генерировать уникальные длинные пароли, автоматически заполнять их и безопасно хранить. Вы сохраняете только мастер‑фразу или мастер‑ключ.

Пара практических советов:

- Выберите менеджер с хорошей репутацией и открытыми аудиторскими результатами, если это возможно.

- Включите синхронизацию только через зашифрованное хранилище.

- Держите мастер‑пароль длинным и уникальным; при возможности используйте аппаратный ключ.

Когда менеджер паролей не подходит:

- Для совместных семейных аккаунтов иногда проще использовать общий менеджер с отдельными заметками для доступа.

- В средах с требованием «никакого облака» используйте локальные менеджеры (например, KeePassXC) и резервное шифрованное хранилище.

Включайте двухфакторную аутентификацию везде, где можно

2FA добавляет второй уровень проверки личности: помимо пароля нужен второй «ключ» — одноразовый код, аппаратный токен или подтверждение на доверенном устройстве.

Рекомендации:

- Предпочитайте приложения-аутентификаторы (TOTP) или аппаратные ключи перед SMS.

- Настройте резервные коды и сохраните их в защищённом месте (на бумаге в сейфе).

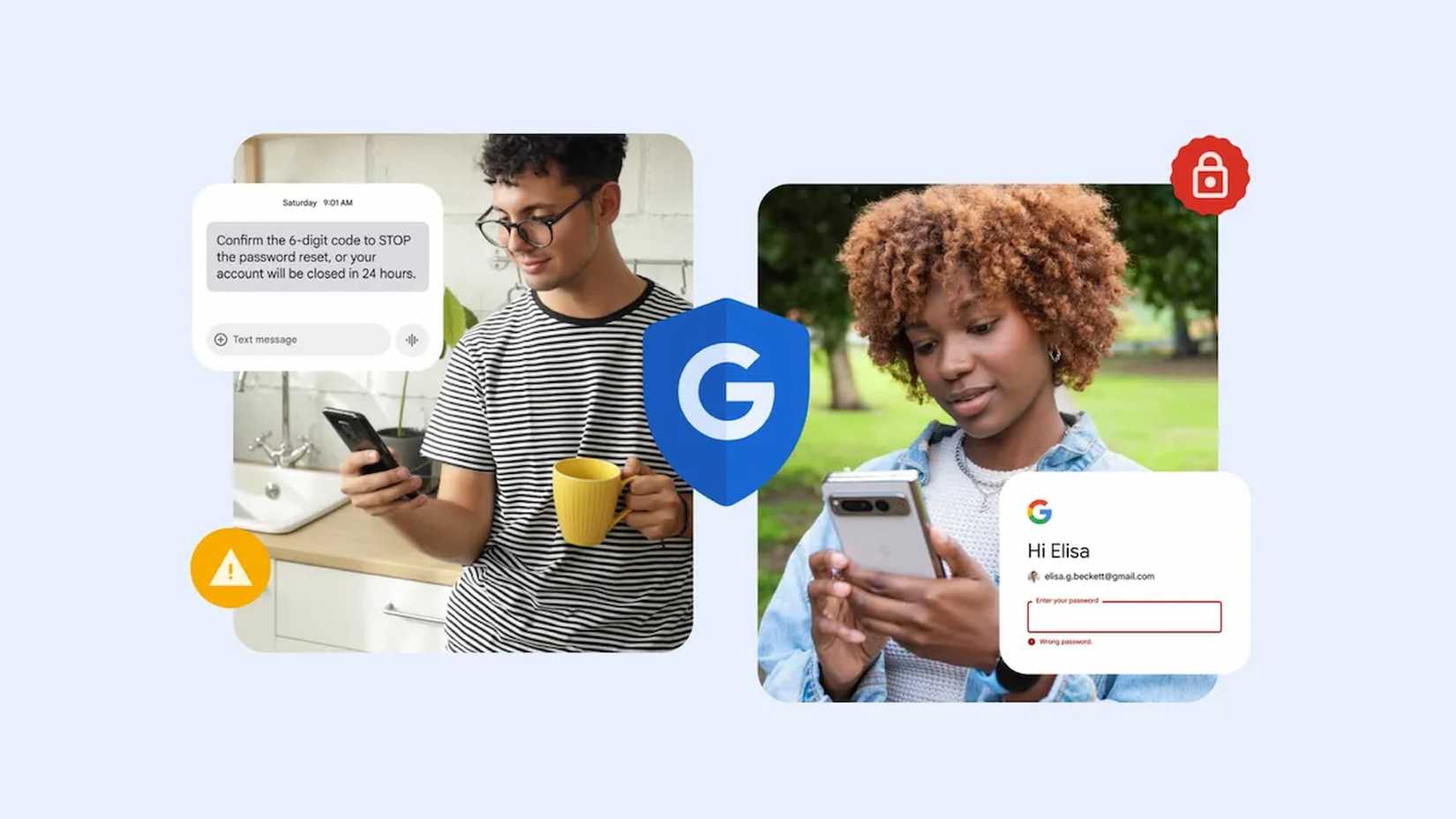

Когда 2FA может подвести:

- Если злоумышленник контролирует номер телефона (SIM‑swap), SMS‑код можно перехватить.

- Если вы потеряли/сломали единственное доверенное устройство, заранее настройте резервные способы восстановления.

Переключайтесь на паскейсы, когда они доступны

Паскейсы (passkeys) — современная альтернатива паролям и традиционной 2FA. Они используют криптографический ключ, привязанный к конкретному устройству, и не передают секреты по сети. Это снижает риск фишинга и атак через перехват кода.

Практически:

- Если сервис поддерживает паскейсы — включите их.

- Обеспечьте надёжную защиту самого устройства: пин, пароль или аппаратный активационный ключ.

- Подумайте о том, чтобы использовать пароль/пин вместо исключительно биометрии для девайса, если вам нужно разделение прав при восстановлении.

Держите устройства и ПО обновлёнными

Уязвимости в ОС, браузерах и приложениях — основной способ, которым злоумышленники получают доступ. Разработчики регулярно выпускают патчи: устанавливайте их вовремя.

Практика:

- Включите автоматические обновления там, где это безопасно.

- Не используйте устройства, которые больше не получают обновлений безопасности.

Следите за фишингом и социальными инженерами

Фишинг — это попытка заставить вас отдать пароль или код, выдав себя за официальный сервис. Социальная инженерия шире: она включает звонки, убеждение и другую эксплуатацию человеческого фактора.

Как распознать фишинг:

- Проверяйте адрес отправителя и URL ссылки, наведите курсор перед кликом.

- Будьте осторожны с сообщениями, требующими срочных действий.

- Не вводите пароли на сайтах, на которые вы перешли по ссылке из письма; заходите через закладки.

Настройте безопасные методы восстановления доступа

Самая тяжелая ситуация — когда злоумышленник получил доступ и поменял адрес электронной почты или телефон, лишив вас возможности восстановить аккаунт.

Лучшие практики:

- Настройте резервный адрес и доверенные устройства заранее.

- Сохраните резервные коды офлайн (на бумаге в сейфе) и обновляйте их при смене настроек.

- Для особо важных сервисов используйте отдельный адрес электронной почты с повышенной защитой и поведенческим контролем доступа.

Регулярно очищайте и проверяйте аккаунты

Периодический аудит аккаунтов помогает удалить неиспользуемые сервисы, обновить пароли и заметить подозрительную активность.

Руководство по проверке:

- Просмотрите список сервисов в менеджере паролей или в «безопасность» браузера.

- Удалите или деактивируйте аккаунты, которыми вы не пользуетесь.

- Смените пароли для ключевых сервисов каждые 3–6 месяцев или сразу после инцидента.

- Включите мониторинг утечек паролей (если доступен в менеджере или через проверенные сервисы).

Важно: известные утечки — это лишь те, о которых мы знаем. Регулярная ротация паролей уменьшает риск от будущих, ещё неизвестных утечек.

Мини‑методология: как внедрить это у себя за 7 шагов

- Создайте мастер‑пароль и установите менеджер паролей. Сохраните мастер‑пароль офлайн.

- Сгенерируйте уникальные пароли для почты, банка и социальных сетей.

- Включите 2FA в самых важных сервисах; при поддержке — переключитесь на паскейсы.

- Настройте резервные коды и методы восстановления, сохраните их в надёжном месте.

- Обновите ОС и приложения на основных устройствах.

- Проведите раз в квартал аудит аккаунтов и прав доступа.

- Подготовьте план действий при взломе (шаги ниже).

План действий при компрометации аккаунта (инцидент‑ранбук)

Краткая последовательность действий при подозрении на взлом:

- Сразу смените мастер‑пароль менеджера паролей и пароль на скомпрометированном аккаунте (если доступен).

- Отключите все активные сеансы в настройках аккаунта и выйдите с неизвестных устройств.

- Включите 2FA или смените связанный метод восстановления.

- Проверьте связанные учётные записи (почта, банковские сервисы) на несанкционированные действия.

- Если доступ потерян, используйте заранее сохранённые резервные коды и процедуру восстановления сервиса.

- Сообщите в службу поддержки сервиса и, при необходимости, в банк.

- Проведите аудит всех паролей и, при подтверждении утечки, смените их по всей цепочке.

Критерии приёмки

- Восстановлен доступ к критическим учётным записям.

- Удалены неизвестные устройства и сеансы.

- Сменены пароли и включены 2FA/паскейсы.

- Проверены финансовые операции и уведомлены соответствующие организации.

Проверки и тесты — примеры тестовых случаев

- Тест 1: Сгенерировать пароль менеджером, выйти из браузера, восстановить пароль из менеджера и войти в сервис.

- Тест 2: Включить 2FA через аутентификатор, отключить и восстановить доступ через резервный код.

- Тест 3: Попытаться фишинговую симуляцию (в контролируемой среде) и проверить, сработал ли пользователь.

Ролевые чек‑листы

Пользователь:

- Уникальные пароли для почты/банка/соцсетей.

- Включён 2FA для ключевых сервисов.

- Резервные коды сохранены офлайн.

Администратор (малый бизнес):

- Политика паролей и обязательный 2FA для сотрудников.

- Централизованный менеджер паролей с доступом по ролевым правам.

- Процесс отзыва доступа при увольнении и инцидент‑план.

Альтернативные подходы и когда они уместны

- Для полностью офлайн‑критичных сценариев используйте аппаратные токены и локальные менеджеры паролей без синхронизации.

- Для семейного доступа рассмотрите авторизованное совместное хранилище паролей с разграничением прав.

Короткий глоссарий (1 строка на термин)

- 2FA: двухфакторная аутентификация, второй независимый способ подтверждения личности.

- Паскейсы: криптографические ключи, привязанные к устройству, заменяющие пароли.

- Фишинг: попытка выдать поддельный сайт или сообщение за официальный для кражи данных.

Решение: как выбирать между SMS, приложением и паскейсом

flowchart TD

A[Нужно защитить аккаунт] --> B{Поддерживает ли сервис паскейсы?}

B -- Да --> C[Включить паскейсы]

B -- Нет --> D{Можно ли использовать аппаратный ключ?}

D -- Да --> E[Использовать аппаратный ключ 'FIDO']

D -- Нет --> F{Поддерживается ли TOTP‑приложение?}

F -- Да --> G[Включить приложение‑аутентификатор]

F -- Нет --> H[Использовать SMS, но подготовить резервные меры]

C --> I[Защищать устройство, резервировать доступ]

E --> I

G --> I

H --> IИтог и краткое резюме

Защита аккаунтов — это набор простых, но регулярных действий: уникальные пароли, менеджер паролей, включённая 2FA или паскейсы, обновления и продуманная система восстановления. Внедрите предложенную мини‑методологию, храните резервные коды офлайн и имейте план действий на случай взлома — это кардинально уменьшит вероятность серьёзных последствий.

Важно:

- Начните с почты и банковских аккаунтов — это ваша «ключевая» поверхность атаки.

- Автоматизируйте проверку и аудит, чтобы не полагаться только на память.

Дополнительные ресурсы и чеклист для печати

- Чеклист для печати: уникальные пароли, 2FA включён, резервные коды сохранены, устройства обновлены.

© Рекомендации общего характера. Для корпоративной политики безопасности обратитесь к профильным специалистам.

Похожие материалы

Herodotus: механизм и защита Android‑трояна

Включить новое меню «Пуск» в Windows 11

Панель полей сводной таблицы в Excel — руководство

Включить новое меню «Пуск» в Windows 11

Дубликаты Диспетчера задач в Windows 11 — как исправить