Установка и инициализация SoftHSM v2 на Ubuntu

SoftHSM — это программная реализация HSM, доступная через интерфейс PKCS#11. В статье показано, как скачать, собрать, установить и инициализировать SoftHSM v2 на Ubuntu, как настроить конфигурацию и проверить работу с помощью OpenSC. Включены рекомендации по резервному копированию, отладке и повышению безопасности.

Коротко о SoftHSM и PKCS#11

SoftHSM — программный хранитель криптографических ключей, предоставляющий интерфейс PKCS#11. PKCS#11 — стандартный API для доступа к криптографическим устройствам (HSM, смарт-карты). SoftHSM полезен, когда покупка аппаратного HSM невозможна или требуется тестовая среда. Он генерирует и хранит ключи локально и позволяет приложениям работать с ними, не раскрывая приватные ключи.

Важно: PKCS#11 — это интерфейс; реализация может быть аппаратной (HSM) или программной (SoftHSM).

Содержимое статьи

- Зависимости и требования

- Скачивание, компиляция и установка

- Файл конфигурации и пути по умолчанию

- Инициализация токена и работа с PIN

- Проверка работы через OpenSC и pkcs11-tool

- Резервное копирование и восстановление

- Отладка и распространённые ошибки

- Безопасность и рекомендации для продакшена

- Пошаговый чеклист для ролей (админ, разработчик)

- Критерии приёмки и тесты

Зависимости

SoftHSM может собираться с бэкендом OpenSSL или Botan. Если вы выбираете Botan, убедитесь, что Botan собран с поддержкой GNU MP (опция –with-gnump), что ускоряет операции с открытыми ключами.

Требуемые пакеты (обычно):

- компилятор (gcc/clang), make, autoconf

- openssl и заголовки (openssl-dev / libssl-dev в Debian/Ubuntu)

- pkg-config

- sqlite3 (если нужен стор объектов в базе)

- p11-kit (опционально, для интеграции)

Примеры пакетов для Ubuntu/Debian:

sudo apt-get update

sudo apt-get install build-essential pkg-config libssl-dev sqlite3 libsqlite3-dev p11-kitПримечание: конкретные имена пакетов зависят от дистрибутива и версии.

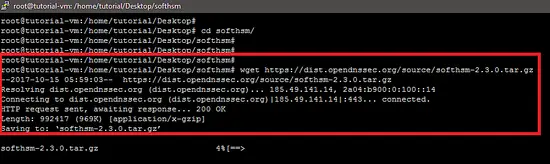

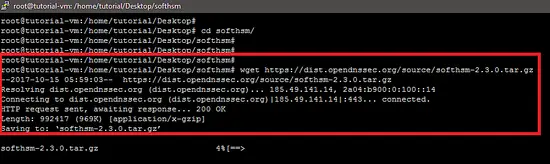

Скачивание исходников

Скачайте релиз SoftHSM с сайта OpenDNSSEC. Пример с wget:

wget https://dist.opendnssec.org/source/softhsm-2.3.0.tar.gz

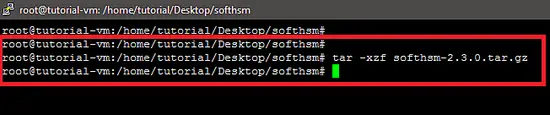

Распакуйте архив:

tar xzf softhsm-2.3.0.tar.gz

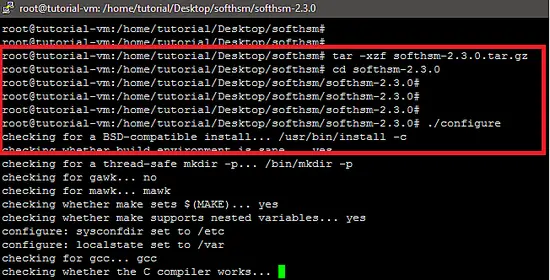

Конфигурация и сборка

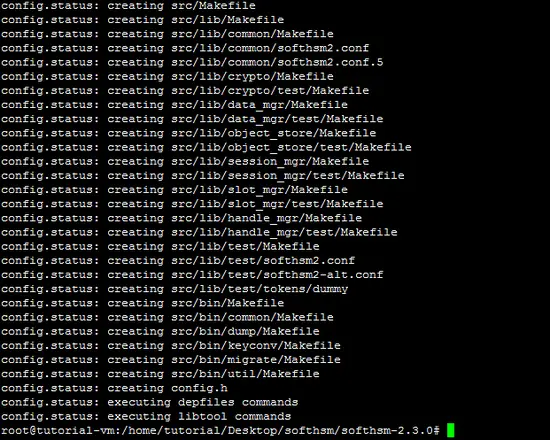

Перейдите в каталог с исходниками и запустите configure для проверки зависимостей:

./configure

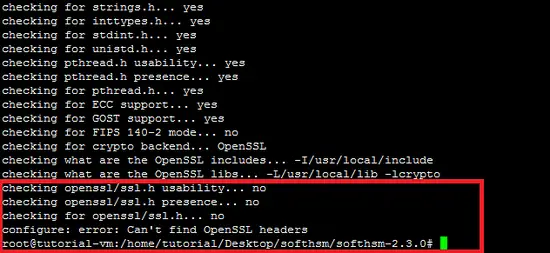

Если не установлены заголовки OpenSSL, configure покажет ошибку:

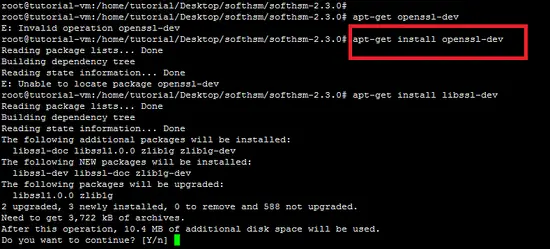

Устраните проблему установкой соответствующего dev-пакета (пример для Debian/Ubuntu):

sudo apt-get install libssl-dev

После установки зависимостей повторно запустите configure; он должен показать, что все требования удовлетворены.

Просмотрите доступные опции configure:

./configure --helpПримеры опций (кратко):

--disable-ecc Disable support for ECC (enabled by default)

--disable-gost Disable support for GOST (enabled by default)

--with-crypto-backend Select crypto backend (openssl|botan)

--with-openssl=PATH Specify prefix of OpenSSL

--with-botan=PATH Specify prefix of Botan

--with-migrate Build migration tool (needs SQLite3)

--with-objectstore-backend-db Build with DB object store (SQLite3)

--disable-p11-kit Disable p11-kit integration (enabled by default)Выберите нужные опции перед сборкой. Затем соберите пакет:

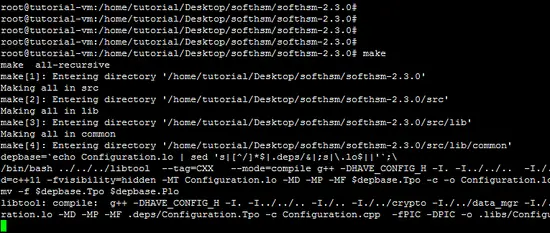

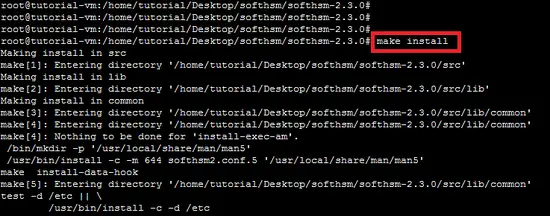

make

Установите:

sudo make install

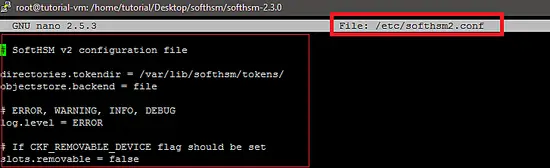

Файл конфигурации

По умолчанию SoftHSM ищет конфигурационный файл в /etc/softhsm2.conf. Путь можно переопределить переменной окружения SOFTHSM2_CONF:

export SOFTHSM2_CONF=/path/to/softhsm2.confСтандартный пример конфигурации указывает каталог хранения токенов (object store) и параметры логирования.

Важно: директория хранения токенов должна быть доступна пользователю, от имени которого будут работать приложения. В продакшене используйте разрешения и владельцев так, чтобы доступ имели только доверенные аккаунты.

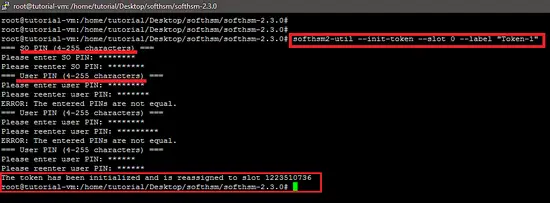

Инициализация Soft Token (токена)

Для создания и инициализации токена используйте утилиту softhsm2-util:

softhsm2-util --init-token --slot 0 --label "Token-1"

При инициализации вам будет предложено задать два PIN-кода:

- SO PIN (Security Officer) — используется для административных операций, переинициализации токена.

- User PIN — выдается приложению для выполнения криптографических операций (подпись/доступ к объектам).

Важно: храните SO PIN в надёжном месте и ограничьте доступ к нему. User PIN должен быть известен только нужному приложению или пользователю.

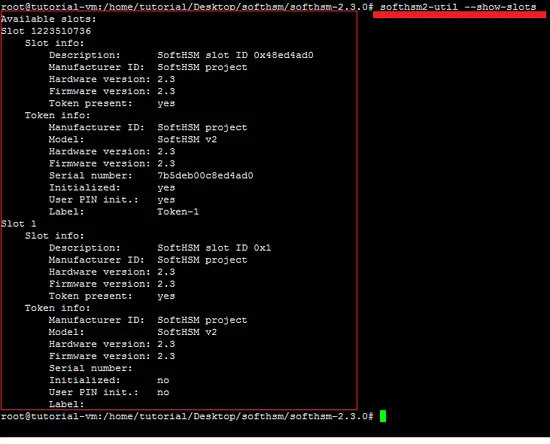

После инициализации новые слоты могут появляться автоматически. Чтобы найти токен по метке или серийному номеру, просмотрите список слотов/токенов:

softhsm2-util --show-slots

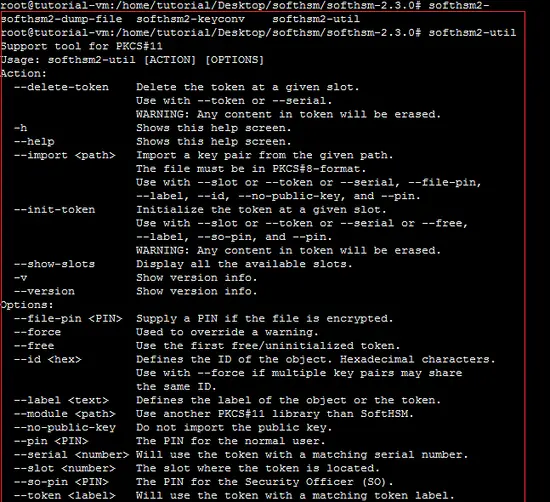

Другие полезные опции softhsm2-util можно увидеть с помощью:

softhsm2-util --help

Резервное копирование

Все токены и объекты хранятся в директории, указанной в softhsm2.conf. Резервное копирование можно выполнять как обычное копирование файлов (fs-level backup). Для восстановления достаточно вернуть файлы и убедиться, что права и владельцы сохранены.

Важно: если база данных токенов зашифрована, убедитесь, что у вас также есть соответствующие ключи/пароли для доступа.

Использование SoftHSM с OpenSC и pkcs11-tool

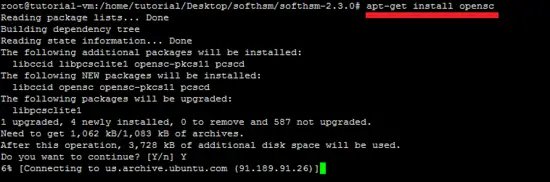

OpenSC предоставляет утилиты для работы с PKCS#11. Установите opensc (пример для Debian/Ubuntu):

sudo apt-get install opensc

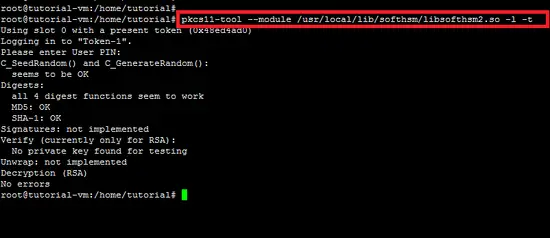

Проверка работы механизма на SoftHSM через pkcs11-tool (опция -t запускает тест механизма):

pkgs11-tool --module /usr/local/lib/softhsm/libsofthsm2.so -l -t(обратите внимание на путь к библиотеке; при установке из пакета он может отличаться, например /usr/lib/softhsm/libsofthsm2.so)

Пример запуска проверки:

pkcs11-tool --module /usr/local/lib/softhsm/libsofthsm2.so -l -t

Отладка и распространённые ошибки

- configure сообщает об отсутствии заголовков OpenSSL — установите libssl-dev.

- pkcs11-tool не видит модуль — проверьте путь к libsofthsm2.so и права на файл.

- Ошибка доступа к хранилищу токенов — проверьте SOFTHSM2_CONF и права на директорию объектов.

- Неправильные PIN — при многократном неверном вводе токен может блокироваться; используйте SO PIN для восстановления или переинициализации.

Совет: включите подробный лог (если доступно) или запустите операции от имени пользователя с выводом ошибок в консоль.

Миграция с SoftHSM v1

SoftHSM v2 предоставляет инструмент миграции, если в сборке включена опция –with-migrate. Для миграции убедитесь, что у вас установлен sqlite3 и выполните шаги миграции согласно документации пакета. Миграция обычно переносит объекты из старой структуры в новую базу объектов.

Важно: перед миграцией сделайте полную резервную копию текущих файлов.

Безопасность и рекомендации для продакшена

- Храните SO PIN в офлайн-хранилище или системе управления секретами.

- Ограничьте доступ к директории object store (chmod/chown), используйте отдельного пользователя для процессов, работающих с SoftHSM.

- При возможности используйте аппаратный HSM в продакшене для критичных ключей.

- Периодически экспортируйте списки токенов и метаданные для аудита.

- Настройте мониторинг ошибок и оповещения на события, связанные с доступом к токенам.

Важно: SoftHSM удобен для тестирования и разработки. Для ключей, требующих высокой степени защиты и сертификации, используйте аппаратные решения.

Роль‑ориентированные чеклисты

Администратор (установка и поддержка):

- Установить зависимости и сборочный инструментарий.

- Собрать и установить SoftHSM.

- Настроить /etc/softhsm2.conf и права доступа к каталогу object store.

- Создать процедуры резервного копирования и восстановления.

- Настроить p11-kit или переменные окружения для приложений.

Разработчик (интеграция приложения):

- Убедиться, что приложение использует правильный модуль PKCS#11 (путь к libsofthsm2.so).

- Настроить User PIN и протестировать операции подписи/шифрования.

- Добавить тесты интеграции с pkcs11-tool.

Оператор безопасности:

- Проверить управление PIN и хранение SO PIN.

- Проинспектировать права доступа к файлам и логи.

- Оценить необходимость перехода на аппаратный HSM.

Тесты и критерии приёмки

Критерии приёмки для установки SoftHSM:

- SoftHSM успешно собирается и устанавливается без ошибок.

- Конфигурационный файл распознан и путь к object store корректен.

- Удачно инициализирован токен (SO PIN и User PIN установлены).

- pkcs11-tool видит модуль и выполняет тест механизма (-t) успешно.

- Резервная копия object store восстанавливается и токены доступны.

Тестовые кейсы:

- Инициализация нового токена, проверка списка слотов.

- Попытка входа с неверным PIN и проверка поведения (блокировка/ошибка).

- Создание ключа внутри токена и проверка операции подписи.

- Восстановление object store из резервной копии.

Шаблон стандартной операционной процедуры (SOP)

- Подготовка: установить зависимости и сделать обновление системы.

- Скачивание исходников: wget с официального зеркала.

- Сборка: ./configure [опции] && make && sudo make install.

- Настройка: отредактировать /etc/softhsm2.conf или задать SOFTHSM2_CONF.

- Инициализация токена: softhsm2-util –init-token –slot 0 –label “Token-1”.

- Проверка: pkcs11-tool –module <путь> -l -t.

- Резервное копирование: копировать директорию object store на защищённое хранилище.

- Документирование: записать SO PIN в защищённое хранилище секретов.

Заключение

В этой статье показано, как установить и инициализировать SoftHSM v2 под Ubuntu, как настроить конфигурацию, проверить работу с помощью OpenSC и pkcs11-tool, а также как организовать резервное копирование и базовую безопасность. SoftHSM удобен для разработки и тестирования PKCS#11-интеграций. Для продакшн‑задач с высокими требованиями к защите приватных ключей рекомендуется использовать аппаратные HSM.

Ключевые шаги: установить зависимости, собрать и установить SoftHSM, настроить конфигурацию, инициализировать токен, проверить работоспособность и обеспечить резервное копирование.

Важно: перед использованием в продакшене оцените требования к сертификации и угрозы для приватных ключей.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone