Как использовать AMI в AWS для быстрой репликации и автоскейлинга

Если вам нужно быстро клонировать сервер или ускорить запуск новых экземпляров в AWS, создайте собственный AMI — это образ EC2 с предустановленным ПО и конфигурацией. Пользовательские AMI сокращают время запуска и упрощают масштабирование, но требуют процесса обновления и контроля версий.

Что такое AMI и зачем он нужен

AMI — это образ Amazon Machine Image, который содержит базовую операционную систему, установленные пакеты, драйверы и конфигурационные файлы, необходимые для запуска EC2‑экземпляра. Кратко: AMI — это шаблон диска для быстрого развёртывания идентичных серверов.

Определение терминов в одну строку:

- AMI: образ машины для EC2.

- EBS snapshot: снимок корневого тома, из которого создаётся AMI.

- Autoscaling group: группа автоматического масштабирования для управления числом экземпляров.

Быстрый обзор вариантов AMI

- Официальные “чистые” AMI: Amazon Linux 2, Ubuntu Server LTS и другие — подходят для пустого сервера.

- Комьюнити AMI: образы с предустановленным ПО под задачи, например драйверами NVIDIA для ML.

- Пользовательские AMI: образ, созданный с вашего рабочего сервера — идеально для точного клонирования окружения.

Преимущества пользовательских AMI

- Скорость запуска: предустановленное ПО уменьшает время приготовления экземпляра.

- Консистентность: новые серверы получают те же версии пакетов и конфигурации.

- Простое клонирование: быстрое восстановление или развертывание дополнительных нод.

Важное: пользовательский AMI не заменяет процессы управления версиями для приложения. Поддерживайте механизм обновления кода и секретов отдельно.

Когда пользовательский AMI не лучший выбор

- Частые релизы приложения: если вы выпускаете изменение несколько раз в день, эффективнее использовать контейнеры (Docker) или систему CI/CD, чем постоянно пересоздавать AMI.

- Динамическая конфигурация: при необходимости подставлять секреты или большой объём конфигураций лучше хранить их в централизованных хранилищах (SSM Parameter Store, Secrets Manager, EFS).

- Требования к свежести безопасности: регулярные патчи ОС удобнее делать через конфигурационные инструменты (Ansible, SSM) или автоматические обновления, а не ручное создание AMI при каждом патче.

Как создать собственный AMI пошагово

- Подготовьте экземпляр EC2 с нужной ОС и всеми требуемыми зависимостями.

- Обновите пакеты и убедитесь в работоспособности сервисов.

- Очистите временные файлы и секреты, удалите SSH‑ключи и уникальные идентификаторы.

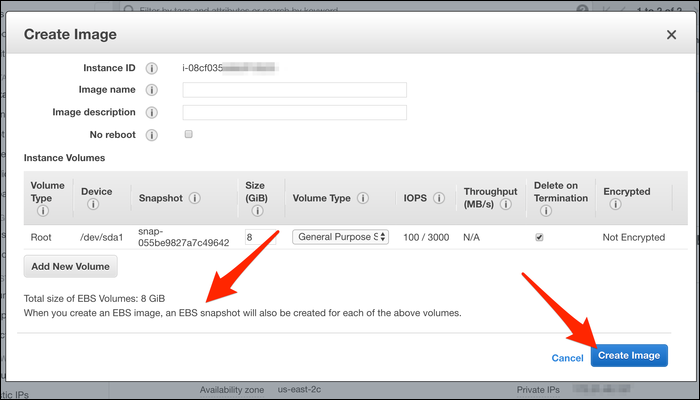

- В консоли EC2 найдите ваш экземпляр в списке экземпляров.

- Правый клик по экземпляру и выберите Изображение → Создать изображение.

- Задайте имя и опциональное описание, оставьте опции snapshot по умолчанию, при необходимости укажите томы и их размеры.

- Дождитесь завершения создания AMI — процесс зависит от размера корневого EBS и может занять несколько минут.

Совет: автоматически создавайте AMI при релизе с помощью скриптов или CI, чтобы иметь историю образов, отмеченную тегами версии.

Как запускать экземпляры из вашего AMI

- В EC2 откройте вкладку AMIs и перейдите на вкладку Мои AMI.

- Выберите ваш образ и нажмите Запустить экземпляр или правый клик → Запустить.

Использование AMI в автоскейлинге

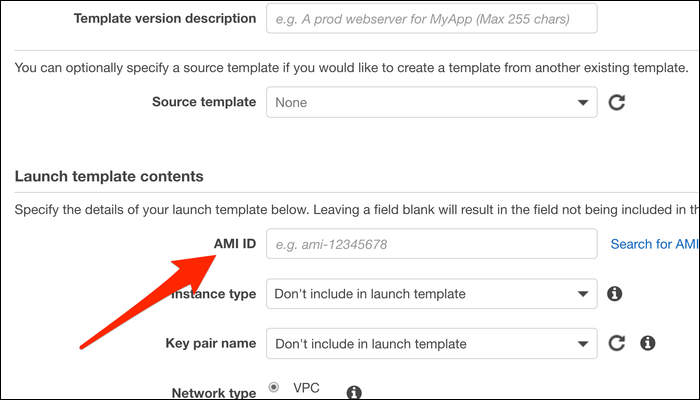

Автоскейлинговые группы автоматически создают и удаляют экземпляры по политике. При создании Launch Template укажите AMI, который будет использоваться как базовый образ для всех новых экземпляров. Это значительно сокращает время, необходимое для добавления новых нод в кластер.

Преимущества использования пользовательского AMI для автоскейлинга:

- Меньше операций при старте экземпляра, т.к. ПО уже установлено.

- Более предсказуемое состояние нод.

- Быстрая замена упавших экземпляров с минимальным временем простоя.

Типичный сценарий: при повышении нагрузки автоскейлинг создаёт новый экземпляр из AMI; он будет готов принимать трафик быстрее, чем установка и настройка “с нуля”.

Код конфигурации, который часто содержит только установку и запуск веб‑сервера:

nginxПоддержка и жизненный цикл AMI

- Рекомендуется иметь процесс версионирования и тегирования AMI (например: myapp-2025-11-23-v1).

- Автоматизируйте создание AMI в CI/CD для крупных изменений.

- Периодически удаляйте старые неиспользуемые AMI и их snapshots, чтобы экономить место и упрощать инвентарь.

Важно: хранение большого количества снимков EBS может привести к значительным затратам, контролируйте lifecycle snapshot‑ов.

Шаблон процесса создания AMI для релизов

- Триггер: успешный релиз в ветку main или тег версии.

- Старт: CI разворачивает временный экземпляр, применяет конфигурации и деплоит приложение.

- Проверки: запускаются smoke тесты, проверка health endpoint, проверка логов.

- Создание AMI: если проверки успешны — создаётся AMI и помечается тегом релиза.

- Очистка: удаление временного экземпляра и управление старым образом через политику хранения.

Чек‑лист ролей при создании AMI

DevOps

- Подготовить базовый образ и конфигурационные скрипты.

- Настроить CI для автоматического создания AMI.

- Настроить теги и политики удаления.

Разработчик

- Убедиться, что приложение корректно разворачивается на образе.

- Предоставить acceptance tests и сценарии регресса.

SRE

- Проверить метрики запуска и время холодного старта.

- Убедиться в интеграции с Load Balancer и health checks.

Критерии приёмки

- Экземпляр, запущенный из AMI, проходит все smoke tests.

- Время запуска соответствует целевому (например, < 2 минуты для готового подключения к балансировщику).

- Все секреты удалены из образа и подставляются безопасно при старте.

Риск‑матрица и способы смягчения

| Риск | Вероятность | Влияние | Митигирование |

|---|---|---|---|

| Утечка секретов в AMI | Низкая | Высокое | Удалять секреты перед созданием, использовать IAM и Secrets Manager |

| Устаревшие пакеты | Средняя | Среднее | Периодические пересоздания AMI, автопатчи ОС |

| Большие затраты на snapshot | Средняя | Низкое | Политика retention, автоматическое удаление неиспользуемых снимков |

| Несовместимость конфигураций | Низкая | Среднее | Тестирование на временных инстансах, smoke тесты |

Альтернативные подходы

- Контейнеризация (Docker/Kubernetes): храните образ приложения отдельно от ОС, быстрее обновления и меньше дублирования.

- Конфигурационные менеджеры (Ansible, Terraform): используйте чистые AMI и инсталлируйте ПО на старте через провижининг.

- Immutable infrastructure: формируйте образы в CI и выкладывайте строго версионированные AMI.

Дерево принятия решения

flowchart TD

A[Нужно быстро клонировать сервер?] -->|Да| B[Есть стабильное окружение и мало релизов?]

A -->|Нет| C[Использовать контейнеры или провижининг]

B -->|Да| D[Создать пользовательский AMI и использовать в автоскейлинге]

B -->|Нет| E[Использовать CI для билда контейнера и чистые AMI]Короткий глоссарий

- AMI: образ EC2 для развертывания экземпляра.

- EBS snapshot: снимок блочного тома, используемый для создания AMI.

- Launch Template: шаблон запуска экземпляров в автоскейлинге.

Контрольные тесты и приёмка

- Развернуть экземпляр из нового AMI и пройти HTTP health check.

- Сравнить время запуска с контролем.

- Проверить логи и отсутствие ошибок инициализации.

Итог

Пользовательский AMI — простой и эффективный способ обеспечить консистентное и быстрое развертывание серверов в AWS. Он особенно полезен для автоскейлинга и восстановления, когда требуется минимальное время подготовки ноды. Однако AMI требует дисциплины в обновлениях и интеграции с процессами CI/CD и управления секретами.

Ключевые шаги: подготовить экземпляр, удалить секреты, создать AMI, автоматизировать создание и внедрять в автоскейлинг.

Заметки

- Обязательно удаляйте чувствительные данные перед созданием AMI.

- Планируйте lifecycle для AMI и snapshot‑ов чтобы контролировать затраты.

Похожие материалы

Cordon и drain в Kubernetes — безопасное обслуживание узлов

Убрать режим уведомления Windows

Найти сохранённый пароль Wi‑Fi в Linux

Не удалось установить приложение из Microsoft Store

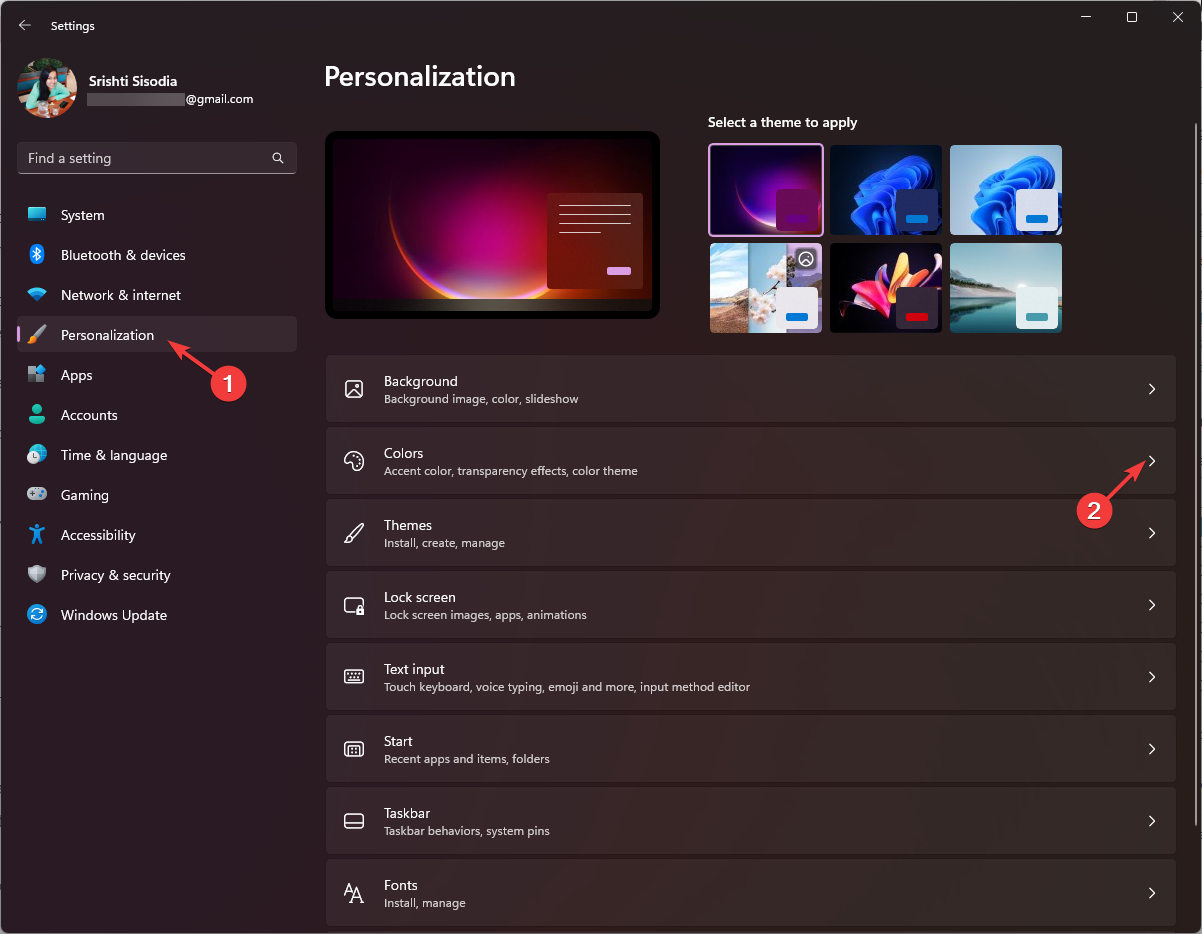

Как изменить цвет строки заголовка в Windows 11