Подключение к PPTP‑VPN в Ubuntu

Зачем это нужно

Есть много причин подключиться к VPN: доступ к корпоративным ресурсам из домашней сети, получение IP другой страны для потоковых сервисов или защита трафика в общедоступной сети. Эта статья показывает, как настроить PPTP‑VPN в Ubuntu без дополнительного ПО через стандартный сетевой менеджер.

Важно: инструкция применима только к PPTP. Для L2TP/IPsec или других типов подключений нужны другие шаги.

Короткий план действий

- Откройте системные настройки в Ubuntu.

- Перейдите в раздел Сеть и добавьте новое подключение VPN.

- Выберите тип PPTP, укажите данные подключения и при необходимости настройте параметры шифрования/аутентификации.

- Сохраните и подключитесь через иконку сети.

Подробные шаги

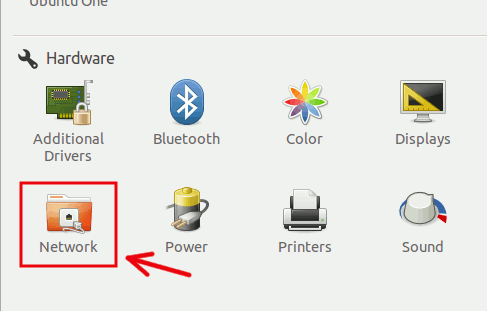

- В Ubuntu откройте «Системные настройки» → «Сеть».

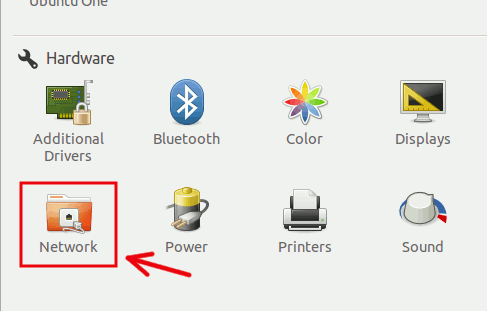

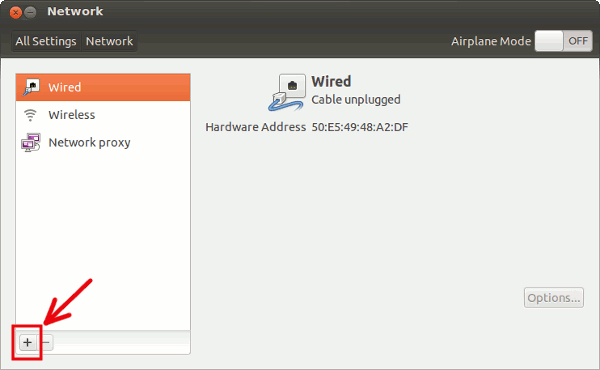

- В окне «Сеть» нажмите кнопку «+» в левом нижнем углу, чтобы добавить новое подключение.

- В появившемся меню для Интерфейса выберите «VPN» и нажмите «Создать».

- В поле типа подключения выберите «PPTP» (чаще всего это единственный вариант) и нажмите «Создать».

- Задайте имя VPN‑подключения и введите данные: сервер (адрес или IP), имя пользователя и пароль. При необходимости укажите домен или другие параметры, предоставленные администратором сети.

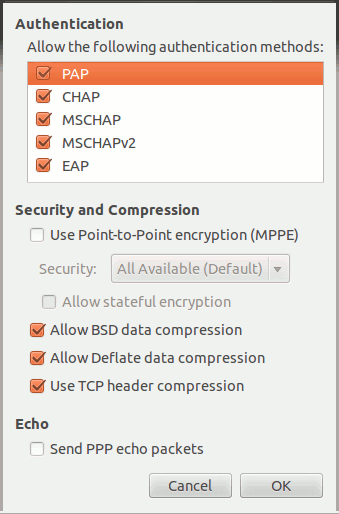

- Если для вашего VPN нужны особые параметры аутентификации или шифрования, нажмите «Дополнительно» и отметьте нужные опции. Часто требуется:

- Отключить MSCHAP, если сервер не использует этот метод.

- Включить «Use Point‑to‑Point encryption (MPPE)» и выбрать 128‑битное шифрование, если это требует провайдер.

Нажмите OK, затем Сохранить.

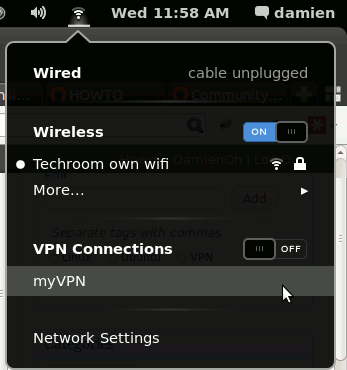

- После сохранения подключиться можно через иконку сети в системном трее — выберите созданное VPN‑подключение.

Готово — подключение установлено.

Важные замечания и безопасность

- PPTP считается устаревшим и уязвимым с точки зрения безопасности. Для конфиденциального трафика или работы с чувствительными данными рекомендуется использовать OpenVPN или WireGuard.

- PPTP может не проходить через некоторые корпоративные или публичные сети (фильтрация GRE, блокировки провайдеров).

- Если вы беспокоитесь о конфиденциальности, уточните у провайдера, какие алгоритмы и ключи используются.

Устранение неполадок

- Не удаётся подключиться: проверьте корректность адреса сервера, логина и пароля. Убедитесь, что сервер доступен (ping) и что провайдер не блокирует PPTP (GRE/порт 1723).

- Аутентификация не пройдена: в «Дополнительно» попробуйте включить/отключить MSCHAP и MPPE в соответствии с требованиями сервера.

- Нет доступа к нужным ресурсам после подключения: проверьте маршрут по умолчанию и DNS (в свойствах VPN можно включить «Использовать этот подключение только для ресурсов этой сети» или наоборот — маршрутизация всего трафика через VPN).

- DNS‑утечки: если важно скрыть DNS‑запросы, укажите DNS‑серверы VPN вручную или используйте более надёжный тип VPN.

Когда этот метод не подойдёт

- Если ваш провайдер или корпоративная сеть требует L2TP/IPsec, SSTP, OpenVPN или IKEv2 — эти шаги не сработают.

- Для высоких требований к безопасности и производительности PPTP не рекомендуется.

Альтернативы

- OpenVPN: широко поддерживается, безопаснее PPTP, подходит для корпоративных и частных серверов.

- WireGuard: современный и быстрый протокол с простыми настройками и хорошей безопасностью.

- IKEv2/IPsec: устойчив к смене сетей (например, при переключении между мобильной сетью и Wi‑Fi).

Короткий чеклист перед подключением

- Получены все параметры от администратора: адрес сервера, логин, пароль, тип аутентификации.

- Установлены необходимые права в системе (пользователь может добавлять сети).

- В сети не блокируется PPTP (проверка GRE/порта 1723).

- Решены вопросы безопасности (если нужно, используйте альтернативный протокол).

Критерии приёмки

- VPN соединение появляется в меню сети и может быть включено.

- После подключения проверяются доступные ресурсы (локальные: файлы, корпоративные сервисы; внешние: геозависимые сервисы).

- Трафик и DNS работают в соответствии с ожиданиями (маршрутизация/полное или селективное туннелирование).

Краткая глоссарий (1‑строчные определения)

- PPTP: старый протокол туннелирования VPN, простой в настройке, но считающийся менее безопасным.

- MPPE: протокол шифрования для PPTP (Point‑to‑Point Encryption).

- MSCHAP: метод аутентификации паролей для PPP, иногда отключается из соображений совместимости.

Итог

Настройка PPTP‑VPN в Ubuntu через графический интерфейс проста и не требует доп. установки. Тем не менее учитывайте безопасность: по возможности выбирайте OpenVPN или WireGuard для защищённого соединения.

Важно Если вы не уверены в требованиях безопасности вашей организации или провайдера, проконсультируйтесь с администратором сети перед использованием PPTP.

Похожие материалы

Herodotus: механизм и защита Android‑трояна

Включить новое меню «Пуск» в Windows 11

Панель полей сводной таблицы в Excel — руководство

Включить новое меню «Пуск» в Windows 11

Дубликаты Диспетчера задач в Windows 11 — как исправить