RedTiger — как инфостилер крадёт данные и как защититься

Важно: если вы подозреваете заражение, немедленно отключите ПК от сети и используйте чистое устройство для смены паролей и снятия сессий.

RedTiger изначально был набором инструментов с открытым кодом для этичных целей, например тестирования безопасности в организациях. Поскольку код публичный, злоумышленники модифицировали его и собрали в исполняемые файлы для Windows (.exe). Такие файлы маскируют под моды, хелперы и утилиты для Discord, чтобы заманить геймеров и других пользователей.

Как RedTiger крадёт данные

Инфостилеры на базе RedTiger выполняют несколько задач после запуска на компьютере жертвы:

Ищут Discord‑токены и связанные файлы, проверяют их валидность и внедряют собственный JavaScript в клиент Discord, чтобы перехватывать API‑вызовы. Это позволяет получить имя пользователя, пароль, статус MFA и сохранённые платёжные данные.

Копируют данные из браузеров: сохранённые пароли, cookies, историю, платёжную информацию и расширения.

Копируют файлы криптокошельков и игровые директории (например cookies/API Roblox).

Делают скриншоты рабочего стола и могут шпионить через веб‑камеру.

Собранные данные загружают в бесплатный облачный сервис GoFile, а ссылку отправляют хакерам через Discord‑вебхук. Эти образцы используют приёмы для обхода обнаружения: проверки на запуск в песочнице, «спам» процессов для запутывания аналитиков и приёмы сохранения устойчивости к удалению.

Почему это угроза не только для геймеров

Хотя вектор таргетинга — игровое сообщество, наборы данных, которые воруют эти инфостилеры (пароли, файлы кошельков, cookies), представляют риск для любого пользователя. Потеря токенов и сохранённых сессий позволяет захватывать аккаунты без знания пароля.

Как защититься от инфостилеров на базе RedTiger

Ниже — практическая пошаговая инструкция и чеклисты для разных ролей.

Базовые правила безопасности

- Никогда не запускать .exe, полученный из непроверенного источника (Discord‑канал, комментарии YouTube, прямое сообщение). Надёжные игровые инструменты публикуются на официальных сайтах и обсуждаются в известных сообществах.

- Если антивирус блокирует скачанный файл, не игнорируйте предупреждение — проверьте происхождение и репутацию программы.

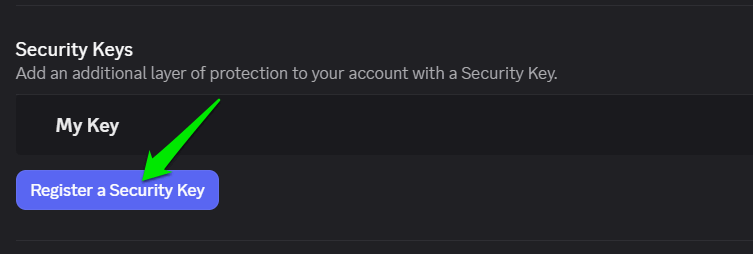

Включите вход по ключу (passkey) для Discord

Passkey требует локальной аутентификации (PIN Windows или аппаратный ключ), поэтому украденные логин и пароль бесполезны без устройства/ключа.

В Discord откройте Настройки пользователя → Мой аккаунт и нажмите Зарегистрировать ключ безопасности в разделе Ключи безопасности.

Не сохраняйте пароли и платёжные данные в браузере

Браузерные менеджеры паролей хранят ключи шифрования локально; инфостилер, имея доступ к файловой системе, может их расшифровать. Используйте выделенный менеджер паролей с мастер‑паролем, известным только вам (например, KeePass и другие надёжные менеджеры).

Ограничьте права администратора

Многие действия инфостилера требуют повышенных привилегий. Используйте стандартный пользовательский аккаунт для повседневных задач и отдельный аккаунт для игр. Никогда не предоставляйте права администратора неизвестным приложениям.

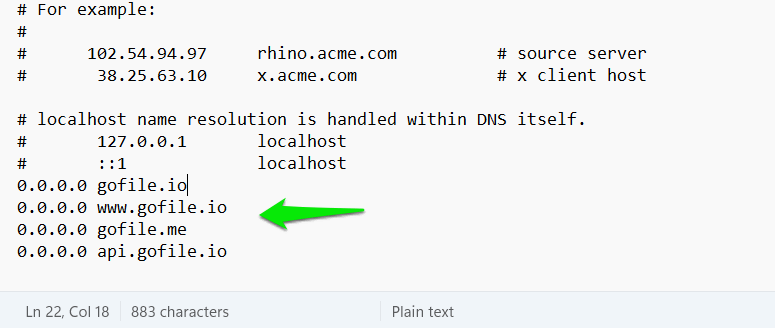

Заблокируйте доступ ПК к GoFile

В наблюдавшихся образцах злоумышленники отправляют данные на GoFile. Если вы не пользуетесь этим сервисом, можно заблокировать его через файл hosts в Windows. Откройте hosts и добавьте строки в конец файла:

0.0.0.0 gofile.io

0.0.0.0 www.gofile.io

0.0.0.0 gofile.me

0.0.0.0 api.gofile.io

Копирование строк в hosts прерывает возможность загрузки данных на GoFile с этого ПК.

Что делать при подозрении на заражение

Если вы думаете, что инфостилер был установлен, действуйте быстро по следующему плану:

- Отключите ПК от интернета. Если невозможно, выключите питание.

- Возьмите чистое устройство и смените пароли во всех сервисах, где вы входили с этого ПК. Включите многофакторную аутентификацию (MFA) везде, где возможно.

- Принудительно выйдите из всех сессий через страницу безопасности сервиса (Discord, Google и др.), чтобы аннулировать украденные токены и сессии.

- Просканируйте заражённый ПК с помощью надёжного антивируса. Рассмотрите вариант полной переустановки системы — этот инфостилер не сохраняется через сброс системы на заводские настройки.

- Сообщите о компрометации кредитных карт и платёжных средств в банк, если были сохранены платёжные данные.

Критерии приёмки: как понять, что вы очистили систему

- Антивирус не обнаруживает вредоносных программ после полного сканирования.

- В системе отсутствуют неизвестные автозапуски и нестандартные задачи в планировщике.

- Все скомпрометированные пароли изменены, включена MFA, и сессии аннулированы.

- Не наблюдается попыток передачи данных на подозрительные домены (проверено через логи/файлы hosts).

Мини‑методология проверки заражения (быстрая диагностика)

- Проверьте процессы в диспетчере задач на предмет неизвестных .exe с подозрительными названиями.

- Поиск по диску по шаблонам: файлы браузеров, токен‑файлы Discord, кошельки (директории с названиями wallet, wallets, keystore).

- Просканируйте автозагрузки: msconfig, Проводник → Автозагрузка, планировщик задач.

- Посмотрите сетевые соединения: подозрительные исходящие запросы на GoFile или другие облачные сервисы.

Чеклисты по ролям

Геймер

- Не запускайте .exe из сообщений и комментариев.

- Включите passkey в Discord.

- Храните пароли в менеджере паролей, а не в браузере.

- Используйте отдельный игровой аккаунт без прав администратора.

Системный администратор

- Блокируйте распространённые домены утечек на уровне сети (DNS/Hosts/Proxy).

- Внедрите EDR/AV с предотвращением запуска неподписанных бинарников.

- Настройте мониторинг исходящих соединений и alert на загрузку файлов в публичные облака.

Родитель

- Объясните детям опасность запуска сомнительных файлов.

- Включите семейные/ограниченные учётные записи для игровых сессий.

- Периодически проверяйте историю установок и приложения на ПК ребёнка.

Альтернативные подходы и когда они не работают

- Только антивируса может быть недостаточно: новые семейства инфостилеров быстро меняют подписи. Нужна комбинация контроля прав, мониторинга сети и обучения пользователей.

- Полный сброс системы гарантирует удаление, но неудобен — потребуется восстановление данных. Если у вас нет резервной копии, сначала извлеките важные файлы на чистое устройство, просканируйте и проверьте их.

Модели мышления и эвристики

- Модель доверия по умолчанию: не доверяйте исполняемым файлам, пришедшим через неофициальные каналы.

- Эвристика 3‑х источников: проверяйте программное обеспечение по крайней мере в трёх независимых источниках (официальный сайт, GitHub/репутация, отзывы сообщества).

Жёсткое усиление безопасности Windows и Discord

- Включите защиту от эксплойтов и дополнительные функции Microsoft Defender (Exploit Protection, Controlled Folder Access).

- Настройте политику запуска приложений (AppLocker/Windows Defender Application Control) для блокировки неподписанных исполняемых файлов.

- Ограничьте отправку данных из приложений в фоновом режиме через фаервол.

Приватность и соответствие (GDPR) — что важно знать

- Инфостилер может похищать персональные данные, которые по правилам GDPR считаются «персональными данными». Если компрометация затронула данные третьих лиц в рамках компании, необходимо уведомить ответственных за защиту данных и, при необходимости, регуляторов.

- Для личных пользователей: постарайтесь ограничить хранение полной ПД в браузере и облаках, активируйте MFA и регистрируйте все действия восстановления доступа.

Небольшой словарь терминов

- Инфостилер — вредоносная программа, которая крадёт информацию с устройства.

- Токен — короткий ключ для доступа к сервису без ввода пароля.

- MFA — многофакторная аутентификация, добавляет второй уровень проверки.

Инцидентный план и откат (быстрое руководство)

- Отключить устройство от сети.

- Сменить пароли с чистого устройства и включить MFA.

- Принудительно завершить сессии на взломанных сервисах.

- Просканировать и очистить систему; при сомнениях — полная переустановка.

- Проверить резервные копии на предмет заражённых файлов.

- Восстановить учётные записи и обновить методы доступа (passkey, аппаратные ключи).

Тесты и критерии приёмки очистки

- Полный антивирусный скан не находит угроз.

- Нет исходящих соединений к неизвестным облачным сервисам.

- Пароли и ключи обновлены, сессии завершены.

Заключение

Модифицированный RedTiger — пример, как полезный открытый проект может превратиться в инструмент атак, если его код попадёт в руки злоумышленников. Самая эффективная защита — сочетание технических мер (ограничение прав, мониторинг сети, блокировка подозрительных доменов) и поведения пользователя (не запускать неизвестные .exe, использовать менеджер паролей и MFA). Если произошло заражение — действуйте быстро, используйте чистое устройство для восстановления доступа и, при необходимости, восстанавливайте систему с нуля.

Краткие шаги сейчас: отключите ПК, смените пароли с другого устройства, включите passkey и уберите сохранённые пароли из браузера.

Резюме: RedTiger‑варианты крадут токены, пароли и кошельки, выгружают их в публичные облака и пользуются социальной инженерией. Защищайтесь проактивно и имейте план реагирования.

Похожие материалы

Herodotus: механизм и защита Android‑трояна

Включить новое меню «Пуск» в Windows 11

Панель полей сводной таблицы в Excel — руководство

Включить новое меню «Пуск» в Windows 11

Дубликаты Диспетчера задач в Windows 11 — как исправить