Уязвимость Stagefright: как проверить Android‑устройство и защититься

Важно: приложения‑детекторы сообщают только о наличии уязвимости; они не правят её. Единственное надёжное исправление — обновление системы, выпущенное производителем/поставщиком ОС.

Что такое атака Stagefright?

Stagefright — это набор критических уязвимостей в мультимедийном фреймворке Android, обнаруженных исследователями безопасности. Уязвимость позволяет выполнить вредоносный код, встроенный в мультимедийный файл (обычно видео), при его обработке медиапроигрывателем системы. Злоумышленник может доставить такой файл через MMS, некоторые мессенджеры или специально подготовленные веб‑страницы и приложения.

Кратко о ключевых понятиях:

- Stagefright: компонент Android, отвечающий за декодирование и обработку мультимедиа.

- ASLR: Address Space Layout Randomization — техника затруднения эксплуатации, меняющая расположение исполняемого кода в памяти.

- CVE: идентификатор уязвимости в общедоступной базе уязвимостей.

Почему это опасно:

- MMS‑сообщения могут автоматом загружать вложения, поэтому атака не требует от пользователя активного открытия файла.

- Эксплуатация может дать удалённый доступ к устройству, утечку данных или контроль над камерой/микрофоном.

- Уязвимость затрагивала большинство версий Android вплоть до Lollipop и части более новых версий, пока не вышли патчи.

Признаки, которые часто упоминаются в описаниях уязвимости:

- Устройства под управлением Android 2.2 (Froyo) — 5.1.1 (Lollipop) были в зоне риска.

- Наличие ASLR на современных версиях ОС снижает вероятность успешной эксплуатации, но не делает систему полностью неуязвимой.

Как понять, был ли телефон атакован

Прямо обнаружить факт успешной эксплуатации без анализа журнала и образа памяти сложно. Тем не менее есть практические шаги для оценки риска и косвенных признаков:

- Установите приложение‑сканер уязвимостей Stagefright (ниже — список известных детекторов). Оно проверит, содержит ли ваша система уязвимые библиотеки и версии.

- Проверьте поведение мессенджера: если MMS загружаются автоматически и вы получали MMS от неизвестных отправителей, риск выше.

- Обратите внимание на нетипичное потребление батареи, трафика или появление непонятных приложений после подозрительных сообщений — это косвенные индикаторы компрометации.

- Для корпоративных устройств проведите форензическую проверку логов и сетевого трафика; при подозрении на компрометацию — отнесите устройство в сервис или выполните сброс с переустановкой образа.

Приложения‑детекторы и что они делают

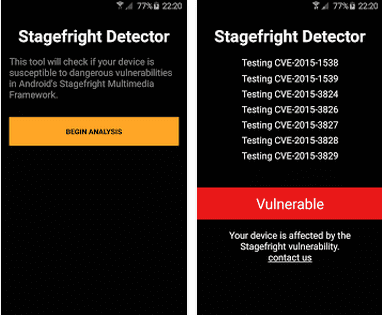

Существуют несколько приложений, которые проверяют уязвимости в библиотеке Stagefright. Примеры:

- Stagefright Detector от Zimperium Inc. — проверяет версии библиотек и сообщит, уязвима ли система.

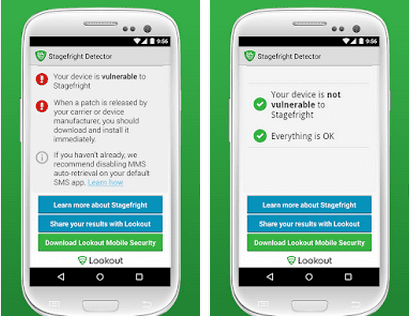

- Stagefright Detector от Lockout Mobile Security — информирует о текущем статусе, но не исправляет уязвимость.

Ограничения детекторов:

- Детектор показывает уязвимость в текущей версии ПО, но не гарантирует, что устройство уже скомпрометировано.

- Детектор не способен устранить уязвимость — нужен официальный патч.

Что делать немедленно: пошаговые меры для всех пользователей

- Отключите автоматическое получение MMS в дефолтном приложении Сообщения и в любых других приложениях, которые автоматически загружают медиа.

- Откройте Сообщения → Настройки → Автозагрузка MMS / Автополучение → Отключить.

- Отключите автозагрузку медиа в WhatsApp и других мессенджерах:

- WhatsApp → Настройки → Чаты → Автозагрузка медиа (отключить все режимы: мобильные данные, Wi‑Fi, роуминг).

- Не открывайте вложения и ссылки от неизвестных отправителей.

- Регулярно проверяйте обновления системы: Настройки → О системе → Обновление ПО / Проверить обновления. Если доступен патч, установите его как можно скорее.

- Делайте резервные копии данных: в случае компрометации это упростит восстановление.

- Для корпоративных устройств — переведите устройство в режим управления (MDM), ограничьте установку приложений из неизвестных источников и примените политические запреты на автозагрузку медиа.

Короткое руководство по отключению автозагрузки MMS в Hangouts и системном клиенте сообщений:

- Hangouts: откройте приложение → Настройки → Сообщения → Отключите «Автоматическое получение MMS».

- Стандартное приложение Сообщения: Настройки → Дополнительно → Автоприём MMS → Отключить.

Примечание: формулировки меню зависят от версии приложения и оболочки производителя. Если не можете найти опцию, временно удалите приложение Hangouts или используйте альтернативный клиент с ручной загрузкой вложений.

Что делать для защиты сети и корпоративной среды

- Ограничьте на уровне почтового/мессенджерного шлюза автоматическую загрузку мультимедиа и блокируйте подозрительные вложения.

- Настройте сетевые правила, которые блокируют мультимедийные вложения по подозрительным типам контента или от неизвестных отправителей.

- Требуйте применения мобильных политик (MDM/EMM), которые отключают автозагрузку и форсируют обновления безопасности.

- Проводите сегментацию устройств и мониторинг аномалий трафика — резкое увеличение исходящего трафика после получения MMS может свидетельствовать о компрометации.

Патч‑статус производителей и модельный список

Производители активно выпускали исправления после публикации уязвимости. В разных регионах и для разных операторов сроки и наборы устройств отличались. Ниже — типичный список производителей, которые объявляли о выпуске патчей (список моделей взят из общедоступных объявлений периода обнаружения уязвимости):

- Патч были выпущены для Android One и устройств Nexus (Nexus 6, 5, 4, 9, Nexus 7 2012/2013, Nexus Player).

Samsung

- Некоторые флагманы и модели семейства Galaxy получили обновления (Galaxy S6, S6 Edge, S5, Note 4 и пр.).

Motorola

- Большой список устройств Moto получил обновления: Moto X (разных поколений), Moto G (разных поколений), Moto E, DROID‑линейка и др.

LG, HTC, Sony

- Производители подтвердили работу над патчами и выпускали обновления для ряда моделей.

Важно: конкретный статус для вашей модели и региона можно узнать на сайте производителя или у оператора. Если обновление для вашей модели ещё не вышло — применяйте защитные меры из раздела «Что делать немедленно».

Когда временные меры не помогают: случаи обхода защиты

- Если устройство не обновлено и злоумышленник уже получил доступ, отключение автозагрузки MMS больше не защитит от уже выполненного кода.

- ASLR и другие технологии усложняют, но не исключают успешную эксплуатацию в руках опытного атакующего, особенно вместе с дополнительными уязвимостями.

- Устройства со сторонними прошивками или с рут‑правами имеют повышенный риск успешной эксплуатации.

Если есть серьёзные подозрения на компрометацию:

- Немедленно отключите устройство от сети.

- Снимите резервную копию важных данных (на внешнем носителе или в облаке с проверенной учётной записью), затем выполните фабричный сброс и переустановку официальной прошивки.

- Свяжитесь с корпоративной службой безопасности или сервисным центром производителя.

SOP — план действий для пользователя и администратора

Ниже — простой плейбук, который подойдёт как для частных пользователей, так и для мини‑ИТ‑подразделений.

- Оценка риска

- Установите Stagefright‑детектор и получите статус.

- Проверьте, какие приложения загружают медиа автоматически.

- Нейтрализация немедленных рисков

- Отключите автозагрузку MMS и автозагрузку медиа в мессенджерах.

- Отключите установка приложений из неизвестных источников.

- Обновление

- Проверяйте наличие системных обновлений и устанавливайте патч.

- Верификация

- После установки патча снова запустите детектор и проверьте статус.

- При подозрениях на компрометацию

- Отключите устройство от сети, сделайте резервные копии, выполните сброс к заводским настройкам и переустановите официальный образ.

Чек‑лист по ролям

Пользователь (чек‑лист):

- Отключил автозагрузку MMS.

- Отключил автозагрузку медиа в WhatsApp/Telegram/других мессенджерах.

- Установил Stagefright‑детектор и проверил статус.

- Сделал резервную копию важных данных.

- Проверил наличие системных обновлений и установил доступные патчи.

IT‑администратор корпоративной сети (чек‑лист):

- Ограничил автозагрузку мультимедиа через MDM.

- Настроил сетевые правила блокировки подозрительных вложений.

- Обновил корпоративный список поддерживаемых устройств и сформировал план обновлений.

- Провёл инструктаж пользователей по безопасной работе с MMS и вложениями.

Производитель/поставщик ПО (чек‑лист):

- Провёл аудит кода мультимедийного фреймворка.

- Подготовил и распространил патч безопасности.

- Обновил страницы поддержки и уведомил операторов о выпуске исправлений.

Критерии приёмки (после применения патча)

- Детектор Stagefright показывает «неуязвим» или аналогичный статус.

- Системное обновление установлено и версия библиотек совпадает с исправленной.

- Пересканирование устройств в корпоративной сети не выявляет аномалий трафика.

- Пользовательские устройства не проявляют признаков компрометации (необычные процессы, активность сети, приложения).

Decision flowchart (Mermaid)

flowchart TD

A[Получено/обнаружено MMS или подозрительное сообщение] --> B{Автозагрузка включена?}

B -- Да --> C[Отключить автозагрузку немедленно]

B -- Нет --> D[Проверить содержание сообщения вручную]

D --> E{Файл из неизвестного источника?}

E -- Да --> F[Не открывать, удалить, уведомить оператора]

E -- Нет --> G[Если сомневаетесь — не открывать]

C --> H[Установить детектор и проверить статус]

H --> I{Уязвимость подтверждена?}

I -- Да --> J[Проверить доступные обновления и установить патч]

I -- Нет --> K[Соблюдать правила безопасности и мониторить]Тесты и критерии приёмки для QA/инженеров

- Тест 1: Проверка автозагрузки MMS

- Шаги: Отправить MMS с вложением на тестовый номер. Ожидаемый результат: устройство не загружает вложение автоматически при выключенной опции.

- Тест 2: Проверка детектора уязвимости

- Шаги: Установить Stagefright Detector, выполнить сканирование. Ожидаемый результат: приложение корректно сообщает статус библиотек и версий.

- Тест 3: Обновление и верификация

- Шаги: Установить системный патч, перезапустить устройство, повторно запустить детектор. Ожидаемый результат: статус «патч установлен» / «уязвимость устранена».

Матрица рисков и смягчающие меры

- Риск: Автоматическая загрузка MMS от неизвестного отправителя. Смягчение: Отключить автозагрузку, фильтровать отправителей, блокировать неизвестные номера.

- Риск: Устаревшая версия ОС без патча. Смягчение: Периодическая проверка обновлений, политика по обновлению устройств.

- Риск: Компрометация через сторонние приложения. Смягчение: Ограничение установки приложений, контроль прав, MDM.

Маленький глоссарий (одна строка)

- CVE — уникальный идентификатор уязвимости.

- ASLR — механизм рандомизации адресного пространства для защиты от’exploitation.

- MMS — мультимедийное сообщение, которое может автоматически загружать файлы.

Локальные рекомендации для русскоязычных пользователей

- Проверяйте страницы поддержки производителя на русском языке — иногда обновления отражаются позже на глобальных страницах.

- Если оператор в вашей стране предоставляет релизы обновлений, уточняйте детали у службы поддержки оператора (особенно если устройство куплено в сетевом магазине оператора).

- При обращении в сервисный центр имейте при себе IMEI и сведения об установленной версии Android.

Резюме

Уязвимость Stagefright — серьёзная, потому что позволяет удалённое выполнение кода через мультимедиа и легко доставляется через MMS. Для пользователей критично отключить автозагрузку медиа, обновить систему при появлении патча и использовать детектор уязвимостей для проверки статуса. В корпоративной среде нужны сетевые фильтры и MDM‑политики. Если устройство подозрительно ведёт себя после получения медиа, отключите его от сети и обратитесь к специалистам.

Ключевые действия сейчас: отключить автозагрузку MMS, отключить автозагрузку медиа в мессенджерах, установить обновления производителя, при подозрениях — выполнить фабричный сброс и переустановку официальной прошивки.

Если вы администратор, распечатайте чек‑лист из раздела «Чек‑лист по ролям» и распространите среди пользователей. Если вы обычный пользователь — начните с отключения автозагрузки MMS и установки Stagefright‑детектора.

Похожие материалы

Herodotus: механизм и защита Android‑трояна

Включить новое меню «Пуск» в Windows 11

Панель полей сводной таблицы в Excel — руководство

Включить новое меню «Пуск» в Windows 11

Дубликаты Диспетчера задач в Windows 11 — как исправить