Malware em nível de kernel: o que é e como proteger seu PC

Kernel-level malware (malware em nível de kernel) é uma família de ameaças que opera com privilégios do próprio núcleo do sistema operativo, tornando-a difícil de detectar e remover. Proteja-se ativando Secure Boot e TPM 2.0, habilitando Virtualization-Based Security (VBS) e integridade de memória (HVCI), mantendo o sistema e drivers atualizados, usando contas de usuário padrão para o dia a dia e executando verificações de boot (offline). Se suspeitar de infecção, faça uma varredura com scanner com remoção de rootkits, execute uma verificação offline de inicialização e considere reinstalar o Windows ou reflashear o BIOS/UEFI.

Índice

- O que é malware em nível de kernel?

- Por que é tão perigoso?

- Exemplos comuns

- Vetores de ataque

- Sinais de infeção

- Como proteger seu PC (passo a passo detalhado)

- Medidas avançadas para empresas e administradores

- O que fazer se seu PC for infectado — runbook de resposta

- Checklists por função

- Perguntas frequentes

- Referência de imagens

O que é malware em nível de kernel?

O kernel é o componente central do sistema operativo responsável por gerir recursos de hardware (CPU, memória, discos, periféricos) e fornecer serviços básicos para processos. Ele opera em um nível de privilégio chamado modo kernel, que tem acesso irrestrito ao hardware e à memória do sistema. Malware em nível de kernel é qualquer código malicioso que consegue executar ou persistir nessa camada privilegiada do sistema.

Definição rápida: kernel-level malware é código malicioso que se instala ou injeta no núcleo do sistema operativo para controlar operações críticas e escapar de mecanismos tradicionais de proteção.

Importante: por operar abaixo da maior parte do software, esse tipo de malware pode ocultar processos, falsificar relatórios e sobreviver a reinicializações se persistir no firmware ou no MBR/EFI.

Por que é tão perigoso?

- Acesso total ao sistema: o kernel tem permissão para ler/gravar qualquer região de memória e controlar o hardware diretamente.

- Evasão de detecção: muitos mecanismos de segurança operam em espaço de usuário; malware em kernel pode interceptar chamadas e engenheirar respostas falsas.

- Persistência: pode sobreviver a reinícios e, no caso de bootkits, até a reinstalações do sistema se o firmware estiver comprometido.

- Dificuldade de remoção: a remoção segura normalmente exige verificações antes do carregamento do sistema operativo (boot-time/offline) ou reflashe do firmware.

Exemplos comuns

- Kernel rootkits — escondem processos, arquivos e conexões, permitindo controle remoto furtivo.

- Bootkits — comprometem BIOS/UEFI, MBR ou EFI bootloader para carregar código malicioso antes do OS.

- Trojans em modo kernel — trojans que rodam com privilégios do kernel para desabilitar proteção e gravar teclas, por exemplo.

- Ransomware em nível de kernel — criptografa dados ou bloqueia o acesso ao sistema usando privilégios de kernel.

Vetores de ataque (como o malware entra)

- Exploração de vulnerabilidades de drivers e do próprio kernel.

- Instalação de drivers mal assinados ou com assinaturas roubadas.

- Engenharia social que convence o usuário a desativar proteções ou executar instaladores com privilégios.

- Comprometimento do firmware (BIOS/UEFI) via atualizações maliciosas ou ferramentas de reflashing adulteradas.

- Acesso físico à máquina (ex.: boot por USB com firmware comprometido).

Sinais que podem indicar infeção no kernel

- BSODs (Blue Screen of Death) frequentes ou corrupção aleatória do sistema.

- Uso anormal e persistente de CPU/memória ou I/O de disco sem processo identificável.

- Serviços e processos ausentes em listas e logs aparentemente limpos.

- Tráfego de rede estranho originando da máquina mesmo com apps fechados.

- Modificações não autorizadas no MBR/EFI e falhas em atualizações de firmware.

Important: nenhum único sintoma confirma uma infeção; combine sinais e execute scans offline antes de concluir.

Como proteger seu PC — guia prático e detalhado

A proteção efetiva combina configurações de segurança do sistema operativo, boas práticas de administração e verificações periódicas. Abaixo há um passo a passo detalhado, com explicações dos motivos e como executar cada etapa.

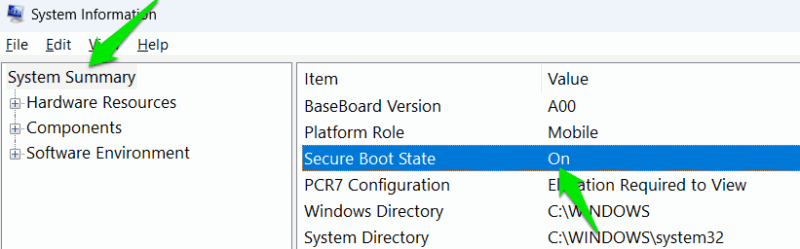

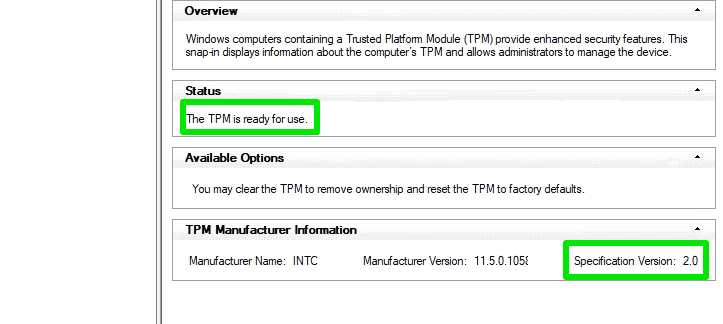

1) Ative Secure Boot e TPM 2.0

Por que: Secure Boot impede a execução de carregadores e drivers não autorizados durante a inicialização. TPM 2.0 armazena estados criptográficos do processo de boot e permite validar integridade.

Como verificar no Windows:

- Secure Boot: abra o menu Iniciar, digite “Informações do Sistema” e abra o app. Em Resumo do Sistema, verifique o campo “Estado do Secure Boot” — deve estar “Ativado”.

- TPM 2.0: pressione Windows + R, digite tpm.msc e Enter. Verifique se o Status indica que “O TPM está pronto para uso” e se a Versão da Especificação é 2.0.

Se algo estiver desabilitado, entre no BIOS/UEFI (geralmente F2/Del/F12 no boot) e ative Secure Boot e TPM/Intel PTT conforme disponibilidade do hardware.

Nota: TPM é hardware; máquinas muito antigas podem não ter suporte.

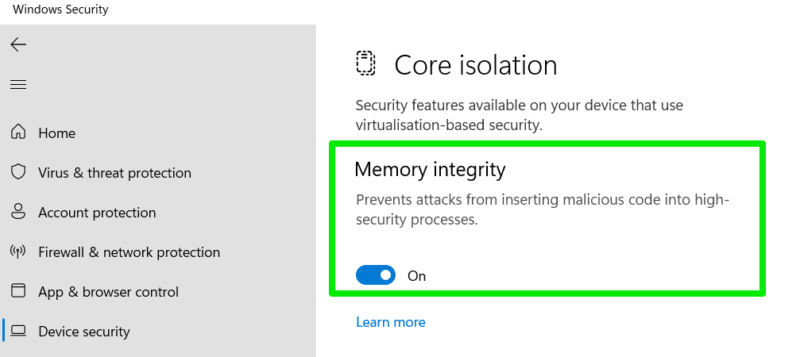

2) Habilite Virtualization-Based Security (VBS) e Integridade de Memória (HVCI)

Por que: VBS cria regiões isoladas (hipervisores) onde processos críticos podem executar, protegendo-os de manipulação por código em espaço kernel. HVCI (Hypervisor-protected Code Integrity) impede carregamento de drivers não confiáveis.

Como ativar:

- Abra “Segurança do Windows” → “Segurança do dispositivo” → “Isolamento do núcleo” e ative “Integridade da memória”.

Consequência: alguns drivers antigos podem parar de funcionar; atualize drivers antes de ativar.

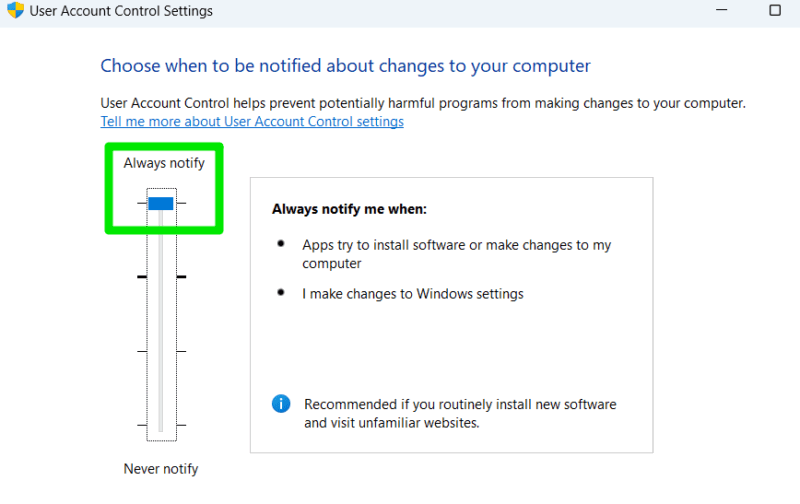

3) Defina Controle de Conta de Usuário (UAC) para o nível máximo

Por que: UAC impede que programas obtenham privilégios elevados sem sua autorização explícita.

Como ajustar:

- Pesquise por “uac” e abra “Alterar configurações de Controle de Conta de Usuário”. Mova o slider para “Sempre notificar”.

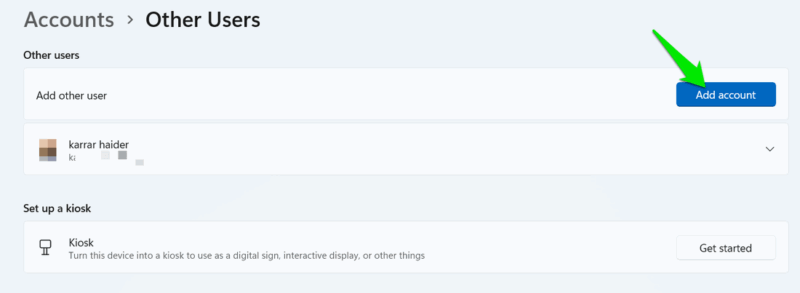

4) Use conta padrão para atividades diárias

Por que: trabalhar como usuário padrão reduz o raio de ação de um instalador malicioso que dependa de privilégios de administrador para instalar um driver ou modificar o kernel.

Como criar:

- Configurações → Contas → Outros usuários → Adicionar conta → selecione “Conta padrão”.

Importante: mantenha uma conta de administrador separada para tarefas de manutenção e atualize apenas quando necessário.

5) Mantenha Windows, drivers e firmware atualizados

Por que: vulnerabilidades conhecidas são o vetor mais comum para escalada de privilégios que permite malware em kernel.

O que atualizar:

- Windows Update: Configurações → Windows Update → Verificar atualizações.

- Drivers de dispositivo: prefira drivers assinados pelo fabricante; use Windows Update ou o site oficial do fabricante.

- BIOS/UEFI: verifique no site do fabricante da placa-mãe/PC e siga as instruções para reflashing.

Nota: atualizações de BIOS exigem cuidado — siga o procedimento do fabricante e, se possível, use ferramentas oficiais.

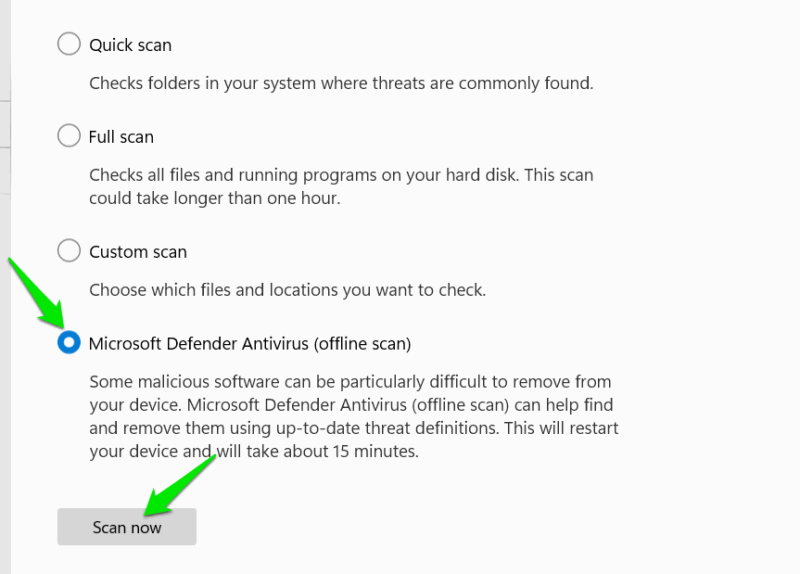

6) Execute varredura em tempo de boot (offline)

Por que: scans offline ocorrem antes do carregamento do sistema operativo, quando rootkits e bootkits ainda não tiveram chance de esconder-se.

Como usar o Microsoft Defender:

- Segurança do Windows → Proteção contra vírus e ameaças → Opções de verificação → Microsoft Defender Antivirus (verificação offline). Clique em “Verificar agora”; o PC reiniciará e fará a verificação.

7) Use antivírus com varredura de rootkit e recursos de remoção

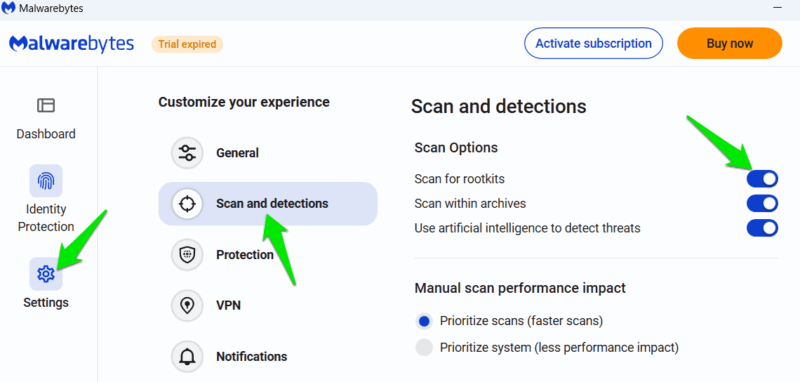

Por que: nem todo antivírus ativa a verificação profunda por rootkits por padrão.

Recomendação prática:

- Use um produto com opção explícita “scan for rootkits” ou “rootkit removal”. No Malwarebytes, por exemplo, habilite em Configurações → Verificação e detecção → Ativar varredura por rootkits.

8) Evite executar programas de origem duvidosa

Por que: muitos ataques começam com um instalador ou driver malicioso que exige a desativação de proteções.

Boas práticas:

- Baixe apenas de sites oficiais ou lojas de aplicações verificadas.

- Evite cracks, hacks de jogos e software pirata — frequentemente embutem drivers maliciosos.

- Recuse pedidos para desativar proteções como Secure Boot, antivírus ou HVCI para instalar algo.

9) Hardening adicional para administradores e usuários avançados

- Ative Code Integrity e bloqueie drivers não assinados usando políticas de Grupo (GPO) ou ferramentas de Application Control.

- Habilite Credential Guard para isolar credenciais LSASS com VBS.

- Use Application Control (AppLocker ou Windows Defender Application Control) para permitir apenas binários assinados ou aprovados.

- Ative BitLocker para cifrar disco e proteger chaves do TPM.

Medidas avançadas em ambientes corporativos

As empresas devem combinar proteções técnicas com processos:

- Device Guard / WDAC: política de aplicação obrigatória que limita execução a código confiável.

- Monitoramento EDR: soluções de EDR detectam comportamentos suspeitos no kernel e em processos de sistema.

- Gestão de patches centralizada: deploy rápido de atualizações críticas em 24–72 horas.

- Inventário de hardware e drivers: identificar drivers legados que precisam ser substituídos.

- Controle de acesso físico: restringir acesso a portas e atualizações de firmware.

Maturidade recomendada: começar com políticas básicas (antivírus + updates), progredir para HVCI/VBS e, finalmente, WDAC + EDR com resposta automatizada.

O que fazer se seu PC for infectado — runbook de resposta

Siga estes passos em ordem. Eles priorizam contenção e preservação de evidências.

- Isolar a máquina: desconecte a rede (Wi‑Fi e cabo) e, se possível, retire a máquina da rede corporativa.

- Documentar sintomas: datas, logs, mensagens, arquivos executados.

- Tentar varredura offline com Microsoft Defender ou outro AV com suporte a verificação offline.

- Executar varredura com ferramenta que suporte rootkits (Malwarebytes, Kaspersky Rescue Disk, ESET SysRescue).

- Se a varredura falhar em limpar a ameaça, prepare backup de dados essenciais (somente arquivos pessoais, preferencialmente após varredura em máquina separada) e considere reinstalação limpa do sistema.

- Reinstalar Windows com mídia limpa (criada em outra máquina), não restaurar imagem supostamente comprometida.

- Se houver suspeita de firmware comprometido (bootkit persistente), reflashe BIOS/UEFI com firmware oficial ou procure assistência técnica profissional para regravar microcódigo e limpar CMOS.

- Alterar credenciais utilizadas na máquina (senhas, tokens) a partir de um dispositivo limpo.

- Revisar e endurecer políticas de segurança para evitar recorrência.

Quando chamar um profissional: se houver suspeita de comprometimento do firmware, chaves TPM roubadas, ou se a organização depende de conformidade regulatória e exigência de cadeia de custódia das evidências.

Ferramentas úteis e comandos rápidos

- tpm.msc — verificar TPM

- msinfo32 — verificação de Secure Boot e informações do sistema

- Windows Defender Offline — verificação offline integrada ao Windows

- Malwarebytes (varredura de rootkit) — ative explicitamente a varredura por rootkits

- Kaspersky Rescue Disk / ESET SysRescue — varreduras fora do SO em mídia USB

Exemplo de verificação de integridade de disco e sistema (linha de comando):

- sfc /scannow — verifica e repara arquivos de sistema do Windows

- DISM /Online /Cleanup-Image /RestoreHealth — recupera imagem do Windows

Nota: esses comandos ajudam a reparar arquivos do sistema, mas não substituem uma verificação offline por rootkits.

Checklists por função

Checklist para usuário final

- Usar conta padrão para tarefas diárias

- Ativar UAC no nível máximo

- Manter Windows e programas atualizados

- Evitar downloads de fontes não oficiais

- Executar verificações offline periodicamente

Checklist para administrador de TI

- Habilitar Secure Boot e TPM em dispositivos gerenciados

- Implementar VBS/HVCI em estações críticas

- Aplicar políticas de assinatura de drivers e WDAC

- Usar EDR com capacidade de detecção de kernel-level

- Ter procedimento de reflashing de firmware e plano de recuperação

Checklist de resposta a incidente

- Isolar host e coletar logs

- Realizar varredura offline e varredura por rootkits

- Fazer backup seguro de dados essenciais

- Reinstalar a partir de imagem limpa ou reflashear firmware

- Rotina de rotação de credenciais e revisão pós-incidente

Fluxograma de decisão (diagnóstico rápido)

flowchart TD

A[Início: máquina com comportamento suspeito] --> B{Sinais de kernel-level?}

B -- Sim --> C[Isolar máquina da rede]

B -- Não --> Z[Analisar outros vetores e monitorar]

C --> D[Executar verificação offline 'Defender/Malwarebytes']

D --> E{Detectou rootkit/bootkit?}

E -- Sim --> F[Executar remoção com ferramenta especializada]

E -- Não --> G[Executar scans adicionais 'Kaspersky/ESET Rescue']

F --> H{Remoção bem-sucedida?}

H -- Sim --> I[Monitorar por 30 dias e rever hardening]

H -- Não --> J[Considerar reinstalação limpa e reflashing de BIOS]

J --> K[Se firmware comprometido, procurar assistência técnica]

G --> F

I --> END[Concluído]

K --> END

Z --> ENDQuando a reinstalação não é suficiente

Casos em que simplesmente reinstalar o Windows pode não limpar a ameaça:

- Bootkits que infectam MBR/EFI persistem após reinstalação se o bootloader permanecer comprometido.

- Firmware comprometido (BIOS/UEFI) que regrava o carregador no boot.

- Comprometimento de chaves armazenadas no TPM em cenários sofisticados.

Nesses cenários é necessário reflashear firmware com imagem oficial, limpar CMOS ou substituir componentes comprometidos.

Perguntas frequentes

O malware em nível de kernel é comum?

Não é a forma mais comum de malware: a maioria dos ataques usa malware em espaço de usuário. No entanto, ataques direcionados e sofisticados preferem o kernel para evasão e persistência.

Posso detectar kernel-level malware com antivírus comum?

Sim, muitos antivírus modernos detectam rootkits e têm opções de varredura offline. Ainda assim, verificação offline e ferramentas especializadas aumentam a chance de detecção.

Devo desativar Secure Boot para instalar algum driver antigo?

Não é recomendável. Se um driver exigir desativar Secure Boot, considere procurar uma versão assinada ou alternativa segura.

Reinstalar Windows resolve sempre?

Normalmente resolve infecções em espaço usuário e kernel que não persistem no firmware. Se o firmware estiver comprometido, será necessário reflashear o BIOS/UEFI.

Resumo e recomendações finais

- Priorize Secure Boot + TPM + VBS/HVCI para proteção de base.

- Mantenha todos os componentes atualizados: Windows, drivers e firmware.

- Use contas padrão no dia a dia e mantenha UAC no máximo.

- Realize varreduras offline regularmente e mantenha ferramentas de remoção de rootkits à mão.

- Tenha um plano de resposta a incidentes que inclua isolamento, varredura offline, backup controlado e reinstalação limpa quando necessário.

Checklist rápido de ação imediata:

- Verifique Secure Boot e TPM.

- Ative Integridade da memória (Isolamento do núcleo).

- Habilite UAC no nível máximo.

- Faça uma verificação offline com o Microsoft Defender.

- Se a ameaça persistir, faça backup de dados e reinstale a partir de mídia limpa.

Image credit: Freepik. All screenshots by Karrar Haider.

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android