LunaSpy: o spyware que mira usuários Android e como se proteger

O que é LunaSpy

LunaSpy é um spyware que afeta dispositivos Android. Ele se disfarça como um aplicativo legítimo — geralmente um falso antivírus ou um app de proteção bancária — e apresenta um alerta de “ameaças encontradas” para pressionar o usuário a conceder permissões críticas. Uma vez com permissões elevadas, o spyware pode:

- Gravar áudio e vídeo;

- Ler SMS e registros de chamadas;

- Roubar senhas e dados de formulários em navegadores e apps;

- Acessar fotos e arquivos na galeria;

- Executar comandos remotos via infraestrutura de comando e controle.

Relatos de empresas de segurança indicam que a campanha opera há meses e usa muitas URLs e IPs de comando e controle, o que sugere uma infraestrutura ampla. A campanha não parece visar um nicho demográfico específico — o vetor primário é a engenharia social por mensageiros.

Como LunaSpy se propaga

Os vetores mais comuns observados são links de download de APK enviados por mensageiros. A técnica típica de propagação inclui:

- Mensagens diretas com promessa de proteção, oferta ou benefício;

- Contas de amigos/familiares comprometidas sendo usadas para distribuir o link;

- Postagens em grupos oferecendo versões “premium” de antivírus gratuitas;

- Arquivos APK hospedados fora da Google Play Store.

Importante: um APK legítimo baixado por acidente é suficiente para instalar o spyware se o usuário conceder a permissão de instalar apps desconhecidos.

Seja cético sobre links de APK em mensageiros

Receber um link para um APK, mesmo vindo de um contato conhecido, é um sinal de alerta. Atacantes exploram a confiança entre contatos e a pressão social para que a vítima instale um app.

Boas práticas:

- Nunca abra links de APK recebidos em mensagens sem confirmar diretamente com o remetente por outro canal;

- Prefira instalar apps apenas pela Google Play Store ou lojas oficiais do fabricante;

- Se o link vier em grupo, verifique se outros participantes também confirmam a origem;

- Não execute arquivos APK apenas porque o app promete “corrigir” problemas de segurança.

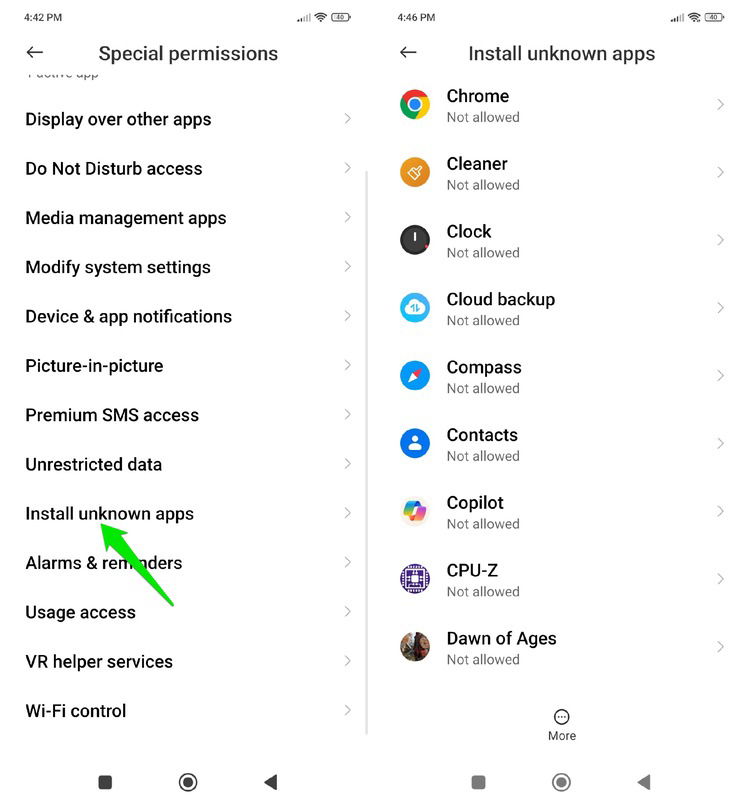

Verificar e revogar a permissão “Instalar apps desconhecidos”

Instalar um APK exige a permissão de instalar apps de fontes desconhecidas. Desative essa permissão para qualquer aplicativo que não precise dela.

Passos gerais (nomes podem variar por fabricante):

- Abra as configurações do telefone;

- Vá para Proteção de privacidade → Permissões especiais → Instalar apps desconhecidos;

- Confirme que nenhum app confiável ou desconhecido tem o estado Permitido.

Nota: dependendo do fabricante, essas opções podem aparecer como “Segurança”, “Apps” ou “Permissões especiais”. Se tiver dúvida, use a busca nas Configurações.

Conceder permissões com muito cuidado

LunaSpy depende de permissões críticas para operar. Alguns exemplos de permissões perigosas:

- Serviço de acessibilidade (Accessibility service): permite ler o conteúdo da tela e executar ações em nome do usuário — essencial para roubo de credenciais;

- Administrador do dispositivo (Device administrator): usado para persistência e pode impedir a desinstalação;

- Exibir sobre outros apps (Draw over other apps): permite sobrepor janelas e criar prompts falsos para capturar dados;

- Microfone, câmera e armazenamento completo: para gravar áudio/vídeo e exfiltrar arquivos pessoais.

Regra prática: jamais conceda essas permissões a um app desconhecido. Se um aplicativo insiste em ter múltiplas permissões críticas logo após a instalação, desconfie e desinstale-o.

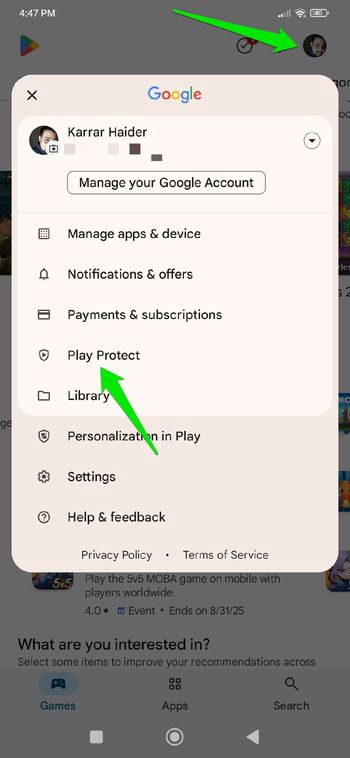

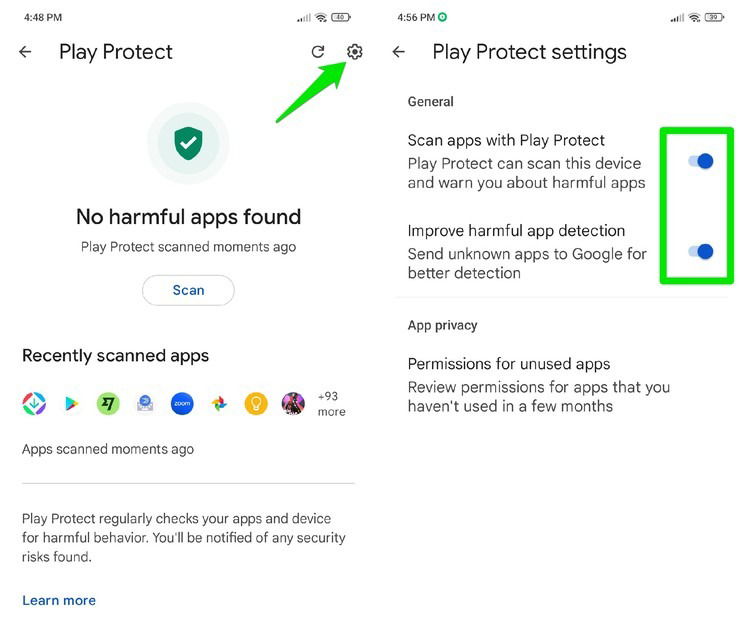

Ative e use o Google Play Protect

O Play Protect fornece uma camada adicional de defesa e pode detectar apps maliciosos, inclusive alguns instalados via APK.

Como verificar:

- Abra a Google Play Store;

- Toque no ícone do seu perfil e selecione Play Protect;

- Toque em Configurações no canto superior direito e ative Verificar apps com o Play Protect e Melhorar a detecção de apps nocivos;

- Use o botão Verificar para iniciar uma varredura manual.

Observação: Play Protect não é infalível — ele reduz risco, mas não substitui boas práticas de uso e soluções de segurança adicionais em ambientes corporativos.

Sinais de que seu Android pode estar infectado

Procure pelos seguintes sinais; nenhum isoladamente prova infecção, mas combinados são fortes indícios:

- Consumo incomum de bateria ou dados em segundo plano;

- Apps desconhecidos instalados sem sua ação direta;

- Mensagens SMS enviadas sem o seu conhecimento;

- Janelas pop-up estranhas pedindo permissões ou credenciais;

- Apps que não podem ser desinstalados (pode ser sinal de administrador do dispositivo habilitado).

Se notar qualquer um desses sinais, siga o playbook de resposta abaixo.

Playbook de resposta rápida (runbook)

- Isolar o dispositivo: desligue Wi‑Fi e dados móveis para interromper a comunicação com servidores C2.

- Bloquear contas: altere senhas das contas principais (e-mail, bancos) usando outro dispositivo seguro; ative 2FA onde possível.

- Revogar privilégios: acesse Configurações → Segurança → Administradores do dispositivo e revogue privilégios de apps suspeitos.

- Desinstalar app malicioso: tente desinstalar via Configurações → Apps. Se não for possível, revogue privilégios e tente novamente.

- Executar varredura: ative Play Protect e/ou use um antivírus confiável para escanear o dispositivo.

- Restaurar backups: se houver suspeita de comprometimento extenso, considere restaurar um backup limpo ou executar reset de fábrica. Faça backup dos dados essenciais antes.

- Notificar contatos: avise contatos que possam ter recebido links maliciosos do seu telefone.

- Monitorar: observe atividade das suas contas e informe a instituição financeira em caso de transações suspeitas.

Importante: se o dispositivo armazenou senhas em texto simples ou apps, trate essas credenciais como comprometidas e altere-as imediatamente.

Checklist por perfil

Usuário doméstico:

- Não instale APKs recebidos por mensagem sem checar a origem;

- Revise e revogue a permissão Instalar apps desconhecidos;

- Ative Play Protect e faça varreduras periódicas;

- Faça backups regulares e proteja-os com senha.

Profissional de TI / Administrador:

- Implemente MDM/EMM para controlar permissões e instalações;

- Configure políticas que bloqueiem instalações fora da loja corporativa;

- Monitore tráfego de rede para domínios desconhecidos;

- Tenha procedimentos de resposta e recuperação documentados.

Empresa / Gestor de segurança:

- Eduque funcionários sobre engenharia social e riscos de APKs;

- Exija autenticação multifator em serviços críticos;

- Avalie soluções de detecção e resposta para endpoints móveis (mobile EDR);

- Planeje testes de simulação de phishing e mensageiro interno.

Mini‑metodologia para verificar um APK suspeito

- Cheque a origem: confirme com a fonte por outro canal;

- Compare assinaturas: apps legítimos são assinados; verifique se a assinatura muda entre versões;

- Analise o hash: peça ou gere o hash do arquivo e compare com a fonte oficial;

- Instale em sandbox ou dispositivo secundário seguro antes de rodar no principal;

- Revise permissões pedidas no momento da instalação: se pedir acesso a muitos recursos sensíveis, não instale.

Abordagens alternativas e mitigação adicional

- Use apenas lojas oficiais (Google Play, lojas do fabricante);

- Considere apps de segurança móveis com reputação estabelecida em vez de soluções desconhecidas;

- Habilite bloqueios biométricos e PINs fortes para acesso ao dispositivo;

- Mantenha o sistema operacional e os apps atualizados; correções podem fechar vetores usados por spywares.

Quando essas defesas podem falhar

As proteções falham principalmente quando o vetor é humano: se um usuário confia e concede permissões críticas, até a melhor solução pode ser insuficiente. Além disso, campanhas bem elaboradas de engenharia social podem burlar verificações superficiais. Em ambientes empresariais sem controles de MDM, o risco é maior.

Mental model e heurística rápida

- Princípio do menor privilégio: conceda apenas as permissões estritamente necessárias;

- Desconfie de urgência e pressão social: mensagens que criam pânico para forçar ação são suspeitas;

- Teste em ambiente seguro: trate APKs desconhecidos como código potencialmente malicioso.

1‑linha de glossário

- APK: pacote de instalação de apps Android;

- Serviço de acessibilidade: ferramenta que facilita interações, mas pode ser abusada para espionagem;

- Administrador do dispositivo: privilégio que pode dificultar a remoção de apps;

- Play Protect: serviço da Google para detectar apps nocivos;

- Draw over: permissão que permite sobrepor janelas a outros apps.

Segurança adicional e boas práticas

- Desative a depuração USB (Developer options) quando não estiver em uso;

- Evite fazer root no telefone — remove proteções do sistema;

- Use um cofre de senhas e não salve senhas em texto puro no dispositivo;

- Monitore consumo de dados e bateria para detectar atividades anômalas.

Resumo

LunaSpy explora confiança e permissões para operar no Android. A defesa mais eficaz combina comportamento atento (não instalar APKs de origem duvidosa), configuração correta do dispositivo (revogar permissão de instalar de fontes desconhecidas, ativar Play Protect) e um plano de resposta rápido se houver sinais de infecção. Em ambientes corporativos, políticas de MDM e soluções de detecção para mobilidade são fundamentais.

Importante: se você suspeita que seu dispositivo foi infectado e há dados sensíveis em risco (contas bancárias, credenciais), trate o incidente com prioridade: isole o aparelho, altere senhas de outro dispositivo seguro e procure suporte profissional se necessário.

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android