O que fazer se sua conta Gmail foi invadida e como evitar que aconteça

Nos meus dias online eu dependia tanto do email que ele virou quase meu documento de identidade virtual. PayPal, trabalhos, serviços e contas de terceiros — todos atrelados ao mesmo Gmail. Pensei que uma senha de 50 caracteres feita só de palavras e números seria impenetrável. Quase perdi tudo por causa disso.

Aprendi da pior forma: não basta comprimento. Padrões previsíveis, estar sempre conectado e usar o mesmo email como recuperação são riscos reais.

Noções básicas de segurança da sua conta Gmail

Definição rápida: verificação em duas etapas é um segundo fator além da senha (SMS, app autenticador ou chave de segurança) que reduz drasticamente o risco de invasão.

- Senha forte: use letras maiúsculas e minúsculas, números e símbolos. Evite frases óbvias ou padrões retirados de textos públicos. Recomendo ao menos 30 caracteres com variedade de símbolos, palavras não correlacionadas e espaços opcionais.

- Gerenciador de senhas: armazene senhas únicas em um gerenciador (local ou em nuvem confiável). Se preferir papel, imprima uma cópia e guarde num local seguro.

- Conta de recuperação: a conta secundária deve ter proteção equivalente (senha forte e 2FA). Não use uma conta fraca como backup.

- Antivírus e anti-spyware: mantenha um produto atualizado e faça varredura semanal. Evite instalar múltiplos antivírus simultâneos.

- Navegador atualizado: prefira Chrome ou Firefox atualizados. Revise extensões e remova as não confiáveis.

Importante: lembre-se de que ataques bem-sucedidos frequentemente exploram falhas locais (malware, keyloggers) ou engenharia social — não apenas senhas fracas.

Passos imediatos se sua conta foi invadida

- Pare e não espere.

- Em um dispositivo seguro (não o que você acha comprometido), mude imediatamente a senha da conta afetada.

- Saia de todas as sessões ativas do Gmail e revogue o acesso a apps de terceiros.

- Ative verificação em duas etapas com um método que você controla (app autenticador ou chave física).

- Use o formulário de recuperação do Google se não tiver acesso às opções de recuperação.

- Revise filtros, encaminhamentos e regras de encaminhamento automático — remova qualquer alteração maliciosa.

- Avise contatos relevantes sobre possível phishing vindo do seu email.

- Faça varredura completa por malware no dispositivo usado para acessar a conta.

Critérios de sucesso imediatos

- Você recuperou o acesso à conta ou iniciou processo de recuperação com evidências (datas, contatos, etiquetas).

- Todas as senhas importantes foram alteradas.

- 2FA ativado e métodos antigos revogados.

- Encaminhamentos e filtros maliciosos removidos.

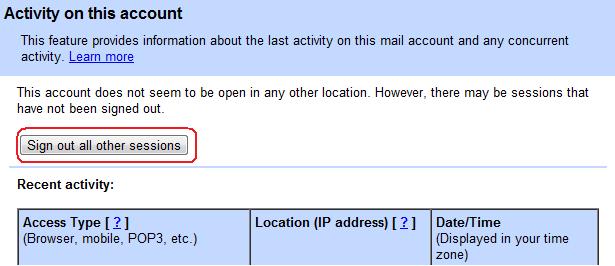

Como verificar sessões ativas e remover invasores

Na interface do Gmail, role até o final da página e clique em Detalhes. Esse painel mostra sessões ativas, tipo de acesso (Browser, Mobile, POP3/IMAP) e localização aproximada.

- Se identificar locais ou dispositivos estranhos, clique em Sair de todas as outras sessões.

- Em seguida, altere a senha e ative 2FA.

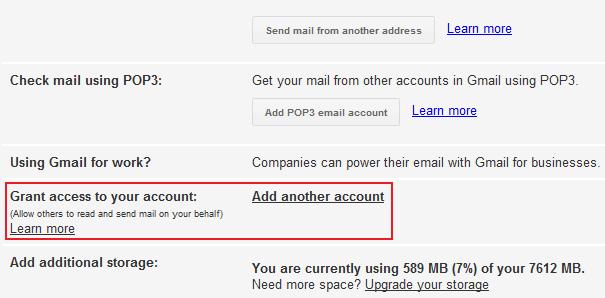

Depois de terminar, visite Configurações > Contas e Importação para checar se há contas conectadas ou encaminhamentos adicionados pelo invasor.

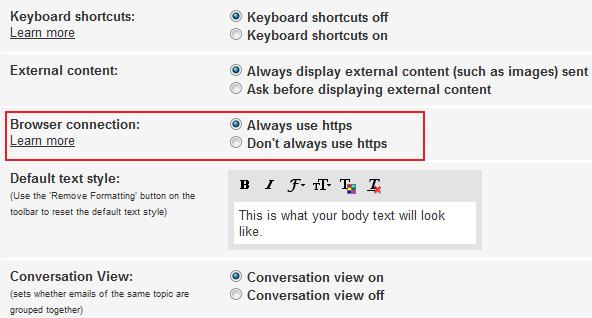

Verifique também se o HTTPS está forçado e se a opção para usar sempre HTTPS está ativa.

Formulário de recuperação do Google: o que preparar

Se você perdeu acesso ao e-mail de recuperação e ao telefone, escolha a opção “Não tenho mais acesso a esses” no fluxo de recuperação. O Google pedirá informações para verificar sua propriedade. Prepare o seguinte antes de iniciar:

- Datas aproximadas de criação da conta e de quando você a usou pela primeira vez.

- Lista de contatos frequentes (nomes e endereços de email).

- Assuntos ou rótulos importantes que você costuma usar.

- Quando possível, informações sobre transações (por exemplo, compras no Google Play vinculadas a essa conta).

Quanto mais preciso e consistente você for, maiores as chances de recuperação.

Procedimento detalhado de recuperação (Playbook)

Siga esta sequência organizada para recuperar e proteger sua conta com menos risco:

- Isolar:

- Use um dispositivo conhecido limpo (outro computador ou smartphone seguro).

- Desconecte o dispositivo comprometido da rede até limpeza completa.

- Alterar senhas:

- Troque a senha do Gmail e de qualquer conta que compartilhe a mesma senha.

- Atualize as senhas das contas de recuperação.

- Revogar acessos:

- Revogue apps conectados e tokens OAuth no painel de segurança do Google.

- Remova encaminhamentos e filtros estranhos.

- Ativar proteção adicional:

- Ative 2FA com um app autenticador (Google Authenticator, Authy) ou chave de segurança (YubiKey).

- Gere senhas de app apenas quando necessário e mantenha controle do uso.

- Varredura e limpeza:

- Execute antivírus e anti-malware completos.

- Reinstale o sistema ou faça restauração se houver suspeita de comprometimento profundo.

- Comunicar e monitorar:

- Avise contatos sobre possíveis mensagens de phishing enviadas durante a invasão.

- Ative alertas de segurança no Google e monitore atividades por algumas semanas.

Rollback se algo falhar

- Se depois de seguir os passos você perder acesso novamente, repita a recuperação por um dispositivo diferente e envie evidências mais detalhadas ao suporte do Google.

- Mantenha cópias dos formulários preenchidos, datas e qualquer comunicação recebida.

Verificações de segurança técnicas e prevenção avançada

- Verificação em duas etapas: prefira app autenticador ou chave física. SMS é melhor que nada, mas vulnerável a SIM swap.

- Chave de segurança física: dispositivo USB/NFC que oferece o maior nível de proteção.

- Configurar alertas de atividade incomum no Google Account > Segurança.

- Revisar autorizações OAuth: permita apenas apps que você reconhece.

- Usar gerenciador de senhas para senhas únicas e complexas.

- Habilitar separação de contas: use um email secundário só para newsletters e compras, não como recuperação única para contas críticas.

Quando 2FA pode atrapalhar

- Se você viaja com frequência e perde o acesso ao telefone, configure métodos de backup: códigos de recuperação armazenados em local seguro, chave física reservada e uma conta de recuperação confiável.

Papel do antivírus e boas práticas no dispositivo

- Faça varredura semanal e atualize definições.

- Não execute múltiplos antivírus ao mesmo tempo.

- Mantenha o sistema operacional e navegador atualizados.

- Evite usar computadores públicos para acessar contas sensíveis.

- Reinstale o sistema (ou restaure a fábrica do celular) se identificar rootkits ou comportamento persistente.

Matriz de risco e mitigação (qualitativa)

- Risco alto: senha fraca e sem 2FA. Mitigação: trocar senha, ativar 2FA.

- Risco médio: 2FA por SMS apenas. Mitigação: migrar para app autenticador ou chave física.

- Risco baixo: senha única e 2FA por chave física. Mitigação: manter boas práticas e backups seguros.

Checklist de segurança por função

Para usuário individual

- Senha única e forte para o Gmail

- 2FA ativado (app autenticador ou chave física)

- Conta de recuperação segura

- Varreduras de malware regulares

- Revisão trimestral de autorizações OAuth

Para profissional de TI ou administrador de pequena empresa

- Políticas de senha e 2FA para todos os usuários

- Registro de dispositivos e gerenciamento de chaves físicas

- Procedimento de resposta a incidentes documentado

- Backups regulares de dados críticos

Para blogueiro/profissional com alta visibilidade

- Chaves físicas para contas críticas

- Sessões administrativas em máquinas dedicadas e limpas

- Monitoramento proativo de listas de logins e alertas

- Plano de comunicação para avisar leitores em caso de comprometimento

Fluxo de decisão rápido para verificar comprometimento

flowchart TD

Start[Suspeita de invasão] --> CheckSessions{Você consegue acessar a conta?}

CheckSessions -- Sim --> ReviewSessions[Revisar sessões ativas e encerrar outras]

ReviewSessions --> ChangePassword[Alterar senha em dispositivo seguro]

ChangePassword --> Enable2FA[Ativar verificação em duas etapas]

CheckSessions -- Não --> RecoveryForm[Abrir formulário de recuperação do Google]

RecoveryForm --> ProvideEvidence[Fornecer datas, contatos e provas]

ProvideEvidence --> WaitSupport[Esperar resposta do suporte do Google]

WaitSupport --> Regain[Recuperou acesso?]

Regain -- Sim --> PostRecovery[Seguir checklist pós-recuperação]

Regain -- Não --> Escalate[Repetir fornececimento de evidências e usar outro dispositivo]

PostRecovery --> End[Conta segura]

Escalate --> EndO que eu fiz quando fui invadido e o que aprendi

No meu caso, o invasor observou minha atividade e atacou de madrugada. Tentei inserir a senha várias vezes (erro: isso pode bloquear a conta por segurança) e demorei a agir. Limpar histórico e cache antes de seguir o procedimento de recuperação também me fez perder tempo.

A sorte foi que consegui acessar o formulário de recuperação, forneci as informações pedidas (rótulos, contatos frequentes, datas aproximadas) e o suporte do Google respondeu. Depois da recuperação, mudei para uma senha muito mais aleatória, imprimi cópias seguras e instalei antivírus e anti-spyware adicionais.

Lição principal: aja imediato, use um dispositivo limpo, e prepare evidências com antecedência.

Casos em que as recomendações podem falhar

- Comprometimento físico do dispositivo com rootkit persistente: só a reinstalação completa ou substituição do hardware resolve.

- Ataque sofisticado de SIM swap quando o invasor controla seu número de telefone: prefira chaves físicas ou apps autenticadores.

- Acesso por OAuth concedido a um app malicioso: revogue imediatamente e reveja autorizações regularmente.

Perguntas frequentes

Como saber se realmente fui hackeado?

Sinais comuns: emails enviados que você não escreveu, filtros/encaminhamentos desconhecidos, alteração de senha ou perda de acesso, notificações de login não reconhecidas.

Devo trocar todas as minhas senhas se uma conta do Google for invadida?

Se você usa a mesma senha em outros serviços, sim — troque todas as senhas reutilizadas e ative 2FA onde possível.

A verificação em duas etapas com SMS é segura?

É melhor que não usar 2FA, mas está sujeita a ataques de SIM swap. Para alta segurança, prefira app autenticador ou chave física.

Posso confiar em ferramentas gratuitas do Google para limpeza e proteção?

O Google Pack e ferramentas recomendadas são úteis, mas combine com um antivírus confiável e práticas de higiene digital.

Resumo

- Aja imediatamente ao suspeitar de invasão: isole, troque senhas e revogue acessos.

- Use verificação em duas etapas com app autenticador ou chave física.

- Mantenha dispositivos limpos, antivírus atualizado e backups.

- Prepare evidências para o formulário de recuperação do Google.

Informação final: a segurança é um processo contínuo. Pequenos hábitos — senhas fortes, 2FA e revisão regular de autorizações — reduzem drasticamente o risco de ter sua identidade online comprometida.

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android