Como usar um aplicativo autenticador para entrar em sites e serviços

Índice

- O que são aplicativos autenticadores?

- Como funcionam os aplicativos autenticadores?

- Como configurar um aplicativo autenticador

- Como usar o aplicativo autenticador após a configuração

- Recuperação, rotinas de emergência e boas práticas

- Matriz de risco e mitigação

- Checklist por função

- Modelos alternativos e quando não usar autenticadores

- Perguntas frequentes

O que são aplicativos autenticadores?

Aplicativos autenticadores são apps móveis (ou desktop) que geram códigos temporários para confirmar sua identidade ao fazer login em sites e serviços. Eles fazem parte de autenticação de dois fatores (2FA) ou autenticação multifator (MFA) e reduzem o risco de acesso não autorizado mesmo quando a senha é comprometida.

Definição rápida: TOTP é um código baseado no tempo que expira (normalmente a cada 30 segundos). HOTP é um código baseado em eventos/contadores e só muda quando solicitado.

Principais pontos:

- Exemplos populares: Microsoft Authenticator, Google Authenticator e apps compatíveis com TOTP/HOTP.

- Vantagem principal: não dependem de SMS, evitando ataques via SIM swap.

- Requisito: pelo menos um dispositivo com o aplicativo instalado (normalmente o celular).

Nota importante: um autenticador protege melhor que SMS, mas exige planejamento para perda/recuperação do dispositivo.

Como funcionam os aplicativos autenticadores?

Todos os aplicativos autenticadores confiáveis seguem princípios semelhantes: compartilham uma chave secreta entre o serviço e o app, e usam essa chave para gerar códigos de uso único. As duas abordagens mais comuns são:

- TOTP (Time-Based One-Time Password): gera códigos que expiram em intervalos de tempo (ex.: 30 segundos). É o método mais usado para 2FA moderno.

- HOTP (HMAC-Based One-Time Password): gera códigos com base em um contador de eventos; o código permanece válido até o contador avançar.

Em linhas simples: o serviço e o app conhecem a mesma chave secreta; ambos calculam o código e, se coincidirem, o acesso é liberado.

Como isso protege você:

- Os códigos mudam rapidamente e não transitam pela rede aberta (diferente de SMS), tornando ataques remotos mais difíceis.

- Mesmo que um invasor roube sua senha, ele precisa do código em tempo real para completar o login.

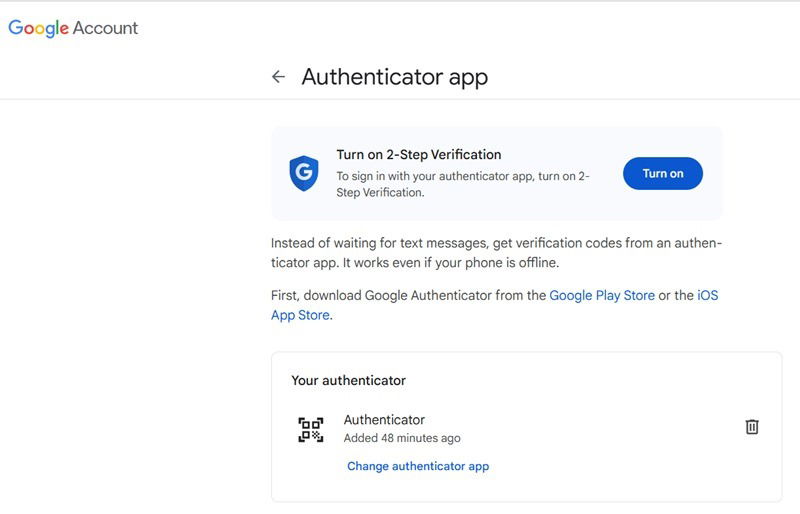

Como configurar um aplicativo autenticador

- Baixe o aplicativo: procure por “Authenticator” na App Store (iOS) ou no Google Play (Android). Exemplos: Microsoft Authenticator, Google Authenticator, Authy (atenção a diferenças de backup e sincronização).

- Entre no site/serviço: acesse sua conta no desktop ou no dispositivo principal.

- Procure por Segurança > Verificação em duas etapas / Autenticação de dois fatores.

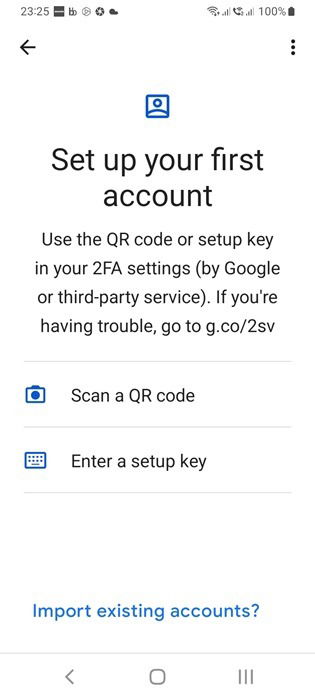

- Escolha a opção “aplicativo autenticador” e siga as instruções. Normalmente você verá um QR code e/ou uma chave de configuração (setup key).

- No app, toque em + (ou “Adicionar conta”) e escaneie o QR code com a câmera do seu celular; se não puder escanear, insira manualmente a chave alfanumérica.

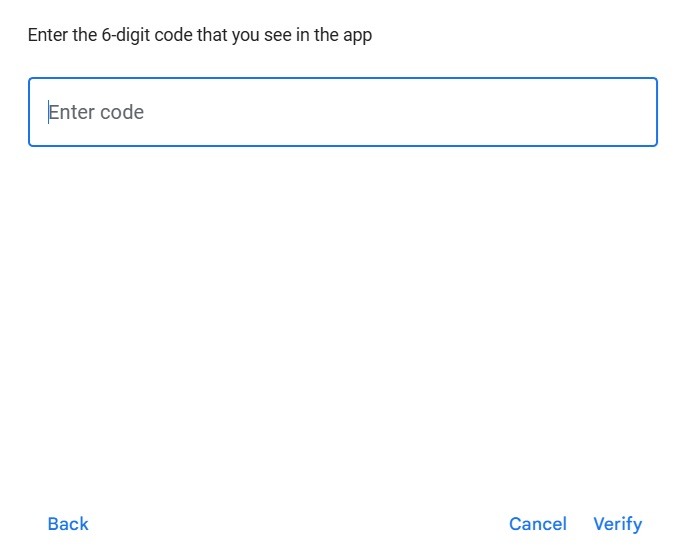

- O app começa a gerar códigos; digite o código exibido no site para confirmar a ligação. A partir daí, o site usará TOTP/HOTP para solicitações de login.

Variante técnica: alguns serviços oferecem chaves de backup (códigos de recuperação) ou exigem a criação de passkeys. Guarde essas chaves em local seguro (cofre de senhas ou impressão física). Não as perca.

Dicas de configuração:

- Use um gerenciador de senhas que suporte armazenamento seguro de chaves TOTP se você preferir sincronização entre dispositivos.

- Considere apps que oferecem backup criptografado (por exemplo, para recuperar códigos se perder o aparelho).

- Para serviços críticos (banco, e-mail empresarial), anote e guarde códigos de recuperação em cofre físico ou digital seguro.

Como usar o aplicativo autenticador após a configuração

Fluxo típico de login:

- Na tela de login, insira usuário e senha.

- Quando solicitado, abra o aplicativo autenticador no celular.

- Localize a conta correspondente e copie o código (geralmente seis dígitos) que está ativo.

- Insira o código no site antes que expire; se errar, espere o próximo código.

Observações práticas:

- Se o relógio do celular estiver errado, códigos TOTP podem falhar. Sincronize o relógio do aparelho automaticamente.

- Alguns apps mostram um temporizador; se faltar pouco tempo, aguarde o próximo código.

- Para logins frequentes, considere habilitar “Lembrar este dispositivo” com cautela, apenas em dispositivos pessoais e seguros.

Recuperação, rotinas de emergência e boas práticas

Perda do dispositivo: SOP de recuperação (passos gerais)

- Tente recuperar o dispositivo (nuvem do fabricante, backup ou localizar aparelho).

- Caso não seja possível, use os códigos de recuperação que o serviço pode ter fornecido ao configurar 2FA.

- Se não tiver códigos, utilize o processo de recuperação do serviço (verificação por e-mail, documento de identidade, suporte do fornecedor). Isso pode demorar.

- Assim que recuperar o acesso, configure o autenticador em um novo dispositivo e gere novos códigos de recuperação.

Boas práticas preventivas:

- Gere e armazene códigos de recuperação ao configurar cada serviço crítico. Guarde-os em cofre de senhas com proteção por senha mestra ou em mídia física segura.

- Considere um segundo autenticador (por exemplo, um app alternativo ou uma chave de segurança FIDO2) para contas essenciais.

- Use backup criptografado do app (se disponível) ou exporte chaves TOTP para um cofre local antes de trocar de aparelho.

Importante: não compartilhe códigos ou chaves de configuração por canais inseguros (e-mail ou mensagens sem criptografia).

Matriz de risco e mitigação

- Risco: Perda/roubo do aparelho com autenticador. Mitigação: bloqueio remoto, backup de chaves, códigos de recuperação, PIN biométrico no aparelho.

- Risco: Sincronização insegura em apps com nuvem não criptografada. Mitigação: prefira apps com backup criptografado ou armazenamento local.

- Risco: Ataque físico (alguém com acesso ao seu telefone). Mitigação: bloqueio por senha/PIN e autenticação biométrica.

- Risco: Ataques de engenharia social para obter códigos. Mitigação: nunca divulgue códigos e confirme solicitações via canais oficiais.

Checklist por função

Para usuários finais:

- Ative 2FA em e-mail, banco, redes sociais e contas profissionais.

- Anote/guarde códigos de recuperação.

- Teste a recuperação antes de trocar de aparelho.

Para administradores de TI:

- Defina políticas de 2FA para contas administrativas e acessos remotos.

- Forneça instruções de recuperação e suporte para perda de dispositivo.

- Escolha ferramentas de autenticação com opções de backup seguro e compatibilidade com SSO quando necessário.

Para equipes de segurança:

- Monitore tentativas de autenticação falhas em contas críticas.

- Exija 2FA forte (chaves físicas para privilégios elevados).

- Eduque usuários sobre phishing e engenharia social.

Alternativas e quando evitar autenticadores

Alternativas:

- Chaves de segurança FIDO2 (YubiKey e semelhantes): oferecem autenticação sem senha e maior resistência a phishing.

- Passkeys (baseadas em padrões WebAuthn): permitem login sem senha em serviços que suportam o padrão.

- SMS/voz: fácil, mas menos seguro (vulnerável a SIM swap).

Quando evitar autenticadores:

- Em ambientes sem acesso a dispositivos móveis, onde o usuário não possa usar um app.

- Quando o usuário não aceita política de backup/recuperação e corre alto risco de perda irreversível de acesso.

Modelos mentais e heurísticas rápidas

- Heurística da “segunda posse”: algo que você tem (o autenticador) + algo que você sabe (senha). Se perder um dos dois, o segundo ainda protege a conta.

- Maturidade da autenticação: Senha só → Senha + 2FA via SMS → Senha + app autenticador/TOTP → Senha + chave de segurança FIDO2/passkey.

Compatibilidade, migração e notas locais

- A maioria dos serviços populares (Google, Microsoft, Facebook, bancos) suporta TOTP. Verifique requisitos locais de autenticação para serviços financeiros que podem exigir certificações/regulações específicas.

- Ao migrar para um novo celular: sempre exporte suas contas do autenticador (quando o app suportar exportação) ou reconfigure cada serviço usando as chaves de recuperação.

Segurança adicional e privacidade (GDPR)

- Dados em um aplicativo autenticador geralmente são chaves de configuração e não informações pessoais. No entanto, escolha aplicativos que ofereçam armazenamento criptografado.

- Para organizações na UE: trate as chaves TOTP como dados sensíveis em políticas internas e aplique controle de acesso e registro de auditoria para operações de recuperação.

Galeria de casos extremos (edge cases)

- Relógio do dispositivo defasado: sincronize automaticamente o horário do sistema.

- Conta compartilhada: evite compartilhar contas; prefira permissões granulares e contas separadas.

- Autenticador sem internet: a geração TOTP não requer conexão; porém, a ativação inicial geralmente exige o QR code do serviço.

Exemplo técnico (URI TOTP)

Alguns serviços suportam URIs TOTP padronizados (ex.: otpauth://). Um exemplo genérico:

otpauth://totp/Servico:usuario@example.com?secret=JBSWY3DPEHPK3PXP&issuer=ServicoEste formato é usado por geradores/QR codes; não edite a chave sem entender o impacto.

Perguntas frequentes

O que faço se perder meu celular com o autenticador?

Use códigos de recuperação ou siga o processo de recuperação do serviço. Se possível, remova o dispositivo perdido da lista de dispositivos autorizados.

Posso usar mais de um aplicativo autenticador para a mesma conta?

Alguns serviços permitem configurar vários autenticadores (p.ex. registrar o mesmo QR code em dois aparelhos); porém, nem todos permitem. Se puder, ter um segundo autenticador de backup é recomendado.

O autenticador funciona offline?

Sim — a geração TOTP é local e não precisa de conexão ativa. A sincronização inicial e backups podem exigir internet.

As empresas devem forçar o uso de autenticação por aplicativo?

Para contas corporativas e acessos a dados sensíveis, sim — preferencialmente combinada com chaves físicas para privilégios elevados.

Resumo

- Aplicativos autenticadores aumentam a segurança ao exigir um código temporário além da senha.

- Configure sempre códigos de recuperação e avalie backups seguros.

- Para contas críticas, considere chaves FIDO2 ou passkeys como complemento ou substituto.

Importante: trate chaves de configuração e códigos de recuperação como secrets; proteja-os com cofre seguro e políticas claras.

Crédito das imagens: Unsplash. Todas as capturas de tela por Sayak Boral.

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android