Como recuperar e proteger uma conta Gmail invadida

Gmail é um dos provedores de e‑mail gratuitos mais usados, mas nenhuma conta é 100% imune a invasões. Se o pior ocorrer — um atacante conseguir acesso à sua conta — saber como recuperar uma conta Gmail invadida ajuda a restaurar a normalidade rapidamente. Depois de expulsar o invasor, é essencial proteger a conta para evitar novas entradas não autorizadas.

Importante: desde dezembro de 2023, o Google passou a apagar contas Gmail que ficam inativas por dois anos ou mais. Se você esqueceu a senha, os métodos abaixo podem ajudar a recuperar a conta antes que ela seja removida por inatividade.

Como identificar que a conta foi invadida

Sinais comuns de invasão:

- Recebeu um alerta do Google sobre tentativa de login suspeita.

- Amigos ou contatos dizem que receberam e‑mails que você não enviou.

- Há e‑mails enviados da sua conta que você não reconhece.

- Você perdeu acesso (senha alterada) ou recebe erros ao tentar logar.

Se notar qualquer um desses sinais, inicie o processo de recuperação imediatamente. Quanto mais tempo o invasor tiver acesso, maior o risco de perda de dados ou de propagação do ataque.

Métodos principais para recuperar a conta

Existem duas rotas principais:

- Redefinir a senha (se o endereço de recuperação ou telefone ainda estiverem corretos).

- Completar o formulário de Recuperação de Conta do Google (perguntas para confirmar identidade).

Se você recebeu um e‑mail ou notificação de atividade nova, clique em “Verificar atividade” (Check activity) para mais detalhes.

Passo a passo imediato para recuperar o acesso

- Tente fazer login com sua senha atual.

- Se houver erro, clique em “Esqueceu a senha” e siga as instruções.

- Use o link de Recuperação de Conta do Google se não conseguir entrar: https://accounts.google.com/signin/recovery (cole no navegador se necessário).

- Responda a todas as perguntas que aparecerem — mesmo que não tenha certeza da resposta.

- Use um dispositivo e navegador que você costuma usar (o Google confia mais em dispositivos conhecidos).

- Redija uma explicação clara no campo apropriado: diga que a conta foi invadida e informe a data aproximada da atividade suspeita.

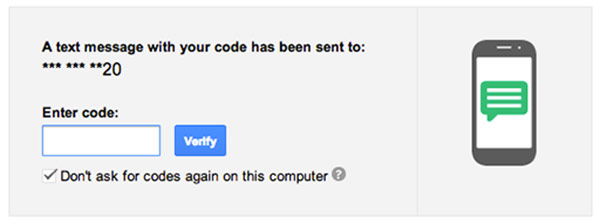

- Se tiver um e‑mail de recuperação ou número de telefone configurado, solicite o código e insira quando pedido.

- Tente várias vezes se necessário; reforce respostas com detalhes que só você saberia (senhas antigas, contatos frequentes, assuntos de e‑mails recentes).

Dicas de sucesso:

- Responda a cada pergunta — respostas vazias reduzem suas chances.

- Faça a recuperação a partir de um local habitual (casa, trabalho).

- Evite redes públicas ou VPNs durante o processo.

- Se lembrar de senhas antigas, informe as mais recentes primeiro.

Se conseguir entrar, clique em “Não, proteger conta” (No, secure account) para começar a etapa de endurecimento.

O que fazer após recuperar a conta: checklist rápido

- Redefina a senha por uma nova senha forte e única.

- Ative a autenticação em duas etapas (2FA) ou passkeys.

- Verifique e remova sessões ativas desconhecidas (configurações de segurança > Dispositivos).

- Revise regras de encaminhamento e filtros de e‑mail — invasores costumam criar filtros para ocultar provas.

- Verifique aplicativos com acesso à conta e revogue os desconhecidos.

- Atualize contatos de recuperação (e‑mail e telefone).

- Habilite alertas de atividade incomum.

Como proteger sua conta Gmail de forma prática

Abaixo estão as opções mais eficazes de proteção. Use pelo menos duas ou três combinadas.

Ative autenticação em duas etapas

A autenticação em duas etapas (2FA) exige algo que você sabe (senha) e algo que você tem (código no celular, app autenticador ou chave física). Configure o 2FA nas configurações de segurança do Google e prefira apps autenticadores ou chaves de segurança físicas a SMS quando possível — são mais resistentes a ataques de SIM swap.

Também é possível usar passkeys, que eliminam a necessidade de senha em muitos fluxos de login e oferecem proteção moderna baseada em criptografia.

Endereço de e‑mail de recuperação

Ao criar a conta, informe um e‑mail de recuperação que você controla. Ele permite recuperar senhas e receber alertas se alguém modificar sua conta.

Telefone de recuperação

Um número de telefone vinculado permite que o Google envie códigos SMS para resetar senhas. Mantenha o número atualizado e evite usar SIMs que você não controla. Se trocar de operadora, atualize o número antes de ficar sem serviço.

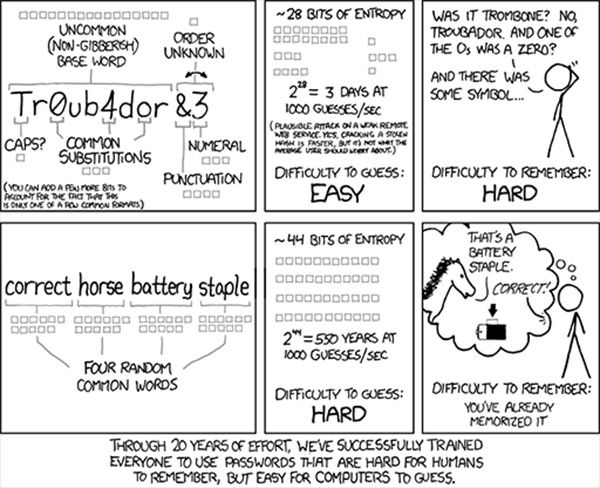

Senhas mais fortes e estratégias de memorização

O problema comum é criar senhas difíceis para humanos, mas fáceis para máquinas. Em vez disso, prefira senhas longas compostas por várias palavras aleatórias (método xkcd), ou use um gerenciador de senhas para gerar e armazenar senhas únicas por serviço.

Se você optar por lembrar senhas manualmente, use quatro ou mais palavras aleatórias com números ou símbolos entre elas. Se usar um gerenciador, proteja o cofrez com 2FA.

Sair automaticamente e revisar sessões

Sempre encerre sessões em computadores públicos. Periodicamente revise a lista de dispositivos conectados na sua conta Google e encerre sessões desconhecidas.

Boa prática: ao detectar comportamento suspeito, expulse todos os dispositivos e altere a senha imediatamente.

Playbook passo a passo para incidentes (SOP)

- Identificação: registre indicadores (alertas, e‑mails enviados, dispositivos desconhecidos).

- Contenção imediata: tente recuperar a conta; se conseguir, altere a senha e revogue sessões ativas.

- Erradicação: remova filtros maliciosos, revogue acessos de apps, atualize recuperação.

- Recuperação: restaure configurações legítimas e restaure e‑mails perdidos através das pastas de lixo/arquivo.

- Comunicação: notifique contatos chaves (família, trabalho) sobre a possível exposição.

- Revisão pós‑incidente: documente como o invasor entrou, atualize controles e crie um plano para evitar reincidência.

Runbook de incidente e rollback

- Se a invasão envolveu alteração de e‑mail de recuperação ou 2FA: priorize recuperar o controle via formulário de recuperação.

- Se não conseguir recuperar a conta em 48–72 horas, prepare evidências para suporte (captures de tela, datas de envio de e‑mail, tópicos de e‑mails recentes) e tente novamente.

- Rollback: se mudanças maliciosas foram aplicadas (filtros/encaminhamentos), reverta para configurações conhecidas limpas e restaure backups locais de contatos e mensagens, se existirem.

Notas: o Google não fornece suporte telefônico universal para contas gratuitas; a recuperação é majoritariamente automatizada. Em casos críticos para empresas, use canais do Google Workspace (conta paga) para suporte mais direto.

Critérios de aceitação para considerar a conta recuperada

- A senha foi redefinida para uma nova senha única.

- A autenticação em duas etapas foi configurada.

- Não existem filtros de encaminhamento desconhecidos ou regras que apaguem e‑mails.

- A lista de aplicativos com acesso contém apenas apps legítimos.

- Dispositivos desconhecidos foram removidos.

Se qualquer um desses itens permanecer inseguro, continue as ações até cumprir todos os critérios.

Quando a recuperação pode falhar

Contraexemplos e limitações:

- Se o invasor alterou o e‑mail de recuperação e o telefone e você não lembra dados antigos, o formulário pode não conseguir verificar sua identidade.

- Contas com pouca atividade ou criadas há muito tempo podem ter menos sinais de confiança e, portanto, recuperação mais difícil.

- Se você deixou a conta inativa por mais de dois anos, o Google pode tê‑la excluído automaticamente.

Nesses casos, as opções são limitadas: tente reunir o máximo de evidências possíveis e submeter múltiplas tentativas de recuperação.

Alternativas e mitigação de risco

- Crie cópias de segurança regulares de contatos e e‑mails importantes (exportação via Google Takeout).

- Use um gerenciador de senhas confiável para eliminar dependência de memorização humana.

- Para empresas, migre para contas pagas (Google Workspace) que oferecem controles administrativos e suporte mais robusto.

Checklist por perfil de usuário

Pessoal:

- Atualizar senha e ativar 2FA.

- Verificar dispositivos e sessões.

- Revisar regras de encaminhamento.

- Atualizar e‑mail/telefone de recuperação.

Família (contas de dependentes):

- Habilitar supervisão e recuperação familiar.

- Usar senhas gerenciadas centralmente ou gerenciador de senhas familiar.

TI/Administrador:

- Inspecionar logs de acesso e padrões de autenticação.

- Forçar redefinição de senha para usuários afetados.

- Aplicar políticas de 2FA para toda a organização.

Segurança avançada e endurecimento

- Use chaves de segurança físicas (FIDO2) para contas com alto risco.

- Configure alertas de segurança e assinaturas DKIM/SPF/DMARC para reduzir spoofing.

- Restrinja logins por localização geográfica quando aplicável.

- Aplique políticas de senha e bloqueio de conta após várias tentativas falhas.

Privacidade e notas sobre regulamentos

Se você processa dados de terceiros (clientes, funcionários), notifique seu responsável por privacidade conforme requerido pela legislação aplicável (por exemplo, GDPR na UE) se a invasão implicar vazamento de dados pessoais. Documente o incidente, ações tomadas e comunicações aos titulares quando necessário.

Ferramentas e links úteis

- Página de recuperação de conta do Google: https://accounts.google.com/signin/recovery

- Google Account Security Checkup: https://myaccount.google.com/security

- Google Takeout para exportar dados: https://takeout.google.com/

Testes e critérios de aceitação (casos de uso)

- Caso 1: senha alterada pelo invasor, e‑mail de recuperação intacto — usuário recupera acesso em ≤ 30 minutos ao solicitar código.

- Caso 2: e‑mail e telefone alterados — recuperação depende de perguntas sobre senhas antigas, contatos e datas; tentar várias vezes e documentar evidências.

- Caso 3: conta inativa > 2 anos — verificar se a conta foi excluída antes de tentar recuperação.

Se o caso falhar em todos os testes, siga o runbook e prepare-se para perda de conta como último recurso.

Mini glossário de termos

- 2FA: autenticação em duas etapas, exige dois fatores para entrar.

- Passkey: método de autenticação sem senha baseado em chaves criptográficas.

- SIM swap: técnica que transfere seu número de telefone para outro SIM para burlar 2FA via SMS.

Resumo final

Recuperar uma conta Gmail invadida normalmente começa pela redefinição de senha e pelo formulário de recuperação do Google. Trabalhe com calma: use dispositivos e locais conhecidos, responda todas as perguntas e, se recuperar o acesso, endureça imediatamente a conta com 2FA, senhas fortes e revisão de filtros e acessos. Para contas críticas, mantenha backups e políticas organizacionais de segurança para reduzir impacto futuro.

Proteja suas contas como você protegeria documentos importantes — com camadas de defesa e processos claros para reagir rapidamente em caso de incidente.

Créditos de imagem: Unsplash. Todas as capturas de tela por Crystal Crowder.

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android