Como ativar e usar a proteção contra ransomware no Windows 11

Sumário

- Como ativar a proteção contra ransomware no Windows 11

- Como usar um PC com proteção ativa

- 3 razões para ativar a proteção contra ransomware

- Por que a proteção vem desativada por padrão

- Checklists de papéis e procedimentos

- Planejamento de resposta a incidentes e recuperação

- Perguntas frequentes

Importante: você precisa de uma conta com permissões de administrador para ativar estas configurações. Se um antivírus de terceiros estiver instalado, ele pode controlar o acesso a pastas.

Como ativar a proteção contra ransomware no Windows 11

Observação rápida: as etiquetas de interface abaixo são a tradução das opções em inglês para a versão em português do Windows 11. Use a pesquisa do sistema se não encontrar um rótulo exato.

- Verifique se você está usando uma conta de administrador. Contas de convidado/visitante não têm acesso a essas configurações.

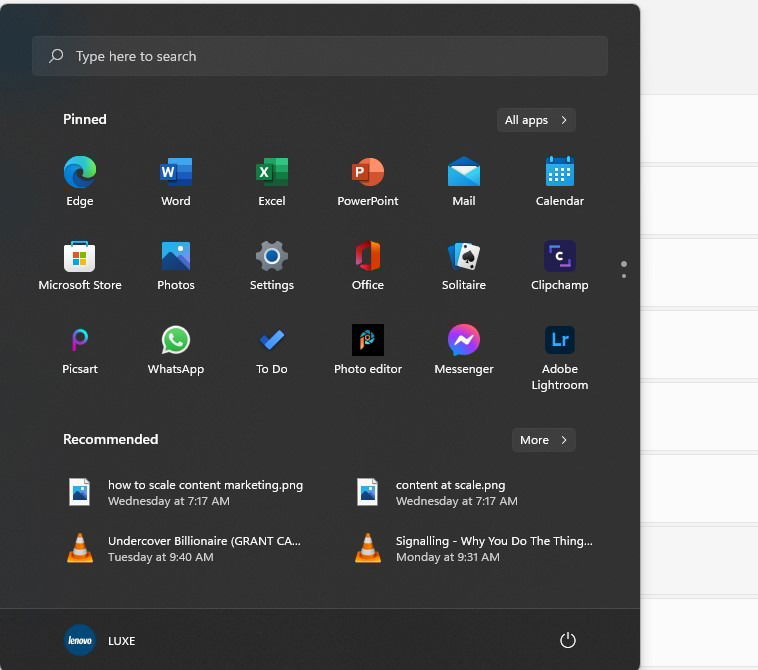

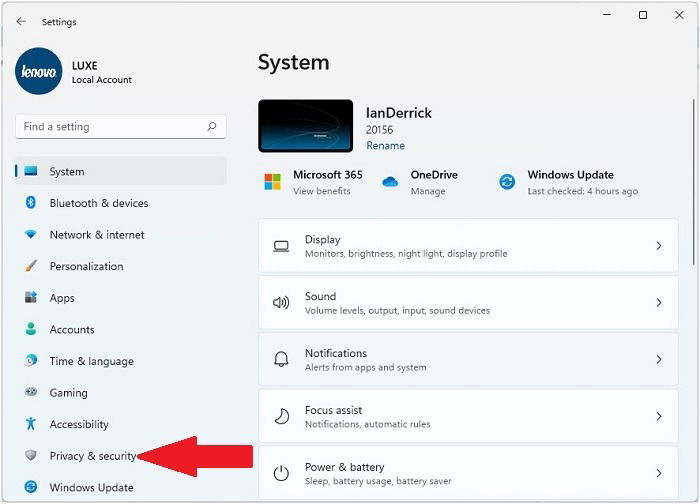

- Clique no botão Windows e abra o aplicativo Configurações.

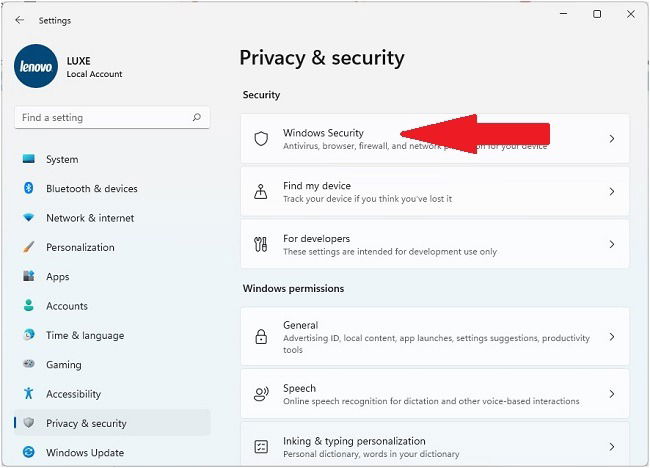

- Em Configurações, vá para “Privacidade e segurança”.

- Localize a seção “Segurança do Windows”.

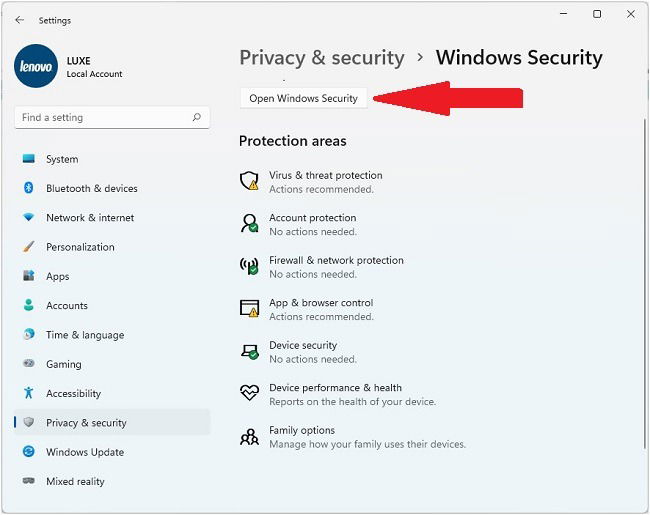

- Clique em “Abrir Segurança do Windows”.

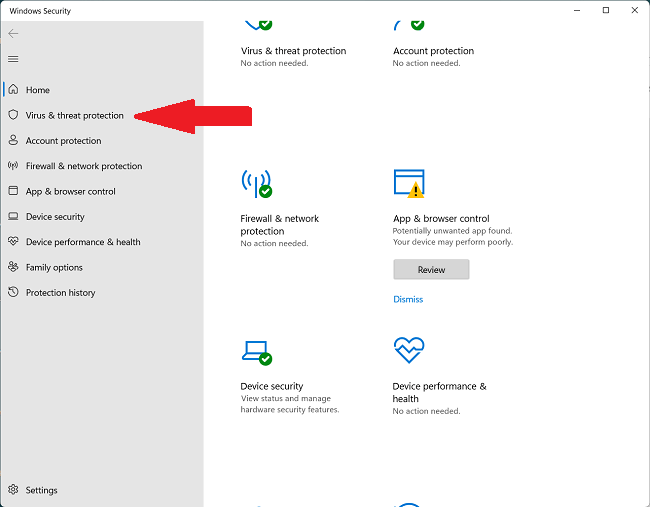

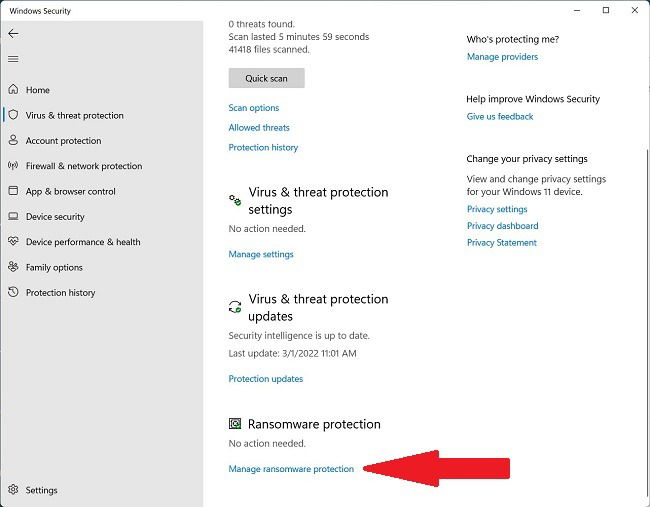

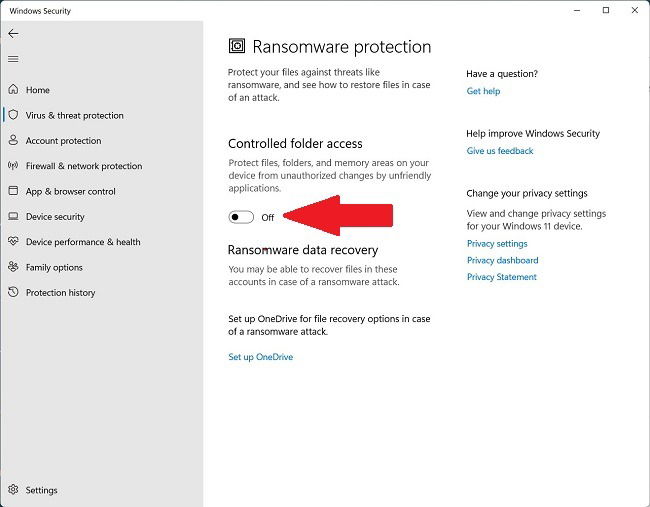

- Na janela da Segurança do Windows, selecione “Proteção contra vírus e ameaças” e role até encontrar “Proteção contra ransomware”.

- Clique em “Gerenciar proteção contra ransomware”.

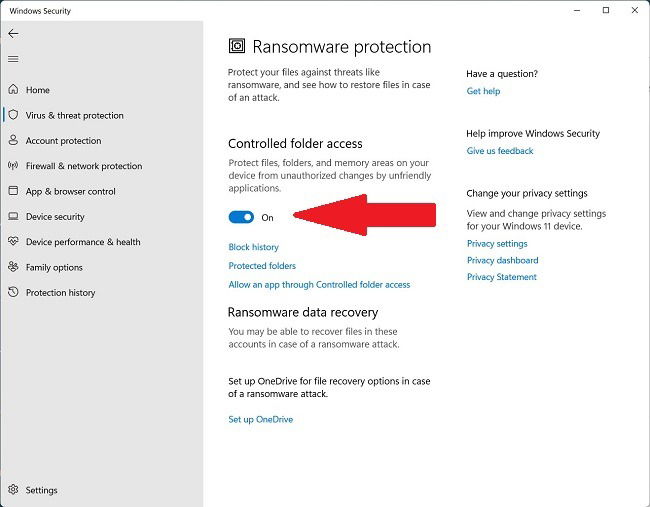

- Esta tela mostrará a opção “Acesso controlado a pastas”. Ative o interruptor para habilitar a funcionalidade.

- Quando o interruptor estiver ativo, o sistema aplicará regras de proteção às pastas do usuário. Você pode adicionar aplicativos confiáveis à lista de permissões e ajustar as pastas protegidas.

Nota: Se um antivírus de terceiros estiver gerenciando a proteção, a opção poderá estar desabilitada no Painel da Microsoft, pois o produto externo assume a proteção.

Como usar um PC com proteção contra ransomware ativa

Com a proteção ativada, alguns programas que precisam modificar arquivos em pastas protegidas podem ser bloqueados. Siga estas etapas para permitir aplicativos confiáveis:

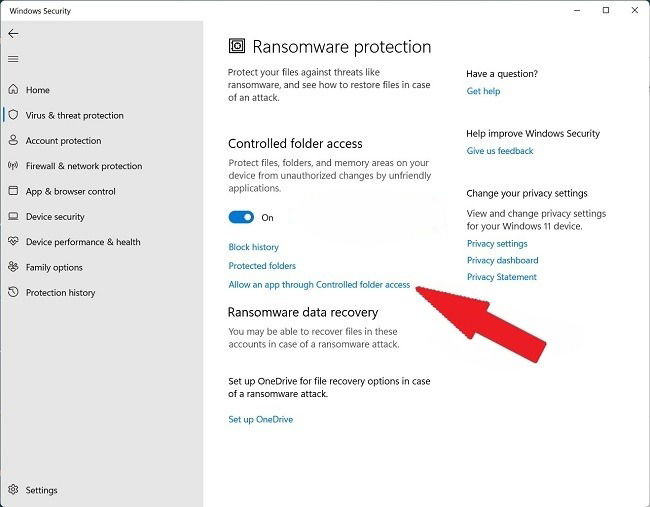

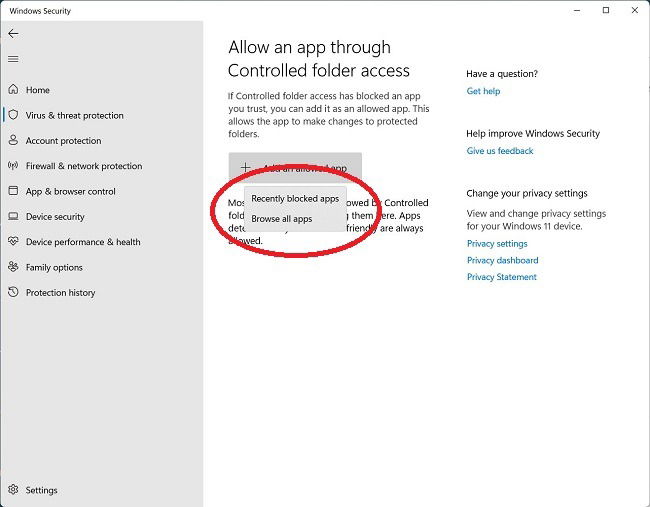

- Em Acesso controlado a pastas, clique em “Permitir um aplicativo através do Acesso controlado a pastas”.

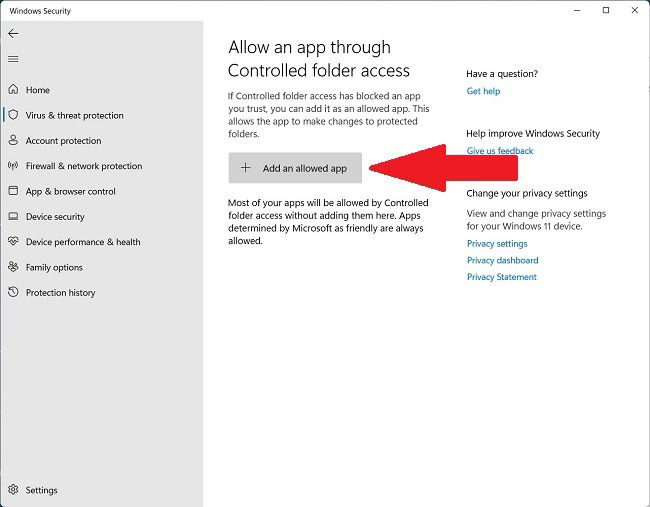

- Clique em “Adicionar um aplicativo permitido”.

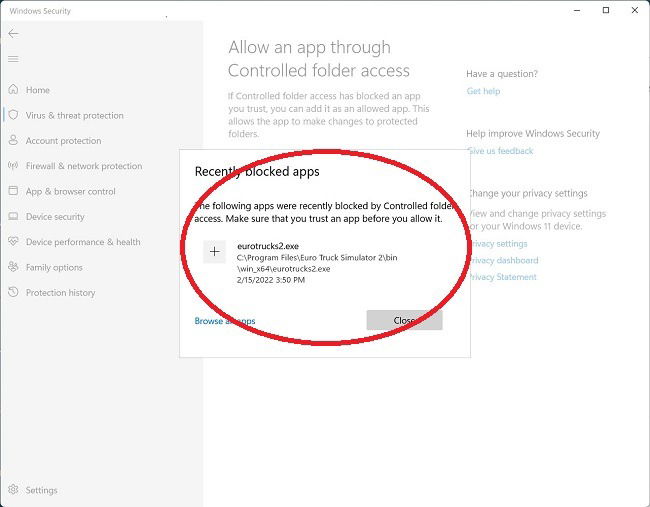

- Escolha “Procurar todos os aplicativos” para selecionar um executável (.exe) ou “Aplicativos bloqueados recentemente” para revisar itens que foram bloqueados automaticamente.

Selecione o executável confiável e confirme. O aplicativo terá permissão para modificar arquivos nas pastas protegidas.

Use “Pastas protegidas” para incluir diretórios adicionais (por exemplo, pastas de projeto, documentos importantes ou compartilhamentos locais) que o Windows deve proteger.

Dica prática: ao instalar novo software, instale-o primeiro com a proteção ativada. Se o instalador for bloqueado, use o registro de bloqueios recentes para liberar o instalador específico em vez de desativar a proteção globalmente.

3 razões para ativar a proteção contra ransomware

1. Prevenir extorsão e exploração

Ransomware costuma criptografar arquivos, negar acesso e exigir pagamento. Para empresas e usuários domésticos, a perda de acesso a dados críticos pode causar interrupções operacionais sérias. A proteção reduz a superfície de ataque, bloqueando alterações não autorizadas em pastas essenciais.

2. Proteger seus dados contra perda, corrupção, exclusão ou roubo

Além da criptografia, alguns ataques corrompem, deletam ou exfiltram dados. A proteção contra ransomware detecta comportamentos suspeitos e evita que processos não autorizados alterem ou excluam arquivos importantes.

3. Reforçar uma estratégia de defesa em profundidade

A proteção de pastas é um mecanismo complementar: funciona junto ao antivírus, ao controle de contas de usuário (UAC) e a políticas de backup. Nenhuma medida isolada é suficiente; essa opção aumenta a resiliência do sistema.

Por que a proteção contra ransomware vem desativada por padrão?

Evitar falsos positivos

Alguns programas legítimos usam técnicas que se parecem com comportamento malicioso e podem ser sinalizados. Ao manter a opção inicialmente desativada, o Windows evita interrupções imprevistas para usuários e administradores.

Terceiro antivírus assumindo o controle

Se você instalou um antivírus de terceiros, esse software geralmente assume funções que o Windows Defender oferecia. Neste caso, o gerenciamento de proteção contra ransomware pode ser delegado ao produto instalado.

Sistema possivelmente comprometido

Em sistemas já infectados, processos maliciosos podem desativar a segurança do Windows. Se perceber que a opção está inacessível ou esmaecida, faça uma varredura completa e, se necessário, inicialize em Modo de Segurança para investigar.

Quando essa proteção pode não ser suficiente (contraexemplos)

- Ataques que exploram contas com permissões administrativas e modificam políticas de segurança.

- Ransomware que se espalha por servidores ou dispositivos de rede que não estão protegidos individualmente.

- Ameaças que exfiltram dados antes de criptografá-los; bloqueio de pastas protege alterações locais, não o vazamento de dados via rede.

Alternativas e abordagens complementares

- Soluções EDR (Endpoint Detection and Response) para detectar comportamentos anômalos avançados.

- Políticas de privilégio mínimo e contas separadas para tarefas administrativas.

- Sandboxing de aplicativos desconhecidos antes da instalação.

- Backup offline ou versionado (cópias só leitura) para permitir recuperação sem pagar resgate.

Mini-metodologia: implementar proteção contra ransomware em 7 passos

- Inventário: identifique pastas e dados críticos.

- Backup: garanta backups regulares, testados e com retenção fora da rede principal.

- Ativação: ative o Acesso controlado a pastas conforme descrito.

- Whitelist: adicione apenas executáveis verificados.

- Teste: instale aplicações comuns e valide operações legítimas.

- Monitoramento: verifique histórico de bloqueios e alertas.

- Revisão: atualize permissões e listagens após mudanças significativas.

Playbook resumido para administradores (SOP)

- Pré-requisitos: credenciais de administrador, lista de aplicações aprovadas, plano de backup.

- Ativar proteção conforme explicado.

- Registrar exceções apenas com justificativa e documentação.

- Agendar revisões mensais das exceções e do histórico de bloqueios.

- Em caso de suspeita de violação, seguir o runbook abaixo.

Runbook de incidente e rollback básico

- Isolar: desconecte o dispositivo da rede para impedir a propagação.

- Capturar evidências: registre logs, snapshots e entregue ao time de segurança.

- Executar varredura: use ferramentas antivírus/EDR para identificar o agente.

- Restaurar: recuperar dados de backups confiáveis; não pagar resgate como prática padrão.

- Reinstalar se necessário: se o sistema estiver comprometido, formate e reinstale o OS.

- Revisar: analisar vetor de ataque e atualizar controles para evitar repetição.

Fluxo de decisão (mermaid):

flowchart TD

A[Detectado comportamento suspeito] --> B{Arquivo em pasta protegida?}

B -- Sim --> C[Bloquear processo e notificar administrador]

B -- Não --> D[Verificar logs e monitorar]

C --> E{Malware confirmado?}

E -- Sim --> F[Isolar máquina e seguir runbook]

E -- Não --> G[Rever permissão e liberar se for falso positivo]Checklist por papel

Administrador de TI:

- Ativar proteção em estações críticas

- Manter inventário de exceções

- Configurar backup e testes de recuperação

Usuário avançado / Home office:

- Habilitar proteção local

- Adicionar exceções apenas quando necessário

- Fazer backup de documentos importantes

Gestor / Executivo:

- Garantir orçamento para EDR/backup

- Exigir treinamentos de conscientização

Segurança e endurecimento adicional

- Habilite atualizações automáticas do Windows e dos aplicativos.

- Use autenticação multifator nas contas Microsoft e corporativas.

- Restrinja privilégios administrativos e use contas separadas para tarefas sensíveis.

- Implemente segmentação de rede para limitar propagação lateral.

Notas de privacidade e conformidade (GDPR e similares)

A proteção contra ransomware atua no dispositivo e não coleta dados pessoais para além do necessário para identificar malware. Se você administra dados pessoais de terceiros, documente operações de proteção e mantenha registros de acesso conforme requisitos legais aplicáveis.

Compatibilidade e migração

- Produtos antivírus de terceiros podem assumir o controle da proteção. Ao migrar, verifique a documentação do fornecedor e ajuste políticas centrais (MDM/Endpoint).

- Em ambientes corporativos, aplique políticas via Group Policy ou Intune para padronizar configurações.

Galeria de casos de borda

- Máquinas que executam ferramentas de desenvolvimento que gravam em diretórios de projeto frequentemente podem gerar falsos positivos. Use listas de permissões granulares.

- Softwares legados sem assinatura podem ser bloqueados; valide a integridade antes de permitir.

Perguntas frequentes

Devo ligar a proteção contra ransomware?

Sim. Ela reduz o risco de perda e extorsão de dados. Mesmo usuários domésticos com dados pessoais valiosos se beneficiam dessa camada adicional.

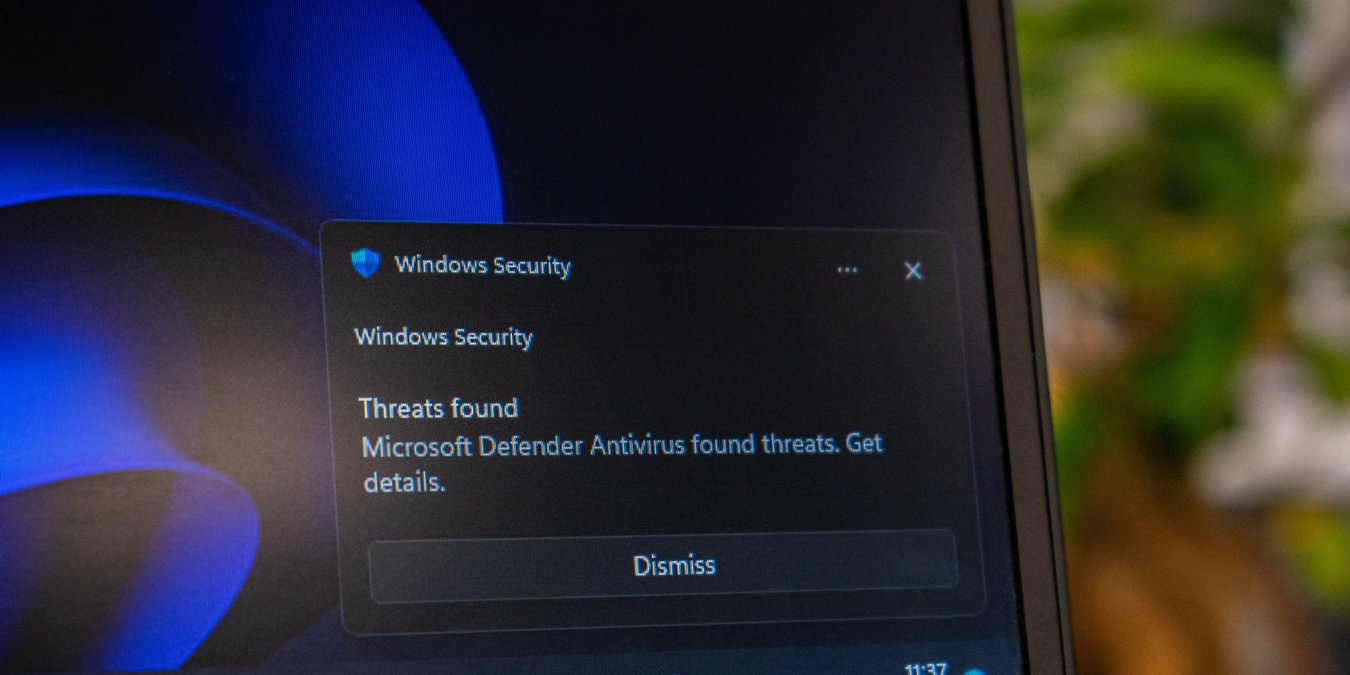

Como saber se tenho ransomware?

Sintomas comuns: arquivos criptografados com extensões estranhas, mensagens de resgate, desempenho degradado e processos desconhecidos em execução. Verifique o histórico de bloqueios na Segurança do Windows.

O ransomware pode roubar dados?

Alguns malwares fazem exfiltração antes ou durante a criptografia. A proteção de pastas mitiga alterações locais, mas não impede por si só vazamentos via rede — combine com monitoramento de rede e políticas de prevenção de perda de dados (DLP).

Glossário em uma linha

- Ransomware: malware que criptografa ou bloqueia dados exigindo pagamento para liberá-los.

- Acesso controlado a pastas: recurso do Windows que impede que processos não autorizados alterem arquivos em pastas protegidas.

- Whitelist: lista de aplicativos/itens confiáveis que têm permissão explícita.

Fato rápido

- Implementar proteção contra ransomware é uma medida de baixo esforço e alto benefício para reduzir danos de ataques focados em dados.

Conclusão

Ativar a proteção contra ransomware no Windows 11 é uma medida direta que melhora a segurança do seu dispositivo. Combine-a com backups regulares, atualizações, monitoramento e políticas de privilégio mínimo para obter uma postura de defesa consistente.

Crédito da imagem: Unsplash

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android