Como capturar tráfego de rede no Android

Introdução

Capturar dados de rede — também chamado de URL sniffing ou captura de pacotes — soa técnico, mas é uma habilidade acessível. No Android, isso permite ver quais dados são transmitidos entre apps e servidores, útil para depuração, auditoria de privacidade ou investigar tráfego suspeito.

O que é captura de pacotes

Captura de pacotes é o processo de interceptar e registrar os pacotes de dados que transitam por uma rede. Em termos simples: quando você usa um app que fala com um servidor (por exemplo, ao fazer login com uma conta Google), os dados viajam em pequenas unidades chamadas pacotes. Capturar pacotes significa observar esses pacotes para entender que informação está sendo enviada e recebida.

Definição rápida: packet capture — registro das comunicações de rede entre um cliente (seu dispositivo) e servidores.

Por que capturar tráfego de rede?

- Privacidade: confirmar que apps não enviam dados pessoais desnecessários.

- Segurança: detectar tráfego em texto simples (plaintext) em redes inseguras, como Wi-Fi público.

- Depuração: ajudar desenvolvedores a entender solicitações HTTP(S) e erros.

- Auditoria: validar cabeçalhos, tokens e respostas de APIs.

Importante: redes públicas podem expor tráfego não criptografado. Não use serviços bancários em redes abertas sem proteção adequada.

Ferramentas e abordagens principais

- Packet Capture (Android, sem root): instala um certificado local e cria uma VPN para interceptar tráfego do dispositivo.

- Wireshark (PC): captura tráfego de uma interface de rede; útil quando o dispositivo está em tethering ou quando se cria um hotspot.

- Fiddler / Charles Proxy (PC): proxy HTTP(S) para inspecionar requisições — requer roteamento do tráfego do Android através do PC ou uso de Wi-Fi com proxy configurado.

- tcpdump / adb (linha de comando): poderoso, mas exige mais conhecimento; útil para dumps brutos e análise posterior.

- Root + tcpdump/Wireshark: fornece visibilidade total, mas implica riscos e perda de garantia.

Quando usar Packet Capture

Packet Capture é ideal quando você quer algo rápido, sem root e com interface gráfica. Ele cobre a maioria dos cenários de inspeção para usuários e desenvolvedores mobile.

Como capturar tráfego no Android com Packet Capture

Siga estes passos para capturar tráfego usando o app Packet Capture (disponível na Google Play Store):

- Baixe o app Packet Capture na Google Play Store.

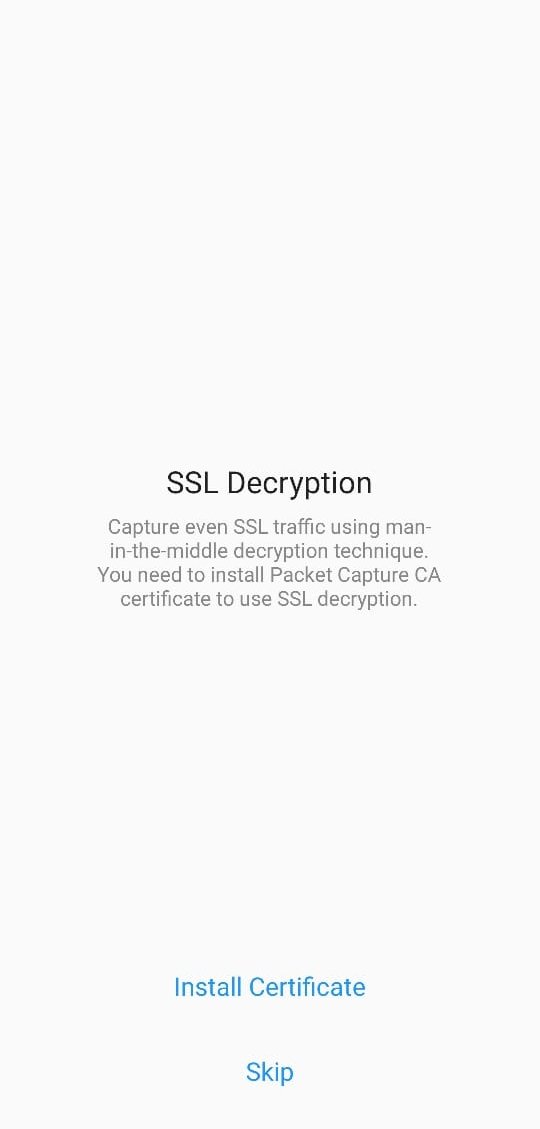

- Abra o app. Ele pode solicitar a instalação de um certificado SSL local. Recomenda-se instalar para obter conteúdo HTTPS quando possível.

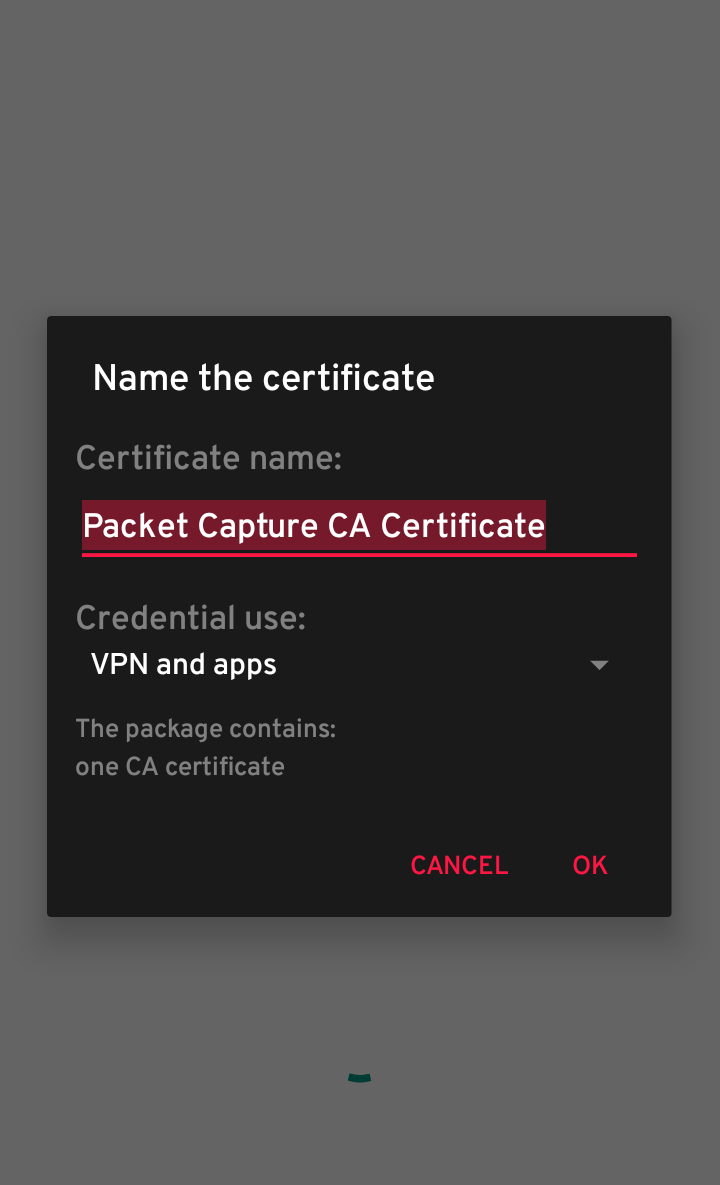

- Se solicitado, defina ou informe que você usa um PIN/Padrão de bloqueio de tela. O Android exige um bloqueio de tela para instalar certificados de usuário.

- Para iniciar a captura, toque no botão de início (seta verde no canto superior direito). O app pedirá permissão para configurar uma VPN local — aceite.

- Após a VPN iniciar, o app mostrará uma lista de apps que geraram tráfego. Toque em um app para ver requisições, URLs, cabeçalhos, status e corpo das respostas capturadas.

- Para parar, toque no mesmo botão e remova o certificado se não precisar mais dele (configurações do sistema > Segurança > Limpar credenciais/credenciais de usuário).

Passo a passo ilustrado

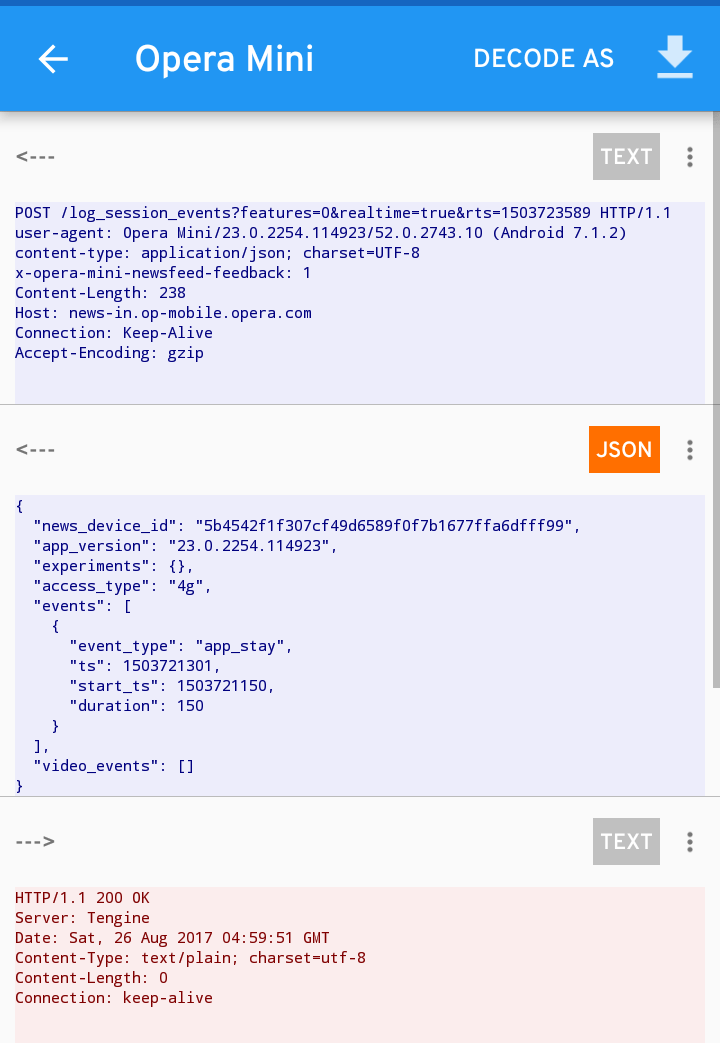

Figura: tela inicial do Packet Capture mostrando o botão de iniciar captura.

Figura: lista de apps e sessões capturadas após iniciar a VPN de captura.

Figura: detalhes de uma requisição HTTP(S) — cabeçalhos e corpo quando descriptografado.

Figura: visualização de pacotes e estatísticas na sessão.

Figura: opções do app e gerenciamento de certificados.

Observações sobre instalação e remoção de certificado

- Se você desinstalar o Packet Capture e ainda vir o PIN/Padrão solicitado pelo certificado, vá em Configurações do dispositivo > Segurança > Criptografia e credenciais > Limpar credenciais (o caminho pode variar conforme a versão do Android).

- Mantenha certificados instalados apenas enquanto estiver testando — certificados de usuário podem representar um risco se mal geridos.

Limitações e quando a captura falha

- Certificate pinning: alguns apps validam explicitamente o certificado do servidor; nesses casos, o certificado local do interceptador é rejeitado e o conteúdo HTTPS permanece inacessível.

- Criptografia de ponta a ponta além do TLS tradicional: dados podem estar criptografados na camada da aplicação (payload encriptado antes do transporte), tornando a captura inútil para ler conteúdo.

- TLS 1.3/ESNI e novas técnicas de privacidade podem reduzir a quantidade de metadados disponíveis.

- Apps que usam sockets nativos ou canais cifrados personalizados podem não expor sessões HTTP/S tradicionais.

Alternativas quando a captura não funciona

- Usar um proxy no PC (Charles/Fiddler) configurando o Android para usar o proxy do PC e instalando o certificado do proxy no dispositivo.

- Realizar testes no emulador Android, onde é mais fácil controlar certificados e capturas.

- Instrumentação do app (para desenvolvedores): adicionar logs de rede no próprio código ou usar uma build de depuração sem pinning.

- Captura em nível de rede (Wireshark) quando o dispositivo está conectado a uma rede que você controla (hotspot do PC) para colher tráfego bruto.

Metodologia rápida (mini-playbook)

- Defina objetivo: privacidade, depuração ou auditoria.

- Escolha a ferramenta: Packet Capture para rapidez sem root; proxy para análise aprofundada; root para visibilidade completa.

- Configure certificados/VPN/proxy conforme necessário.

- Reproduza o cenário (login, upload, pagamento simulado).

- Colete e exporte logs relevantes.

- Remova certificados e restaure configurações.

- Documente achados e ações mitigadoras.

Checklist por perfil

Usuário comum:

- Instalar Packet Capture apenas da Play Store.

- Não deixe certificados permanentes.

- Evitar usar dados sensíveis em redes públicas.

Desenvolvedor mobile:

- Capturar requisições para validar endpoints, códigos de status e payloads.

- Testar build sem pinning e com pinning para validar comportamento.

Auditor de segurança:

- Verificar transmissão de dados pessoais em plaintext.

- Tentar proxies e análise em rede controlada.

- Documentar evidências e passos para reprodução.

Segurança e privacidade

- Nunca capture tráfego de redes ou dispositivos sem consentimento explícito. Interceptar comunicações alheias pode ser ilegal.

- Certificados de usuário permitem descriptografar tráfego HTTPS apenas no dispositivo que os contém. Proteja esses certificados.

- Para empresas: registre e gerencie certificados e ferramentas de inspeção com controles de acesso e logs.

Notas sobre GDPR e proteção de dados

- Se você capturar dados que contenham informações pessoais identificáveis (PII), trate esses registros como dados sensíveis: minimize armazenamento, aplique criptografia e apague quando não forem necessários.

- Para testes que envolvem dados reais de clientes, prefira dados fictícios ou ambientes de sandbox.

Critérios de aceitação e casos de teste

Casos de teste básicos para validar que a captura está funcionando:

- T1: Iniciar captura e observar requisição HTTP para um site não criptografado.

- T2: Instalar certificado e observar corpo de resposta HTTPS para um app que não faz pinning.

- T3: Ver que a lista de apps mostra conexões ativas depois de reproduzir o fluxo.

- T4: Confirmar que, após limpar credenciais, o certificado do app não aparece mais no sistema.

Testes de falha esperada:

- TF1: App com certificate pinning deve rejeitar a conexão interceptada.

- TF2: Tráfego encriptado pela camada de aplicação deve permanecer ilegível.

Solução de problemas comum

- Não aparece tráfego: confirme se a VPN de captura está ativa e se o app alvo gerou rede recentemente.

- HTTPS permanece cifrado: verifique se o certificado do Packet Capture foi instalado e ativo para o usuário atual.

- Apps fechando ou retornando erro: muitos apps detectam proxies/certificados desconfiáveis e podem falhar — use builds de depuração quando possível.

Remoção segura do app e do certificado

- Pare a captura no Packet Capture.

- Feche o app e desinstale-o pela Play Store ou Configurações > Apps.

- Vá em Configurações do sistema > Segurança > Criptografia e credenciais > Remover credenciais de usuário (o caminho pode variar).

- Reinicie o dispositivo para garantir que todas as rotas e caches sejam limpos.

Resumo

Capturar tráfego de rede no Android é prático e, com ferramentas como o Packet Capture, não exige root. A técnica serve para depuração, auditoria e verificação de privacidade. Entretanto, comportamentos como certificate pinning e criptografia de aplicação podem limitar a visibilidade. Sempre respeite a privacidade e a legislação aplicável ao inspecionar tráfego de rede.

Perguntas frequentes

Q: O Packet Capture funciona sem root? A: Sim, o Packet Capture funciona sem root ao criar uma VPN local e instalar um certificado de usuário.

Q: É legal capturar tráfego de rede? A: Capturar tráfego de dispositivos e redes sem consentimento pode ser ilegal. Faça apenas em dispositivos que você possui ou com autorização explícita.

Q: Por que não vejo o conteúdo de algumas requisições HTTPS? A: Muitos apps usam certificate pinning ou criptografia adicional na camada de aplicação; nesses casos não é possível descriptografar o conteúdo apenas com o certificado instalado.

Leituras relacionadas

- How to Take TWRP Backup Directly on PC With ADB

- 12+ Best Android 10 Supported Substratum Themes

- How to Install Substratum Themes on Android 10/Q

Conclusão

Inspecionar o tráfego de rede é uma habilidade útil para qualquer pessoa que queira controlar sua privacidade ou depurar apps. Com cuidado, ferramentas adequadas e atenção a limites técnicos e legais, você consegue obter insights valiosos sobre o que seus apps realmente enviam pela rede.

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android