Windows 10에서 Remote Credential Guard 활성화하기

Remote Credential Guard는 원격 데스크톱(Windows RDP) 사용 시 자격 증명이 원격 시스템으로 유출되는 것을 막아 주는 Windows 기능입니다. 특히 알 수 없는 시스템이나 보안이 의심되는 원격 호스트에 접속할 때 유용합니다. 이 글에서는 세 가지 접근법(그룹 정책, 레지스트리, 명령 프롬프트)을 단계별로 설명하고, 운영 및 보안 실무자를 위한 체크리스트, 실패 조건, 대안 및 FAQ를 제공합니다.

개념 간단 정의

- Remote Credential Guard: 원격 연결에서 Kerberos 티켓/자격 증명을 안전하게 리디렉션하여 자격 증명 노출을 방지하는 Windows 기능.

언제 사용해야 하나

- 원격 시스템이 완전히 신뢰되지 않을 때

- Helpdesk/원격 지원을 제공하면서 인증 토큰 유출 위험을 줄이고 싶을 때

- 보안 정책상 원격 세션에서 자격 증명 포워딩을 금지해야 할 때

중요: Remote Credential Guard는 원격 자격 증명이 서버 측으로 유출되는 것을 막지만, 원격 세션 자체의 보안(예: 악성 코드, 화면 캡처 등)은 별도로 고려해야 합니다.

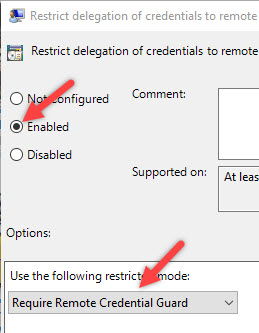

방법 1 — 그룹 정책에서 활성화

- 작업 표시줄 검색에서 gpedit.msc 를 입력하고 Enter를 누릅니다.

- 그룹 정책 편집기에서 왼쪽 패널로 이동합니다:

- 컴퓨터 구성 -> 관리 템플릿 -> 시스템 -> 자격 증명 위임

- “원격 서버로의 자격 증명 위임 제한”(Restrict delegation of credentials to remote servers) 정책을 찾아 더블클릭합니다.

- 정책 창에서 라디오 버튼을 “사용(Enabled)”으로 선택합니다.

- 옵션(Options) 드롭다운에서 “Remote Credential Guard 요구(Require Remote Credential Guard)”를 선택합니다.

- 확인을 눌러 변경 사항을 저장합니다.

변경 후 시스템을 재시작하면 적용됩니다. 재시작을 원하지 않으면 관리자 권한으로 명령 프롬프트를 열어 다음을 실행해 즉시 적용할 수 있습니다:

GPUpdate.exe /force정책 기반 설정은 여러 대의 엔드포인트에 일관되게 배포하기에 적합합니다.

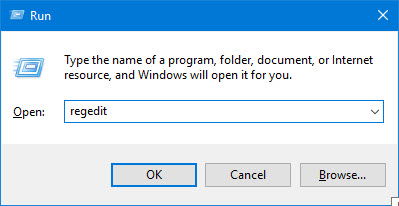

방법 2 — 레지스트리에서 활성화

레지스트리 편집기로 직접 값을 추가해 같은 효과를 얻을 수 있습니다. 레지스트리 변경은 신중하게 진행하세요.

- Win + R 을 눌러 regedit 를 입력하고 Enter를 누릅니다.

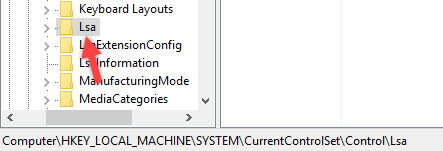

- 왼쪽 패널에서 다음 경로로 이동합니다:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

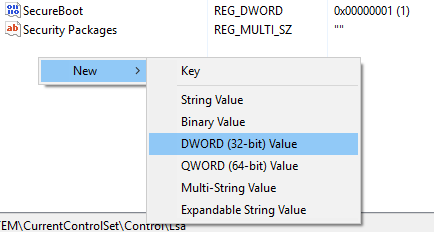

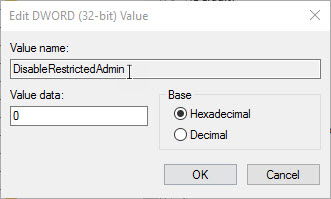

- 오른쪽 패널에서 우클릭 -> 새로 만들기 -> DWORD(32비트) 값 을 선택합니다.

- 새 값의 이름을 DisableRestrictedAdmin 로 지정하고 Enter를 누릅니다.

- 값을 더블클릭하여 편집 창을 열고 값 데이터를 0으로 설정한 뒤 확인을 누릅니다.

- 시스템을 재시작하면 적용됩니다.

레지스트리 변경은 중앙 관리가 어렵지만, 그룹 정책을 사용할 수 없거나 단일 기기에서만 빠르게 설정해야 할 때 유용합니다.

방법 3 — 명령 프롬프트에서 개별 연결에 적용

항상 Remote Credential Guard를 전역 활성화하지 않아도, 연결 단위로 기능을 사용할 수 있습니다. 명령 프롬프트 또는 실행 창에서 다음을 실행해 새로운 원격 데스크톱 연결을 시작하면 해당 연결에만 Remote Credential Guard가 적용됩니다.

mstsc.exe /remoteGuard이 방법은 일시적 원격 지원 세션이나 특정 연결에서만 자격 증명 보호가 필요할 때 적합합니다.

언제 Remote Credential Guard가 효과적이지 않을까 (경계와 실패 사례)

- 원격 호스트가 이미 로컬 자격 증명을 훔치거나 세션 내부에서 악성 코드를 실행 중이면 완전한 방어가 불가능합니다.

- 네트워크 수준 인증(NLA)을 비활성화한 오래된 RDP 구성에서는 제한적으로만 동작할 수 있습니다.

- 일부 레거시 관리 도구나 타사 RDP 게이트웨이와의 호환성 문제가 발생할 수 있습니다.

보안 관련 권장사항 및 하드닝

- 원격 접속 시 네트워크 수준 인증(NLA)을 활성화하세요.

- 가능한 경우 VPN 또는 전용 보안 게이트웨이를 통해 RDP 트래픽을 제한하세요.

- 원격 지원을 제공하는 계정은 최소 권한 원칙을 적용하세요.

- 원격 세션 기록과 감사 로깅을 활성화해 이상 동작을 추적하세요.

운영자별 체크리스트

- 시스템 관리자

- 그룹 정책으로 중앙에서 배포를 계획한다.

- 테스트 장비에서 정책 적용을 먼저 검증한다.

- 변경 관리 절차에 따라 롤아웃한다.

- 헬프데스크/1차 지원

- 일시 지원 시 mstsc /remoteGuard 사용 지침을 숙지한다.

- 원격 시스템이 안전한지 확인하는 사전 점검 목록을 유지한다.

- 보안팀

- 정책이 감사 로그와 연동되는지 확인한다.

- 비정상적인 인증 실패와 포워딩 시도를 모니터링한다.

대안 및 확장 접근법

- 자격 증명 위임을 완전히 비활성화하고, 임시 관리자 계정 또는 임시 자격 증명 발급(Just-in-Time 접근)으로 대응.

- RDP 대신 관리형 원격 액세스 솔루션(세션 녹화, 역할 기반 접근 제어, 브로커)을 도입.

간단한 점검(테스트 케이스)

- 그룹 정책 적용 후 원격 연결 시 자격 증명 포워딩이 발생하지 않는지 검증.

- mstsc /remoteGuard 로 연결 시 세션이 정상적으로 수립되는지 확인.

- 레지스트리 값 변경 후 재부팅하여 값이 유지되는지 확인.

호환성 및 배포 팁

- 대규모 환경에서는 그룹 정책을 권장합니다. 레지스트리 수작업은 자동화 스크립트(GPO, SCCM, Intune)로 대체하세요.

- 테스트 환경에서 주요 애플리케이션(특히 Kerberos 기반 SSO)을 검증하세요.

FAQ

Q1: Remote Credential Guard를 켜면 모든 원격 연결이 차단되나요?

A1: 아니요. 자격 증명 포워딩만 제어합니다. 일반적인 RDP 연결과 화면/입력 제어는 그대로 동작합니다.

Q2: 이 기능을 사용하면 GDPR 같은 개인정보 규정 준수에 도움이 되나요?

A2: 직접적으로 개인정보 규정 준수를 보장하진 않지만, 자격 증명 유출 위험을 줄여 규정 준수 노력의 일부로 기여할 수 있습니다.

요약

- Remote Credential Guard는 RDP 세션에서 자격 증명 유출을 줄이는 유용한 기능입니다.

- 그룹 정책, 레지스트리, 명령어 기반 세 가지 방법으로 활성화할 수 있습니다.

- 운영 전 테스트, 감사 로깅, 추가 보안 하드닝을 병행하세요.

간단한 작업 흐름(결정 트리):

flowchart TD

A[원격 접속 필요?] -->|아니오| B[접속 불필요]

A -->|예| C[신뢰할 수 없는 호스트인가?]

C -->|예| D[즉시 mstsc /remoteGuard 사용]

C -->|아니오| E[조직 전역 적용 필요?]

E -->|예| F[그룹 정책으로 배포]

E -->|아니오| G[레지스트리 단말별 설정 또는 일시적 명령 사용]감사합니다. 이 글을 읽고 시도해 보신 후 경험이나 추가 질문이 있으면 댓글로 공유해 주세요.