이 가이드는 USB, 외장하드, 또는 컴퓨터에서 반복적으로 나타나는 바로가기(Shortcut) 바이러스를 안전하게 제거하고 재발을 막는 단계별 방법을 제공합니다. 간단한 명령어부터 전용 도구 사용, 예방 조치와 문제 발생 시 복구 절차까지 포함되어 있습니다.

목차

- 바로가기 바이러스란 무엇이며 어떻게 감염되는가?

- 바로가기 바이러스가 할 수 있는 일

- 제거 전 준비 사항

- 바로가기 바이러스 제거 방법 1 — Autorun Exterminator

- 바로가기 바이러스 제거 방법 2 — Malwarebytes 사용

- 바로가기 바이러스 제거 방법 3 — 명령 프롬프트 사용

- 바로가기 바이러스 제거 방법 4 — USBFix 사용

- 제거 후 점검 및 복구 절차

- 실패 시 대체 방법과 고급 대응

- 예방과 보안 하드닝

- 역할별 체크리스트

- 테스트 기준과 수용 기준

- 용어집

- 요약

바로가기 바이러스란 무엇이며 어떻게 감염되는가?

정의: 바로가기 바이러스(일명 Houdini)는 USB 등 외부 저장장치를 통해 전파되는 웜 형태 악성코드입니다. 한 줄 정의: 자동 실행 스크립트를 만들어 원본 파일을 숨기고 바로가기 파일을 생성합니다.

감염 경로 요약:

- USB, 메모리카드, 외장 하드, 카메라, 휴대폰 저장공간 등 이동식 매체를 통해 전파됩니다.

- 사용자가 감염된 바로가기 파일을 실행하면 .vbs(Visual Basic Script) 또는 autorun 관련 스크립트가 동작합니다.

- 악성 스크립트는 자신의 코드와 레지스트리 항목을 복사해 영구 실행 루틴을 만듭니다.

- 시스템이 재시작되면 동일한 바로가기 파일이 반복 생성됩니다.

중요: 바로가기 파일을 삭제해도 시작 항목이나 숨김 속성 때문에 재생성될 수 있습니다.

바로가기 바이러스가 할 수 있는 일

- 원본 파일을 숨기고 동일한 이름의 바로가기를 만들며, 이 바로가기는 악성 스크립트를 실행합니다.

- C&C(명령제어) 서버와 통신해 추가 명령이나 업데이트를 받을 수 있습니다.

- 사용자 파일을 훔치거나 다른 악성코드를 다운로드하도록 확장될 수 있습니다.

위험 요약:

- 개인·업무 데이터 노출

- 네트워크 확산

- 추가 멀웨어 유포

제거 전 준비 사항

- 중요한 데이터는 가능한 경우 다른 안전한 저장소에 백업하십시오.

- 감염된 기기는 네트워크에서 분리하세요(인터넷/사내 네트워크 분리).

- 관리자 권한 계정으로 작업하세요.

- 모든 외장 장치를 한 번에 연결하지 말고, 하나씩 처리하세요.

중요: 백업 시 감염 파일이 포함되지 않도록 ‘숨김 파일 표시‘를 켜고 확인하세요.

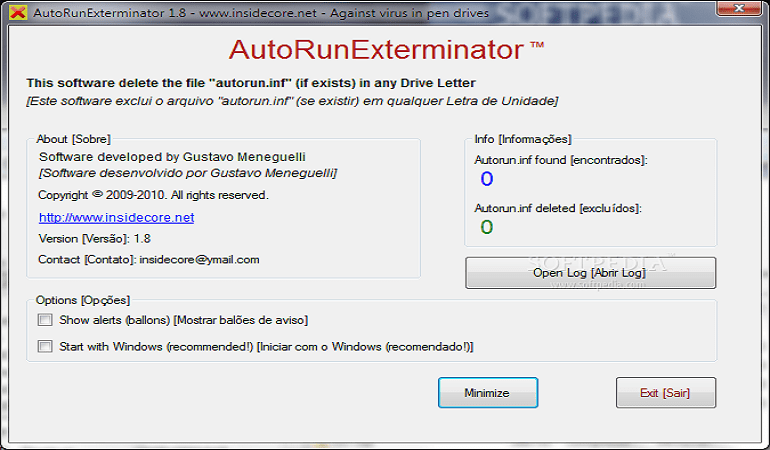

바로가기 바이러스 제거 방법 1 — Autorun Exterminator

절차:

- 감염된 장치를 컴퓨터에 연결합니다.

- 폴더 옵션에서 숨김 파일과 시스템 파일을 표시하도록 설정합니다: 파일 탐색기 → 보기 → 옵션 → 보기 탭 → “숨김 파일, 폴더 및 드라이브 표시” 선택.

- 제공된 Autorun Exterminator 프로그램을 다운로드하고 압축을 풉니다.

- “Autorun Exterminator” 실행 파일을 관리자 권한으로 실행합니다.

- 프로그램이 자동으로 악성 autorun/shortcut 항목을 찾아 제거합니다.

참고: 도구 사용 후 반드시 전체 시스템 스캔을 추천합니다.

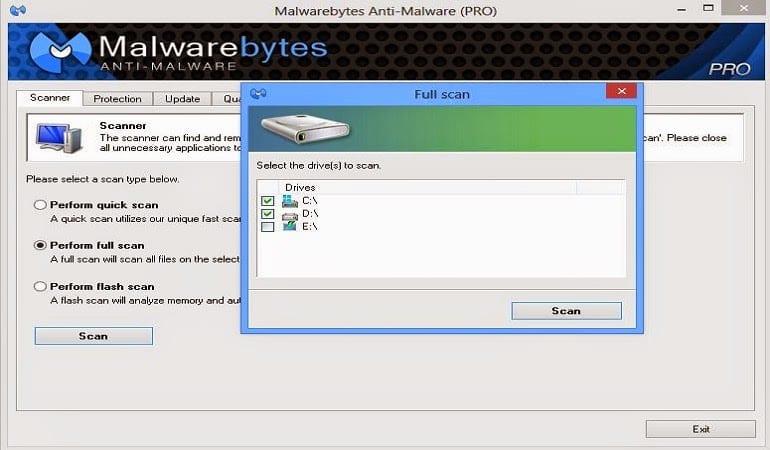

바로가기 바이러스 제거 방법 2 — Malwarebytes 사용

절차:

- Malwarebytes 공식 사이트에서 ‘Malwarebytes Anti-Malware’를 다운로드합니다.

- 설치 후 프로그램을 최신 엔진으로 업데이트합니다.

- 전체 시스템 또는 감염이 의심되는 드라이브를 선택해 전체 스캔을 실행합니다.

- 검출 항목을 격리 또는 삭제합니다.

장점: 알려진 멀웨어 시그니처에 기반한 강력한 탐지 능력.

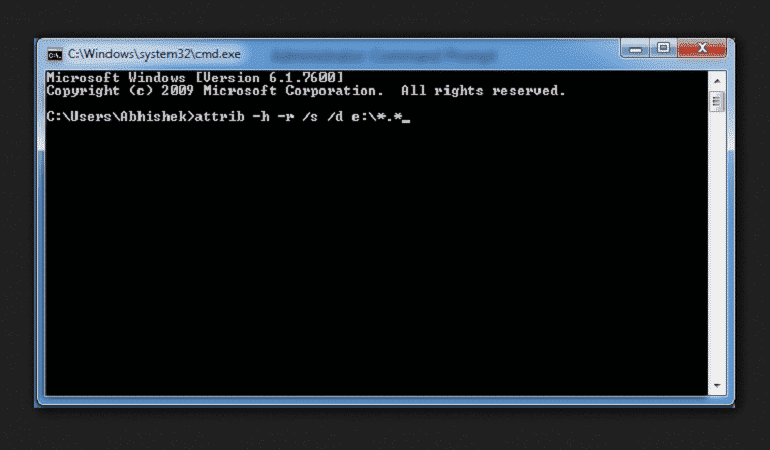

바로가기 바이러스 제거 방법 3 — 명령 프롬프트 사용

이 방법은 악성 바로가기를 숨김 속성에서 해제하고 원본 파일을 복원하는 전통적 방법입니다. 관리자 권한으로 명령 프롬프트를 실행하세요.

아래 명령 중 하나를 사용합니다. 드라이브 문자(E:)를 감염된 드라이브 문자로 바꿔 입력하세요.

attrib -h -r -s /s /d e:\*.*

또는

attrib E:\*.* /d /s -h -r -s절차:

- 시작 → 검색 → cmd → 마우스 오른쪽 클릭 → ‘관리자 권한으로 실행’.

- 드라이브 문자를 확인한 뒤 위 명령을 붙여넣고 Enter를 누릅니다.

- 명령이 완료되면 파일 속성이 숨김/시스템에서 해제되고 바로가기 대신 원본 파일이 보입니다.

주의: 이 방법은 스크립트/실행 파일을 제거하지 않습니다. 따라서 명령 실행 후에도 악성 스크립트가 남아있다면 다른 방법으로 완전 제거해야 합니다.

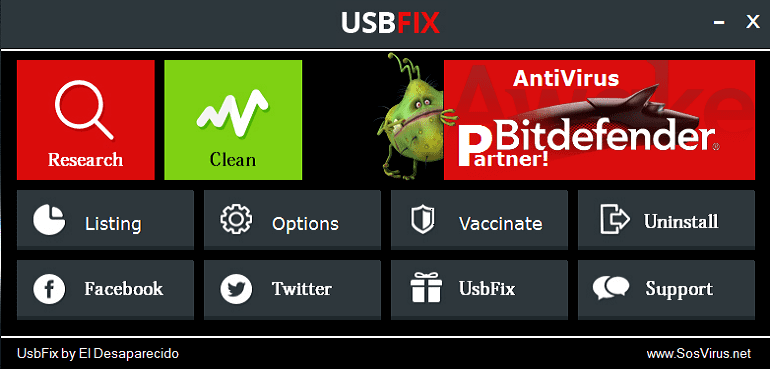

바로가기 바이러스 제거 방법 4 — USBFix 사용

절차:

- USBFix를 다운로드하고 실행합니다.

- 감염 의심 장치를 컴퓨터에 연결합니다.

- USBFix에서 “Clean” 또는 동등한 정리 옵션을 선택합니다.

- 안내에 따라 모든 외장 저장매체를 연결한 뒤 확인을 누릅니다.

- 스캔이 완료되면 검출된 악성 항목을 제거합니다.

장점: 자동화된 스캔과 외장 드라이브 대상 일괄 처리 기능.

제거 후 점검 및 복구 절차

- 전체 시스템을 최신 안티바이러스/안티멀웨어로 재스캔합니다.

- 레지스트리의 시작 항목(자동 실행 관련)을 확인해 불필요한 항목을 제거합니다.

- 숨김 및 시스템 파일 표시 설정을 통해 드라이브의 모든 파일을 확인합니다.

- 백업에서 복원할 경우, 복원 전 반드시 복사본을 스캔하세요.

복구 팁:

- 원본 파일이 손상되었다면 백업에서 안전한 복사본을 복원하세요.

- 자동 실행 관련 레지스트리는 신중히 편집하세요. 실수 시 시스템 불안정이 발생할 수 있습니다.

실패 시 대체 방법과 고급 대응

언제 실패하는가:

- 악성코드가 루트킷 형태로 더 깊숙이 침투했을 때

- 엔드포인트 보호 솔루션이 최신이 아닐 때

- 시스템 파일이 변조되어 정상 동작하지 않을 때

대체 방법:

- 오프라인 스캐너나 부팅 가능한 안티바이러스 Rescue USB로 부팅해 스캔합니다.

- 중요 데이터는 외부로 복사한 뒤 OS를 재설치합니다(완전 제거를 보장).

- 엔터프라이즈 환경에서는 중앙 관리 도구(MDM/EDR)를 사용해 원격 격리 및 제거를 수행합니다.

결정 흐름표(Mermaid):

flowchart TD

A[장치 감염 의심] --> B{명백한 파일 손상 여부}

B -- 아니오 --> C[명령 프롬프트로 attrib 실행]

C --> D{바로가기 재생성 여부}

D -- 재생성 안됨 --> E[완료 및 재스캔]

D -- 재생성됨 --> F[도구 사용: Autorun/USBFix/Malwarebytes]

F --> G{여전히 감염}

G -- 아니오 --> E

G -- 예 --> H[부팅 가능한 안티바이러스로 오프라인 스캔 또는 OS 재설치]예방과 보안 하드닝

- 자동 실행(autorun.inf)을 기본적으로 비활성화하세요.

- 외부 장치를 연결하기 전 항상 안티바이러스 스캔을 실행하세요.

- 운영체제와 보안 소프트웨어를 최신 상태로 유지하세요.

- 의심스러운 바로가기는 클릭하지 마세요. 우클릭 → 속성으로 확실히 확인하세요.

- 사용자 교육: 이동식 매체 사용 규칙을 마련하고 준수시키세요.

보안 하드닝 체크리스트:

- autorun/autoplay 비활성화

- UAC(사용자 계정 컨트롤) 활성화

- 정기 백업 스케줄 설정

- EDR/AV 도입 및 중앙 로그 모니터링

역할별 체크리스트

사용자

- 외장 장치 연결 전 스캔

- 의심 파일 클릭 금지

- 발견 즉시 IT에 보고

시스템 관리자

- 중앙에서 스캔 및 차단 정책 배포

- autorun 정책 강제 적용

- 감염 시 네트워크 격리 절차 준비

보안 담당자

- EDR/AV 규칙 업데이트

- 정기적인 모의 감염 테스트

- 사고 대응 플레이북 준비

테스트 기준과 수용 기준

수용 기준(완료 조건):

- 감염 드라이브에 더 이상 악성 바로가기 파일이 생성되지 않아야 합니다.

- 시스템 재부팅 후에도 바로가기 파일이 복원되지 않아야 합니다.

- 전체 시스템 스캔에서 악성 항목이 검출되지 않아야 합니다.

테스트 케이스 예시:

- 케이스 1: attrib 명령 실행 후 원본 파일이 모두 보이는지 확인

- 케이스 2: 도구(USBFix/Malwarebytes) 실행 후 재부팅 3회 확인

- 케이스 3: 외장 드라이브를 다른 깨끗한 PC에 연결해 악성 동작 재현 여부 확인

용어집

- 바로가기 바이러스: 바로가기 파일을 통해 악성 스크립트를 실행하는 웜 유형 악성코드.

- autorun.inf: 이동식 매체의 자동 실행 설정 파일.

- .vbs: Visual Basic 스크립트 파일 확장자.

- EDR: 엔드포인트 탐지 및 대응 솔루션.

개인 정보 및 프라이버시 노트

- 감염된 장치에서 데이터를 외부로 전송하기 전에 법적·조직적 규정을 확인하세요.

- 민감한 개인정보가 유출되었을 가능성이 있다면 관련 당국 및 내부 담당자에게 통보하고 필요 시 비밀번호 변경, 추가 모니터링을 시행하세요.

요약

- 바로가기 바이러스는 이동식 매체를 통해 쉽게 전파되며, 단순 삭제만으로는 재발할 수 있습니다.

- 명령 프롬프트의 attrib 명령, Autorun Exterminator, Malwarebytes, USBFix 등 도구를 조합해 제거하세요.

- 제거 후 전체 스캔과 재부팅 확인을 통해 완전 제거를 검증하고, 자동 실행 비활성화와 백업으로 재감염을 예방하세요.

중요: 해결이 어렵거나 증상이 반복되면 오프라인 스캐너로 부팅해 검사하거나 OS 재설치를 고려하세요.

문의나 추가 지원이 필요하면 사용 환경(운영체제 버전, 사용한 도구, 증상)을 알려주시면 더 구체적으로 도와드리겠습니다.