개요

WiKID 인증 시스템은 ‘인증 도메인’ 개념을 사용해 인증 권한을 분할합니다. 하나의 장치는 여러 인증 도메인에 참여할 수 있고, 하나의 WiKID Strong Authentication Server는 여러 도메인에 대한 서비스를 제공할 수 있습니다. 도메인은 단일 서버에 존재할 수도 있고, 서로 다른 서버들에 분산될 수도 있습니다.

정의: 인증 도메인 — 인증 권한의 논리적 분할. 관리자가 설정한 정책과 장치 집합이 이 범위에 적용됩니다.

중요: 도메인은 장치 구성 프로세스에서 사용되는 12자리 코드로 초기에 정의됩니다. 이 코드는 프로비저닝되지 않은 장치가 특정 서버와 도메인을 찾아 등록하도록 합니다.

핵심 개념 빠르게 이해하기

- 서버 코드(Server Code): 12자리 숫자(제로 패딩된 IP 주소 또는 wikidsystems.net 도메인 접두사). 예: 공인 IP 27.232.7.14 → 027232007014.

- 장치 도메인명(Device Domain Name): 클라이언트 기기 메뉴에 표시되는 짧은 레이블.

- 일회용 패스코드(Passcode): 도메인에서 생성되는 일회용 인증 코드. 유효기간(초)을 설정해 자동 만료시킵니다.

- 오프라인 연속 인증 제한(Max Sequential Offlines): 오프라인 챌린지/응답 인증을 연속으로 사용할 수 있는 최대 횟수.

- TACACS+: 필요 시 도메인별로 TACACS+ 연동을 선택할 수 있습니다.

참고: wikidsystems.net 서비스를 이용하면 비라우팅(non-routable) IP를 나타내는 코드(예: 999888777666)를 사용할 수 있습니다.

서버 코드와 DNS 구성

서버 코드는 정확히 12자리 숫자여야 합니다. 두 가지 일반적 사용 방법:

- 제로 패딩된 공인 IP 주소 사용

- 예: 27.232.7.14 → 027232007014

- wikidsystems.net 접두사 사용

- 사설 또는 비라우팅 주소를 표기할 때 사용

DNS를 커스터마이즈해야 하는 경우, 소프트웨어 토큰과 함께 맞춤 jw.properties 파일을 배포하여 DNS 설정을 변경할 수 있습니다. 예시(jw.properties):

# jw.properties 예시

wikid.server.code=027232007014

wikid.server.hostname=auth.example.com위 예시는 네이밍과 서버 코드가 클라이언트 구성을 통해 일치하도록 하는 방법을 보여줍니다. 실제 배포에서는 내부 DNS/방화벽 정책을 확인하고 jw.properties를 안전하게 배포하십시오.

UI에서 인증 도메인 생성 절차

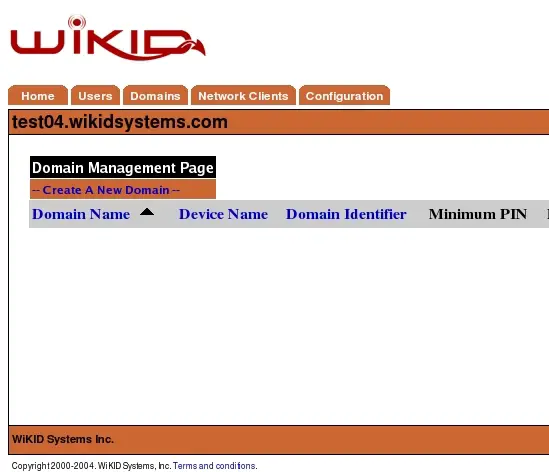

- 관리자 계정으로 WiKID 관리 인터페이스에 로그인합니다.

- 헤더에서 [Domains]를 선택하면 현재 서버가 제공하는 도메인 목록이 표시됩니다.

Figure 12 – 도메인 구성 화면

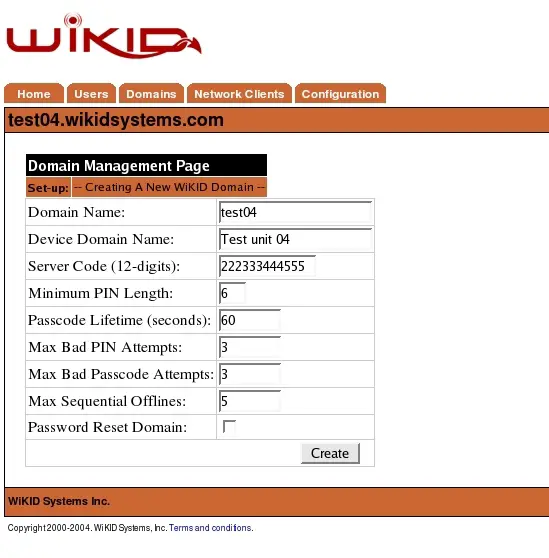

- [Create New Domain]를 클릭하면 새 도메인 파라미터 입력 화면이 표시됩니다.

Figure 13 – 도메인 구성 파라미터

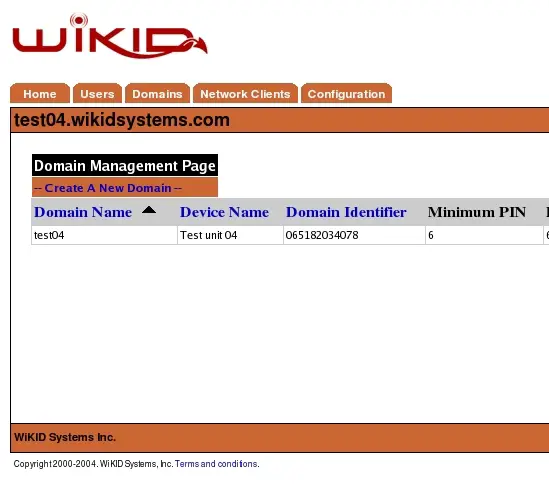

- 필수 항목을 입력한 후 Create를 클릭하여 도메인을 추가합니다. 성공적으로 생성되면 도메인이 Current Domains 목록에 나타납니다.

Figure 14 – 현재 도메인 목록

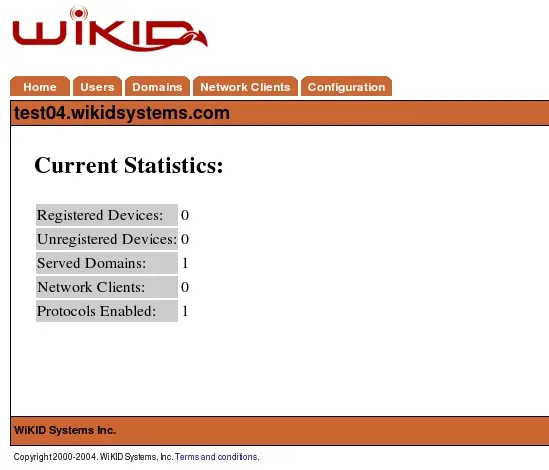

- [Main]을 선택하면 서버가 새 도메인을 제공하고 있음을 요약 화면에서 확인할 수 있습니다.

Figure 15 – 도메인 구성 후 요약 화면

도메인 설정 항목 상세 설명 및 권장값

Domain Name: 관리 콘솔에서만 보이는 설명 레이블입니다. 장기적으로 추적하기 쉬운 이름(예: corp-omc-auth)을 사용하세요.

Device Domain Name: 모바일 장치 메뉴에 표시됩니다. 12자 이내의 짧고 식별 가능한 이름 권장.

Minimum PIN Length: 해당 도메인에서 허용하는 PIN의 최소 길이입니다. 보안 기준에 따라 4~8자리 이상 설정을 권장합니다.

Passcode Lifetime: 일회용 패스코드의 최대 유효시간(초)입니다. 보안과 사용자 편의성의 균형을 고려해 설정하세요. 예: 30~60초.

Server Code: 반드시 12자리 숫자여야 합니다. 제로 패딩을 포함한 IP 또는 pre-registered wikidsystems.net 접두사.

Max Bad PIN Attempts: 장치가 도메인에서 실패한 PIN 시도로 비활성화되기 전 최대 허용 횟수. 운영 정책에 따라 3~5회 권장.

Max Bad Passcode Attempts: 사용자 ID에서 잘못된 패스코드 입력의 최대 허용 횟수. 계정 잠금 임계값으로 사용.

Max Sequential Offlines: 오프라인 챌린지/응답을 연속으로 사용할 수 있는 횟수. 무선 환경에서 커버리지 상실 시를 대비한 값입니다. 예: 0(비활성화) 또는 1~5.

Use TACACS+: 도메인에서 TACACS+ 인증을 사용하려면 선택합니다. TACACS+를 사용하면 중앙 집중형 세션 및 명령 제어가 가능합니다.

중요: 모든 숫자 필드와 유효시간 값은 조직의 보안 정책, 사용자 특성 및 모바일 네트워크 환경을 고려해 조정해야 합니다.

배포 전 관리자 체크리스트

- 도메인 네이밍 규칙 합의(운영/보안)

- Server Code(12자리) 목록 작성 및 IP/접두사 매핑 검증

- jw.properties 파일 필요 여부 결정 및 서명/배포 계획 수립

- PIN/패스코드 정책(최소 길이, 만료 시간) 결정

- Max Bad Attempts와 오프라인 제한 정책 설정

- TACACS+ 연동이 필요한 대상 사용자 그룹 식별

- 테스트 사용자 계정으로 온프레미스/오프라인 시나리오 검증

- 롤아웃 일정 및 롤백 계획 수립

역할 기반 체크리스트

관리자:

- 도메인 생성 및 정책 설정

- 테스트 사용자로 기능 확인

- 감사 로그 및 잠금 정책 모니터링

네트워크/인프라팀:

- 서버 IP 및 방화벽 규칙 구성

- DNS 및 jw.properties 배포

- 인증 서버 가용성/모니터링 설정

엔드유저 지원 팀:

- 클라이언트 토큰 설치 가이드 준비

- PIN/패스코드 관련 자주 묻는 질문(FAQ) 준비

- 잠금 해제 절차 문서화

배포 단계별 간단 방법론

- 실험 환경에 새 도메인 생성

- 내부 테스트 사용자로 기기 등록 및 온/오프라인 인증 검증

- 보안 정책(패스코드 만료, 최대 실패 횟수) 조정

- 점진적 프로덕션 롤아웃(파일럿 → 단계적 확장)

- 모니터링(잠금, 실패율) 및 정책 튜닝

- 전체 롤아웃 및 운영 문서화

Mermaid 의사결정 흐름도:

graph TD

A[도메인 생성 필요?] -->|예| B[테스트 환경에서 도메인 생성]

B --> C{테스트 통과?}

C -->|예| D[파일럿 사용자에 롤아웃]

C -->|아니오| E[설정 조정 및 재검증]

D --> F{파일럿 안정적?}

F -->|예| G[단계적 확장]

F -->|아니오| E언제 작동하지 않는가 — 주의할 예외 사례

- Server Code가 잘못되었거나 12자리가 아닌 경우: 기기가 서버를 찾지 못해 등록 실패.

- 내부 네트워크에서 방화벽/포트 차단: 관리 인터페이스는 열려있어도 프로비저닝 트래픽이 차단될 수 있음.

- 오프라인 제한 초과: Max Sequential Offlines 값 초과 시 장치는 온라인 인증을 요구하게 됨.

- jw.properties가 잘못 배포되어 DNS가 잘못 지정된 경우: 클라이언트가 잘못된 호스트로 연결될 수 있음.

대체 접근법 및 설계 고려사항

- 중앙 서버 한 대로 모든 도메인을 관리 vs. 도메인별로 별도 서버 운영: 중앙화는 관리 편의성, 분리는 보안 격리 장점.

- wikidsystems.net 접두사 사용으로 내부 비라우팅 주소를 지원할 수 있으나, 네트워크 아키텍처와 보안 정책을 먼저 검토하세요.

보안 고려사항 및 권장 대응

- Server Code는 안전한 채널로만 배포하세요.

- 최소 PIN 길이는 조직 위험 평가에 맞게 상향 조정하세요.

- 실패 임곗값을 너무 높게 설정하면 무차별 공격에 취약해지고, 너무 낮게 설정하면 정상 사용자가 잠길 수 있습니다. 균형을 맞추세요.

- TACACS+ 연동 시 별도 암호화 정책과 로그 중앙집중화를 구성하십시오.

문제 해결 팁

- 등록 실패: 클라이언트 로그에서 Server Code가 올바른지 확인.

- 패스코드 만료 문제: Passcode Lifetime 값과 클라이언트 시계(타임스탬프)를 확인.

- 오프라인 인증 실패: Max Sequential Offlines 값과 장치 로컬 카운터 초기화 여부 확인.

승인 기준

- 테스트 사용자로 온/오프라인 인증이 성공적으로 수행됨

- 지정한 PIN 정책과 패스코드 만료 정책이 의도대로 작동함

- 네트워크에서 서버와의 통신이 안정적으로 이루어짐

- 롤아웃 이후 잠금 및 실패율이 허용 범위 내에 있음

요약

WiKID 인증 도메인을 생성할 때는 12자리 Server Code(제로 패딩 IP 또는 wikidsystems.net 접두사), PIN 및 패스코드 정책, 오프라인 제한, TACACS+ 사용 여부를 신중히 결정해야 합니다. 테스트 환경에서 충분히 검증한 뒤 파일럿과 단계적 확장을 통해 배포하세요. 배포 전 네트워크 구성과 jw.properties 배포 계획을 반드시 점검해야 합니다.

중요: Server Code는 정확히 12자리여야 하며, jw.properties를 통해 DNS를 변경할 때는 배포 경로와 보안(서명/접근 권한)을 관리하십시오.