왜 확장자를 알아야 하나요

확장자는 파일 형식을 빠르게 추측하게 해 줍니다. 예: .docx는 문서, .mp4는 미디어 컨테이너입니다. 그러나 소프트웨어 전용 암호화나 드문 컨테이너 때문에 시스템이 자동으로 열지 못할 때가 많습니다. 또한 확장자 없는 파일이나 잘못된 확장자는 보안 위험을 초래할 수 있습니다. 따라서 식별 과정은 기능적 필요와 안전 확인 두 가지 목적을 가집니다.

중요: 출처가 불분명한 파일은 인터넷에 연결된 상태에서 절대 실행하지 마세요. 먼저 샌드박스나 오프라인 환경에서 분석하세요.

빠른 검사 순서(미니 방법론)

- 파일 이름과 확장자(존재하면) 확인. 숨김 확장자 표시 여부를 확인하세요.

- 파일을 격리(별 폴더, 외부 저장소, 가상머신)하세요.

- 온라인 파일 식별기(FileInfo, OpenWith, TrID)로 검색하세요.

- 미디어라면 MediaInfo로 컨테이너/코덱 정보를 확인하세요.

- 리눅스라면 file 명령어, Windows라면 확장자-관련 레지스트리와 ‘속성’을 확인하세요.

- 의심스러우면 바이러스 토탈(VirusTotal)이나 오프라인 샌드박스에서 스캔하세요.

도구별 상세 가이드

FileInfo로 정보 얻기

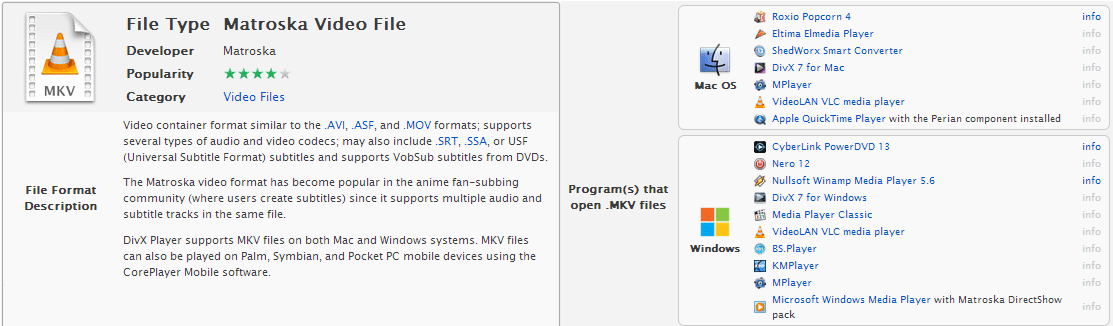

FileInfo는 파일 확장자 데이터베이스를 기반으로 어떤 소프트웨어로 파일을 열 수 있는지 알려 줍니다. 웹사이트에서 확장자를 검색하거나, Windows 탐색기에서 파일을 우클릭해 ‘파일 정보 표시‘를 선택하면 관련 앱 목록과 추가 설명을 확인할 수 있습니다.

설명: FileInfo에서 .mkv 확장자에 대한 컨테이너와 권장 재생기를 보여 주는 예시 화면입니다.

OpenWith로 열 수 있는 앱 찾기

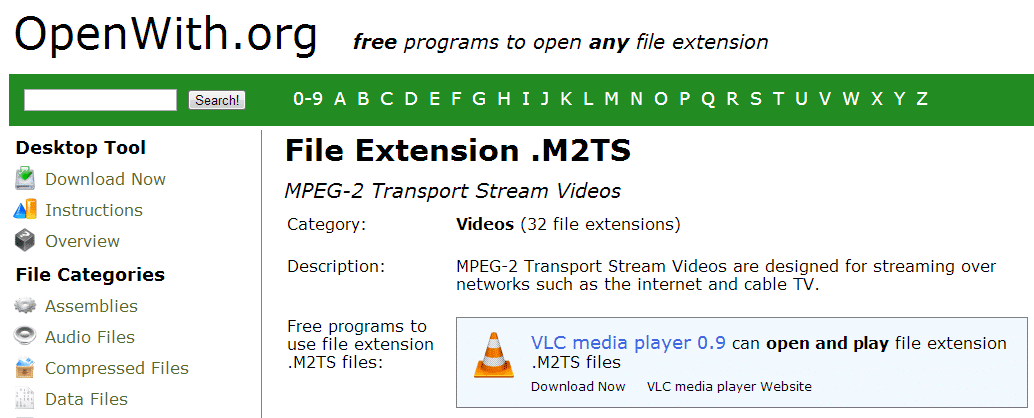

OpenWith.org는 대형 애플리케이션 데이터베이스를 제공합니다. 오프라인 설치 가능한 앱도 있어 인터넷이 없을 때도 사용할 수 있습니다. 파일을 오픈하기 위해 필요한 소프트웨어 후보를 제시합니다.

설명: OpenWith가 .m2ts 파일을 열 수 있는 프로그램 목록을 제안하는 인터페이스 예시입니다.

TrID로 포맷 조각 맞추기

TrID는 수천 개(약 5,000개 정의)의 파일 서명을 가진 데이터베이스로 파일을 분석합니다. 커맨드라인과 GUI 두 가지가 있으며, 확장자가 없는 파일이나 잘못된 확장자에 특히 유용합니다. TrID는 분석 결과와 함께 신뢰할 만한 참조 링크(예: 위키피디아)를 제공해 추가 학습을 돕습니다.

사용 예(리눅스/윈도우 커맨드 예시):

trid unknownfile.binGUI 버전은 파일을 드래그&드롭해 빠르게 분석할 수 있습니다.

WolframAlpha로 확장자 리서치

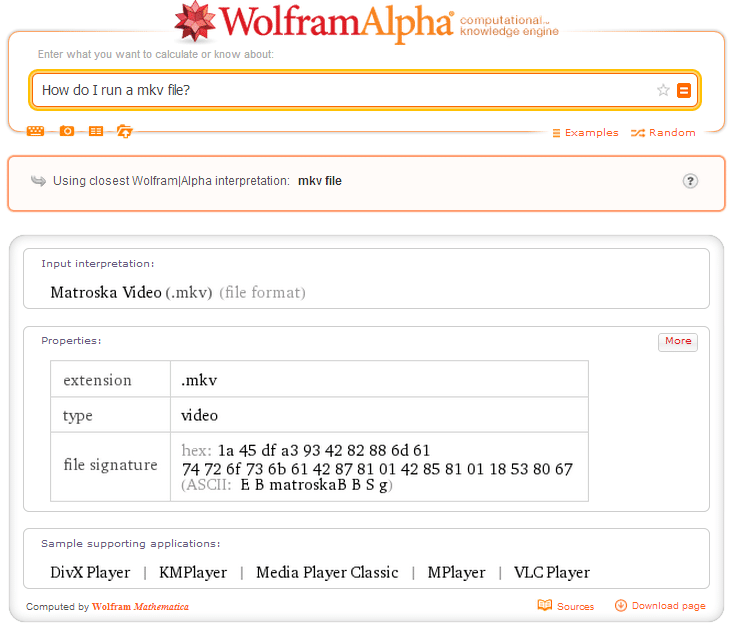

WolframAlpha는 웹의 자료를 단순 검색하는 대신 질의의 맥락을 계산적으로 분석합니다. 확장자나 파일 포맷의 역사적 정보, 표준 참조 링크 등을 찾는 데 도움이 됩니다. 특히 포맷의 기술적 설명을 이해하려 할 때 유용합니다.

설명: WolframAlpha에서 파일 형식 관련 쿼리를 검색해 얻은 요약 결과 화면입니다.

Windows 라이브러리 강화: OpenWith Enhanced

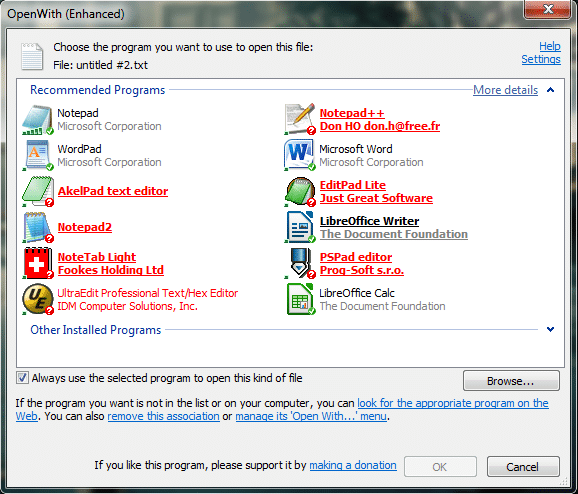

Windows가 적절한 앱을 제안하지 못할 때 OpenWith Enhanced를 설치하면 ‘다음으로 열기’ 대화상자가 확장되어 더 많은 앱 후보가 표시됩니다. 설치 후에는 우클릭 메뉴에서 더 다양한 옵션을 볼 수 있습니다.

설명: OpenWith Enhanced가 Windows의 기존 ‘다음으로 열기’ 대화상자를 대체해 더 많은 애플리케이션을 제안합니다.

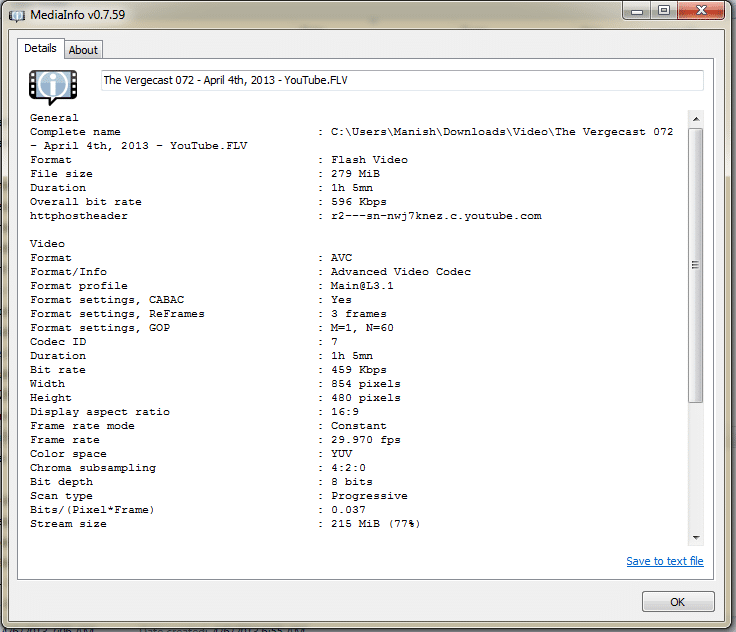

미디어 파일일 때: MediaInfo로 속성 보기

미디어 파일이면 컨테이너, 코덱, 비트레이트, 해상도 등 상세 메타데이터가 필요합니다. MediaInfo는 이런 정보를 직관적으로 보여 줍니다. K-Lite 같은 오픈소스 미디어팩에 포함되어 제공되기도 합니다.

설명: MediaInfo가 비디오 파일의 코덱, 컨테이너, 비트레이트, 해상도를 표시하는 화면 예시입니다.

범용 플레이어와 뷰어

Universal Viewer, Haihaisoft Player 같은 범용 플레이어는 여러 포맷을 재생·미리보기를 지원합니다. 즉시 열어보고 콘텐츠를 확인해야 할 때 유용합니다. 다만 실행 전 반드시 신뢰성/안전성을 먼저 확인하세요.

고급 수단: 파일 바이트 검사와 커맨드라인 도구

- 리눅스 file 명령: 파일의 매직 넘버를 기반으로 포맷을 추정합니다.

file importantxxd/xxd -p 또는 hexdump: 파일의 초기 바이트(매직 넘버)를 확인하세요.

strings: 텍스트 조각을 추출해 내부에 어떤 텍스트나 포맷 식별자가 있는지 찾습니다.

이 방법들은 확장자 없이도 파일 타입을 추론하는 데 강력합니다.

의심스러운 파일 처리 체크리스트(역할별)

최종 사용자

- 파일을 바로 열지 말고 격리 폴더로 이동하세요.

- FileInfo나 OpenWith로 초동 확인을 하세요.

- 미디어면 MediaInfo로 먼저 메타데이터를 확인하세요.

시스템 관리자

- 의심 파일을 샌드박스 환경에서 실행해 행동을 관찰하세요.

- 엔드포인트 탐지(EDR) 로그를 검토하세요.

- 필요 시 해시(SHA256)를 계산해 위협 인텔리전스와 교차 확인하세요.

포렌식 분석가

- 파일 헤더, 섹션 오프셋, 내부 시그니처를 정밀 분석하세요.

- TrID 데이터베이스와 매칭 비율을 문서화하세요.

- 의심스러운 서명이나 스텔스 페이로드 유무를 확인하세요.

언제 이 방법이 실패하는가(반례)

- 완전히 암호화되거나 맞춤형 독점 포맷: 공개 서명이 없으면 자동 식별이 불가능합니다.

- 파일이 일부 손상되었을 때: 매직 넘버나 헤더가 손상되면 오탐 가능성이 높습니다.

- 변조된 확장자: 의도적으로 확장자를 바꿔 위장한 파일은 추가 검사 필요합니다.

이럴 때는 샘플을 복구하거나 원본 소프트웨어 공급자에게 문의해야 합니다.

안전 및 개인정보 주의사항

- 민감한 데이터가 포함된 파일은 클라우드 기반 공개 검사(예: 공개 웹 업로드)를 피하세요. 개인정보나 기업 비밀이 노출될 수 있습니다.

- 온라인 검사 서비스를 사용할 때 데이터가 제3자 서버로 전송된다는 점을 고려하세요.

- 오프라인, 격리된 환경에서의 분석이 가능하면 그 방법을 우선하세요.

검증용 단순 테스트 케이스(수용 기준)

- 파일에 올바른 매직 넘버가 있고, 식별 도구가 해당 포맷을 80% 이상 일치로 보고하면 1차 합격.

- 식별된 포맷을 지원하는 앱이 샌드박스에서 정상 동작하면 2차 합격.

- 파일이 실행 시 네트워크 접속을 시도하거나 권한 상승을 요구하면 거부 및 격리.

의사결정 흐름도

flowchart TD

A[파일 확보 및 격리] --> B{확장자 있음?}

B -- 예 --> C[웹 DB'FileInfo / OpenWith' 검색]

B -- 아니오 --> D[TrID 또는 file 명령으로 분석]

C --> E{결과 확실?}

D --> E

E -- 예 --> F[지원 앱으로 샌드박스에서 실행]

E -- 아니오 --> G[고급 포렌식'헤더/시그니처/hex']

F --> H{안전함?}

H -- 예 --> I[사용 허용]

H -- 아니오 --> J[격리 및 삭제/보고]

G --> J팁과 휴리스틱(간단 규칙)

- 파일 시작 몇 바이트(매직 넘버)를 확인하면 70% 이상을 추정할 수 있습니다.

- 확장자와 매직 넘버가 불일치하면 의심 파일입니다.

- 미디어 파일은 컨테이너(.mkv, .mp4)와 코덱(H.264, AAC)을 구분해야 재생 문제를 피합니다.

간단 용어집(한 줄)

- 매직 넘버: 파일 헤더의 고유 바이트 시퀀스. 포맷 식별에 사용됩니다.

- 컨테이너: 비디오/오디오/메타 데이터를 담는 포맷(예: MKV, MP4).

- 코덱: 오디오·비디오를 압축·해제하는 알고리즘.

요약

- 의심 파일은 먼저 격리하세요.

- FileInfo, OpenWith, TrID, MediaInfo 등을 순서대로 사용하면 대부분의 파일을 식별할 수 있습니다.

- 리눅스 file 명령이나 hexdump로 내부 서명을 직접 확인하세요.

- 개인정보 유출과 악성 실행을 방지하려면 온라인 업로드를 신중히 하세요.

요약된 체크리스트:

- 파일 격리 → 시그너처/매직 확인 → DB/도구 검색 → 샌드박스 검증 → 안전 판단 및 처리

참고: 이 가이드는 일반적 절차와 도구 사용법을 설명합니다. 전문 포렌식이나 법적 증거 수집이 필요한 경우 관련 전문가에게 의뢰하세요.