Windows 11에서 SmartScreen 필터 활성화 및 비활성화 방법

SmartScreen 필터는 Microsoft Defender에 포함된 보안 기능으로, 감염된 웹사이트나 소프트웨어에서 발생하는 피싱 및 악성코드 공격으로부터 Windows 11 PC를 보호합니다. SmartScreen은 다운로드 또는 다른 컴퓨터에서 전송된 파일을 실행하기 전에 사용자에게 진행 여부를 안내합니다.

이 문서에서는 SmartScreen의 개념과 작동 방식, Windows 11에서 SmartScreen을 활성화하거나 비활성화하는 상세 방법(설정, 그룹 정책, 레지스트리), 운영(운영자/사용자) 관점의 체크리스트, 테스트 케이스, 롤백 절차와 보안/프라이버시 고려사항 등을 포함한 실무 가이드를 제공합니다.

SmartScreen 필터란?

간단 정의: SmartScreen은 Microsoft가 제공하는 평판 기반(known-good/known-bad) 보호 기능으로, 웹사이트와 다운로드 항목을 검사해 의심스러운 활동을 차단하거나 사용자에게 경고합니다.

한 줄 요약: SmartScreen은 URL과 파일을 알려진 위험 목록 및 동작 패턴과 대조해 차단 여부를 판정합니다.

중요 용어 정의

- 평판 기반 보호: 과거 보고 및 텔레메트리를 기반으로 사이트나 파일의 신뢰도를 판단하는 방식입니다.

- 클라우드 기반 보호: 판정 과정에서 Microsoft의 최신 위협 인텔리전스를 조회하는 선택적 기능입니다.

SmartScreen 작동 방식

- URL 검사: 사용자가 방문하는 웹페이지를 Microsoft의 위험 사이트 목록과 실시간으로 대조합니다.

- 콘텐츠 패턴 분석: 페이지의 스크립트, 리다이렉션, 피싱 형태(가짜 로그인 폼 등)와 같은 특징을 분석합니다.

- 다운로드 심사: 파일의 서명, 파일 해시, 자주 다운로드되는 파일 목록과 대조하여 경고 여부를 결정합니다.

- 응답 유형: 무해(허용), 경고(사용자 확인 필요), 차단(접근 불가) 세 가지로 사용자에게 알립니다.

참고: SmartScreen 판정은 전적으로 자동에 의존하지 않고, 사용자가 피드백을 제공하면 Microsoft가 평판 데이터에 반영할 수 있습니다.

SmartScreen이 안전한 브라우징에 기여하는 방식

- 의심 사이트 알림: 실시간 검사로 의심스러운 사이트 접속 시 경고 페이지를 표시합니다.

- 피싱 및 악성 사이트 차단: 알려진 악성 사이트와 일치하면 자동 차단합니다.

- 다운로드 스크리닝: 파일이 알려지지 않았거나 평판이 낮으면 다운로드 중 또는 실행 시 경고합니다.

- 서명 및 인기 파일 목록 검증: 자주 사용되는 안전한 파일 목록(예: Microsoft Edge 사용자 기준)과 대조해 경고 빈도를 낮춥니다.

중요: SmartScreen은 보안의 한 계층일 뿐입니다. 운영체제 업데이트, 안티바이러스, 최소 권한 원칙, 사용자 교육과 함께 사용해야 합니다.

SmartScreen 활성화 및 비활성화 방법 개요

아래는 Windows 11에서 SmartScreen을 켜거나 끄는 세 가지 표준 방법입니다. 각 방법별 장단점과 관리 포인트를 함께 설명합니다.

- Windows 설정을 통한 방법: 개인 사용자에게 권장, 간단하고 안전.

- 로컬 그룹 정책 편집기(GPEDIT): 프로페셔널/엔터프라이즈 환경에서 권장, 여러 컴퓨터에 정책 반영 가능.

- 레지스트리 편집기(REGEDIT): 세밀한 제어가 필요할 때 사용하지만 위험(등록 정보 손상 가능)이 있으므로 백업 필요.

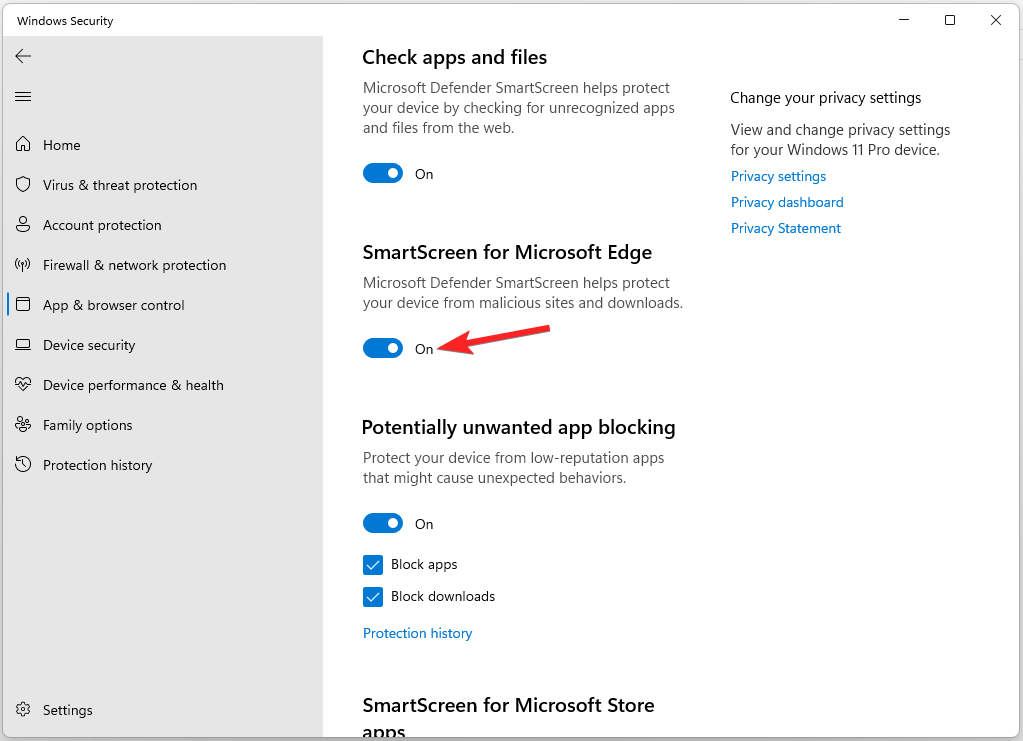

1. Windows 설정을 통해 SmartScreen 활성화/비활성화

단계별 안내:

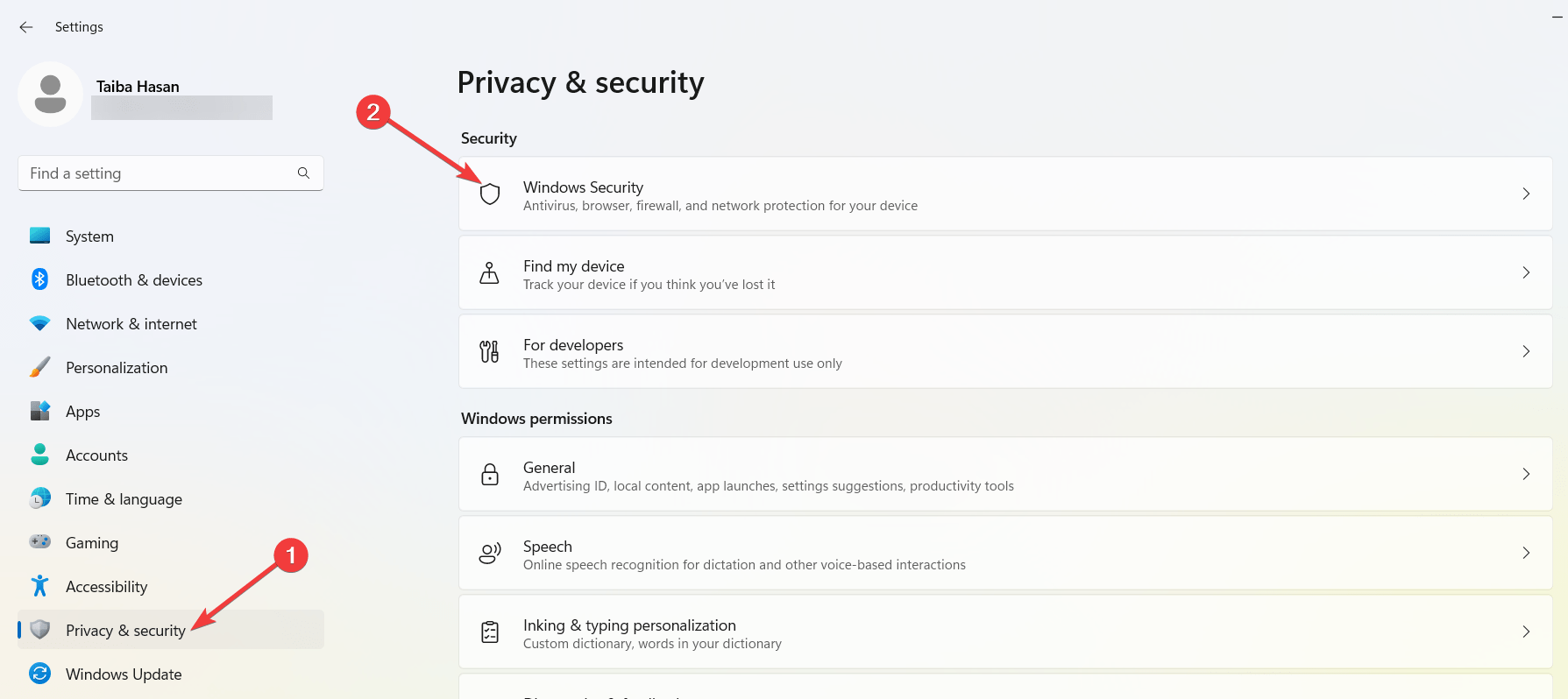

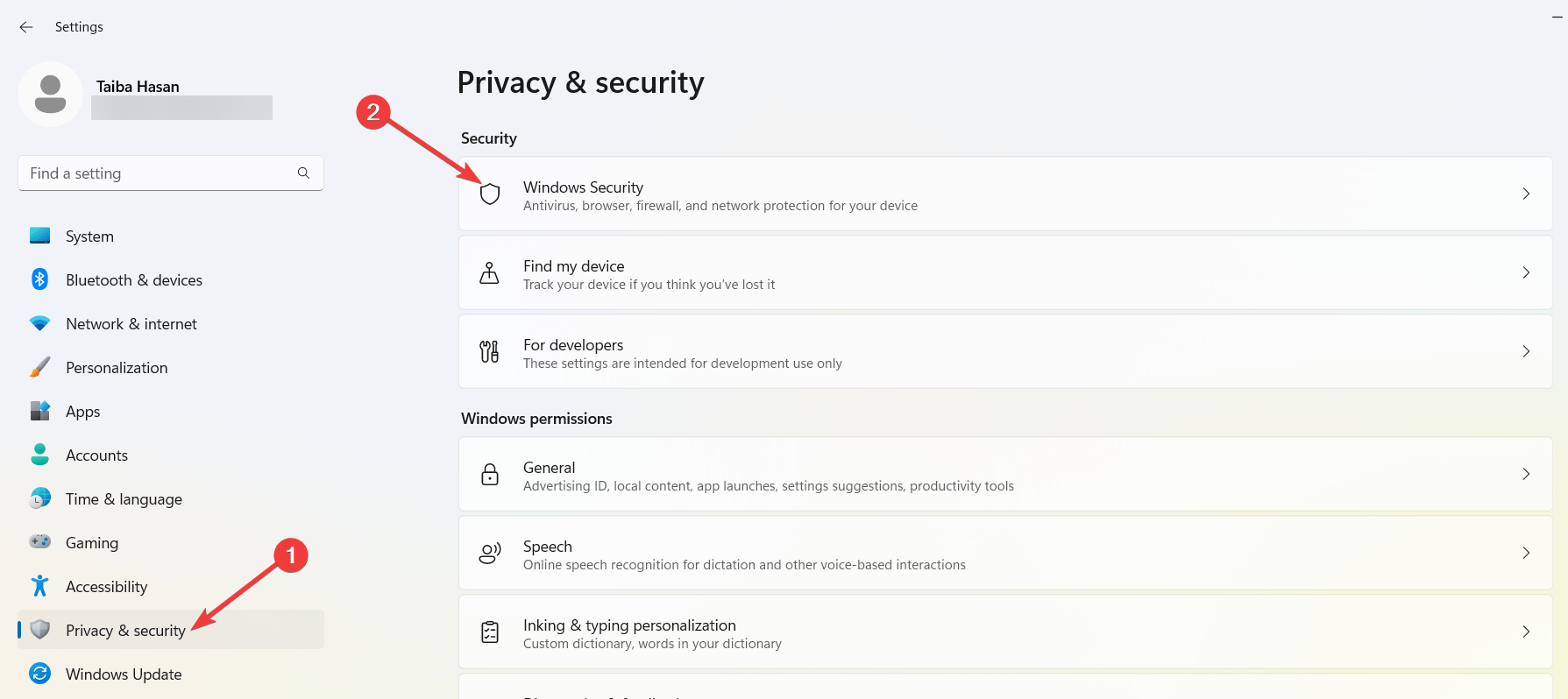

- Windows키 + I 를 눌러 설정을 엽니다.

- 왼쪽 메뉴에서 개인정보 및 보안(Privacy & Security)을 선택합니다.

- 오른쪽에서 Windows 보안(Windows Security)을 선택합니다.

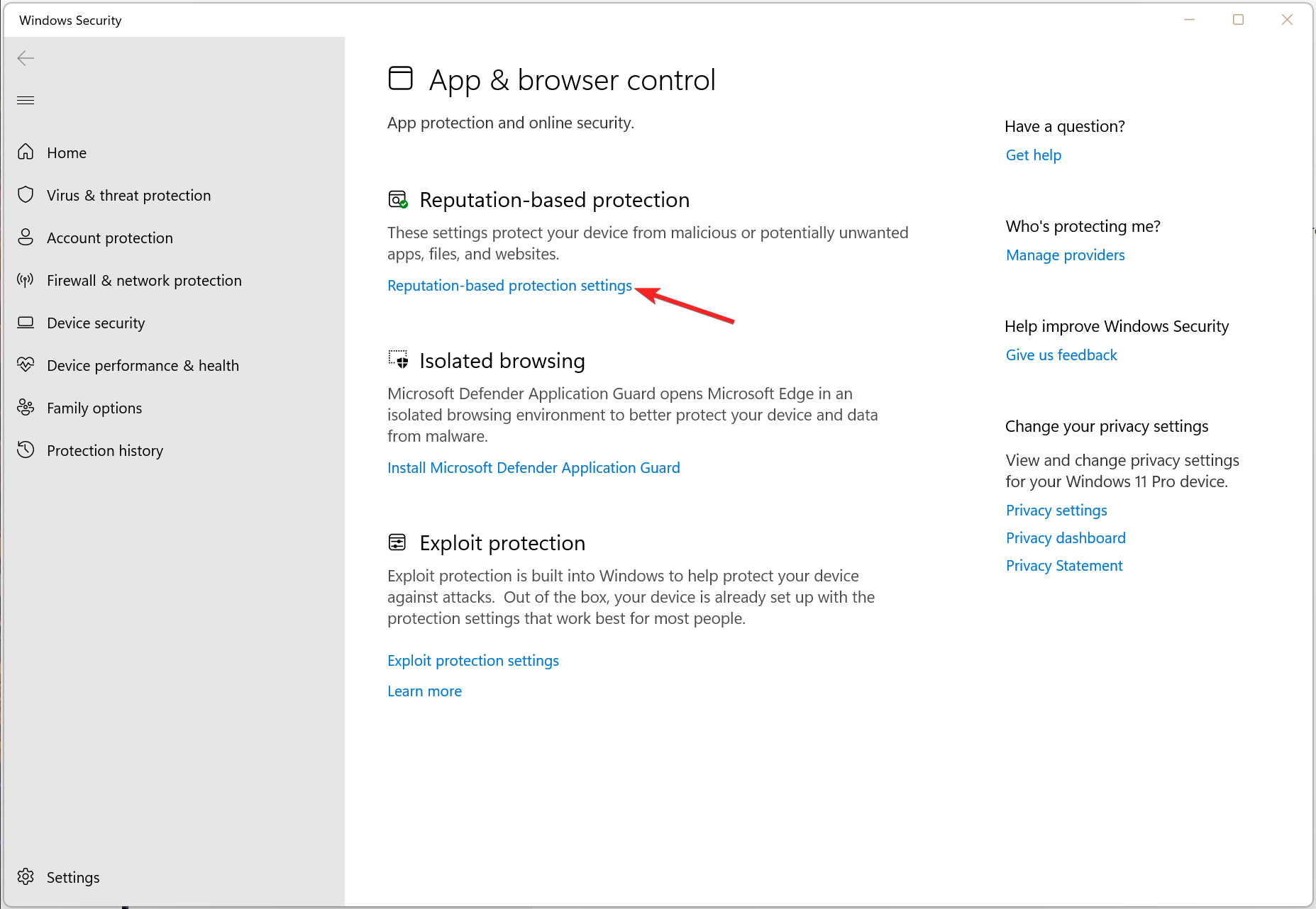

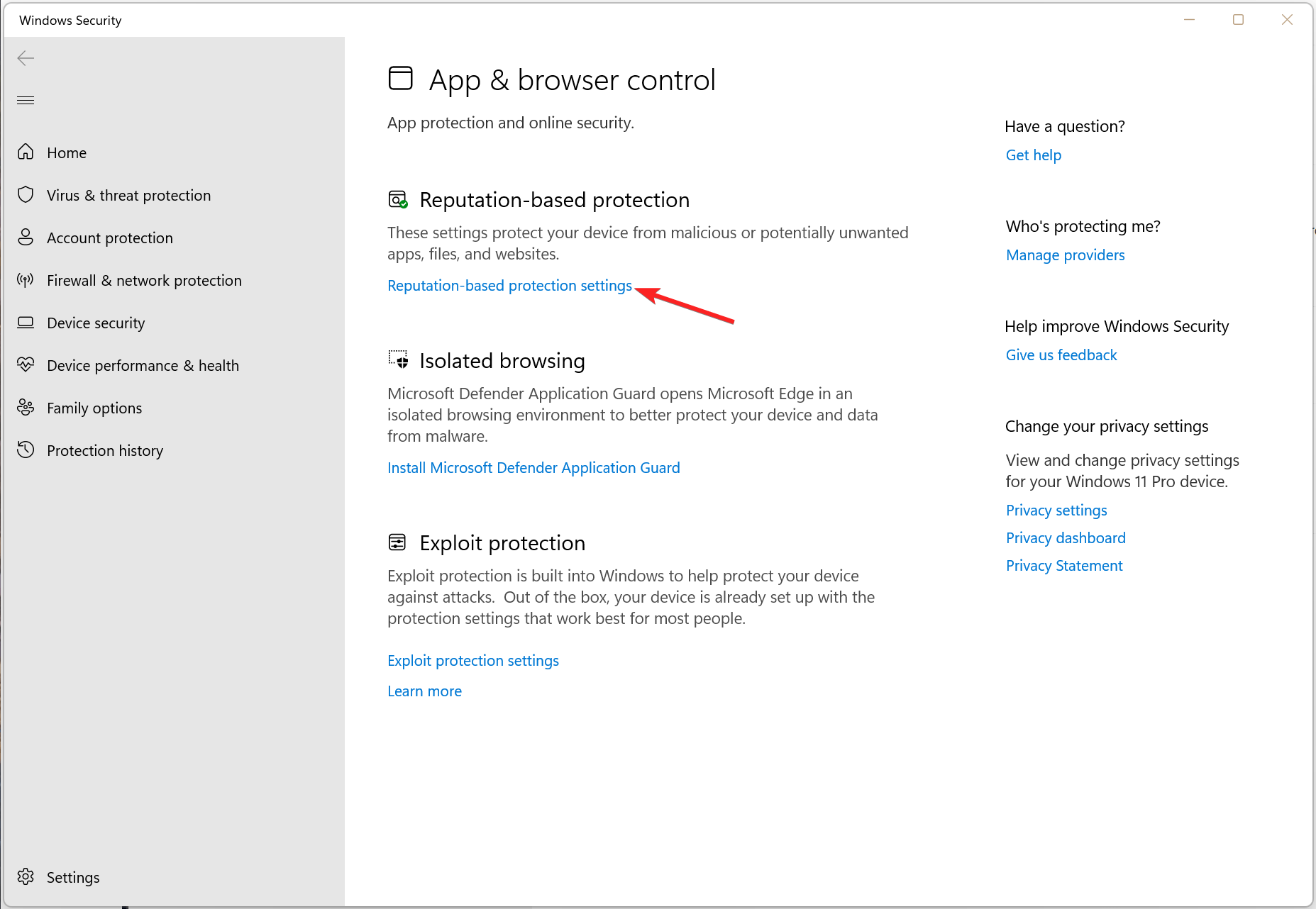

- 보호 영역(Protection areas) 아래의 앱 및 브라우저 제어(App & browser control)를 선택합니다.

- 평판 기반 보호(Reputation-based protection) 항목에서 평판 기반 보호 설정 링크를 클릭합니다.

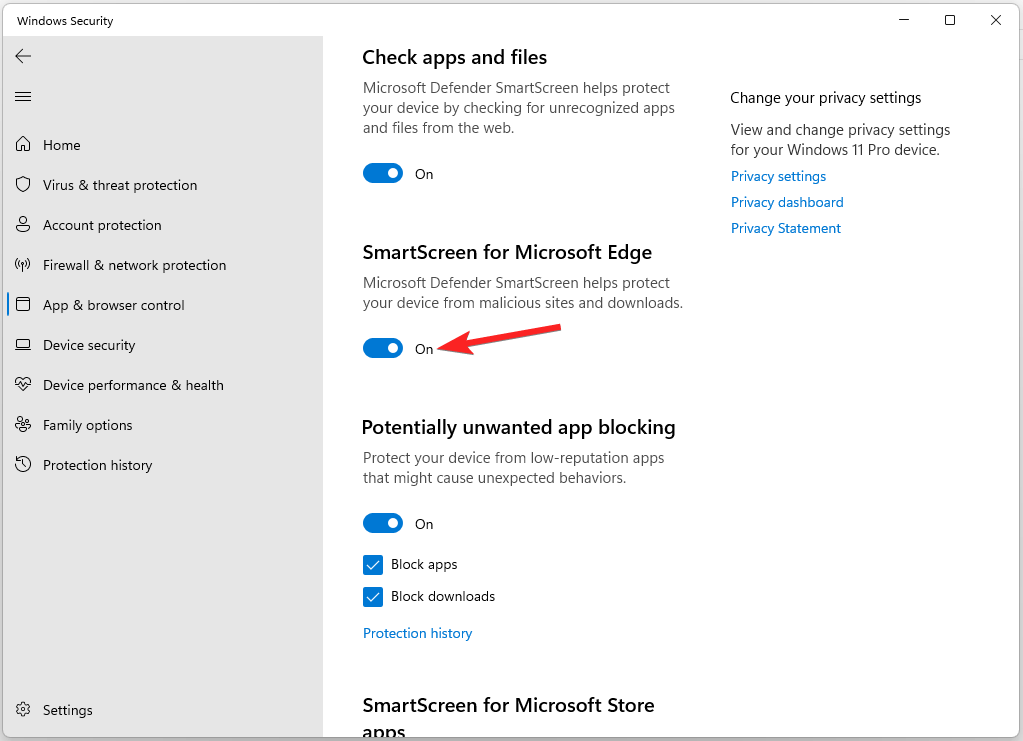

- Microsoft Edge용 SmartScreen(SmartScreen for Microsoft Edge) 항목 옆 토글을 켜거나 끕니다.

추가: 같은 페이지에서 파일 검사, 프로그램 검사, 잠재적으로 원치 않는 앱 차단(PUA) 등 다른 평판 기반 옵션도 켜고 끌 수 있습니다.

주의사항:

- 이 방법은 사용자 계정 수준 또는 기기 전체 설정(관리자 권한 필요)에 따라 동작이 다를 수 있습니다.

- 회사 정책이 적용된 기기에서는 설정이 회수될 수 있습니다(예: 그룹 정책 또는 MDM).

검증 방법:

- 안전한 테스트 페이지와 알려진 차단 페이지를 이용해 SmartScreen이 경고/차단하는지 확인합니다.

- 다운로드 파일(신원 확인된 파일/알 수 없는 파일)을 다운로드해 경고 동작을 관찰합니다.

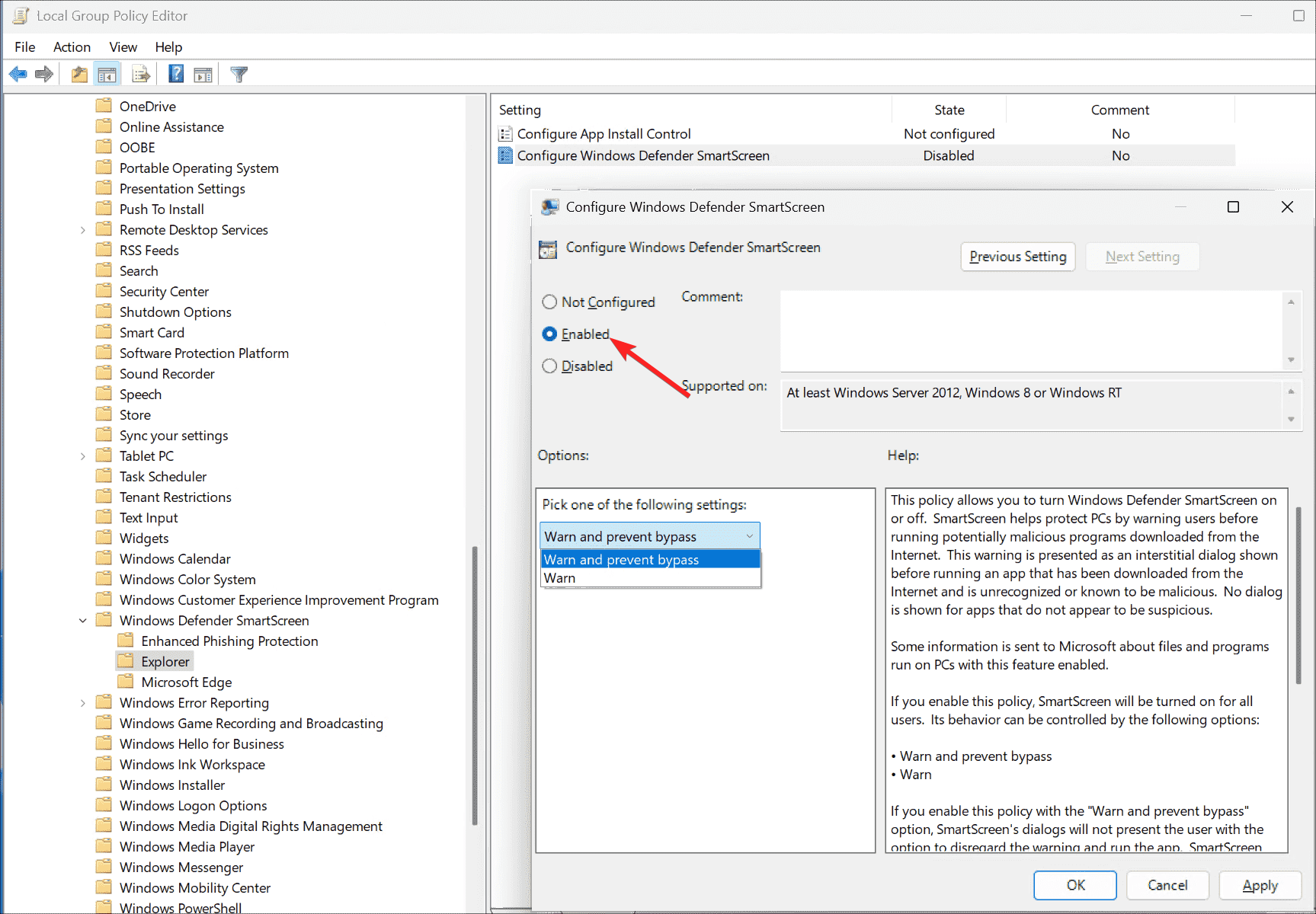

2. 로컬 그룹 정책 편집기를 통한 제어

이 방법은 도메인 환경이 아닌 로컬 그룹 정책(GPEDIT.msc)을 통해 SmartScreen 동작을 제어할 때 사용합니다. 조직에서 여러 PC에 정책을 배포해야 할 때 권장됩니다.

단계별 안내:

- Windows + R 을 눌러 실행 창을 연 뒤 gpedit.msc 를 입력하고 확인을 누릅니다.

- 그룹 정책 편집기에서 다음 위치로 이동합니다:

Computer Configuration > File Explorer > Administrative Templates > Windows Components - 오른쪽 패널에서 Configure Windows Defender SmartScreen 옵션을 찾습니다.

- 해당 항목을 마우스 오른쪽 버튼으로 클릭하고 속성(Properties)을 선택합니다.

- 필요에 따라 Enabled(사용) 또는 Disabled(사용 안 함)를 선택합니다.

- 적용(Apply) 및 확인(OK)을 누른 뒤 gpupdate /force 명령으로 정책을 강제 갱신하거나 클라이언트 재부팅을 수행합니다.

관리 팁:

- 도메인 환경에서는 중앙 관리(AD 그룹 정책)를 통해 동일한 설정을 모든 기기에 배포하세요.

- 그룹 정책은 로컬 설정보다 우선합니다. 중앙 정책이 있을 경우 로컬 설정이 무시될 수 있습니다.

롤아웃 체크리스트:

- 정책 적용 전 테스트 그룹 생성

- 영향받는 응용 프로그램 목록 확인(특히 사내 제작 도구)

- 사용자 공지 및 도움말 문서 제공

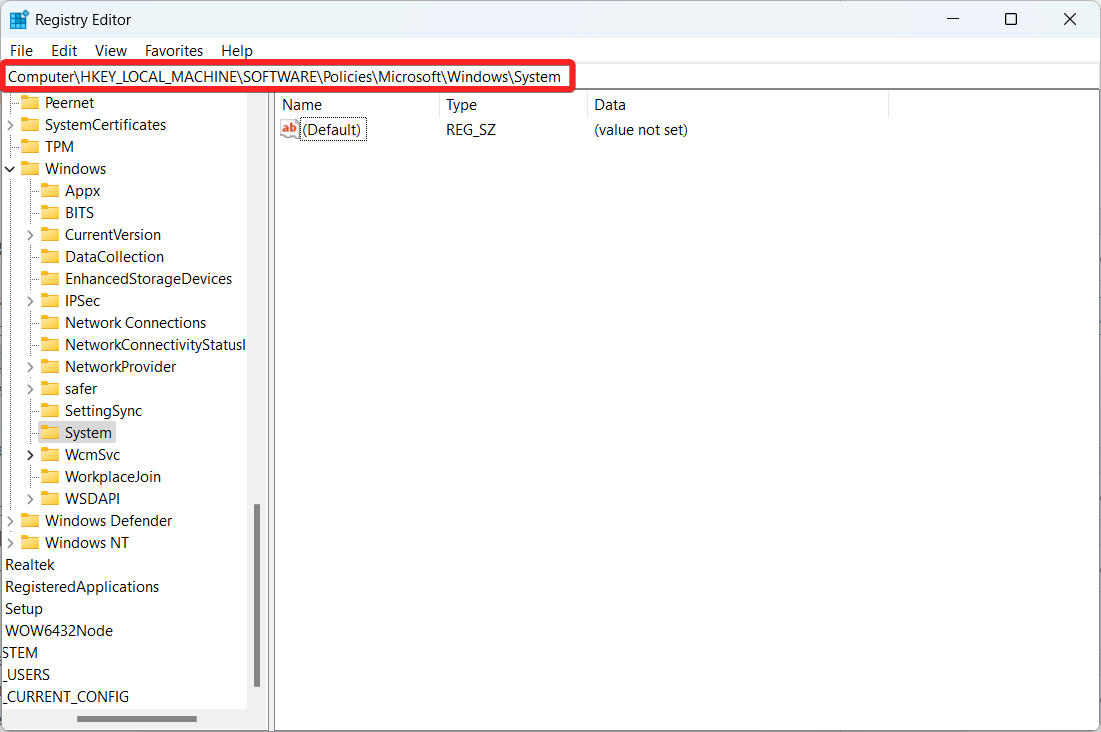

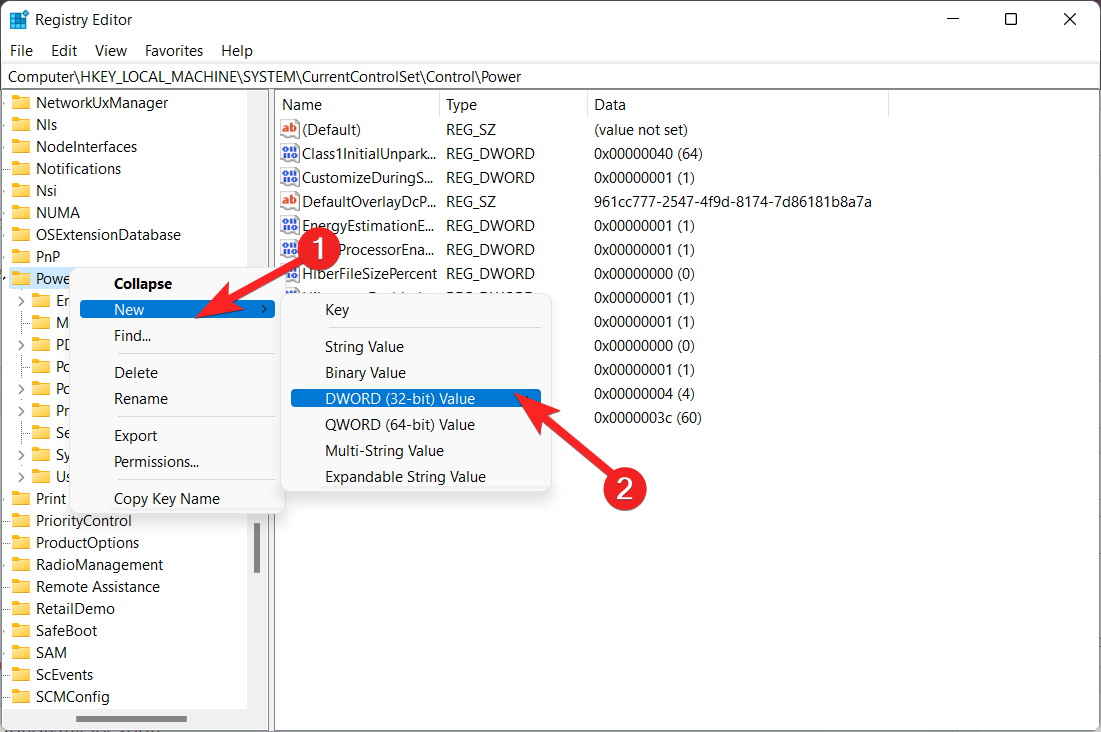

3. 레지스트리 편집기를 통한 제어

레지스트리 편집기는 가장 직접적이고 세밀한 제어 수단입니다. 하지만 잘못 수정하면 시스템 불안정이나 부팅 문제를 초래할 수 있으므로 반드시 백업 후 진행하세요.

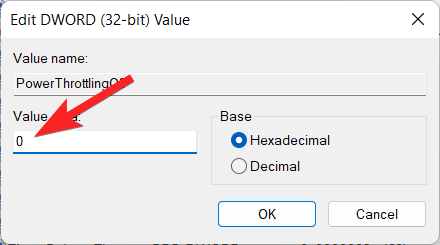

단계별 안내:

- Windows + R 을 눌러 실행 창을 열고 regedit 를 입력 후 Enter 키를 누릅니다.

- 관리자 권한으로 레지스트리 편집기 실행 여부를 묻는 창에서 예(Yes)를 누릅니다.

- 다음 레지스트리 경로로 이동합니다:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\System

- 왼쪽에서 System 키를 마우스 오른쪽 버튼으로 클릭한 후 새로 만들기(New) → DWORD(32비트) 값을 선택합니다.

- 새 DWORD 값을 EnableSmartScreen으로 이름 변경합니다.

- EnableSmartScreen을 마우스 오른쪽 버튼으로 클릭하고 수정(Modify)을 선택합니다.

- 값 데이터(Value data)에 0을 입력하면 SmartScreen이 비활성화됩니다. 1을 입력하면 활성화(또는 정책에 따라 동작)입니다.

중요:

- 레지스트리 수정 전 hives(예: System 키 전체)를 .reg 파일로 내보내 백업하세요.

- 32비트 DWORD 값을 사용합니다. 실수로 다른 값 타입을 만들면 예상치 못한 동작이 발생할 수 있습니다.

롤백 방법:

- 수정 전 내보낸 .reg 파일을 더블클릭해 원래 상태로 복원하거나, 값 데이터를 삭제하면 기본 동작으로 복귀합니다.

Microsoft Edge에서 SmartScreen 비활성화

브라우저별 제어가 필요한 경우(예: Edge만 끄고 싶을 때) Windows 설정에서 Edge용 SmartScreen 토글을 조정하면 됩니다. 단계는 Windows 설정 → 개인정보 및 보안 → Windows 보안 → 앱 및 브라우저 제어 → 평판 기반 보호 설정 → Microsoft Edge용 SmartScreen 토글 끄기 입니다.

주의: Edge에서만 SmartScreen을 끌 경우에도 시스템 차원의 다른 SmartScreen(파일 검사 등)은 여전히 동작할 수 있습니다.

언제 SmartScreen을 끄면 좋은가, 언제 끄면 위험한가

언제 끄면 좋은가(예시):

- 개발/테스트 머신에서 서명되지 않은 내부 도구를 반복적으로 실행해야 하고 차단이 업무를 방해할 때.

- 폐쇄형 네트워크에서 보안 대책이 별도로 마련되어 있고, SmartScreen이 불필요한 경고를 발생시킬 때.

언제 끄면 위험한가(예시):

- 일반 가정용 또는 인터넷 연결이 열린 업무용 PC에서 SmartScreen을 끄면 피싱 및 악성코드 노출 위험이 커집니다.

- 사용자가 관리자 권한으로 자주 파일을 실행하는 환경에서는 차단 기능이 중요한 마지막 방어선이 됩니다.

휴리스틱(간단 규칙):

- 개인 사용자: 기본값(켜짐)을 유지합니다.

- 관리자/IT: 테스트 환경에서 끄고, 운영 환경에서는 중앙 정책으로 관리합니다.

운영자 및 사용자용 체크리스트

관리자 체크리스트:

- 변경 전 대상 시스템 목록 작성

- 레지스트리 및 그룹 정책 백업

- 테스트 그룹에서 먼저 적용

- 영향 분석(사내 앱 호환성) 수행

- 사용자 커뮤니케이션 계획 수립

일반 사용자 체크리스트:

- 변경 전 복원 지점(System Restore) 생성

- 변경 후 의심스러운 사이트 또는 파일에 주의

- 주기적 시스템 업데이트 및 안티바이러스 유지

SOP(표준 운영 절차) 예시: 조직에서 SmartScreen 정책 적용

- 정책 설계: 보안 팀과 협의해 조직 기본 정책 결정(켜기/끄기/부분 켜기).

- 테스트: 소수의 테스트 클라이언트에 GP 적용, 애플리케이션 호환성 점검.

- 롤아웃: 단계별로 그룹 정책을 확장해 전체 조직에 배포.

- 모니터링: 이벤트 로그(Windows 보안 이벤트, SmartScreen 로그)를 통해 차단/경고 건수 모니터링.

- 피드백: 사용자 신고 처리 절차 및 예외 승인 프로세스 운영.

문제 발생 시 대응 절차(런북)

증상: 내부 앱이 SmartScreen에 의해 차단됨

조치 단계:

- 차단 메시지 캡처 및 파일 해시 기록

- 테스트 환경에서 동일 파일 실행하여 재현

- 파일이 정상임이 확인되면 예외 등록 절차(회사 내부 서명 또는 안전 목록 등록)

- 긴급 복구 필요 시 레지스트리 또는 그룹 정책으로 임시 완화 후 근본 원인 분석

- 변경 사항 문서화 및 사용자 공지

테스트 케이스 및 수용 기준

- TC1: 알려진 악성 사이트 접속 시 브라우저에서 차단 페이지가 표시되어야 한다.

- TC2: 서명되지 않은 새 내부 툴을 다운로드할 때 SmartScreen이 경고를 표시해야 한다(켜짐 상태).

- TC3: 그룹 정책으로 SmartScreen을 비활성화한 클라이언트에서는 경고가 표시되지 않아야 한다.

- 수용 기준: 각 TC는 재현 가능하며, 로그에 관련 이벤트가 기록되어야 함.

레지스트리 및 그룹 정책 마이그레이션 팁

- 레지스트리 변경 전 전체 하이브 백업(reg export)을 수행하세요.

- AD 환경에서는 로컬 설정보다 그룹 정책이 우선하므로 중앙 정책을 먼저 설계하세요.

- Intune 사용 시 CSP(설정 카테고리 정책)를 통해 SmartScreen 관련 설정을 배포할 수 있습니다.

보안 강화 권장 사항

- SmartScreen과 함께 Windows Defender 바이러스 및 위협 보호를 활성화하세요.

- UAC(사용자 계정 컨트롤)를 높게 유지하고, 일반 사용자 계정을 기본 계정으로 사용하세요.

- 서명된 코드 요구 정책(예: AppLocker 또는 Defender Application Control)도 함께 고려하세요.

프라이버시 및 데이터 전송 고려사항

- SmartScreen이 클라우드 기반 판정을 위해 일부 메타데이터(파일 해시, URL 등)를 Microsoft로 전송할 수 있습니다.

- 민감한 환경에서는 클라우드 기반 보호를 비활성화하고 온프레미스 위협 인텔리전스에 의존할 수 있지만, 보호 수준이 낮아질 수 있습니다.

- GDPR 등 규제사항이 적용되는 환경에서는 데이터 전송 및 보관 정책을 IT와 법무팀이 검토해야 합니다.

중요: 전송되는 데이터의 범위는 설정과 OS 버전에 따라 달라질 수 있으니 공식 문서를 참조하고 필요 시 로그를 검토하세요.

간단 용어집

- SmartScreen: Microsoft 평판 기반 보호 기능

- 평판 기반 보호: 과거 사례와 텔레메트리로 위험을 판정하는 방식

- PUA: 잠재적으로 원치 않는 앱

- GPEDIT: 그룹 정책 편집기

- REGEDIT: 레지스트리 편집기

요약

- SmartScreen은 Windows 11에서 웹사이트와 다운로드를 보호하는 유용한 보안 계층입니다.

- 개인 사용자라면 기본값(켜짐)을 유지하는 것이 안전합니다.

- 조직에서는 그룹 정책이나 Intune을 통해 중앙에서 관리하는 것이 권장됩니다.

- 레지스트리 변경 전 백업, 테스트 및 롤백 계획은 필수입니다.

요청이나 경험을 공유하려면 아래 댓글에 남겨 주세요. 안전한 환경 구축을 위해 SmartScreen을 포함한 다중 보호 계층을 권장합니다.