개요

데이터 암호화는 개인 정보 보호와 기업 보안에서 필수 수단이 되었습니다. 스마트폰이나 노트북뿐 아니라 USB 드라이브도 자주 사용되지만 암호화하지 않는 경우가 많습니다. 이 가이드는 Ubuntu 환경에서 USB 드라이브를 LUKS로 암호화하는 실전 절차와 추가 보안 팁, 문제 해결 방법을 제공합니다.

사전 준비

- 시스템에 cryptsetup이 설치되어 있어야 합니다. 터미널에서 다음 명령을 실행하세요:

sudo apt-get install -y cryptsetup암호화 과정은 USB 드라이브를 포맷하므로 기존 데이터는 반드시 백업하세요.

암호(또는 키파일)를 미리 준비하세요. 강력한 암호 정책을 따르세요(최소 12자, 대소문자/숫자/특수문자 혼합).

중요: LUKS 헤더가 손상되거나 삭제되면 복구가 매우 어렵습니다. 헤더 백업을 권장합니다(아래 보안 강화 참고).

USB 드라이브 암호화 절차

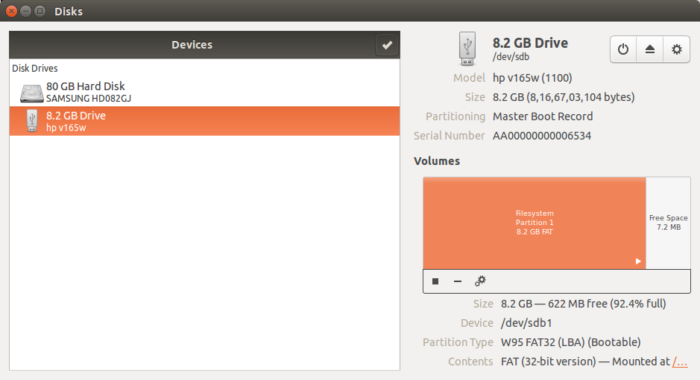

- USB 드라이브를 시스템에 연결한 뒤 Ubuntu의 Disks(디스크) 유틸리티를 엽니다.

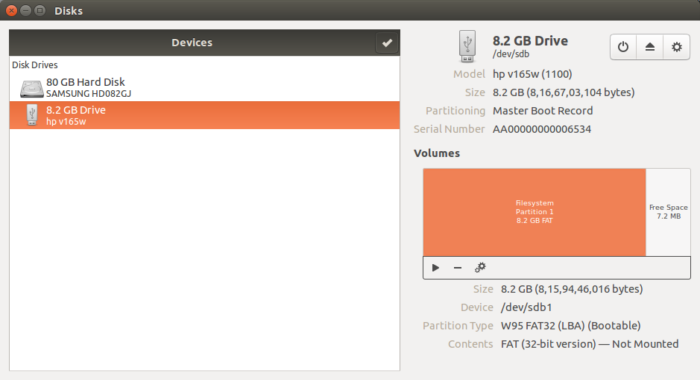

- 왼쪽 장치 목록에서 USB 드라이브와 암호화할 파티션을 선택합니다. 파티션이 마운트되어 있다면 중지(언마운트) 아이콘을 클릭해 언마운트합니다.

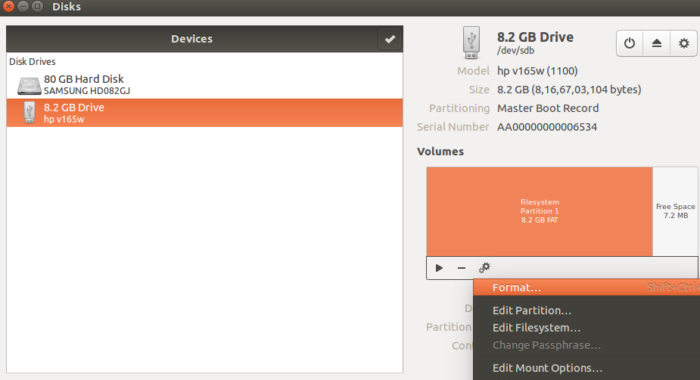

- 같은 줄의 기어 아이콘을 클릭하고 포맷(Format) 옵션을 선택합니다.

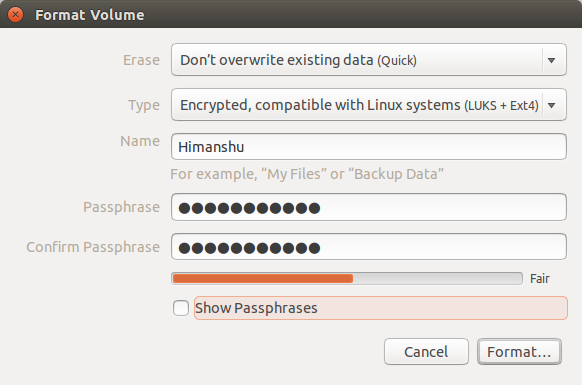

- 포맷 창에서 지우기 옵션(오래 걸리는 방식이 더 안전)을 선택하고, 타입은 “Encrypted, compatible with Linux systems (LUKS + Ext4)”을 선택합니다. 이름(Name)과 비밀번호를 입력합니다.

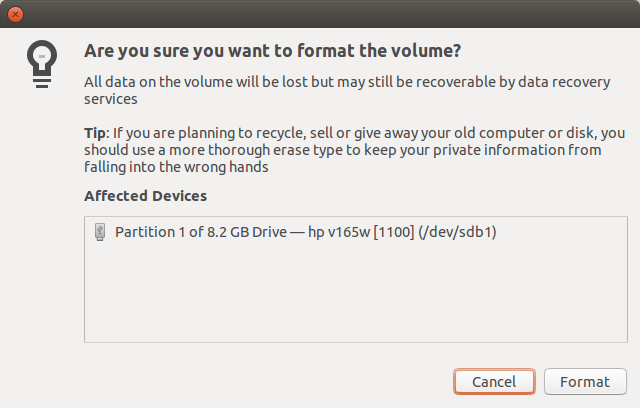

- 포맷 버튼을 클릭하면 확인 대화상자가 나오므로 다시 포맷을 클릭해 진행합니다.

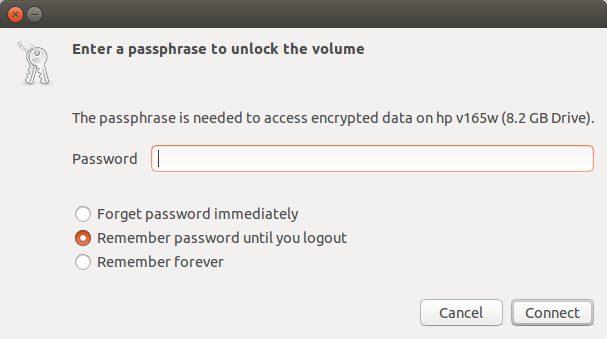

- 포맷이 완료되면 USB를 뽑았다가 다시 꽂으라는 메시지가 나타납니다. 재연결 후 암호를 입력하면 마운트됩니다.

축하합니다. 이제 USB 드라이브가 LUKS로 암호화되어 있습니다.

검증과 테스트

- 드라이브 연결 → 암호 입력 → 파일 읽기/쓰기 테스트

- 마운트 후 읽기/쓰기 권한이 정상인지 확인

- 암호를 틀렸을 때 잠금 동작을 확인

검증 기준

- 올바른 암호로 마운트 가능

- 데이터 읽기/쓰기 정상

- 잘못된 암호로 접근 차단

문제 해결 팁

- 암호를 잊은 경우: LUKS는 복구가 어려움. 백업이 없다면 데이터 복구 불가 가능성이 높음.

- 마운트가 안되는 경우: sudo cryptsetup luksOpen /dev/sdX1 name 명령으로 수동 열기 시도(장치명 sdX1은 환경에 따라 다름).

- 권한 문제: 마운트 지점의 소유자/권한을 chown/chmod로 조정

- 성능 저하: 암호화는 약간의 오버헤드를 유발. 하드웨어와 인터페이스(USB 2.0 vs 3.0)에 따라 체감이 달라짐.

중요: 장치명을 실수하면 다른 드라이브를 포맷할 위험이 있으니 항상 장치명을 두 번 확인하세요.

대안과 비교

- 명령행 대안: cryptsetup으로 수동 LUKS 파티션 생성(보다 유연, 스크립트 자동화에 유리).

- 크로스 플랫폼 대안: Windows와 공유하려면 VeraCrypt 같은 툴 사용. LUKS는 기본적으로 Linux 전용이다.

- 간단한 보호: 압축암호(zip/7z)로 파일 단위 암호화(편리하지만 전체 볼륨 암호화보다 보안 강도 낮음).

보안 강화 권장 사항

- LUKS 헤더 백업: sudo cryptsetup luksHeaderBackup –header-backup-file <파일> /dev/sdX1

- 키파일 병용: 암호 외 추가 키파일을 사용해 2단계 인증처럼 구성 가능

- 강력한 암호 사용과 주기적 변경

- 중요한 데이터는 별도 오프라인 백업 유지

역할 기반 체크리스트

사용자

- 데이터 백업 완료

- 강력한 비밀번호 준비

- 암호화 후 읽기/쓰기 확인

시스템 관리자

- 장치 목록과 장치명 확인 절차 문서화

- LUKS 헤더 백업 정책 수립

- 키 관리 정책 적용

복구 및 사고 대응

- 암호 분실 신고 접수

- 헤더 백업 존재 확인

- 복구 불가 시 데이터 복구 시도 대신 재배포 및 폐기 절차 수행

호환성 및 마이그레이션 팁

- LUKS(Ext4)는 Linux에서 기본 지원됩니다. Windows/Mac에서 사용하려면 VeraCrypt 또는 상용 툴 필요.

- 다른 포맷(exFAT)은 크로스플랫폼 호환성이 좋지만, LUKS 암호화와 직접적으로 결합되지 않음. Windows에서 암호화된 볼륨을 읽으려면 별도 솔루션 필요.

간단 용어집

- LUKS: Linux Unified Key Setup, Linux 표준 디스크 암호화 포맷

- cryptsetup: LUKS 볼륨을 만들고 관리하는 툴

- Ext4: Linux에서 널리 쓰이는 파일 시스템

요약

USB 드라이브 암호화는 데이터 유출 위험을 크게 줄여줍니다. Ubuntu의 Disks 유틸리티와 LUKS를 사용하면 비교적 간단히 암호화할 수 있습니다. 주요 포인트는 데이터 백업, 강력한 비밀번호, LUKS 헤더 백업입니다.

중요: 암호화는 보안을 강화하지만 성능에 약간 영향을 줄 수 있습니다. 중요한 파일은 암호화와 별도의 백업으로 이중 보호하세요.

추가 자료: 터미널 기반 고급 구성, 자동 마운트 스크립트, LUKS 헤더 복원 절차는 필요 시 별도 문서로 제공합니다.

저자

편집