안드로이드 기기에서 네트워크 데이터 캡처(또는 URL 스니핑, 패킷 캡처)는 복잡한 루팅 없이도 가능하며, 사용자가 기기에서 외부로 전송하거나 수신하는 데이터가 무엇인지 확인할 수 있는 중요한 방법입니다. 이 가이드는 목적, 방법, 보안 고려사항, 대안 도구 및 실제 절차를 포함해 단계별로 설명합니다.

무엇을 얻을 수 있나

- 앱별로 어떤 도메인에 연결하는지 확인합니다.

- 전송되는 HTTP/HTTPS 요청의 헤더와 바디(인증서 설치 시)를 검사합니다.

- 민감한 정보(예: 평문 비밀번호)가 유출되는지 감지합니다.

패킷 캡처란 간단 정의

패킷 캡처는 네트워크를 오가는 데이터 단위인 ‘패킷’을 관찰하고 저장하는 과정입니다. 스마트폰과 서버 간 통신을 중간에서 가로채어(일반적으로 VPN 인터셉트 방식) 요청·응답 내용을 기록합니다.

왜 네트워크 데이터 캡처가 중요한가

- 보안 검증: 앱이 민감한 데이터를 암호화 없이 전송하는지 확인할 수 있습니다.

- 개인 정보 보호: 어떤 권한 아닌 데이터가 외부로 나가는지 감시할 수 있습니다.

- 문제 해결: 네트워크 오류 원인(요청 누락, 오작동 등)을 진단합니다.

- 학습용: 네트워크 프로토콜과 앱 동작 이해에 도움됩니다.

중요: 공용 Wi‑Fi에서는 로그인/결제 등 민감한 작업을 피하세요. 캡처 도구는 기기 트래픽을 중간에서 처리하기 때문에 인증서 설치와 같은 조치가 필요하며, 잘못 사용하면 보안 위험이 커질 수 있습니다.

언제 캡처가 실패하거나 제한되는가

- 앱이 자체적으로 핀닝(pinning)된 TLS를 사용하면 중간자 방식(중개 인증서)으로 본문을 복호화할 수 없습니다.

- 일부 앱은 네트워크 라이브러리에서 직접 암호화 또는 별도 전송 채널을 사용합니다(OpenSSL 커스텀 구현 등).

- 루팅 없이 커널 레벨 트래픽을 캡처하는 방법은 제한적이므로 네이티브 수준 패킷(예: 로컬 인터페이스의 모든 트래픽)은 볼 수 없습니다.

준비물과 전제 조건

- 안드로이드 기기(루팅 불필요). Android 5.0 이상 권장.

- Packet Capture 같은 VPN 기반 캡처 앱(구글 플레이에서 설치).

- 잠금화면 PIN 또는 패턴(SSL 인증서 설치를 위해 필요할 수 있음).

- 캡처한 데이터는 민감 정보를 포함할 수 있으니 안전하게 보관하세요.

추천 도구 및 대안

- Packet Capture (모바일, VPN 기반) — 루트 불필요, 쉬운 사용성.

- Burp Suite + PC + 프록시 (강력한 분석, HTTPS 복호화 가능하지만 PC와 세팅 필요).

- Wireshark (PC, 네트워크 어댑터 수준 분석, 모바일을 PC에 연결해 캡처 가능).

- mitmproxy (프록시 방식, 스크립팅 가능).

대안 비교 요약

- 모바일 단독 사용성: Packet Capture 우수

- 복잡한 디버깅/수정: Burp Suite/mitmproxy 우수

- 네트워크 레이어 심층분석: Wireshark 우수

Packet Capture로 캡처하기 — 단계별 절차

- 구글 플레이에서 Packet Capture 앱을 설치하세요. (앱 이름으로 검색)

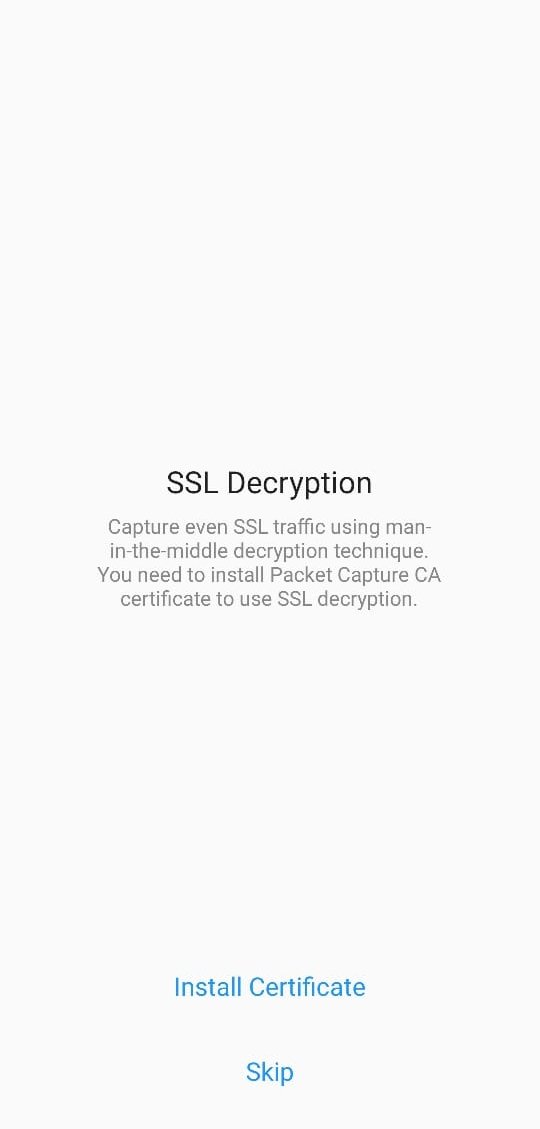

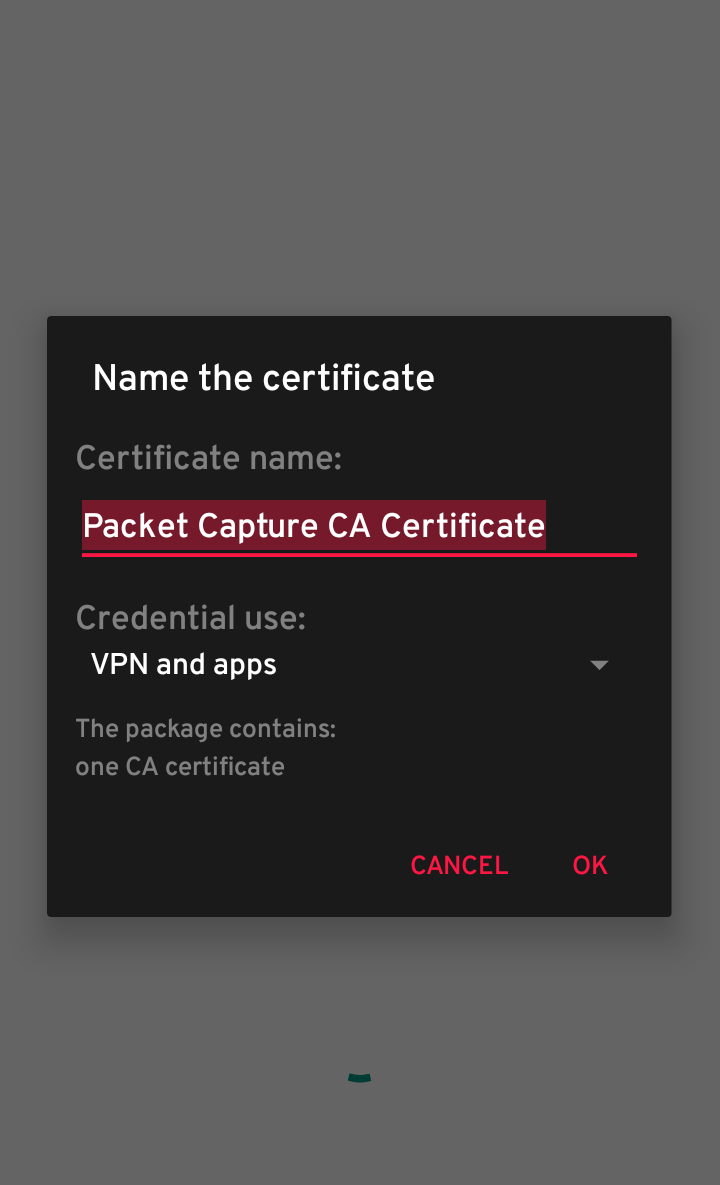

- 앱을 실행하면 SSL 인증서 설치 옵션이 표시됩니다. 가능하면 활성화하세요. 인증서 설치는 HTTPS 본문을 분석할 때 필요합니다.

- 기기에서 PIN 또는 패턴을 묻습니다. 기존 잠금이 없다면 설치를 위해 새로 설정해야 할 수 있습니다.

- 앱 상단의 녹색 시작 버튼(오른쪽 화살표)을 탭하여 캡처를 시작합니다.

- 앱이 VPN 연결 설정을 요구하면 허용(확인)합니다. 이 VPN은 기기 내부에서 캡처를 위해 로컬로 동작합니다(원격 트래픽을 외부로 보내지 않음).

- 캡처 화면에서 앱 목록을 볼 수 있습니다. 트래픽을 보려는 앱을 선택하세요.

- 선택한 앱의 요청/응답 로그가 표시됩니다. SSL 인증서가 설치되어 있으면 HTTPS 본문까지 볼 수 있습니다.

사용 중인 앱이 인증서 핀닝을 한다면 본문을 볼 수 없으며, 이 경우에는 앱 개발자와 협의하거나 프록시/디버그 빌드를 사용해야 합니다.

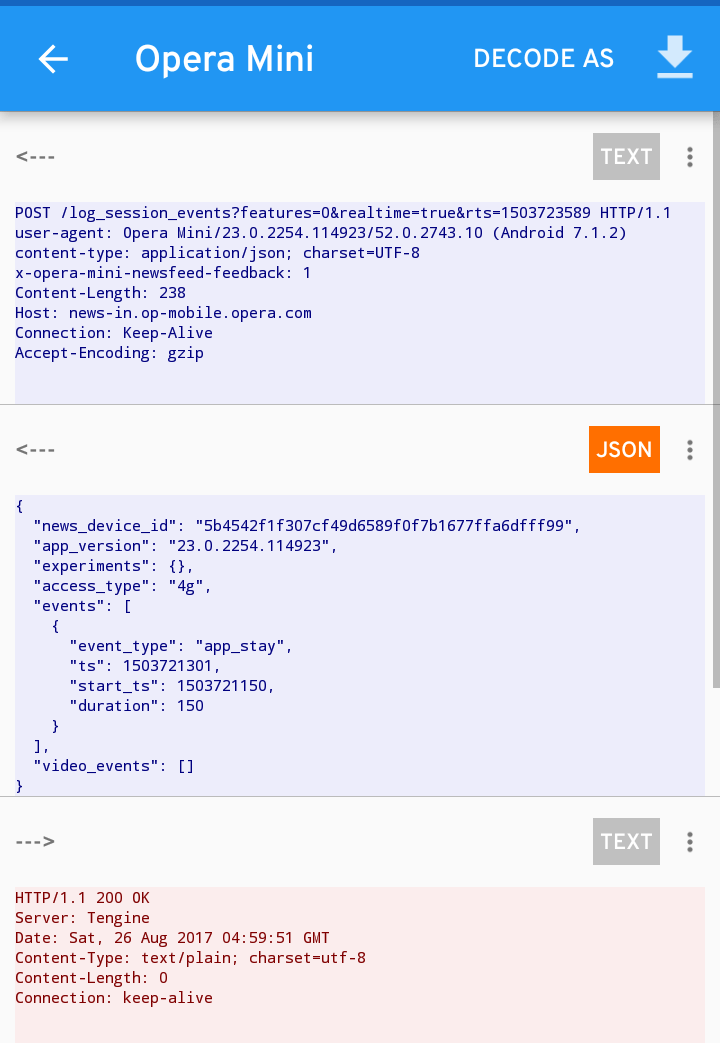

이미지: 단계별 스크린샷

설명: Packet Capture 실행 후 캡처 시작 버튼과 앱 목록을 보여주는 화면의 예시 스크린샷입니다.

설명: SSL 인증서 설치 안내 화면 스크린샷입니다. 인증서를 적용하면 HTTPS 요청 본문 분석이 가능합니다.

설명: 앱별 트래픽 로그 목록을 보여주는 화면. 각 항목을 탭하면 요청 상세를 확인할 수 있습니다.

설명: 특정 요청의 헤더와 바디(가능한 경우)를 확인하는 화면 예시입니다.

설명: 캡처 세션을 중지하거나 저장하는 옵션을 보여주는 설정 화면입니다.

캡처 후 정리 및 제거 절차

- 캡처를 마치면 Packet Capture에서 세션을 중지하세요.

- 설치된 SSL 인증서를 제거하려면 설정 → 보안(또는 보안 및 위치) → 자격 증명 저장소(또는 인증서) → 사용자 자격 증명 지우기 로 이동해 모든 사용자 인증서를 삭제하세요.

- 필요 시 앱을 삭제하고 기기를 재부팅합니다.

중요: 인증서 제거를 잊으면 다른 애플리케이션 통신에 영향을 줄 수 있습니다. 캡처 후 반드시 인증서를 제거하세요.

캡처 결과 해석하는 법(미니 방법론)

- 도메인 우선 확인: 어떤 호스트(hostname)에 연결하는지 확인합니다.

- 요청 방식 확인: GET/POST 등 메서드와 엔드포인트 경로를 봅니다.

- 헤더 점검: Authorization, Cookie 등 민감 헤더가 있는지 확인합니다.

- 본문 확인: 평문 데이터를 전송하는지(예: 비밀번호), JSON/폼 데이터 구조를 파악합니다.

- 응답 상태: 200/401/500 등을 통해 서버 응답 상태를 체크합니다.

판단 기준 예시

- 비밀번호가 평문으로 전송되면 ‘심각한 이슈’

- 토큰이 무작위로 반복 전송되면 ‘세션 관리 취약점 의심’

- 이미지·비디오 등 대용량 데이터는 암호화 여부보다 전송량 최적화 확인

역할별 체크리스트

- 일반 사용자

- 공용 Wi‑Fi에서 민감 서비스 사용 금지

- 알 수 없는 권한을 요구하는 앱 설치 금지

- 캡처 후 인증서와 자격 증명 삭제

- 개발자 / QA

- 모든 민감 데이터는 TLS로 보호되는지 검증

- 인증서 핀닝 여부 문서화(테스트 시 우회 방법 필요)

- 디버그 빌드에서 상세 로그 활성화

- 보안 담당자

- 정기적으로 패킷 샘플을 분석해 데이터 노출 여부 확인

- SLO/SLI에 네트워크 보안 검증 항목 추가

문제 해결과 자주 발생하는 오류

- 캡처가 시작되지 않음: VPN 권한을 허용했는지 확인하세요.

- HTTPS 본문이 보이지 않음: SSL 인증서가 설치되어 있는지, 앱이 TLS 핀닝을 사용하는지 확인하세요.

- 앱이 종료되거나 연결이 끊김: 일부 앱은 프록시/중간자 연결을 탐지하면 연결을 차단합니다.

보안 하드닝 권고

- 패킷 캡처는 합법적이고 개인적 용도로만 사용하세요. 타인의 트래픽을 무단으로 캡처하면 법적 문제가 발생할 수 있습니다.

- 캡처 파일은 암호화된 저장소나 안전한 위치에 보관하세요.

- 캡처 중 민감 정보가 드러나면 즉시 캡처를 중지하고 필요 시 비밀번호를 변경하세요.

개인정보 및 규정 관련 주의사항

- 캡처된 데이터가 개인 식별 정보(PII)를 포함하면 GDPR/개인정보보호법 적용 대상이 될 수 있습니다. 수집·보관·처리 시 최소화 원칙을 준수하세요.

- 기업 환경에서 캡처를 수행할 때는 해당 조직의 보안 정책과 법무팀의 사전 승인을 받으세요.

실제 사례: 언제 이 방법을 쓰면 좋은가, 대안은 언제 더 적합한가

- 사용 사례: 앱이 어떤 외부 API에 연결하는지, 개발 중 네트워크 버그 추적, 개인정보 유출 점검

- 대안 사용 시기: 앱이 TLS 핀닝을 사용하거나 고급 패킷 분석이 필요하면 Burp Suite나 Wireshark와 같은 PC 기반 툴을 사용하세요.

체크리스트 템플릿(캡처 전/중/후)

- 캡처 전

- 잠금화면 PIN 준비

- 캡처 목적과 범위 정의

- 필요한 앱만 설치

- 캡처 중

- 캡처 시작 로그 시간 기록

- 민감 정보 노출 시 즉시 세션 중지

- 캡처 후

- SSL 인증서와 사용자 자격 증명 삭제

- 캡처 로그 안전 보관 또는 즉시 삭제

자주 묻는 질문

Q: 루팅 없이 모든 트래픽을 볼 수 있나? A: 일반적으로 루트 없이도 앱별 트래픽을 볼 수 있지만, OS 레벨 전체 인터페이스 캡처나 특정 네이티브 트래픽은 제한됩니다.

Q: HTTPS 본문까지 보려면 반드시 인증서를 설치해야 하나? A: 예. 중간자 방식으로 복호화하려면 로컬에 사용자 인증서를 설치해야 합니다. 단, 앱이 TLS 핀닝을 사용하면 불가능할 수 있습니다.

Q: 캡처한 로그를 공유해도 되나? A: 민감한 정보(토큰, 비밀번호 등)가 포함되어 있다면 마스킹 처리 후 공유하세요.

요약 및 권장 흐름

- 목적을 정의한 뒤 Packet Capture 같은 도구로 캡처를 시도하세요.

- SSL 인증서 설치로 HTTPS 본문 분석을 활성화하되, 캡처 후 인증서를 반드시 제거하세요.

- 캡처 결과는 민감 정보 여부를 우선 확인하고, 보안 문제는 개발자와 협의해 해결하세요.

중요: 도구 사용은 항상 법적·윤리적 경계를 준수해야 합니다. 개인 정보 유출을 발견하면 즉시 적절한 절차를 밟아 수정하세요.

감사합니다. 더 궁금한 점이 있거나 캡처 로그 해석에 도움이 필요하면 질문을 남겨주세요.