OpenVPN AS에 WiKID로 2단계 인증 추가하기

TL;DR

OpenVPN Access Server에 WiKID Strong Authentication Server를 RADIUS로 연결해 2단계 인증(MFA)을 빠르게 적용하는 단계별 가이드입니다. 서버에 RPM 설치 후 ovpn-init으로 초기화하고, 웹 관리자 UI에서 인증 방식을 RADIUS로 변경한 뒤 WiKID 서버 정보를 입력하면 완료됩니다.

중요: 이 문서는 OpenVPN Access Server와 WiKID가 동일 서버 또는 내부 네트워크에서 통신할 수 있다고 가정합니다. 방화벽과 포트(일반적으로 RADIUS 1812/1813)를 확인하세요.

설치 및 초기화

아래 예시는 CentOS용 OpenVPN Access Server RPM을 사용한 설치와 초기 설정 과정입니다. WiKID 서버는 Enterprise ISO로 미리 구축되어 있다고 가정합니다.

터미널에서 RPM을 설치합니다.

# rpm -ivh openvpn-as-1.3.4-CentOS5.i386.rpm설치 후 초기 설정 마법사를 실행합니다.

/usr/local/openvpn_as/bin/ovpn-init초기화 마법사는 네트워크 인터페이스, 관리자 웹 UI 접근 주소 등 몇 가지 기본 옵션을 묻습니다. 안내에 따라 기본값을 사용하거나 필요한 값으로 변경하세요.

Once you provide a few initial configuration settings,

OpenVPN Access Server can be configured by accessing

its Admin Web UI using your Web browser.

Please specify the network interface and IP address to be

used by the Admin Web UI:

(1) all interfaces: 0.0.0.0

(2) eth0: 10.100.0.125

Please enter the option number from the list above (1-2).

> Press Enter for default [2]:

관리자 웹 인터페이스로 서버 구성

웹 브라우저에서 ovpn-init에서 지정한 인터페이스와 포트로 접속합니다. 관리자 계정(root 또는 설정한 계정)으로 로그인하세요.

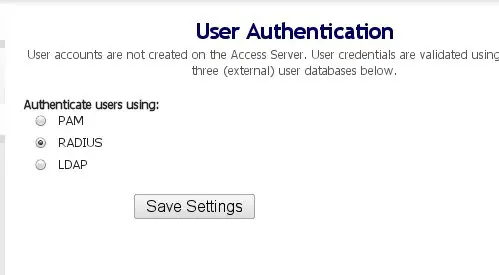

로그인 후 메뉴에서 인증(Authentication) -> General(일반)으로 이동해 인증 방식을 RADIUS로 선택합니다.

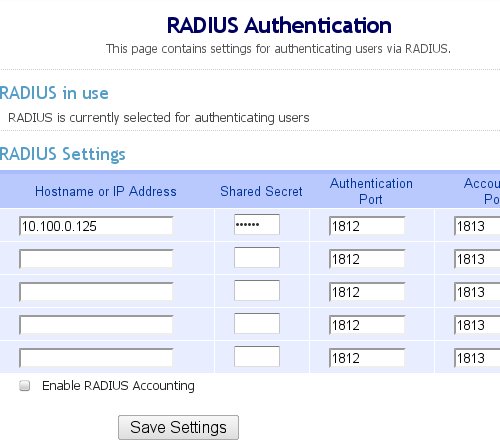

RADIUS를 활성화한 다음 RADIUS 설정 메뉴로 이동해 WiKID 서버 정보를 입력합니다. 이 예에서는 WiKID와 OpenVPN이 동일 서버에 있으므로 같은 IP를 사용합니다. 단, WiKID의 RADIUS 리스너가 로컬바인딩을 사용하고 있다면 localhost 대신 서버 IP를 사용해야 합니다.

핵심 설정 항목

- RADIUS 서버 주소: WiKID 서버 IP

- 인증 포트: WiKID에서 사용하는 포트(기본값 1812 등)

- 공유 비밀(shared secret): WiKID와 OpenVPN에서 동일하게 설정

- 타임아웃 및 재시도 설정: 네트워크 조건에 따라 조정

테스트 및 확인

- OpenVPN 클라이언트로 접속 시도

- 사용자명/비밀번호 입력 후 WiKID가 제공하는 2단계 인증(토큰, 푸시 등)을 확인

- OpenVPN 서버 로그(/var/log/openvpn-as/*)와 WiKID 로그에서 인증 시퀀스를 확인

수락 기준

- RADIUS 요청이 WiKID로 전달되고, WiKID가 인증 성공 응답을 반환한다

- OpenVPN 세션이 정상적으로 생성되어 VPN 트래픽이 통과한다

문제가 생길 때

- RADIUS 연결 실패: 방화벽, 포트, 공유 비밀을 우선 확인

- 로컬 바인딩 문제: WiKID가 127.0.0.1에만 바인딩되어 있으면 OpenVPN에서 같은 호스트의 외부 IP를 사용해야 할 수 있음

- 로그 확인: /var/log/openvpn-as/와 WiKID 로그에서 상세 원인 파악

대체 방법

- PAM 플러그인 사용: RADIUS 대신 PAM 기반 인증을 고려할 수 있음

- 외부 MFA 제공자: Duo, Google Authenticator, FreeRADIUS 연동 등 다른 MFA 솔루션으로 교체 가능

역할별 체크리스트

- 시스템 관리자: RPM 설치, ovpn-init 실행, 방화벽 포트 열기

- 보안 책임자: 공유 비밀 관리, MFA 정책 검토, 감사 로그 보존

- 네트워크 엔지니어: RADIUS 트래픽 경로 확인, 고가용성 설계(이중화 RADIUS 서버)

간단한 점검(체크리스트)

- OpenVPN Access Server 설치 완료

- ovpn-init으로 관리자 UI 동작 확인

- 인증 방식 RADIUS로 변경

- RADIUS에 WiKID 정보 입력 및 공유 비밀 일치 확인

- 클라이언트 테스트로 MFA 동작 확인

실행 방법(미니 방법론)

- WiKID 서버가 동작하는지 확인

- OpenVPN AS RPM 설치

- ovpn-init으로 기본 설정 적용

- 관리자 UI에서 RADIUS 활성화 및 WiKID 정보 입력

- 클라이언트로 접속 테스트 및 로그 확인

언제 이 방법이 적합하지 않은가

- WiKID 또는 RADIUS를 사용할 수 없는 환경

- 조직 정책상 외부(클라우드) MFA 솔루션만 허용되는 경우

용어 한 줄 정의

- RADIUS: 원격 인증 다이얼인 사용자 서비스, 네트워크 장치 인증 프로토콜

- MFA(2단계 인증): 두 가지 이상 독립된 인증 요소로 사용자 신원을 확인하는 방식

요약

OpenVPN Access Server와 WiKID를 RADIUS로 연결하면 비교적 간단한 설정으로 2단계 인증을 구현할 수 있습니다. 설치는 RPM과 ovpn-init으로 간단하며, 관리자 웹 UI에서 RADIUS 설정을 입력하면 됩니다. 방화벽과 공유 비밀, 로그를 꼼꼼히 확인해 문제를 예방하세요.

감사합니다.