パスワードマネージャーが狙われるクリックジャッキング(DOMベース)と即効の対策

TL;DR

パスワードマネージャーの「オートフィル」機能を悪用するDOMベースのクリックジャッキングにより、拡張機能型のパスワードマネージャーが誤って偽フォームに情報を注入し、認証情報やTOTP、クレジットカード情報などを盗まれる危険があります。対策は拡張機能のオートフィル無効化、拡張機能のサイトアクセス制限、デスクトップ/モバイルアプリの利用、スクリプトブロッカーの導入、そして堅牢な二要素認証の併用です。

重要: 本記事は防御・対策を目的としています。攻撃方法の詳細な手順を攻撃的に再現するためのガイドではありません。

なぜパスワードマネージャーが脆弱になるのか

DOM(Document Object Model)を悪用したクリックジャッキングの変種により、攻撃者はページ上の可視要素の位置に目に見えない偽フォームを密かに置き、ユーザーがクリックした瞬間に拡張機能のオートフィルを誘発させて情報を引き出せます。攻撃の大まかな流れは以下の通りです。

- 被害者が攻撃者が制御するページを訪れる(例: クッキーバナーやポップアップの「閉じる」ボタン)。

- 攻撃ページがDOMの可視性を操作し、当該ボタン位置に透明なフォーム(例: CSSで

opacity:0)を重ねる。 - ユーザーが見かけ上のボタンをクリックすると、ブラウザ拡張のパスワードマネージャーがそのフォームに自動入力を適用し、攻撃者は送信前(またはフォーム内の値を読み取る形で)情報を回収できる。

この攻撃はユーザーの目には見えず、被害を検出しにくい点が危険です。報告では主要なパスワードマネージャー複数が検証対象となり、いくつかは修正パッチを出しましたが、ブラウザのレンダリング挙動そのものに起因するため、根本対策は容易ではありません。1Passwordなども指摘しているように、拡張機能単体で完全に解決できる包括的な技術的対策は限られます。

攻撃が成立する条件と失敗するケース

攻撃が成立しやすい条件

- 拡張機能タイプのパスワードマネージャーで「オートフィル(フォーカス時に自動入力)」が有効になっている。

- ページ上でスクリプトにより要素の表示/重ね合わせが可能(JavaScriptが許可されている)。

- ブラウザや拡張機能が、ユーザーの明示的な操作(拡張アイコンのクリックや専用の確認ダイアログ)を要求しない。

攻撃が失敗しやすいケース(いわゆるセーフガード)

- 拡張機能がオートフィル前に明示的なユーザー操作(拡張のポップアップでの承認クリックなど)を要求する場合。

- ブラウザやサイトでスクリプトがブロックされている場合(NoScript等)。

- 拡張機能ではなく専用アプリ経由でコピー&ペーストする運用に切り替えている場合。

- 認証がパスキーやハードウェアセキュリティキー(FIDO2)など、拡張のオートフィルだけでは完結しない方式を使用している場合。

即効でできる基本対策(ユーザー向け)

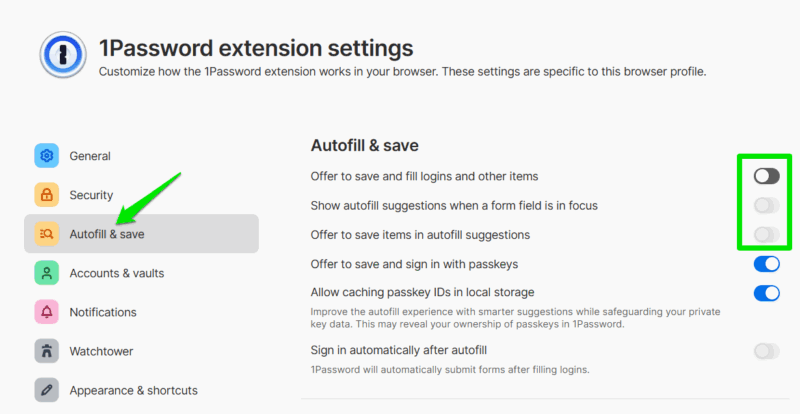

1) 拡張機能のオートフィルを無効にする

オートフィルはこの攻撃が依存する主因です。拡張の設定で「フォーカス時に自動入力」や「オートフィル」をオフにし、必要になった時だけ手動で入力する操作に切り替えましょう。手動入力は一般に、フィールドにフォーカスしただけでは値が自動挿入されず、拡張内の明示的なボタンを押すなどの操作が必要になります。

ヒント: 設定項目は拡張ごとに異なりますが、一般的に「オートフィル」「自動保存と自動入力」「フォームの自動入力」などの項目で管理されています。

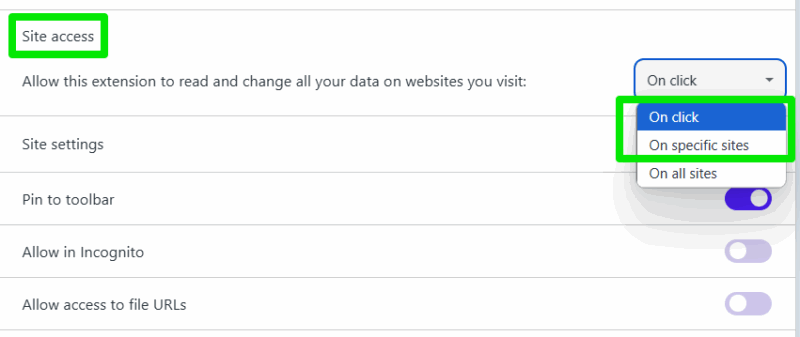

2) 拡張機能の動作を「クリック時のみ」または「特定サイトのみ」に限定する

ブラウザの拡張機能設定で、パスワードマネージャーのサイトアクセスを「すべてのサイトで許可」から「クリック時のみ」や「特定のサイトのみ」に切り替えます。これにより、攻撃ページ上で拡張が勝手に動作することを防げます。

変更手順(概要):

- ブラウザの「拡張機能」ページを開く

- 該当のパスワードマネージャー拡張の詳細を開く

- 「サイトアクセス」や「アクセス許可」で「クリック時のみ(On click)」または「特定のサイト(On specific sites)」を選択する

3) 拡張ではなくデスクトップ/モバイルアプリを使う

拡張機能型はウェブページに直接反応するためリスクが高い場合があります。多くのパスワードマネージャーはデスクトップ/モバイル用のネイティブアプリを提供しており、検索→コピー→貼り付けの流れで手動入力する運用に切り替えるとリスクを低減できます。

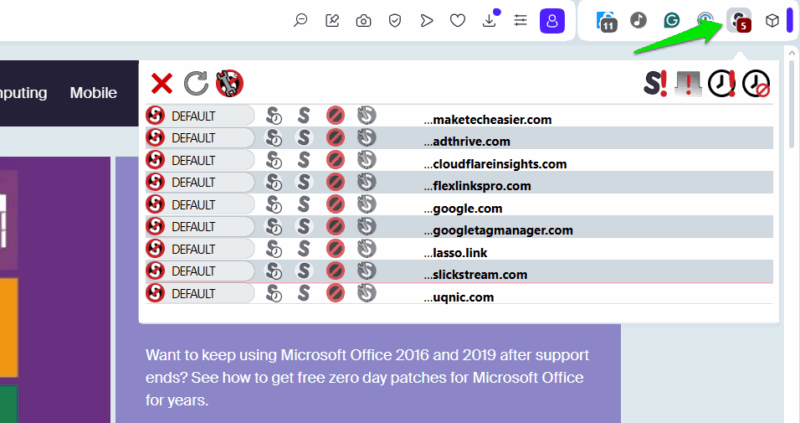

4) スクリプトブロッカーを導入する

攻撃はページ内のスクリプトに強く依存するため、信頼できないドメインではJavaScript等のアクティブコンテンツをブロックするのが有効です。NoScriptやuBlock Originの高度モードなど、スクリプトの許可を明示的に管理できる拡張を使いましょう。

注意: スクリプトを完全にブロックすると多くのサイトで機能が制限されるため、サイトごとに許可/拒否を切り替える運用が必要です。

ベストプラクティス(運用・アカウント強化)

- 二要素認証(2FA)を必ず有効にする。ただしSMSは弱いので避け、TOTPや専用の認証アプリ、可能ならFIDO2パスキーやハードウェアセキュリティキーを使う。

- 重要サービスは自動ログインに頼らない。自動ログインや「このデバイスを信頼する」等の設定は最小化する。

- パスワードマネージャーの拡張に対する定期的な更新と、公式のセキュリティアナウンスの確認。

ミニ・メソドロジー: 自分の環境が脆弱かを安全に確認する手順(管理者/セキュリティ担当向け)

目的: 自分の利用環境で拡張オートフィルが不正に動作するかを確認する(防御テスト)。

- テスト用の非公開ドメインかローカル環境を用意する(第三者に迷惑がかからない環境)。

- テストページに透明フォームを重ねる簡単なスクリプトを用意する(防御目的で最小限のDOM操作に留める)。

- 対象の拡張を通常通り有効化し、オートフィルの挙動を観察する。拡張が自動的にフィールドを埋めるか、UIで承認を求めるかを確認する。

- スクリプトを無効化した際の差分を確認し、スクリプト依存性の有無を評価する。

- 結果に応じて以下の対策を適用する: オートフィルの無効化、サイトアクセス制限、ユーザー教育、社内ポリシー化。

注意: テストは必ず閉域で行い、テストデータは実在の認証情報を使わないこと。

役割別チェックリスト

一般ユーザー(個人)

- 拡張のオートフィルをオフにするか、動作を「クリック時のみ」に変更する。

- スクリプトブロッカーを導入し、信頼サイトのみ許可する。

- 重要アカウントは2FA(パスキーやハードウェアキー推奨)を有効化する。

IT管理者(組織)

- 社内ポリシーで拡張機能の許可リストを策定する。

- シングルサインオン(SSO)やハードウェアベースの二要素認証導入を検討する。

- 社内向けのテストページでオートフィルの挙動を定期的に検査する。

製品担当(パスワードマネージャー開発者)

- オートフィル動作に対する明示的なユーザー確認(承認UI)を実装する。

- 拡張とネイティブアプリ間で安全な連携方法を提供する(例えば、ユーザー操作を介するOAuthフローなど)。

- セキュリティアドバイザリや既知脆弱性の情報共有プロセスを整備する。

代替アプローチと組み合わせ戦略

- 拡張のオートフィル無効化 + デスクトップアプリの使用: 拡張を最小権限化し、必要時はアプリからコピーして貼り付ける。ユーザーの利便性を若干犠牲にする代わりにリスクを大幅に低減。

- 拡張の「特定サイトのみ」権限 + スクリプトブロッカー: 信頼サイトのみ自動化を許可し、未知のドメインではスクリプトを遮断する二重の防御層。

- 物理キー(FIDO2)導入: パスワードが漏えいしてもアカウント乗っ取りを防げる。高価だがセキュリティ効果は高い。

受け入れ基準(セキュリティ改善の評価指標)

- すべての重要ユーザーで拡張のオートフィル無効化または「クリック時のみ」制限が適用されている。

- 社内の脆弱性テストで、透明フォームによる自動入力が確認されない。

- 重要サービスに対してパスキーやハードウェア2FAを必須にしている。

短い用語集(1行定義)

- DOM: ウェブページの要素をツリー構造で表すブラウザ内部のモデル。

- クリックジャッキング: 見かけ上の要素を利用してユーザーのクリックを誤誘導する攻撃。

- オートフィル: ブラウザや拡張機能が入力フォームに自動的に値を補完する機能。

- TOTP: 時間ベースのワンタイムパスワード、一般的な認証アプリで用いられる。

- パスキー: FIDO2に基づく公開鍵認証で、フィッシング耐性が高い認証方式。

よくある誤解と注意点

- 「パスワードマネージャーは危険だから使わない」は必ずしも正解ではありません。適切に設定すればリスクを下げつつ安全に利用できます。むしろ設定次第で安全性が大きく変わります。

- 「スクリプトを全部切れば安全」も部分的に真実ですが、日常のウェブ利用に支障が出ます。信頼サイトに限定してスクリプトを許可する運用が現実的です。

最終まとめ

DOMベースのクリックジャッキングは、拡張型パスワードマネージャーのオートフィル動作を標的にした新しい危険です。ただし、拡張のオートフィルを無効にする、拡張のサイトアクセスを制限する、デスクトップ/モバイルアプリへ切り替える、スクリプトブロッカーを導入する、そして堅牢な二要素認証を組み合わせることで現実的にリスクを低減できます。日常運用で少しの手間(手動での貼り付けや拡張のクリック)は発生しますが、アカウントを守るための有効なトレードオフです。

重要: 使用しているパスワードマネージャーの公式アップデートやセキュリティアドバイザリは定期的に確認してください。

まとめ要点:

- オートフィルは危険要因。可能なら無効化を検討。

- 拡張は「クリック時のみ」または「特定サイトのみ」に設定。

- デスクトップ/モバイルアプリとスクリプトブロッカーの併用が有効。

- 2FAは必須、可能ならパスキーやハードウェアキーを使用。