Ronggolaweランサムウェアの概要と実践的対策

概要

Ronggolawe(Ronggolawe.A を含む)は、数年前に公開されたランサムウェアです。オープンソースの形でGitHubにアップロードされ、コードが容易に入手できるため、攻撃者による改変・再利用が進んでいます。主にウェブベースの環境、特にWordPress、Magento、Bloggerなどのサードパーティプラグインや脆弱な管理画面を通じて広がります。

仕組み

- 攻撃者は脆弱なプラグインや管理画面の認証情報を突いてウェブサーバーに侵入します。

- *.htaccess ファイルを書き換え、サービス設定を再構成することで攻撃者向けのウェブインターフェースを作成します。

- 攻撃者はサーバー上のファイルを暗号化し、復号のために金銭を要求します。支払ってもデータが戻る保証はありません。

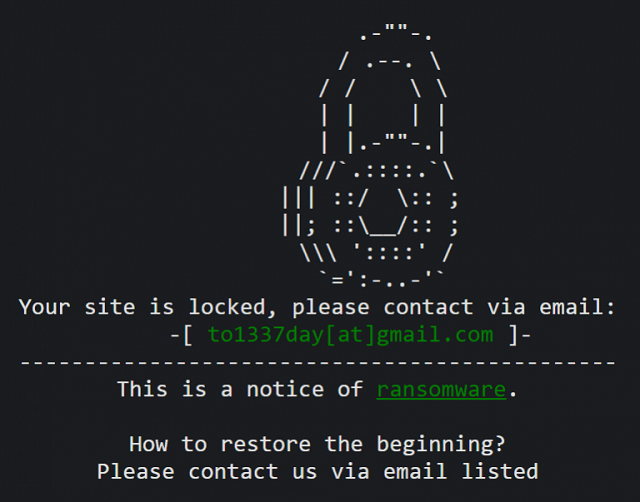

以下は感染後に表示される典型的な通知ページの例です。

感染経路の特徴

- サードパーティ製のプラグインやテーマに潜む脆弱性

- フィッシングやスパム経由での認証情報窃取

- 弱い管理者パスワードや公開されたバックエンド

- セキュリティパッチ未適用のサーバー

Ronggolaweやランサムウェアからの防御方法

基本方針は「予防と準備」です。以下は実務レベルの推奨対策です。

日常的に行う対策

- 常に最新のアンチマルウェアを導入・更新する(Windows Defenderなど)。

- Windows Firewallなどのファイアウォールは有効にする。必要なポートのみ開放する。

- クラウドベースの保護を有効にする。例: Windows Defender の「クラウドベース保護」をONにする手順:

- Windows Defender を開く

- [ウイルスと脅威の防止] を選択

- [ウイルスと脅威の防止の設定] を選択

- [クラウドベースの保護] を有効にする

- 不明な出所のプラグインはインストールしない。公式リポジトリとレビューを確認する。

- スパムメールは開かず、即削除する。リンクや添付ファイルを不用意にクリックしない。

- 管理者アカウントは二要素認証(2FA)を必須にする。

- 最小権限の原則に従い、必要以上の権限を与えない。

- 定期的なオフサイトバックアップを実施し、復元手順をテストする。

ネットワークとサーバー構成の強化

- Webアプリケーションファイアウォール(WAF)で悪意あるリクエストを遮断する。

- *.htaccess の変更を監査し、重要ファイルの整合性チェック(FIM)を行う。

- 自動アップデート設定の導入とパッチ管理の運用化。

- サーバー管理用のIPアクセス制限、SSH公開鍵認証の利用、不要サービスの停止。

役割別チェックリスト

ウェブ管理者

- すべてのプラグインとテーマを最新に保つ

- 不要なプラグインを無効化・削除する

- *.htaccess の監査ログを有効化する

開発者

- サニタイズとエスケープ処理で入力検証を徹底する

- 外部ライブラリ依存を明確化し、脆弱性通知を監視する

ITセキュリティ担当

- 定期的な脆弱性スキャンとペネトレーションテストを実施

- バックアップの整合性テストをスケジュール化

- インシデント対応プレイブックを整備

インシデント対応手順(簡易ランブック)

- 検知:ユーザーからの報告または監視ツールで異常を確認する。

- 隔離:感染が疑われるサーバーをネットワークから切り離す。バックアップやログの上書きを避ける。

- 記録:侵入経路、改変されたファイル、タイムスタンプなどを記録する。

- 復旧:既知のクリーンなバックアップから復元する。復元前に脆弱性を修正する。

- 通知:必要に応じて法務・経営・顧客に報告する(社内ポリシーに従う)。

- 振り返り:根本原因を分析し、再発防止策を実施する。

重要: 暗号化されたファイルのまま身代金を支払うことは推奨されません。支払いしても復号を保証するものではなく、二次的な被害を招く可能性があります。

代替的アプローチと補完策

- オフライン(エアギャップ)バックアップを保持し、定期的に復元テストをする。

- コンテナやイミュータブルインフラでアプリケーションを提供し、状態の追跡を簡単にする。

- サンドボックスや実行検査で不審なアップロードを事前に検出する。

- マネージドセキュリティサービス(MSS)や脅威インテリジェンスの導入で検出力を高める。

いつ対策が効かないか(カウンター例)

- 攻撃者が内部の正当な管理者資格情報を既に取得している場合、従来の境界防御だけでは防ぎにくい。

- 未検知のゼロデイ脆弱性を突かれた場合、パッチ適用前は無力になり得る。

- バックアップ自体がネットワークで書き換え可能な構成だと、バックアップも改ざんされるリスクがある。

これらの場合は、ログ監査、細粒度の権限管理、オフサイト/オフラインバックアップの組み合わせでリスクを低減します。

リスクマトリクスと緩和策

| リスク | 影響度 | 発生確率 | 緩和策 |

|---|---|---|---|

| プラグイン脆弱性の悪用 | 高 | 中 | プラグインの制御、WAF、脆弱性スキャン |

| 管理者資格情報の窃取 | 高 | 中 | 2FA、パスワードポリシー、監査ログ |

| バックアップの消失 | 高 | 低 | オフラインバックアップ、復元テスト |

| .htaccess の改変 | 中 | 中 | FIM、変更通知、最小権限 |

ミニ手法:脆弱性対応の優先度付け(3段階)

- クリティカル(即対応): 公開されているエクスプロイトが存在する脆弱性

- 高(1週間以内対応): 情報漏洩や権限昇格に直結する脆弱性

- 中/低(今月内に対応): リスクはあるが悪用の敷居が高いもの

受け入れ条件(復旧の目安)

- 正常なサービス稼働と全主要機能の検証が完了していること。

- バックアップからの復元手順が検証済みであること。

- 再侵入を防ぐための脆弱性修正とパスワード変更が実施されていること。

用語集(1行)

- ランサムウェア: ファイルを暗号化して身代金を要求するマルウェア。

- *.htaccess: Apache等でディレクトリ単位の設定を行うファイル。

- WAF: Webアプリケーションファイアウォール。悪意あるHTTPリクエストを遮断する。

まとめ

Ronggolaweは入手しやすいコードを基に広がったランサムウェアの一例で、ウェブサイト運営者にとって現実的な脅威です。最も効果的なのは複数の防御層を組み合わせること。定期的なバックアップ、厳格な権限管理、迅速なパッチ適用、そして明確なインシデント対応手順が被害を最小限に抑えます。

重要: もし感染を確認したら、まずは隔離とバックアップからの復旧を優先してください。身代金の支払いは最終手段であり、リスクを伴います。

関連ストーリー:

- KB4012598 が Windows XP/Windows 8 で WannaCry に対処した方法

- WannaCry と Petya の違い

- CyberGhost Immunizer によるランサムウェア予防

- 無料ツールで将来のランサムウェア攻撃を防ぐ方法

- WannaCry と Petya により Windows 10 への移行が促進された事例

著者

編集