RatOn Android マルウェアとは何か・感染防止と対処ガイド

RatOn は従来のリモートアクセス型トロイの木馬(RAT)に似ていますが、単なる遠隔操作を超えて、さまざまな自動化機能で資金や認証情報を直接狙う点が特徴です。本記事は仕組み、感染の兆候、即時対応手順、予防策、組織向けチェックリストなどを具体的に解説します。

RatOn の概要

RatOn は主に次の機能を組み合わせて攻撃を行います。いずれもユーザーの操作を自動化して金銭や機密情報を奪う目的です。

- 偽オーバーレイ:銀行アプリや暗号資産ウォレット上に重ねて表示される偽画面でログイン情報やシードフレーズを奪います。

- 自動送金:アカウントにアクセス後、画面上のタップ操作を自動で実行して資金移動を完了させます。

- NFC 中継攻撃:端末が受信する NFC 通信をリアルタイムに中継して、別の場所の決済端末で非接触決済を遠隔で実行することが可能です。

- 画面ロック(身代金表示):盗み終わるか取得対象がない場合、端末をロックしてランサムメッセージを表示し、恐怖を煽って支払いを促します。完全な暗号化型ランサムウェアとは異なり、画面ロック型ですが復旧には手順が必要です。

感染経路は主にサイドロード(公式ストア外からのインストール)です。攻撃者は偽の Google Play ストアページや成人向けアプリを装って被害者にインストールさせ、アクセシビリティなどの高権限を手動で許可させることで機能を有効化します。

動作の仕組み(技術的な一行定義)

RatOn:アクセシビリティAPIやオーバーレイ、NFC スタックへのアクセスを組合せ、ユーザー操作を模倣・中継して金銭・認証情報を自動で窃取する多機能マルウェア。

感染の兆候と初動で確認すべき点

重要:以下は RatOn に限らず高権限マルウェアの一般的な兆候です。1つだけでは断定できませんが、複数当てはまる場合は速やかに対応してください。

- 見知らぬアプリがインストールされている、または不審なブラウザータブが常時開く。

- ログイン画面や支払い画面に普段と異なる表示(微妙に違うフォントやロゴ、余計な入力欄)が出る。

- 通知やポップアップで端末が画面ロックされた、または身代金表示が出た。

- NFC を使っていないのに決済の履歴やトランザクションが発生している。

- バッテリー消費やデータ通信量が急増している(バックグラウンドで通信や操作を行っている可能性)。

感染を疑ったときの即時対応(ユーザー向けプレイブック)

- ネットワーク切断:まず Wi‑Fi とモバイルデータをオフにして端末を隔離します。

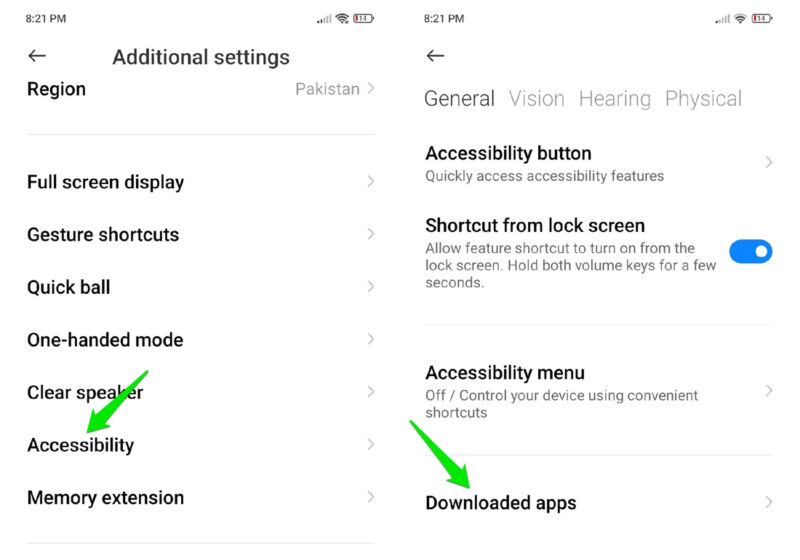

- NFC をオフにする:設定から NFC を無効にして追加の中継を防ぎます(手順は下記)。

- セーフモードで再起動:セーフモードで起動するとサードパーティ製アプリが無効化されるため、悪意あるアプリが原因か切り分けできます。

- 不審アプリのアンインストール:セーフモードで取り除ける場合は削除。削除できない場合は次の手順へ。

- 端末の工場出荷時リセット:重要データはバックアップ後に実施。ただしバックアップにマルウェアが含まれないよう注意。専門家による検査が望ましい。

- パスワードと二段階認証のリセット:感染が疑われるアカウントは、別端末からパスワードを変更し、可能ならば物理トークン型二段階認証へ移行します。

注意:画面ロックの解除に金銭を支払うことは推奨しません。支払っても端末の完全な復旧やデータ返還は保証されません。

サイドロードと偽 Google Play ストアページの見分け方

偽の Play ストアページは必ずブラウザー内で開き、アプリをサイドロードするよう促します。公式の Google Play リンクは Play ストアアプリ(システムアプリ)へ自動的に遷移し、追加のサイドロード確認は不要です。

見分け方チェックリスト:

- リンクがブラウザーで開くか?ブラウザー内で「このファイルをダウンロードしてインストールする」といった指示がある場合は偽物の可能性が高い。

- 発信元の URL が公式の play.google.com ではない。

- インストール前に過剰な説明や「Accessibility を有効にしてください」と誘導してくる。

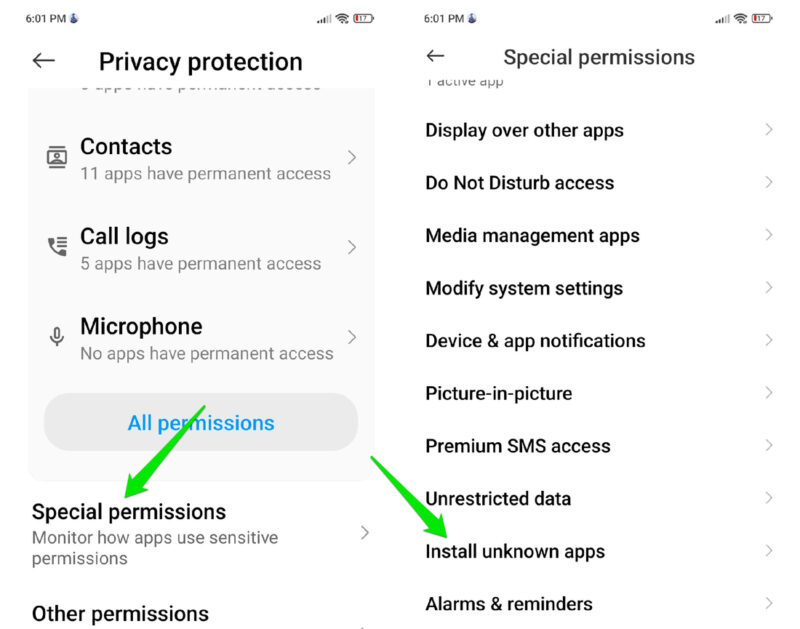

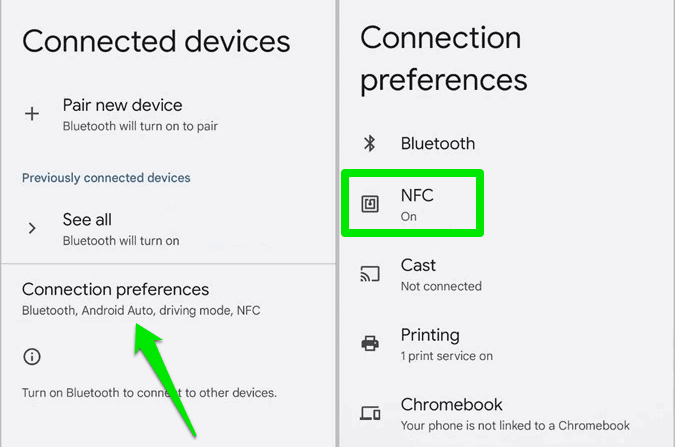

推奨操作:全アプリについて「不明なアプリのインストール」を禁止にします。設定手順:

- 設定 → プライバシー保護 → 特殊な権限 → 不明なアプリのインストール を開き、すべてのアプリで許可をオフにする。

アクセシビリティ権限の管理方法

RatOn はアクセシビリティサービス権限を悪用して画面内容の読み取りやタップ操作の模倣を行います。この権限は正当なユースケースでも強力です。付与は最小化が原則です。

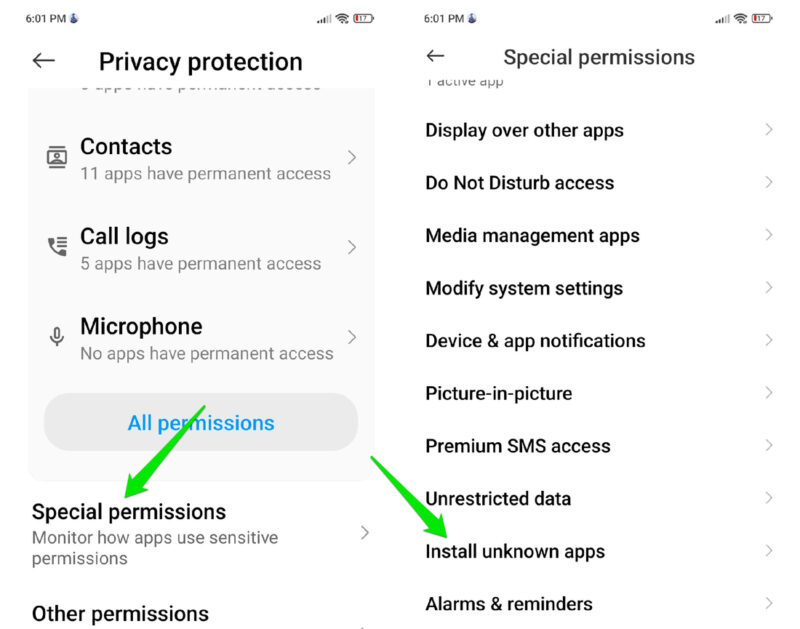

確認手順:

- 設定 → アクセシビリティ → ダウンロード済みのアプリ(またはインストール済みアプリ)で、アクセシビリティ権限を持つアプリの一覧を確認します。

- 不審なアプリには権限を剥奪し、信頼できるアプリのみ許可します。

注意:アクセシビリティ権限を要求する正当なアプリ(例:画面読み上げや特定の自動化ツール)もありますが、要求理由が明確でない場合は付与しないでください。

NFC 中継攻撃への対策

最も単純で効果的な対策は、使用しないときは NFC をオフにすることです。設定手順:

- 設定 → 接続済みのデバイス → 接続の設定 → NFC をオフにする。

追加対策:

- 物理的に端末を決済端末に近づけない。予期せぬ支払い要求や認証ポップアップが出たら疑ってかかる。

- 決済アプリやカードに通知(承認要求)設定がある場合は常に承認を必要とする設定にする。

暗号資産の保護:ハードウェアウォレット推奨

RatOn はシードフレーズの窃取を狙うため、ホットウォレット(ソフトウェア型)よりもハードウェアウォレットの使用が安全です。ハードウェアウォレットは署名をオフラインで行い、秘密鍵が端末外に保管されるため、端末上のマルウェアがトランザクションを勝手に承認するのを防ぎます。

運用上のポイント:

- 公式販売店や信頼できる販売チャネルから購入する。

- リカバリーフレーズは物理的にオフラインで安全に保管する(デジタル保存は避ける)。

- ハードウェアウォレットのファームウェアを最新に保つ。

パスワードマネージャと自動入力の利点

評判あるパスワードマネージャはオーバーレイによる偽ログイン画面には自動入力しない設計が多く、公式アプリやドメイン情報と一致しない入力欄にはパスワードを注入しません。これにより、人間の誤認を補う安全策となります。

おすすめの運用:

- 信頼できるパスワードマネージャを導入し、自動入力は有効にするが入力前にドメイン/アプリを必ず確認する習慣をつける。

- 重要アカウントには二段階認証/物理トークンを有効にする。

組織向け:役割別チェックリスト(短縮版)

- 一般ユーザー:サイドロードを避ける、NFC を無効にする、アクセシビリティ権限を確認する。

- IT 管理者:MDM で不明なアプリのインストールを制限、アクセシビリティ権限の監査ログを有効化、端末制御ポリシーを適用。

- セキュリティチーム:インシデント対応手順を周知、感染検体の取得とサンドボックス解析、被害範囲の速やかな特定と通知。

インシデント対応の簡易ランブック

- 初動:影響端末の隔離(ネットワーク切断)→ 影響範囲の特定(ログ、管理コンソール)。

- 証拠保全:可能なら端末のイメージ取得。スクリーンショット・ログを保存。法的対応が必要な場合は速やかに上長・法務へ連絡。

- 駆除:セーフモードでのアンインストール→ 不可能なら工場出荷時リセット→ 復旧前にクリーンな端末でパスワード変更。

- フォローアップ:脆弱性評価、従業員向けの教育、検出ルール(SIEM/EDR)導入。

決定木:感染時の簡易判断フロー

flowchart TD

A[不審な挙動を確認] --> B{身代金画面が表示されているか}

B -- はい --> C[ネットワーク切断とセーフモード試行]

B -- いいえ --> D{不審なアプリが見つかるか}

D -- はい --> C

D -- いいえ --> E[ログと通信量を確認し監視継続]

C --> F{アンインストール可能か}

F -- はい --> G[アンインストールしてパスワード変更]

F -- いいえ --> H[工場出荷時リセットと専門家相談]評価とテスト(簡易受入基準)

- 端末は既知の悪性アプリを保持していない。

- アクセシビリティ権限は最小限のアプリにのみ付与されている。

- サイドロードは禁止ポリシーが適用されている。

- NFC は業務で必要な場合のみ許可され、監査ログがある。

いつこの対策が通用しないか(反例)

- 端末が既に高度に侵害されている場合、ハードウェアウォレットの使用やネットワーク遮断でも一部の攻撃(通知の乗っ取りや社会的操作)は阻止しきれないことがある。

- 企業が旧式の管理ツールしか使っておらず、インベントリやログが不十分だと、感染の早期発見が困難です。

追加のセキュリティ強化案

- EDR(Endpoint Detection and Response)やモバイル向けの MTD(Mobile Threat Defense)を導入して振る舞い検知を行う。

- 企業では MDM(Mobile Device Management)でアプリ配信を制御し、サイドロードを完全に遮断する。

- ユーザー教育:フィッシングや不審なリンクの識別訓練を定期的に実施する。

1行用語集

- サイドロード:公式ストア外からのアプリインストール。

- オーバーレイ:別アプリが画面上に別の UI を重ねる手法。

- NFC 中継攻撃:NFC 信号を中継して遠隔で決済を行う攻撃。

まとめ

RatOn は多層的に金銭窃取を狙うマルウェアで、特にサイドロードとアクセシビリティ権限の濫用がキーです。個人はサイドロードを避け、アクセシビリティと NFC を必要なときだけ有効化し、ハードウェアウォレットと信頼できるパスワードマネージャを併用することでリスクを大幅に下げられます。組織は MDM/EDR の導入とポリシー運用、インシデント対応体制の整備が重要です。

重要:不審な要求や突然の支払い要求があれば、まず端末をネットワークから切り離し、別の安全な端末からアカウントのパスワード変更やサポートに連絡してください。