FileFix攻撃でStealCが侵入する仕組みと実践的対策

要点(この文書の目的とカバー範囲)

- 新しいFileFix攻撃の技術的流れと「なぜ危険か」を解説します。

- エンドユーザー向けの即効対策とIT管理者/インシデント対応者向けの手順を提供します。

- PowerShellの保護、メモリスキャン対応のアンチウイルス、検査ツールの使い方、復旧手順を具体的に示します。

重要: この攻撃はファイルシステムとユーザー操作の隙を突きます。未知の指示でOS内に何かを貼り付けたり、コピー&ペーストで実行する習慣は直ちに止めてください。

用語の一行定義

- FileFix: ファイルパスやファイル操作に見せかけて悪意あるコードを実行させる攻撃手法。

- Mark of the Web(MoTW): インターネット由来のファイルに付与されるマーカー。

- インフォスティーラー: ユーザーの認証情報やクッキー等を盗むマルウェア。

- C2: 攻撃者のコマンド&コントロールサーバー。

新しいFileFix攻撃がStealCを配布する仕組み(ステップバイステップ)

以下は検出された攻撃の典型的なフローです。各ステップでどのような防御が効くかも併記します。

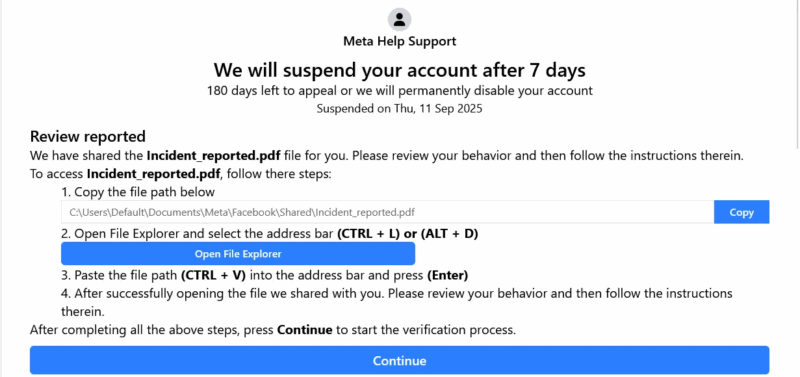

フィッシングページへの誘導

- 被害者はFacebookのアカウント停止を装った偽ページなどに誘導されます。ページの指示で「ファイルエクスプローラーにこのパスを貼って確認してください」と促されます。

- 防御: URLとページの正当性をブラウザのアドレスバーで確認し、外部指示のコピー&ペーストを行わないポリシーを運用します。

見かけ上は普通のパスだが末尾に長い空白と隠しペイロードがある

- 攻撃者は見た目に問題ないパスを提示しますが、コピーするとパスの末尾に不可視の空白や不可視文字、さらに隠しペイロードが付加されます。ユーザーは表示上の部分だけを確認して貼り付けてしまいます。

- 防御: OSのUIへ単純に貼り付ける前にテキストをプレーンテキストエディタで確認する習慣をつける。可能なら自動で余分な空白や不可視文字を検出するツールを使う。

PowerShellコマンドが実行され、外部から画像ファイルをダウンロード

- 貼り付け・実行されたコマンドはPowerShellを介して、攻撃者のホストから画像ファイルをダウンロードします。画像自体にスクリプトが埋め込まれているか、画像の末尾に隠しデータがあります。

- 防御: PowerShellの実行ポリシーとログを強化し、署名済みスクリプトのみを許可またはConstrained Language Modeを検討します。

PowerShellが埋め込みコンテンツをデコードしてメモリ上でマルウェアを展開

- 画像から抽出されたスクリプトは即座にデコードされ、そのままメモリ上で実行されます。ディスクに痕跡を残さないため従来のファイルスキャンでは検出されにくいです。

- 防御: メモリスキャン対応のエンドポイント保護が重要です。振る舞い検知やプロセスのインジェクション検出が有効です。

StealC(例: EDDIESTEALERに類似)の挙動

- 標的はブラウザクッキー、保存された資格情報、暗号ウォレットデータ、アクティブアプリのスクリーンショットなどを収集し、C2へ送信します。

- 防御: 多要素認証(MFA)を必須化し、機密データのローカル保存を最小化します。

注: この攻撃の手口は攻撃者が配布するマルウェアやフィッシングの文言を変えれば、他のマルウェアにも応用可能です。

エンドユーザー向け即効対策(短く、実行しやすい)

- 未要請の指示でOS内にファイルパスやコマンドを貼り付けない。貼る前に必ず手入力か、別の信頼端末で確認する。

- PowerShellや管理者権限を不用意に使わない。指示があっても手入力で慎重に実行する。

- 日常アカウントは管理者(Administrator)ではなく標準ユーザー(Standard User)で作業する。

- 重要アカウントはMFAを有効にし、定期的にパスワードを更新する。

- メモリスキャン対応のアンチウイルスを導入する。検出能力は製品で差があるが、BitdefenderやESETはメモリスキャン機能を持つ例として知られています。

IT管理者とセキュリティ担当者向け対策(設定と運用)

PowerShellの強化

- 実行ポリシーをRestrictiveに設定する: Set-ExecutionPolicy AllSigned を検討。

- スクリプト署名とAppLocker/WDACで実行バイナリやスクリプトをホワイトリスト管理する。

- PowerShellのログを中央集約(Windows Event Forwarding / SIEM)して異常コマンドを検知する。

- Constrained Language ModeやScriptBlock Logging、Transcriptionを有効にして解析能力を高める。

エンドポイント保護

- メモリスキャンや振る舞い検知があるEDR/AVを展開する。リアルタイムメモリ解析を提供する製品を優先する。

- ブラウザのセッションや保存資格情報へのアクセス制御、機密ファイルの暗号化(DLP/暗号化ポリシー)を導入する。

トレーニングとポリシー

- フィッシング模擬訓練を定期実施し、コピー&ペーストやRun/CMDの誤用を低減する。

- インシデント時の速やかなネットワーク分離とコミュニケーション手順を文書化する。

具体的なインシデント対応ルール(順序厳守のランブック)

次の手順は、マルウェアを実行してしまった疑いがあるエンドポイントに対して行ってください。

- ネットワークから直ちに切断する(物理ケーブル抜去またはWi‑Fiをオフ)。これは攻撃者へのデータ送信を遅らせます。

- 感染端末でログイン情報の変更は行わない。代わりに別の信頼できる端末からすべての重要アカウントのパスワードをリセットし、MFAの再登録を行う。

- 別端末からアカウントのセキュリティ(取引所や銀行等)に不審なアクセスがないか確認する。

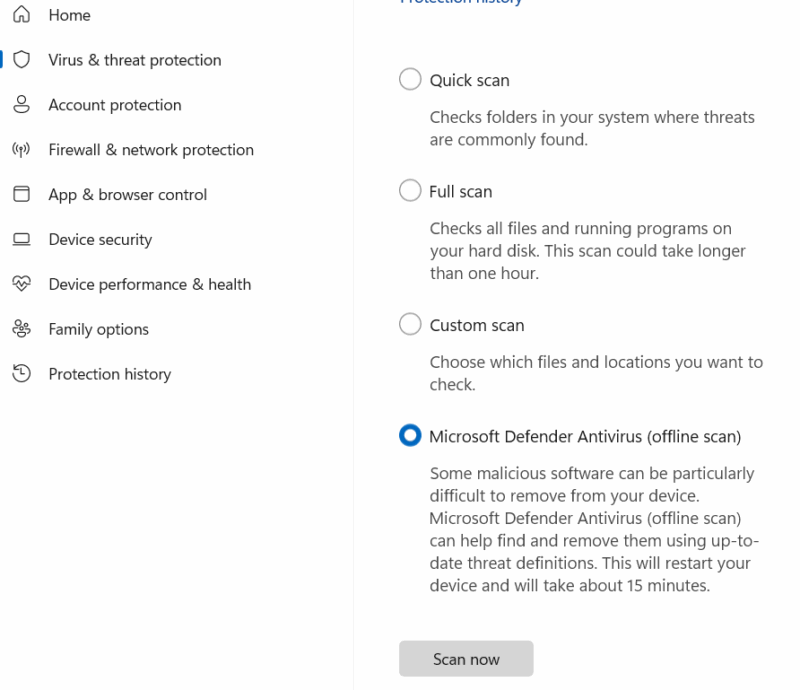

- 感染端末でMicrosoft Defenderのオフラインスキャンを実行する(Windows セキュリティ → ウイルスと脅威の防止 → スキャンのオプション → Microsoft Defender オフラインスキャン)。

- オフラインスキャンの結果を保存し、必要であれば法的または外部の専門家へ連絡する。

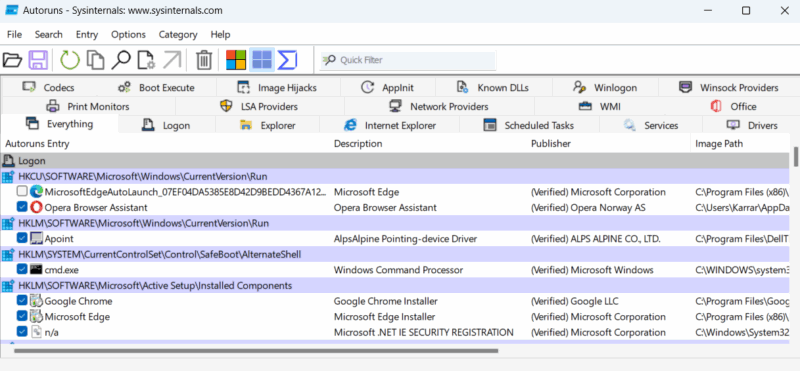

- Autoruns と Process Explorer を別の信頼端末からダウンロードし、感染マシンへ移して自動起動/実行中プロセスを確認する。疑わしいプロセスやサービスを調査・停止する。

- すべて失敗するか完全駆除を確信できない場合は、Windows をリセットまたはクリーンインストールする。重要なデータは感染する前のバックアップから復元する。

- インシデントの時系列を記録し、どのファイル/どのコマンドが実行されたかをログで突き止め、再発防止策を講じる。

役割別チェックリスト(実務で使える)

エンドユーザー

- 未要請のコピー&ペースト要請を受け入れない。

- 日常作業は標準ユーザーで行う。

- 常にMFAを有効にする。

IT管理者

- PowerShellの実行ポリシーとログ設定を標準化する。

- メモリスキャン対応のAV/EDRを展開・定期評価する。

- フィッシング教育と緊急連絡手順を用意する。

インシデント対応者

- ネットワーク切断→別端末でパスワード再設定→オフラインスキャンの流れを周知する。

- 証跡保全のためにメモリダンプやログを取得する方法を準備する。

テスト項目と受け入れ基準(簡易)

- システムは未知のPowerShellスクリプトを検出し、管理者へアラートすること。

- EDRがメモリ内で動作するペイロードを検知・遮断できること。

- ユーザーが「コピー&ペースト禁止」ポリシーを認知していること(訓練での合格率で評価)。

代替アプローチと限界(いつ効かないか)

- 代替: 完全にネットワークから隔離した業務用端末を用意する、ブラウザのサンドボックスを厳格化する、ハードウェアベースのキー管理を導入する。

- 限界: メモリのみで完結する「ファイルレス」攻撃や署名付きスクリプトを悪用された場合、従来のファイルスキャンだけでは検出困難です。

セキュリティ強化の優先度(Impact × Effort)

- 高インパクト・低コスト: ユーザー教育、MFA有効化、標準ユーザー運用。

- 高インパクト・中〜高コスト: メモリスキャン対応のEDR導入、AppLocker/WDACの導入。

- 低インパクト・低コスト: 個別のブラウザ拡張や怪しいページのブラックリスト化。

1行用語集

- FileFix: 見せかけのファイル操作でコード実行を誘導する攻撃手法。

- MoTW: インターネット由来のファイルであることを示すマーカー。

- インフォスティーラー: クッキーやパスワードを盗むマルウェア。

- C2: 攻撃者の制御サーバー。

まとめ

このFileFix攻撃は「人の操作(コピー&ペースト)」と「PowerShellの力」を組み合わせることで、ディスク上に痕跡を残さずにStealCのようなインフォスティーラーを展開します。最も有効な防御は人為的ミスを減らす運用(コピー&ペースト禁止、標準ユーザー運用、フィッシング訓練)と、技術的保護(PowerShell保護、メモリスキャン対応のEDR)を組み合わせることです。万が一実行してしまった場合は、まずネットワーク切断、別端末でのパスワードリセット、オフラインスキャン、プロセスと自動起動の確認という順序で対応してください。

重要な次の一手: 組織内で「OSに直接貼り付けて実行しない」ポリシーを明文化し、全員がその手順を理解していることを確認してください。

著者

編集