この体験談は、私が実際にGmailで受けた被害と、その後に取った対策を元にしています。私のようにメールアドレスが生活や収入に直結している人は特にリスクが高いです。本記事は、被害発覚時の即時対応とその後の恒常的な予防策、管理方法までを網羅的に解説します。

何が起きやすいか(簡単な定義)

- ハッキング: 第三者があなたのアカウントに無断でアクセスすること。ログイン情報の窃取やセッションの乗っ取りを含む。

- リカバリ情報: 「代替メール」「電話番号」「秘密の質問」など、アカウント復旧に使われる補助情報。

- 2段階認証: パスワードだけでなく、第二の要素(SMS、認証アプリ、YubiKey等)で保護する仕組み。

重要: 以下はあくまで実務的なガイドです。法的措置や捜査は該当機関に相談してください。

基本:まず設定しておく項目

強力なパスワード

- できるだけ長く、30文字以上を推奨。可能なら50〜80字のランダムな文字列が望ましい。

- 英大文字・英小文字・数字・記号 を混ぜる。

- 単語だけや連続した数字列(例: “password123”)は避ける。

- パスワード管理ソフト(例: KeePass、Bitwarden等)を使うのが現実的。ファイルに保存する場合は暗号化するか、印刷して金庫に保管する。

2段階認証の設定

- 優先度は高い。認証アプリ(Google Authenticator、Authyなど)やハードウェアトークン(YubiKeyなど)を推奨。

- SMSは利便性が高いが、SIMスワップ攻撃のリスクを考慮して補助手段として扱う。

リカバリ情報の管理

- 代替メールや電話番号にも強力なパスワードと2段階認証を設定する。

- 復旧情報は定期的に確認・更新する。旅行や電話番号変更時は必ず更新する。

セキュリティソフトとブラウザ

- 信頼できるアンチウイルス/アンチマルウェアを1つ導入し、定期スキャンを実施する。複数インストールは相互干渉を招くので避ける。

- ブラウザは常に最新版を使用。拡張機能は必要最低限に抑え、出所不明の拡張は削除する。

すぐにやるべきこと:アカウントを疑ったら(即時対応)

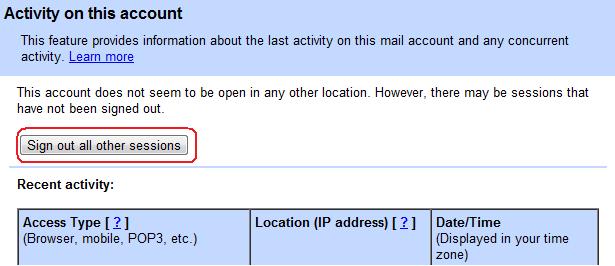

- 使える端末でまず「ログイン済みセッション」を確認し、すべての他のセッションからサインアウトする。

- Gmail画面の右下「詳細」をクリックして、他の端末やIPを確認します。

- 直ちにパスワードを変更する(可能なら安全な端末から)。できない場合は次の手順へ進む。

- 2段階認証が有効ならそのログを確認し、不審なデバイスを取り消す。

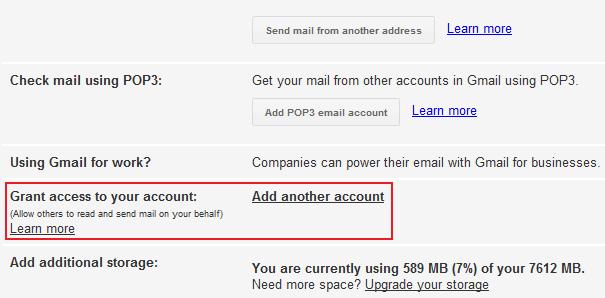

- メールの「アカウントとインポート」「転送とPOP/IMAP」設定を確認し、勝手に追加された転送先や連携アプリがないかチェックする。

- Webブラウザのキャッシュ・履歴を消去して、保存パスワードや自動ログイン情報が悪用されないようにする。

- すぐにGoogleのアカウント復旧ページ(「アクセスできない場合」)で必要情報を入力して申請する。

重要: 復旧情報(ラベル、よくやり取りする連絡先、過去に送受信した日付など)を事前に把握しておくと復旧が早くなります。復旧フォームは具体的な日付や過去のメール送信先を尋ねます。

設定を細かく確認する場所(手順付き)

- 右上の歯車アイコン > 設定(Mail Settings) > アカウントとインポート(Accounts and Import): 不正に追加されたアカウントや転送設定を削除します。

- セキュリティ(Googleアカウント管理) > 端末のアクティビティとセキュリティイベント: 未承認の端末がないか確認。

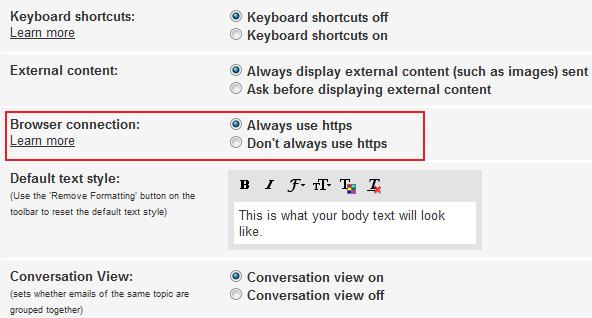

- 常時HTTPSが有効か確認する(ブラウザのURLが https:// で始まること)。

ハッキングされたときの実体験からの注意点

- 私の場合、夜間に逐一アクティビティを監視されており、急にログインできなくなりました。パスワードを何度も試す前に、まず別の安全な端末や別回線から操作すること。

- パスワードを何度も誤入力すると一時的にロックされ、攻撃者に設定変更の猶予を与える可能性があります。できるだけ早くGoogleの復旧プロセスを開始してください。

- 攻撃者は「秘密の質問」「代替アドレス」「電話番号」を書き換えてしまうことがあります。その場合は「これらのアクセス権を失った」オプションを選び、復旧フォームに詳細を入力します。

- Googleサポートからの返信が迅速に来ることもありますが、確実ではないため上記の予防策は必須です。

復旧プロセスの実践メソッド(ミニ・メソドロジー)

- 状況把握(10分): 他セッションの確認、転送設定、最近のセキュリティイベントを確認。

- 即時防御(10分): 可能ならパスワード変更、2段階認証の有効化、すべてのサインアウト。

- 証拠の確保(30分): 不審なメール、IP、日時を記録。必要ならスクリーンショットを保存。

- 復旧申請(20分): Googleのアカウント復旧フォームを正確に記入。

- 監視とリカバリ(継続): 不正送信や連絡先への被害連絡、クレジット等の監視。

この流れはどの端末でも再現可能で、時間管理を明確にすることで対応精度が上がります。

具体的なチェックリスト(ケース別:役割ごと)

個人ユーザー(フリーランス・一般)

- メインアカウントのパスワードをランダムに生成して管理ツールで保管

- 2段階認証を有効化(認証アプリ優先)

- 代替メール・電話を最新化し、それらにも強力な保護

- 定期的なウイルススキャン(週1回)

- 重要メールのローカルバックアップ

小規模ビジネス(スタッフが複数)

- 管理者アカウントと業務用アカウントを分離

- 各アカウントにMFA(多要素認証)を義務付け

- ログイン試行やセキュリティイベントの定期レビュー(週次)

- アクセス権の棚卸しと不要なAPI連携の削除

ブロガー / パブリッシャー

- 広告アカウント(Adsense等)とメールを別アカウントで管理

- 支払い情報やパートナー連絡先の変更は複数承認フローを設定

- 重要なメール(契約・収入通知)の自動転送先を限定

決断支援フローチャート(簡略)

flowchart TD

A[アカウントにアクセスできない] --> B{最近パスワードを変更したか}

B -- はい --> C[別の端末でログインを試みる]

B -- いいえ --> D[復旧フォームを開始]

C --> E{ログイン可能か}

E -- はい --> F[即時パスワード変更、2段階認証設定]

E -- いいえ --> D

D --> G[復旧情報(ラベル/過去の送受信日/連絡先)を入力]

G --> H[Googleからの指示に従う]この流れで最短での復旧判断ができます。

よくあるミスと失敗例(カウンター例)

- 単語のみの長いパスワード: 長さはあるが辞書攻撃に弱い。

- 常時ログイン状態(端末に保存): 特に公共端末や共有端末では致命的。

- 代替メールの放置: 代替メールが弱いと修復ルート全体が破壊される。

受け身だけでなく能動的に防ぐための追加策

- セキュリティキー(FIDO2/YubiKey等)を導入する。

- 定期的なパスワードローテーション(例:3〜6か月)と、使い回し禁止の運用ルール。

- 重要アカウントの監査ログをダウンロードして保存する(必要時に証拠として使える)。

- OAuthアプリのアクセス権を定期的に見直し、不要なものは削除。

テンプレート:Googleに送るサポート用メッセージ(例)

件名: Gmailアカウント復旧のお願い

本文例:

- アカウント(メールアドレス): your-email@example.com

- 最後にアクセスできた日時: 2025-05-10 07:30(JST)

- よく連絡を取るメールアドレス(上位5件): friend1@example.com, client@example.com …

- 直近で送信したメールの件名(記憶しているもの): “契約書送付のお知らせ”

- その他: 代替メールアドレスは alt@example.com、過去に使用したパスワードの一部(可能なら)

このテンプレートは復旧フォームの補足メッセージに転用できます。

1行用語集(短く)

- MFA: 多要素認証。二つ以上の要素で本人確認する仕組み。

- リカバリ情報: アカウント復旧に使う補助情報全般。

- OAuth: サービス間で認可を与える仕組み、不要な権限は削除する。

テストケース(受け入れ基準)— 自分でチェックする項目

- パスワード変更後、旧パスワードでログインできないこと。

- 2段階認証を有効化した後、認証なしではログインできないこと。

- 第三者に転送設定がないことを確認できること。

- 代替メールと電話番号にアクセスでき、それらも保護されていること。

フォローアップ:復旧後すべきこと

- すべてのパスワードの見直しと管理ツール導入。

- 関連サービス(PayPal、銀行、SNS等)の認証情報を更新し、不正利用がないかモニタリング。

- 関係者(クライアント、同僚)に不正送信の可能性を周知し、怪しいメールに注意を促す。

リスクと緩和策(まとめ)

- リスク: パスワード漏えい、セッション乗っ取り、転送設定の改竄

- 緩和策: 長いランダムパスワード、MFA、リカバリ情報の厳重管理、定期スキャン

まとめ

- メールは個人情報と金融情報への玄関口です。失われると被害が大きくなるため、事前準備と即時対応の両方が必要です。

- まずはサインアウトとパスワード変更、2段階認証を優先し、復旧フォームではできる限り正確な情報を提供してください。

- 復旧後は習慣として週次のスキャンと月次の設定レビューを行い、重要情報はオフラインでもバックアップしておきましょう。

重要: ハッキングは「他人事」ではありません。自分ごととして最低限の対策をルーティン化してください。

要点:

- すぐに行動すること(サインアウト・パスワード変更・復旧申請)。

- 2段階認証と強いパスワードの導入。

- 定期的なスキャンと設定の見直し。

著者

編集