Google Chrome を Rust マルウェアから守る方法

Chrome を保護する最優先策は、強化保護モードの有効化、自動ダウンロードの制限、信頼できないサイトでの JavaScript 無効化、サイト分離(Site Isolation)の維持です。EDDIESTEALER のような Rust ベースのインフォスティーラーは社会工学と多段階ペイロードで侵入するため、ユーザー操作を伴う攻撃を阻止する設定と迅速な対応手順を用意してください。

概要

Rust 言語で作られたマルウェア(例:EDDIESTEALER)は、偽の CAPTCHA や改ざんサイトを経由して Chrome 利用者を狙います。社会工学でユーザーにコマンドを貼り付けさせる、背景でスクリプトを落とす、多段階で実行する、自己消去する——という特徴があり、ブラウザとローカル環境の両方を標的とします。本記事では、一般ユーザーと管理者がすぐに実行できる設定変更、代替手段、インシデント対応手順、チェックリストを説明します。

重要: EDDIESTEALER は既知の手口(偽 CAPTCHA、悪意ある広告、フィッシング)を使って Chrome に侵入します。ユーザー操作がトリガーとなるため、設定と教育が最も効果的な防御です。

なぜ Rust ベースのマルウェアは Chrome で効果的なのか

Rust マルウェアは次の理由でブラウザ攻撃に向いています。

- 隠蔽(オブフスケーション): 文字列や API 呼び出しを難読化し、解析を困難にします。

- 多段階ペイロード: 小さなダウンロード(例: gverify.js)で始まり、追加のペイロードを取得して実行します。

- 社会工学: 偽 CAPTCHA、指示付きのペースト要請、注意をそらす広告でユーザーを誘導します。

- サンドボックス回避: 特定の脆弱性(例: CVE-2025-2783 に類似する攻撃ベクター)やローカルのコマンド実行を狙う手法で検出をすり抜けます。

結果として、Chrome の広い普及と日常利用が、標的としての魅力を高めています。EDDIESTEALER は 2025-05-30 に Elastic Security Labs が分析した事例で、Windows ユーザーを偽の CAPTCHA から PowerShell コマンド実行まで誘導し、Downloads フォルダに難読化された JavaScript を保存させる手口を使いました。

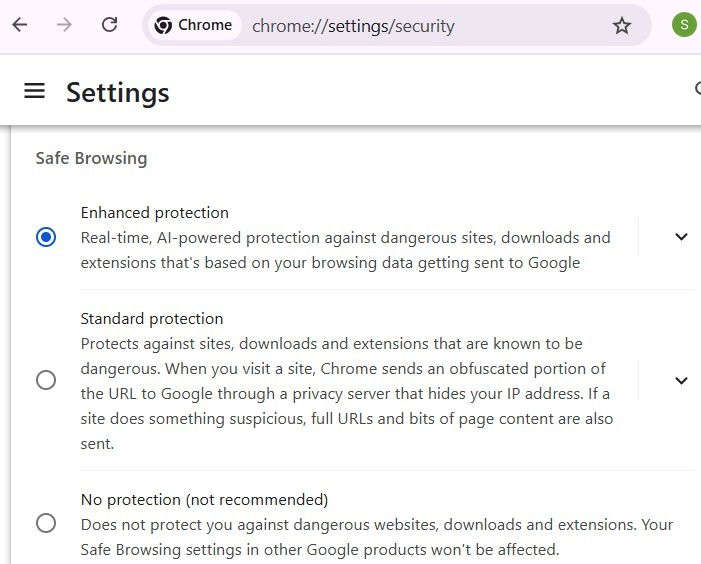

Chrome の強化保護モードを有効にする

Chrome の「強化保護」モードは、機械学習とクラウドベースの脅威検出を使い、偽のページや不審なダウンロードをより積極的に検出します。特にユーザー起因の攻撃(偽 CAPTCHA など)に対して警告を出す確率が高くなります。

手順:

- Chrome の右上の三点メニューをクリック

- [設定] -> [プライバシーとセキュリティ] -> [セキュリティ] を選択

- 「強化保護を有効にする」をオンにする

注意: 強化保護はプライバシーと利便性のバランスを変える場合があります。サイトの互換性や自動的なフォーム挙動が変わることがあるため、業務用の特定サイトで問題が出たら例外ポリシーを検討してください。

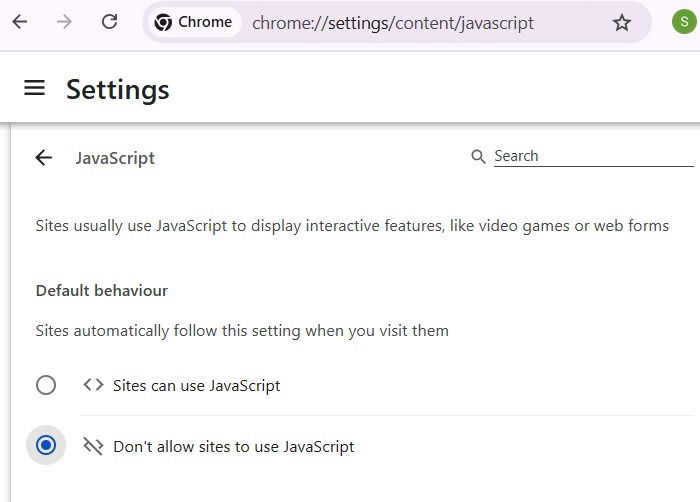

信頼できないサイトでは JavaScript を無効にする(任意)

すべてのユーザーに推奨する設定ではありませんが、限定的な運用や専用プロファイルを持てるユーザーには有効です。多くの Rust ベースの事例では JavaScript が実行のトリガーになっています。

手順:

- [設定] -> [プライバシーとセキュリティ] -> [サイトの設定] -> [コンテンツ] -> [JavaScript]

- 「サイトが JavaScript を使用することを許可しない」を選ぶ

- 信頼するサイトは「JavaScript を許可する」の例外に追加する([追加] をクリック)

利点: 攻撃チェーンの多くを単純に止められます。欠点: 多くの正当なサイトでは JavaScript が必須です。代替策として、拡張機能でホワイトリスト運用(例: スクリプトブロッカー)を行うか、業務用・個人用でプロファイルを分けてください。DuckDuckGo のように JavaScript 非依存モードを提供するサイトもあります。

関連: Chrome や Firefox 向けの intrusive JavaScript ブロッカーの使い方と注意点。

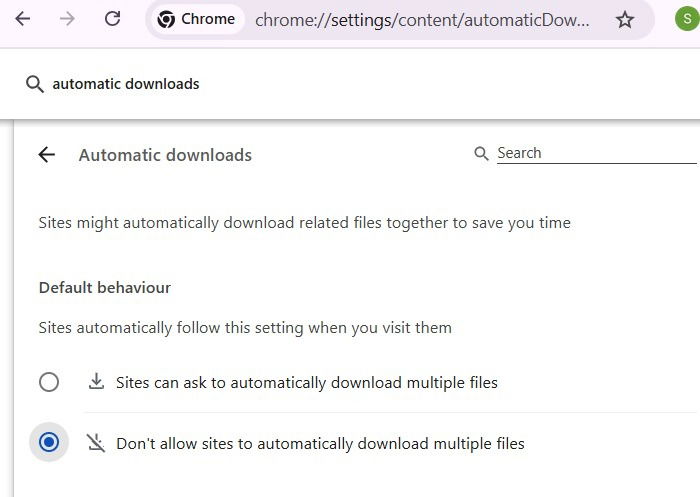

自動的に複数ファイルをダウンロードさせない

JavaScript を完全にブロックできない場合、無制御のバックグラウンドダウンロードを阻止することが有効です。EDDIESTEALER の gverify.js などのペイロードは、ユーザーの目を盗んで複数ファイルをダウンロードすることがあります。

手順:

- [設定] -> [ダウンロード] -> 「ファイルごとに保存先を確認する」をオンにする

- [設定] -> [プライバシーとセキュリティ] -> [サイトの設定] -> [その他の権限] -> [自動ダウンロード]

- 「サイトが複数のファイルを自動的にダウンロードしないようにする」を選択

この設定により、背景で知らないうちにダウンロードが行われるリスクを減らせます。ダウンロード時に保存先の確認が必須になり、怪しいファイルを意図せず実行する可能性が低くなります。

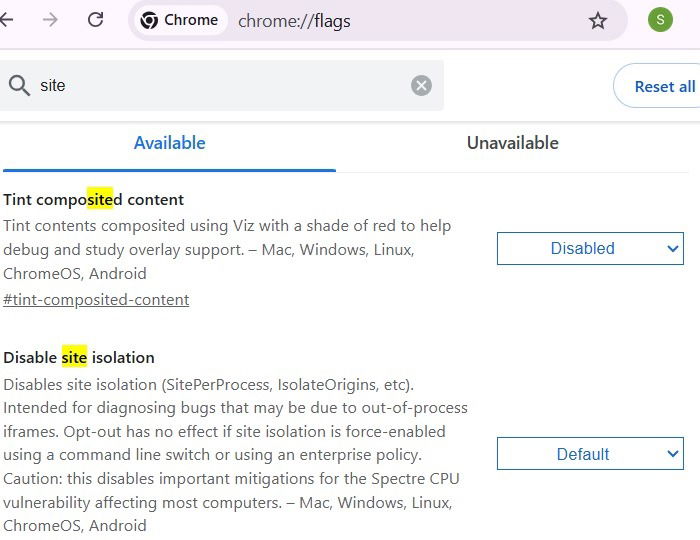

厳格なサイト分離を維持する

アドレスバーに Chrome://flags と入力し、Enter を押します。”Disable site isolation” フラグを確認し、既定(Default)に戻すか無効化されていないことを確認してください。サイト分離は web プロセスを分離し、メモリベースの侵害やクロスサイトの悪用を制限します。

Chrome://flags の使用方法は上級者向けです。誤ったフラグ変更はブラウザの安定性に影響するため、変更前に現在の設定を書き留め、必要なら元に戻せるようにしてください。

他の実装手段: Windows の Chrome プロパティでコマンドラインフラグを渡す、あるいは企業環境ならグループポリシーでサイト分離関連ポリシーを強制する方法もあります。

拡張機能は Chrome ウェブストアからのみ入手する

非公式ソースからの拡張機能は、隠し API や権限昇格を用いて攻撃ベクターになり得ます。EDDIESTEALER の脅威動向では、Rust の隠蔽能力と組み合わさることで検出回避が加速します。

運用上のヒント:

- 拡張機能は必要最小限に限定する

- 権限要求を確認し、不要なアクセスを求める拡張は避ける

- 管理者は企業の拡張機能ホワイトリストを利用する

さらに、パスキーや認証アプリ(Authenticator)など、SMS ベースの 2 要素認証を避ける手段を推奨します。Google は SMS に依存した認証を段階的に廃止しています。より安全な方法を早めに導入してください。

追加の対策と運用支援(チェックリスト、SOP、意思決定ツリーなど)

以下は実務で使える補助資料です。必要なものだけ採用してください。

事実ボックス(要点まとめ)

- 手口: 偽 CAPTCHA、悪意ある広告、フィッシング、偽の“実行してください”指示

- トリガー: ユーザーの操作(PowerShell 貼り付けや承認)

- ペイロード: 難読化された JavaScript(例: gverify.js) → 追加バイナリ/情報窃取

- 標的: 暗号資産ウォレット、パスワードマネージャ、メッセージングアプリ

ロール別チェックリスト

エンドユーザー:

- 強化保護を有効化しているか確認する

- 不審な CAPTCHA や「コマンドを貼り付けてください」はすべて無視する

- 不明なダウンロードは実行しない。保存先確認を有効にする

- パスワードや秘密鍵はクリーンな端末で変更する

IT 管理者:

- Chrome の強化保護とサイト分離ポリシーを企業ポリシーで強制する

- 拡張機能のホワイトリストを運用する

- 逸脱したフラグやコマンドライン引数がないか監査する

- インシデント対応手順を用意し、テスト演習を実施する

インシデント対応 SOP(プレイブック)

- 影響端末の隔離: ネットワークから切断する

- プロセスとファイルの確認: Downloads フォルダ、最近の実行ファイル、スケジュールされたタスクを確認

- 一時的なアカウントロック: 可能なら被害アカウントを一時停止

- 資格情報のローテーション: クリーンな端末でパスワードと 2FA を更新

- マルウェアスキャンと復旧: 信頼できるアンチウイルスを実行、必要なら OS の再インストール

- フォレンジック収集: ログとタイムラインを保存し、原因分析に備える

- 通知と報告: 法務・運用・必要な規制当局に報告

簡易意思決定ツリー (Mermaid)

flowchart TD

A[疑わしい CAPTCHA を見つけた] --> B{ページは信頼できるか}

B -- いいえ --> C[ページを閉じ、URL を記録する]

B -- はい --> D{サイトが JavaScript を要求しているか}

D -- はい --> E[スクリプトのソースを確認。ダウンロード要求がある場合は停止]

D -- いいえ --> F[通常どおり利用]

C --> G[スクリーンショットと発生時刻を保存]

E --> G

G --> H[必要なら IT に報告]受け入れテスト / 検証ケース

- 強化保護オン時に偽の CAPTCHA ページを開き、ブラウザが警告すること

- 「ファイルごとに保存先確認」をオンにした場合、ダウンロードが即座に保存されないこと

- JavaScript 無効時に既知の悪意ある gverify.js の実行が防がれること

短い用語集

- インフォスティーラー: ユーザーの資格情報やウォレット情報を盗むマルウェア

- オブフスケーション: コードや文字列を難読化し解析を困難にする技法

- サンドボックス: プロセスを隔離し、システムへの影響を限定する環境

リスクマトリクスと緩和策(簡易)

- ユーザー操作による感染: 高リスク → 教育、UI 警告、強化保護

- バックグラウンドダウンロード: 中リスク → 保存先確認、自動ダウンロード制限

- 拡張機能経由の不正コード: 中〜高リスク → ホワイトリスト、監査

感染が疑われる場合の具体的な対応(即時アクション)

- ネットワークから切断する(Wi‑Fi と有線を両方オフ)

- もう一台の安全なデバイスでパスワードや 2FA を変更する。被害端末で直接変更しない

- Downloads フォルダとブラウザ拡張を確認し、不明ファイルは隔離する

- 信頼できるアンチウイルス/EDR を実行し、ログを保存

- 必要なら OS をクリーンインストールし、バックアップから復元する前にマルウェアが残っていないか検証する

- 重要なウォレットや秘密鍵はコールドウォレットへ移行する

重要: 感染後に同じ端末で資格情報を変更すると、マルウェアが新しい認証情報を傍受する可能性があります。必ずクリーンな端末を使って変更してください。

代替アプローチと運用上のヒント

- ブラウザの分離: 業務用と私用でブラウザプロファイルを分け、業務用には厳格なポリシーを適用する

- 拡張機能の代替: スクリプトブロッカーやサンドボックス用拡張を検討するが、権限をよく確認する

- ネットワーク層での制御: URL フィルタリングやプロキシで既知の攻撃配布サイトをブロックする

まとめ

Rust ベースのマルウェアは技術的な隠蔽と社会工学を組み合わせ、Chrome 利用者を狙います。最前線の防御は次の組み合わせです: 強化保護の有効化、自動ダウンロードの制限、必要に応じた JavaScript 無効化、サイト分離の維持。さらに、拡張機能の管理、二要素認証の強化、インシデント対応 SOP の整備が重要です。これらを組み合わせれば、EDDIESTEALER のような攻撃による被害を大きく減らせます。

まとめの要点:

- 強化保護をオンにする

- 自動ダウンロードを制限する

- 不審な指示(コマンド貼り付けなど)は無視する

- 感染疑いがあれば迅速に隔離し、クリーン端末で資格情報を更新する