AndroidでAPKファイルを安全にスキャンする方法

サイドローディング(APK直接インストール)は、地域制限の回避や早期アップデート入手のために便利です。しかし危険も伴います。公式ストア外のAPKは改ざんやマルウェア混入のリスクがあるため、インストール前に必ずスキャンして安全性を確認しましょう。本記事では、理由、手順、主要ツール、チェックリスト、代替策、注意点までを分かりやすく解説します。

なぜAPKをスキャンするべきか

サイドローディングは利便性が高い一方で、次のような欠点があります。

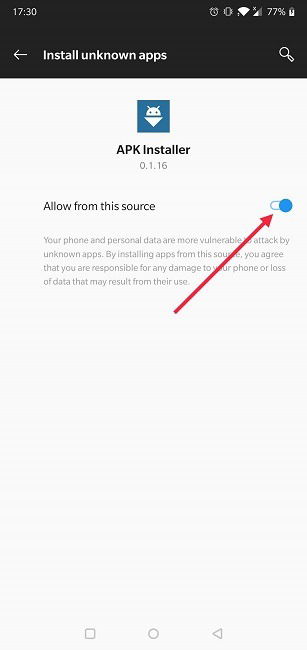

- デフォルトでは未知の提供元からのインストールは無効になっており、設定変更が必要です。

- Play ストア経由の自動更新が受けられません。手動で更新管理する必要があります。

- 最も深刻なのはセキュリティリスク。公式の配布でないAPKは開発者の意図と異なる改変が加えられている可能性があります。悪意あるコードや追跡、裏で動作するマルウェアが混入することがあります。

信頼できる配布元(例:APKMirror)の利用は被害を減らす有効な方法ですが、それだけに頼らず、実際にダウンロードしたAPKをスキャンすることを推奨します。

重要: APKの出所が不明な場合や配布元が信頼できない場合は、インストールを避けるのが最も安全です。

主なスキャン方法とツール

ここでは代表的なオンラインスキャナーと、それぞれの特徴を説明します。

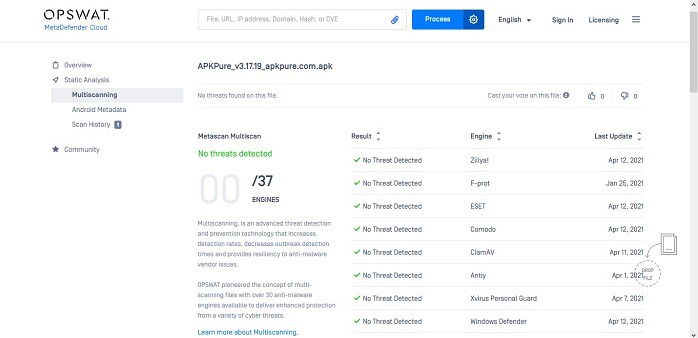

Metadefender

Metadefenderは複数のアンチウイルスエンジンでファイルを解析します。APKはアーカイブとして扱われ、展開された個々のファイルもスキャンされます。ドラッグ&ドロップでアップロードでき、短時間でレポートが生成されます。PCだけでなく、スマートフォンのブラウザからも利用可能です。

特徴:

- 複数エンジンによる並列スキャン

- アーカイブ内のファイルまで展開して検査

- ファイル/URL/IPの検査が可能

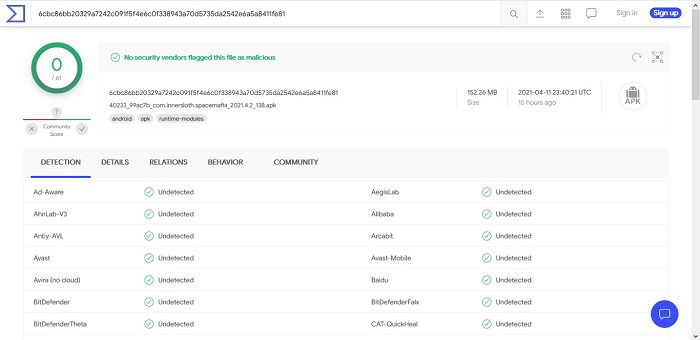

VirusTotal

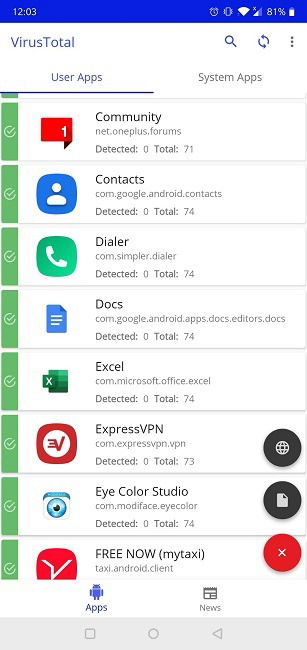

VirusTotalも同様にファイルやURL、ドメイン、IP、ハッシュを解析します。APKをアップロードして検査できます。モバイル用アプリも存在し、端末内に既にインストールされているアプリの検査に利用できます。

特徴:

- 豊富なエンジンとコミュニティによる相互参照

- ハッシュやURLでの照会が可能

- レポートが共有・参照しやすい

他にもローカルでの静的解析ツールや、サンドボックスで動作を監視する動的解析ツールがあります。用途に応じて使い分けてください。

APKをスキャンする具体的手順(簡易ガイド)

以下はPCまたはスマホのブラウザから行う一般的な手順です。

- APKをダウンロードする。ダウンロード元とファイル名、ファイルサイズを確認する。

- ダウンロードしたAPKのハッシュ(例:SHA256)を計算して保存する。開発者がハッシュを公開していれば照合する。

- VirusTotalやMetadefenderのサイトにアクセスし、ファイルをアップロードする。

- レポート結果を確認。検出エンジン数や検出名、サンドボックスの挙動ログなどをチェックする。

- もし1つ以上のエンジンが悪性と判定したら、そのAPKはインストールしない。

- 検査で問題が見つからなくても、インストール後は権限、ネットワーク通信、バッテリ消費の異常を監視する。

コマンドラインでハッシュ計算(例, Windows PowerShell):

Get-FileHash .\sample.apk -Algorithm SHA256インストール前のチェックリスト

- 出典は信頼できるか

- APKの署名は正しいか(既知の開発者キーか)

- 公開されているハッシュと一致するか

- スキャナーで悪性検出が0か

- 要求している権限は妥当か(不要に多くないか)

- 端末のバックアップはあるか

重要: 権限が過剰なアプリ(SMS送信、連絡先、Accessibility権限など)には特に注意してください。

いつスキャンで検出されないことがあるか(注意点)

- 難読化(オブフスケーション)や暗号化されたペイロードは静的解析で見逃される可能性があります。

- 新種(ゼロデイ)マルウェアはシグネチャベースのエンジンで検出されない場合があります。

- サーバー側で条件付きで悪意のある挙動を有効にする「待機型」攻撃はサンドボックスでは再現されにくいです。

このため、スキャン結果に加え、挙動監視(インストール後の通信ログ確認、ファイルアクセス監視)を行うことが重要です。

代替策と補完手段

- 公式ストア(Google Play)やF-Droidの利用。これらは配布管理が行われておりリスクが低い。

- 専用のアンチウイルスアプリを端末に導入して定期スキャンを行う。

- サンドボックス化されたテスト端末や仮想環境で先に動作確認をする。

- 開発者向けには、APKを逆コンパイルして静的解析を行う(専門知識が必要)。

ロール別チェックリスト

- エンドユーザー:

- 配布元確認、ハッシュ照合、スキャン実行、権限確認、バックアップ

- IT管理者:

- 管理ポリシー策定、企業内アプリはMDMで配布、サンドボックスで事前検査

- 開発者:

- APKに署名、リリースハッシュを公開、サードパーティ依存性の監査

簡易プレイブック(SOP)

- APK受領→出所とMD5/SHAを確認

- VirusTotal/Metadefenderで検査

- 問題無しならテスト端末で動作確認(ネットワーク遮断+モニタリング)

- 本番端末へ展開、展開後は週次で振る舞いを監視

プライバシーとデータ取扱いの注意

オンラインスキャナーにファイルをアップロードすると、そのファイルのメタ情報やハッシュ、場合によってはファイルのコピーがサービス側に保存されます。機密性の高いアプリや企業内部のAPKを第三者サービスにアップロードする前に、プライバシーや法令(GDPR等)への影響を評価してください。必要ならオンプレミスの解析環境を用意しましょう。

決定フロー(簡易)

flowchart TD

A[APKを入手] --> B{配布元は信頼できるか}

B -- Yes --> C[ハッシュ確認]

B -- No --> X[配布元を再検討または廃棄]

C --> D{ハッシュ一致?}

D -- No --> X

D -- Yes --> E[マルチエンジンスキャン]

E --> F{悪性検出?}

F -- Yes --> X

F -- No --> G[テスト端末で監視しながらインストール]1行用語集

- サイドローディング: Play ストアを介さずにAPKを直接インストールすること。

- 静的解析: 実行せずにコードやバイナリを解析する方法。

- 動的解析: 実際に実行して挙動を監視する解析方法。

まとめ

APKのサイドローディングは便利ですがリスクが伴います。VirusTotalやMetadefenderのようなマルチエンジンスキャナーを利用し、ハッシュ照合や権限確認、テスト端末での挙動監視を組み合わせることで危険性を大きく下げられます。企業環境や機密性の高いアプリでは、第三者サービスへのアップロード前にプライバシー影響を評価し、オンプレミス解析の導入を検討してください。

まとめチェック:

- 信頼できる配布元からのみダウンロード

- ハッシュを照合して改ざんを検出

- マルチエンジンスキャナーでスキャン

- インストール後も挙動を監視

重要: どれだけ注意を払っても100%安全とは言えないため、重要データのバックアップと定期的なセキュリティチェックを習慣にしてください。