重要: これらの対策は妨害や不正アクセスのリスクを大きく減らしますが、万能ではありません。物理的に破壊的な手法や高度なハードウェア改ざんは依然として脅威です。

なぜラップトップは放置中に狙われるのか

空き時間に机の上やカフェのテーブルに置いたラップトップは、物理アクセスを得た攻撃者にとって良い機会になります。代表的な目的はデータ窃取、持続的なバックドアの設置、あるいはソフトウェア改ざんによる間接的な侵害です。物理アクセスがあると、ソフトウェア単独の対策(OSのパスワードなど)だけでは不十分になる場面が増えます。

基本方針(ワンライン)

事前に防ぐ(予防)、放置時に検出する(検知)、改ざん発見時に復旧する(対応)の3段階で対策を組み合わせる。

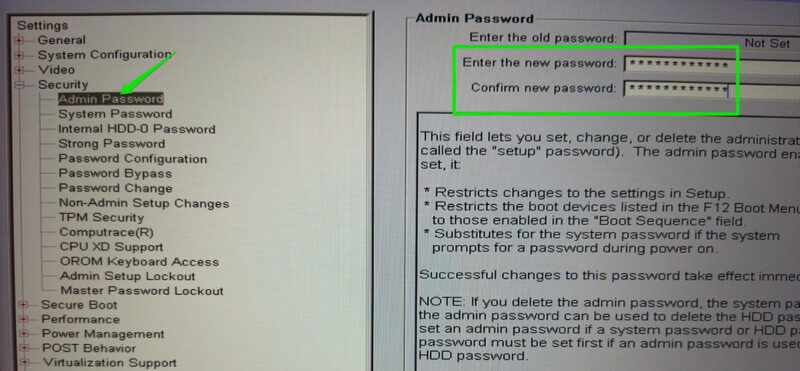

BIOS / UEFI にパスワードを設定する

多くの起動後保護オプションはBIOS/UEFI設定にあります。攻撃者はここを操作してSecure Bootを無効化したり、外部メディアからのブートでルートキットを仕掛けたりできます。BIOSに管理者パスワードを設定すると、無断で設定を変更されるリスクを下げられます。

方法の概要:

- BIOS/UEFIに入り、

SecurityやAuthenticationセクションを開く。 Admin/Setup passwordのような項目を探し、パスワードを設定する。

注意点:

- 一部のラップトップではCMOSリセット(マザーボードの小さなジャンパや電池の取り外し)でBIOS/UEFIのパスワードが解除できる場合があります。重要なデバイスは物理的保護も合わせて検討してください。

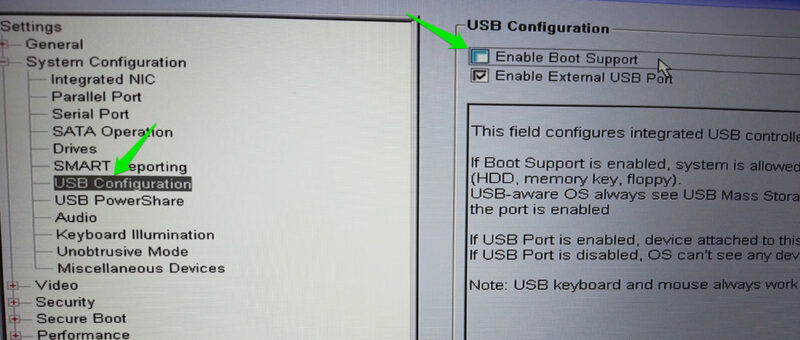

外部ブート(USB/DVDなど)を無効にする

外部メディアからの起動を許すと、攻撃者はブートローダーを置き換えたり、ライブOSからディスクに直接アクセスしたりできます。BIOSで外部ブートを無効にしておくのが推奨です。

手順:

- BIOSの

USB configurationやBootメニューを開く。 Boot supportやExternal bootの類を無効にする。- 外部メディアからの起動が必要な場合は、作業の前後で設定を元に戻す運用ルールを決める。

重要: 企業PCの場合はIT管理者と変更手順や承認フローを合わせておくこと。

タンパー検知シールを使う

物理的な改ざんの有無を目で確認する最も経済的な方法の一つがタンパー検知シール(タンパーステッカー)です。剥がすと「VOID」文字が残ったり、剥がし跡が目立つ設計になっています。

適用箇所の例:

- 裏蓋のネジ周り

- ボトムケースの継ぎ目

- 未使用ポートの内部や蓋

利点:

- 低コストで交換が容易

- タンパーの証拠を迅速に判別できる

運用のヒント:

- ステッカーは定期的に交換して有効期限を管理する。

- ステッカーを貼った時の写真を撮って記録すると、後で改ざん痕を比較しやすい。

USBポートプロテクタを導入する

USBポートはしばしば物理的な侵入口になります。ポートプロテクタは専用の鍵で外す設計が一般的で、鍵がないと簡単に取り外せません。USB-A、USB-C用があるので自分の機器に合わせて購入します。

利点:

- 実際の物理的挿入を阻止するため、即時的な侵害リスクを大きく下げる

- カフェやオフィスなど不特定多数が出入りする場所で有効

ブランド例: PortPlugs(製品名)。ただし、購入前に自機種との互換性を確認してください。

BitLockerなどでディスクを暗号化する

OSの起動前に復号鍵を要求するプリブート認証を有効にできるディスク暗号化は、物理的にハードドライブを取り出された場合でもデータ盗難を防ぎます。WindowsならBitLockerが代表的です。

利点と制約:

- 利点: データの機密性を強く保護。OSが起動する前から保護できる。

- 制約: 鍵(TPM + PINなど)の管理が必要。鍵を紛失すると復旧が難しい。

運用ポイント:

- 回復キーは安全な場所(会社のシークレット管理、オフラインの印刷保管など)に保存する。

- 会社PCはITポリシーに従って管理する。

日常点検チェックリスト

- ラップトップの外観が通常と異なる箇所がないか確認する(シールの剥がれ、ネジの緩み、追加ハードウェア)。

- 未承認のUSBデバイスやケーブルが挿されていないか確認する。

- BIOS/UEFIの設定(外部ブート・管理者パスワード)が意図どおりかを定期チェックする(四半期ごとなど)。

- 重要データは定期的に暗号化済みでバックアップを取る。

インシデント発見時の簡易ランブック(手順)

- 発見直後: ネットワークから切断し、電源を切らずにそのまま保管(※詳細は環境次第)。

- 重要データのバックアップを直ちに行う(可能な場合)。

- 可能なら写真を撮り、改ざんの証拠を保存する(シールの状況、追加のハードウェア等)。

- 企業の場合はIT/セキュリティチームに報告。個人の場合は専門家に相談し、必要ならクリーンインストールを実施。

- 再発防止のため、運用プロセスと設置場所を見直す。

受け入れ基準

- BIOS/UEFIに管理者パスワードが設定されている。

- 外部ブートが無効化されている(必要時のみ例外)。

- 主要なUSBポートにプロテクタまたはシールが貼られている。

- ディスク暗号化が有効で、回復キーは安全に保管されている。

役割別チェックリスト

- 出張・旅行者: タンパー検知シールの貼付、USBプロテクタ携行、機内持ち込みで保護。

- オフィス勤務者: デスクロック(ケーブルロック)、定期的なBIOS設定確認、空席時はラップトップを引き出しや鍵付き引き出しへ。

- システム管理者: 企業ポリシーでBIOS/UEFI設定を標準化、MDMでBitLockerの展開と回復キー管理。

代替アプローチと留意点

- ハードウェアベースのロック(ケーブルロック)は物理的な盗難抑止に有効だが、改ざんそのものを防げるわけではない。

- 監視カメラや位置情報トラッキングは抑止効果があるが、プライバシーと運用コストを検討する必要がある。

判断フローチャート(簡易)

flowchart TD

A[ラップトップを放置] --> B{短時間か長時間?}

B -->|短時間| C[タンパー検知シールとUSBプロテクタ]

B -->|長時間| D[BIOSパスワード・外部ブート無効化・暗号化]

C --> E[戻って点検]

D --> E

E --> F{異常あり?}

F -->|いいえ| G[通常運用]

F -->|はい| H[ランブックに従い対応]受け入れテスト/確認項目

- BIOSにアクセスを試み、パスワードでブロックされることを確認する。

- 外部メディアからのブートを試みて失敗することを確認する(テストは適切に管理された環境で)。

- USBプロテクタを装着し、専用キー以外で取り外せないことを確認する。

- BitLockerなどの暗号化で、回復キーなしにデータが読み取れないことを確認する。

用語1行解説

- BIOS/UEFI: コンピュータ起動時に最初に動く設定画面。

- タンパー検知シール: 物理的に剥がされると目に見える痕跡を残すシール。

- BitLocker: Windowsのディスク暗号化機能。

まとめ

ラップトップの放置時に有効な防御は単体よりも組み合わせで効果を発揮します。BIOS/UEFIの保護、外部ブートの無効化、物理的検知シール、USBポートの物理的ブロック、そして強力なディスク暗号化を順に施すことで、一般的な改ざんやデータ窃取のリスクを大幅に低減できます。異常を見つけたら記録してバックアップを確保し、必要であればクリーンインストールで復旧してください。

重要: 企業環境では必ずIT/セキュリティ部門のポリシーに従って実施してください。