Androidでネットワークデータを捕捉する方法

重要用語の一行定義:

- URLスニッフィング: 端末が送受信するネットワークパケットからURLやHTTPリクエストを読み取る技術。

- パケットキャプチャ: ネットワーク上を流れるデータ単位(パケット)を記録・解析すること。

概要と目的

URLスニッフィング(Capture Network Data、パケットキャプチャ)は、スマートフォンがネットワークに送信・受信しているデータの内容や宛先を観察する方法です。多くの場合、アプリがどのドメインに接続しているか、送信しているデータに個人情報が含まれていないかを確認するために使われます。目的は主に以下のとおりです。

- プライバシー確認: アプリが不要な個人情報を送信していないか確認する。

- セキュリティ診断: 平文で重要情報が流れていないかの検出。

- トラブルシューティング: 通信エラーやAPI呼び出しの挙動を解析する。

重要: 本手法は自分が管理・所有する端末や明示的な許可を得た環境でのみ使用してください。許可のない通信の傍受は法的問題を招く可能性があります。

仕組み(簡潔に)

モバイルのパケットキャプチャアプリは、端末内で仮想的なVPNを作成し、端末から出る全トラフィックをその仮想インターフェース経由でルーティングします。アプリはその経路上でパケットを読み取り、復号可能なものは表示します。SSL/TLS通信を詳しく見るには中間者としてのSSL証明書のインストールが必要です。

なぜネットワークデータを捕捉するのか

- 公衆Wi-Fiなど不安定・危険なネットワークで個人情報が平文で送信されていないかを確認するため。

- インストールしたアプリが不要な権限や個人情報を送信していないかの検査のため。

- 開発者やQAがモバイルアプリの通信をデバッグするため。

注意点:

- 公衆Wi-Fiは盗聴されやすい。重要な取引(ネットバンキング等)は避けるかVPNを利用すること。

- 一部のアプリは証明書ピンニングを行っており、中間者による復号ができない場合があります。

前提条件と準備

- Android端末(Android 5.0以降を想定)

- Google Playから「Packet Capture」などの信頼できるパケットキャプチャアプリをインストール

- 端末のロック画面PINまたはパターンを設定(SSL証明書のインストールに必要)

- 管理者の許可・法的遵守

準備のチェック:

- 端末の空きストレージが十分か

- バッテリー残量が十分か(長時間キャプチャは消費します)

Packet Captureを使った手順(ステップバイステップ)

手順はシンプルです。スクリーンショットは記事下部にあります。

- Google Playストアから「Packet Capture」をダウンロードしてインストールします。

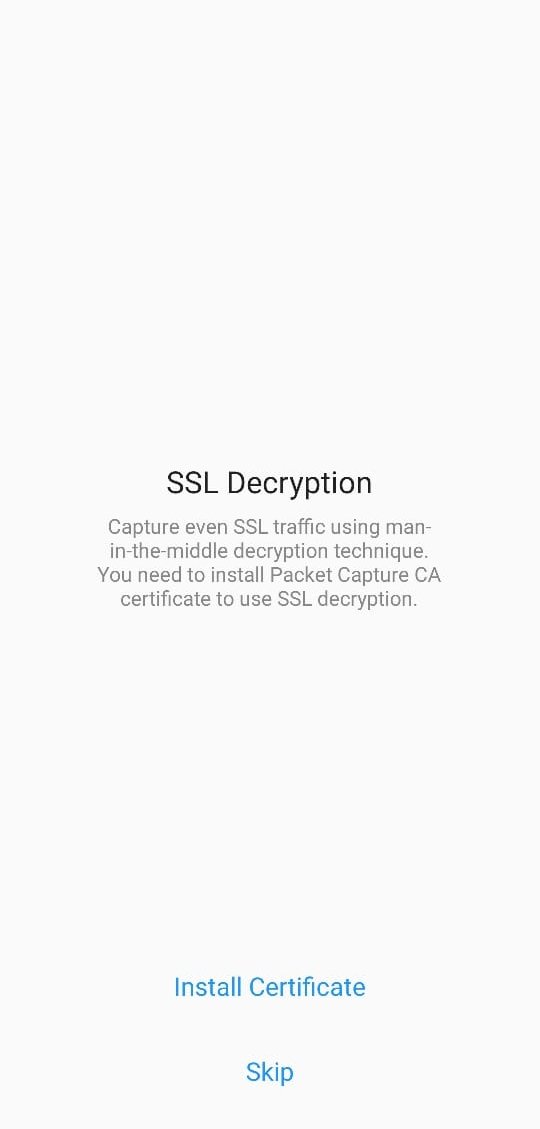

- アプリを起動します。初回はアプリがSSL証明書のインストールを促す場合があります。より詳細な内容(HTTPSの中身)を確認したい場合はインストールを許可してください。

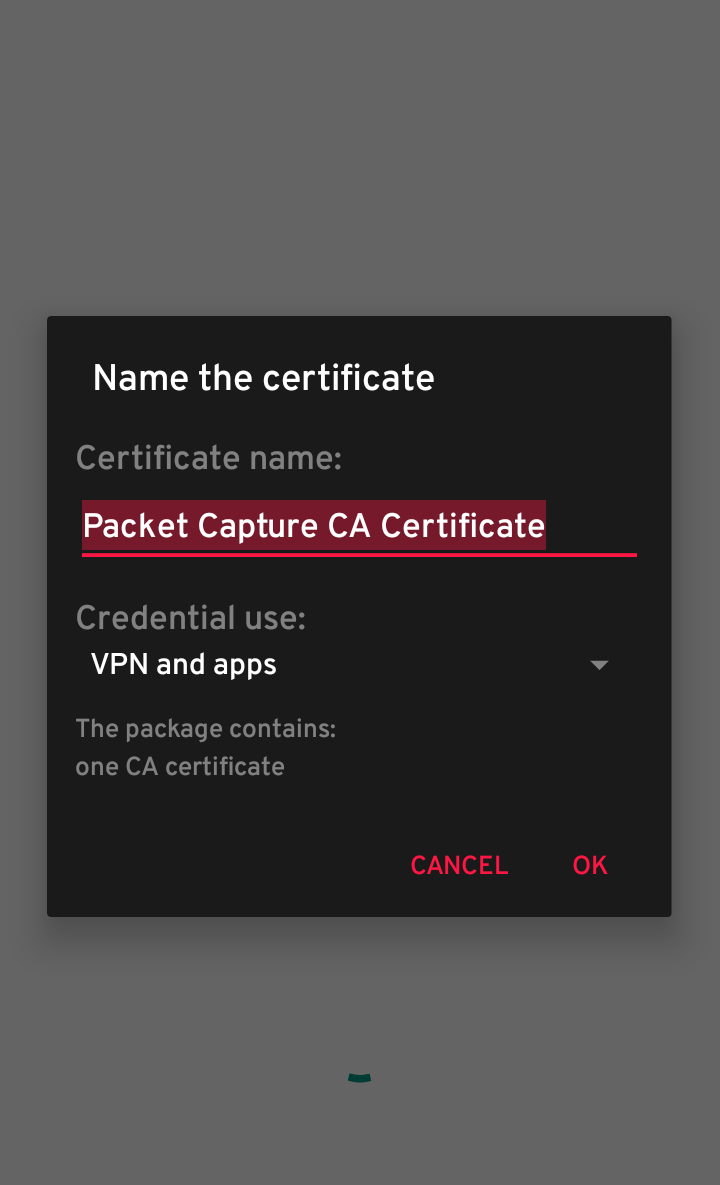

- 端末にロック画面のPINまたはパターンが設定されていない場合は、ここで設定するよう求められます。これはローカル証明書のインストールに必要です。

- アプリの右上にある「開始」ボタン(緑色の右向き矢印)をタップしてキャプチャを開始します。

- VPN接続の許可を求めるダイアログが表示されます。「OK」をタップしてVPNの作成を許可します。

- キャプチャが動作すると、アプリは端末上で通信を行っている各アプリの一覧を表示します。

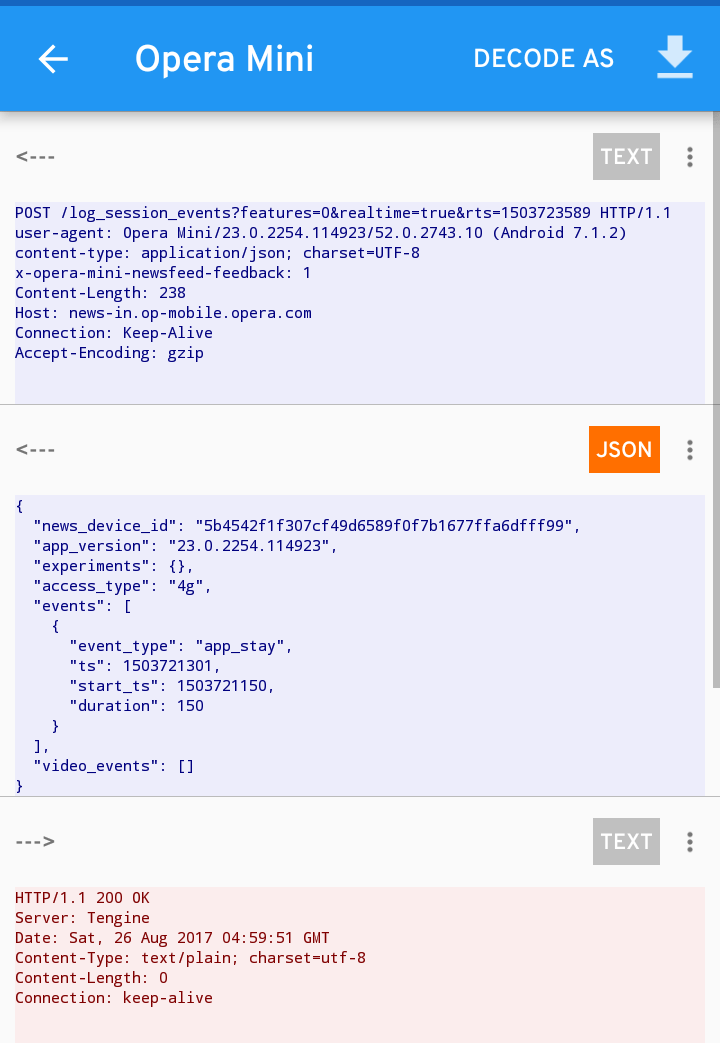

- 解析したいアプリをタップすると、そのアプリが送受信したHTTP/HTTPSリクエストとレスポンスの一覧が見られます。ヘッダー、ボディ、送信先ドメインなどを確認できます。

- キャプチャを停止するには同じ「開始」ボタン(停止に変化)をタップします。

実行時のUIラベル(例):

- 開始 / 停止

- 証明書をインストール

- VPNへ接続

画像手順(画面の例)

画像説明: Packet Captureのメイン画面。キャプチャの開始ボタンとアプリ一覧が表示されています。

画像説明: SSL証明書のインストールを促すダイアログの例。詳細な通信内容を確認するにはインストールが必要です。

画像説明: アプリを選択して個別のHTTP/HTTPSセッションログを表示している画面。

画像説明: 特定のリクエストのヘッダーとボディの詳細を確認している例。

画像説明: キャプチャ停止後のログの保存や共有オプションの画面。

トラブルシューティング

- アプリが起動しない/クラッシュする: アプリのキャッシュをクリア、または再インストールを試してください。

- まだロック画面のPIN/パターンが表示される: 設定 → セキュリティ → 資格情報を消去(すべての資格情報を削除)で問題が解決する場合があります。

- HTTPSの内容が見えない: アプリが証明書ピンニングを使用している可能性があります。ピンニングされた通信は中間者では復号できません。

いつこの手法が通用しないか(例外)

- 証明書ピンニング: アプリが接続先の証明書をハードコードしている場合、ユーザーレベルの中間者では復号不可。

- ルート化されている端末でも、OSやアプリの保護が強い場合は解析が難しい。

- 法的に許可されていない通信の傍受は違法です。必ず対象と目的を確認してください。

代替アプローチ

- AndroidエミュレータとPC上のプロキシ(mitmproxyやBurp Suite)を組み合わせる方法。端末からプロキシへ接続するか、エミュレータで動作させる。より高機能な解析が可能。

- ルート化してtcpdumpやWireshark互換ツールで直接パケットを取得する方法。高度だがリスクが高く端末保証を失う場合がある。

- モバイルデベロッパーツール(Android StudioのNetwork Inspectorなど)を用いた解析。自分で開発しているアプリ向き。

代替毎のメリット・デメリットの簡易比較:

- Packet Capture: 手軽、ルート不要、だが深い復号は限定的

- mitmproxy/Burp: 高機能、スクリプト可能、環境構築が必要

- ルート+tcpdump: 生データが取れるが端末破損リスクあり

ロール別チェックリスト

開発者:

- 通信先ドメインをホワイトリスト化

- 機密情報は常に暗号化して送信

- 証明書ピンニングの必要性を評価

セキュリティ担当:

- 主要アプリの通信を定期的に監査

- 公衆Wi-Fiでのサービス利用ポリシーを明文化

- インシデント時に使えるキャプチャ手順を用意

一般ユーザー:

- 不要な権限を求めるアプリは避ける

- 公衆Wi-Fiでの重要情報送信を控えるかVPNを利用

簡易SOP(標準作業手順)

目的: 新しくインストールしたアプリが個人情報を不適切に送っていないか確認する

準備: Packet Captureインストール、ロック画面設定

手順:

- Packet Captureを起動して証明書をインストール

- キャプチャを開始し、対象アプリで通常の操作を再現

- 送信されるHTTP/HTTPSリクエストを確認(ドメイン、パラメータ、ボディ)

- 個人情報が平文で送信されていないかを検査

- 必要に応じてログを保存してセキュリティ担当に報告

- キャプチャ停止、インストールした証明書を不要であれば削除

ロールバック(後処理):

- 証明書の削除: 設定 → セキュリティ → 資格情報 → ユーザー証明書を削除

- アプリのアンインストール後もロック画面PINのプロンプトが残る場合は資格情報の消去を行う

受け入れ基準

- キャプチャで当該アプリの主要API呼び出し一覧が取得できること

- 重大な個人情報(パスワード、クレジットカード番号など)が平文で送信されていないことを確認できること

- ログ取得・保存がプライバシー方針に反していないこと

セキュリティとプライバシーの注意点

- 取得したログには個人情報が含まれる可能性があるため、安全な場所に保存し、アクセスを制限してください。

- 第三者の通信を傍受しないこと(法的リスク)。

- 証明書をインストールしたら使用後に削除することを推奨します。

よくある質問

Q: すべてのアプリのHTTPS通信が見られますか? A: 証明書ピンニングが実装されているアプリは復号できません。ピンニングされた通信は中間者では解析不可です。

Q: インストールした証明書は消しても大丈夫ですか? A: はい。不要になったら削除してください。端末の設定 → セキュリティ → 資格情報 から削除できます。

まとめ

Packet Captureのようなツールを使えば、Android端末で送受信されるネットワークデータを手軽に確認できます。特に公衆Wi-Fiを使用する場面や、アプリのプライバシー挙動をチェックする場合に有効です。ただし、証明書ピンニングや法的な制約を理解し、取得したデータの取り扱いには注意してください。

主なポイント:

- ルート不要で手軽にキャプチャ可能

- SSL証明書をインストールするとHTTPSの内容を詳しく見られる場合がある

- 証明書ピンニングや法的制限により解析できないケースがある

ご質問や実際のログ解析で困っている点があれば、コメントで具体状況を教えてください。可能な範囲で補助手順や次の調査方法を提案します。

関連リンク(参考)

- How to Take TWRP Backup Directly on PC With ADB

- 12+ Best Android 10 Supported Substratum Themes

- How to Install Substratum Themes on Android 10/Q