重要: 本文に記載する手順は主に一般ユーザー向けです。企業端末や管理下にある端末ではIT管理者と連携して対処してください。

この記事の目的と関連キーワード

目的: SlopAdsの仕組みを理解し、感染を検出・除去し、再発を防ぐための具体的な手順を示す。 関連キーワード: SlopAds, アドフラウド, Android マルウェア, Play ストア 削除, 広告詐欺 駆除

SlopAdsとは(1行で定義)

SlopAdsは、正規アプリを装い目に見えない広告表示とクリック操作を自動化して大量の不正広告インプレッションとビッドリクエストを生成するアドフラウドキャンペーンです。

技術的な全体像 — どのように動くか

SlopAdsは巧妙に検出を回避するための複数の技術を組み合わせています。以下は主要な技術要素の分解です。

- 正常アプリのふりをする: ユーティリティやAIツール、軽いゲームなど、通常どおり機能するUIを持ちます。これにより一般ユーザーや自動スキャンで不審と判断されにくくします。

- ダウンロード元の確認: アプリはインストール元を確認します。ある種の広告経由でインストールされた場合のみ、不正モジュールの有効化を行い、Play ストアから直接ダウンロードされた場合は静観します。これによりセキュリティ研究者やPlayの手動レビューを回避します。

- C2サーバー経由で画像に見せたペイロードを取得: 画像ファイルに偽装したペイロードをダウンロードします。画像は自動解析でスルーされやすく、保護機構を避ける利点があります。

- 画像から復号してモジュールを再構成: 取得した画像内のデータを復号・結合して悪意あるモジュール(レポートでは「FatModule」などと記載)を構築します。

- 隠しWebViewで広告サイトをホスト: 端末上に目に見えないWebView(隠れたブラウザレンダラー)を生成し、HTML5ベースの広告ページを読み込み大量のインプレッションを発生させます。

- 自動クリック/タップのロジック: 一定間隔で広告を自動クリックするスクリプトを持ち、広告主からの収益を不正に獲得します。

この組み合わせにより、SlopAdsは1日あたり数十億の広告ビッドリクエストを発生させていたと報告されています。

重要な事実ボックス

- 発見・削除数: これまでに224本以上の関連アプリがPlay ストアから削除(報告時点)。

- ダウンロード数の規模: 合計で約3,800万ダウンロード。

- ビッドリクエスト規模: 日次で数十億の広告入札リクエストを生成。

これらの数字は調査時点の報告値であり、さらに増減する可能性があります。

感染の兆候 — 自分の端末を確認する方法

SlopAdsは広告を目に見えない形で出すため、目立つ動作が少ないことが特徴です。しかし、以下の兆候を確認すれば感染の可能性を判断できます。

- 削除済みアプリの公式リストをチェック: セキュリティ研究チームが公開した削除済みアプリ一覧を確認し、自分の端末に同名アプリがないか調べてください。

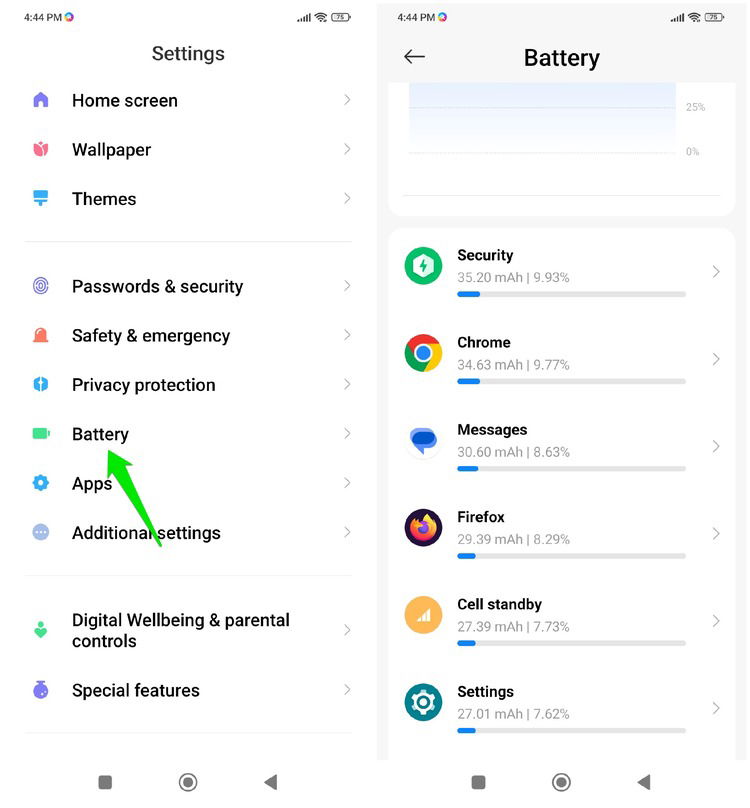

- バッテリー消耗の急増: バックグラウンドで広告を頻繁に読み込むため、突発的なバッテリー消費の増加が見られます。確認手順: 設定 → バッテリー を開き、消費量が多いアプリを確認します。フォアグラウンドで使っていないのに消費が高いアプリは要注意です。

- 意図しないアクションや挙動: Webページが勝手に開く、知らないアプリのインストール促進ダイアログが頻出する、通知やポップアップが増える等。

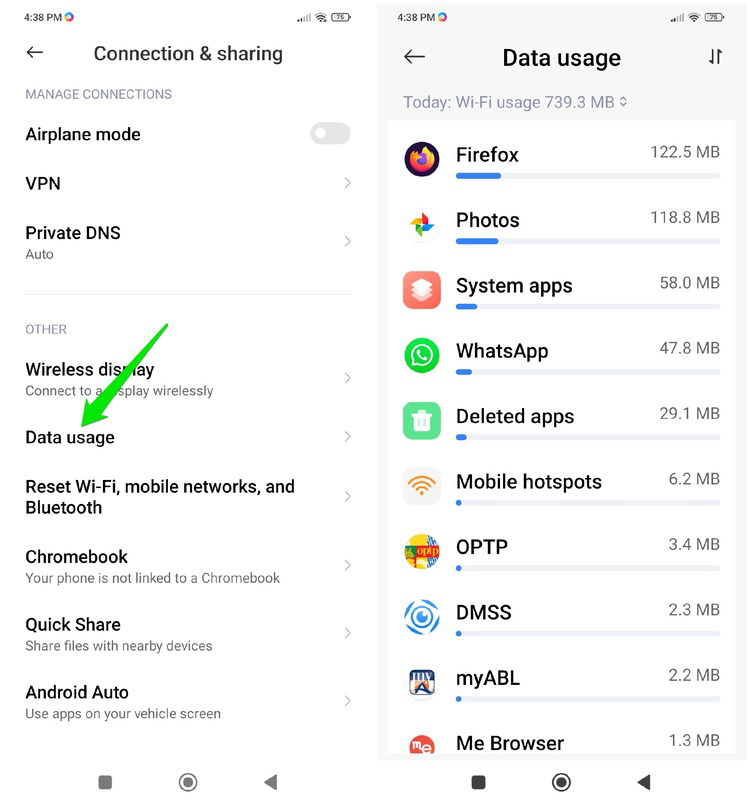

- ネットワーク使用量の急増: 広告読み込みはデータを消費します。設定 → 通信と共有(または接続)→ データ使用量 でアプリごとの使用量を確認してください。

- 不自然な権限要求: 計算機アプリにマイク権限、単純なAIツールにデバイス管理権限など、用途に合わない権限を要求する場合は疑ってください。

即時対応:感染が疑われる場合の手順(エンドユーザー向け SOP)

以下は一般ユーザーが自力で実施できる具体的な手順です。順番に従ってください。

- ネットワークを切る

- Wi-Fiとモバイルデータをオフにして、アプリが追加通信を行えないようにします。飛行機モードを使うと簡単です。

- 公式リストでアプリ名を確認

- セキュリティチームが公開した削除済みアプリ一覧と照合します。該当アプリがあれば次の手順へ進みます。

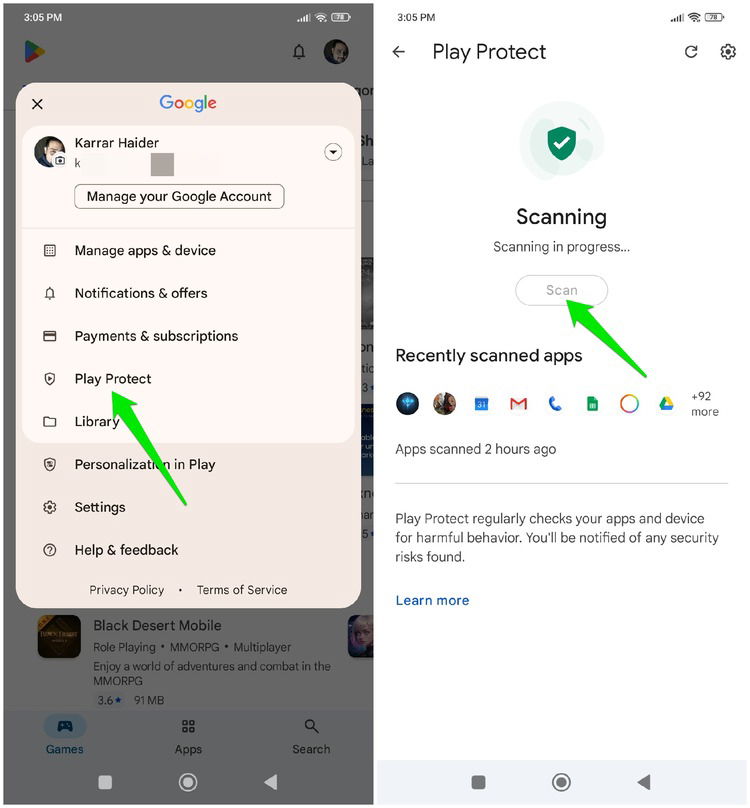

- Play Protectでスキャン

- 設定: Google Play ストアを開き、プロフィール → Play プロテクト → スキャン の順で実行します。検出されれば削除を進めます。

- 不審アプリをアンインストール

- 設定 → アプリ → 該当アプリ を開き、アンインストールします。アンインストールできない場合は次の手順へ。

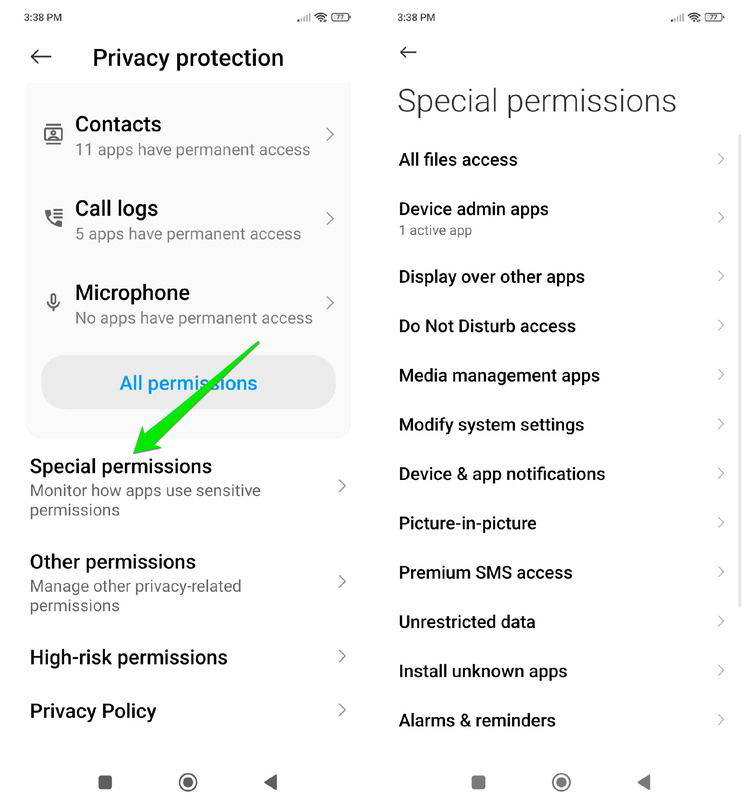

- 特殊権限を取り消す

- 設定 → プライバシー保護 → 特別なアクセス(特殊権限) で不審なアプリの権限をすべて取り消します。アクセシビリティサービス権限は特に悪用されやすいので、設定 → アクセシビリティ → インストール済みアプリ で解除してください。

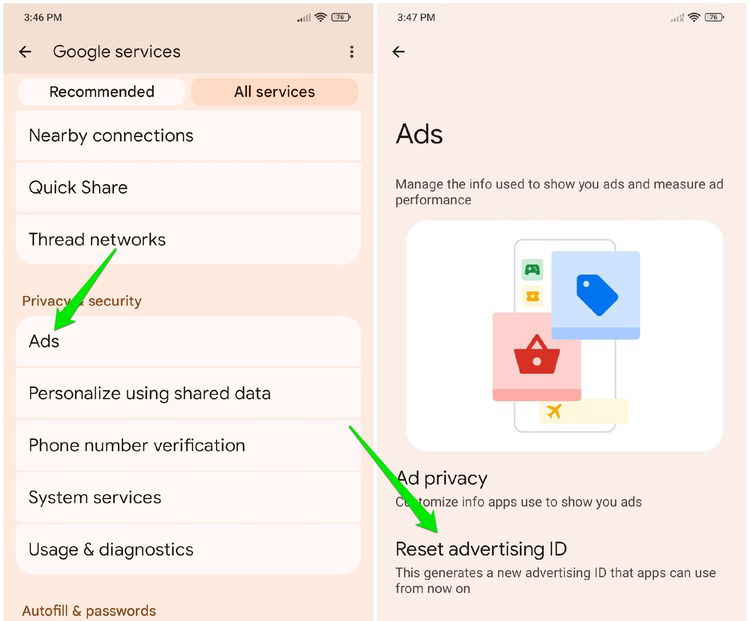

- 広告IDのリセット

- 設定 → Google → 広告 を開き、「広告IDをリセット」ボタンでリセットします。これにより広告プロファイルが初期化され、影響のあるターゲティングを減らせます。

- 端末を再起動して挙動を観察

- 再起動後に不審な挙動が続くか確認します。挙動が消えれば一時的解決の可能性があります。

- 最終手段: 初期化(工場出荷時状態にリセット)

- 不審挙動が続く場合は重要データをバックアップの上、設定 → システム → リセット → データの初期化 を実行します。初期化は問題解決の最も確実な方法ですが、アプリや設定が全て消えるため事前にバックアップを必ず取ってください。

重要: 企業端末や管理プロファイルが設定されている端末は、初期化や権限解除前にIT部門へ連絡してください。

企業/IT管理者向け手順とインシデント対応フロー

以下はIT管理者やセキュリティ担当者のためのより厳密な対処手順です。

- 検出と隔離

- MDM/EMMのダッシュボードで該当アプリをインストールしている端末を抽出し、ネットワークアクセスを制限または端末を隔離します。

- 影響範囲の評価

- 該当端末のユーザー、インストール時刻、アクセスログ、APIキーや認証情報の漏洩有無を確認します。

- 端末復旧手順

- まずはPlay Protectと端末のフルスキャンを実行。検出されない場合は管理者権限からアプリを強制アンインストール、特殊権限を剥奪、必要に応じ初期化を実施します。

- 監査ログと通信解析

- ネットワークログを保存し、C2通信や不審ドメインの通信パターンを特定します。可能ならば疑わしいドメインを社内のブロックリストに追加します。

- 社内通知と再発防止

- 影響ユーザーへ手順と注意点を通知します。MDMポリシーで未知アプリのインストール禁止や、アプリ権限の事前承認フローを導入してください。

インシデントランブック(簡易)

- トリガー: 異常なデータ使用量やユーザーレポートが複数上がった場合。

- 初動: 影響の疑いがある端末をネットワークから切断(隔離)。

- 証拠収集: 端末ログ、Play Protectの検出ログ、サーバー側の通信ログを収集して時系列で保全。

- 駆除: 検出アプリの強制削除、権限剥奪、必要なら初期化。

- 復旧: 端末の正常性確認後にネットワーク再接続。再発がないか定期監視。

- レビュー: 脆弱点とポリシー改訂を行い、教訓をドキュメント化。

受け入れ基準(KPIや目で見える判定)

- 端末の不審なネットワーク通信が停止していること。

- Play Protectや内部スキャンで該当アプリが検出・未検出でないこと。

- バッテリー消費やデータ使用量が通常範囲に戻っていること(端末ごとに差はありますが、直近の異常値より30%以上低下が目安)。

テストケース/受け入れテスト

- テスト1: 該当アプリを削除後、24時間でデータ使用量が低下することを確認する。

- テスト2: アプリを再インストールしない状態で24時間運用し、勝手に新しいアプリがインストールされないことを確認する。

- テスト3: Play Protectのスキャンで該当アプリがリスクとしてレポートされないこと。

予防策とベストプラクティス(一般ユーザー向け)

- インストール前にレビューを確認: ユーザーレビューを「低評価」や「批判的」フィルタで絞って、広告増加や不審な挙動の報告を探してください。

- 権限は最小限に: アプリの用途に見合わない権限要求がないか常に確認します。不要な権限は拒否してください。

- 信頼できる配布元のみ利用: 開発者情報やダウンロード数、レビュー履歴が不自然でないか確認します。

- OSとアプリを最新に: セキュリティアップデートを適用することで既知の脆弱性を減らします。

- デバイス管理の導入(企業): MDMでアプリインストールを制御し、ブラックリスト・ホワイトリストを運用します。

権限管理とプライバシー注意点

- アクセシビリティ権限は強力です。通常のアプリにこの権限が必要かどうかを必ず検討してください。

- 広告IDのリセットはプライバシー保護の一助ですが、端末の行動履歴の全消去にはなりません。

- GDPRや各国のプライバシー法に関する注記: 個人データが疑わしいサードパーティに送信された可能性がある場合、企業は規制に従い通知義務や記録保存が必要になります。個人ユーザーは最寄りの監督当局のガイダンスを参照してください。

代替アプローチと検知のヒューリスティクス

- ネットワークベースの検知: 不審なドメインや大量の短時間リクエストがある場合、プロキシやIDSで検出できます。

- 行動分析: バッテリー/CPU/データ使用の異常三点セットを用いてルール化すると高精度で疑いを抽出できます。

- サンドボックス検査: 企業では疑わしいアプリを隔離環境で解析してC2通信や暗号化されたペイロードの有無を確認します。

役割別チェックリスト

一般ユーザー

- アプリ権限を確認して不要な権限を拒否する。

- 不審な挙動があればネットワークを切りPlay Protectを実行する。

- 重要データのバックアップを定期的に行う。

IT管理者

- MDMで問題アプリの配布を遮断する。

- ネットワークログとDNSクエリを監視して異常を検知する。

- 端末隔離と証拠保全の手順を整備する。

ミニ用語集(1行定義)

- C2サーバー: 攻撃者が遠隔操作やペイロード配布に使うコマンド&コントロールサーバー。

- WebView: アプリ内でWebページを表示する組み込みブラウザコンポーネント。

- Play Protect: Googleが提供するAndroid向けのマルウェア検出・保護サービス。

- アドフラウド: 広告インプレッションやクリックを不正に発生させて収益を得る詐欺行為。

よくある反論・誤解(いつ検知が難しいか)

- 「問題の挙動が見えないから安全だ」は誤りです。隠れたWebViewやバックグラウンド処理はユーザー視認を避けるため、ログや通信パターンでしか検出できないことが多いです。

- 「Play ストアにあるアプリは安全」は誤解です。悪意あるアプリは審査をすり抜けることがあるため、ユーザー自身の注意が重要です。

再発防止のためのロードマップ(高レベル)

短期(今から1か月)

- 影響アプリの検出と削除。

- 社内通知と簡易手順配布。

中期(1〜3か月)

- MDMポリシー強化と監視体制の拡充。

- ネットワークベースの検知ルールを導入。

長期(3〜12か月)

- インシデント学習に基づくアプリ審査基準の更新。

- 自動解析・サンドボックスの導入による未然検知体制の整備。

まとめ

SlopAdsは巧妙に作られたアドフラウドで、目に見えない形で広告インプレッションとクリックを自動生成します。一般ユーザーはバッテリー消費、データ使用、レビューのチェック、権限確認、Play Protectの活用で大半のリスクを低減できます。企業はMDMやネットワーク監視、インシデント対応手順の整備が不可欠です。

重要: 感染が疑われる端末は早急に隔離し、証拠保全とIT管理者への報告を行ってください。

まとめの要点:

- SlopAdsはPlay ストア上のアプリで大規模な広告詐欺を行っていた。

- バッテリー消耗、データ使用量、不審な権限が主な検知ポイント。

- Play Protectでのスキャン、アプリのアンインストール、権限取り消し、最終的には初期化が対処手段。

重要な連絡先や追加情報は、利用している端末ベンダーや所属組織のセキュリティ担当に相談してください。