定義: プッシュ(プロンプト)方式2段階認証 — サービスがスマートフォン等へ承認要求(プッシュ通知)を送り、ユーザーが明示的に承認または拒否する二要素認証方式。

概要

多くの企業はSMSベースの2FAを廃止し、プッシュ型(プロンプト型)2FAへ移行しています。理由は利便性とセキュリティの向上です。ただし、攻撃者は依然として様々な方法でこの仕組みを突破できます。本稿は代表的な攻撃手法を分かりやすく解説し、それぞれに対する実践的な防御策を示します。

画像説明: 暗い背景でプッシュ認証画面を操作する疑わしい人物を表すイラスト

1. MFA疲労攻撃

説明

MFA疲労攻撃は、攻撃者が既に盗んだパスワードでログイン試行を行い、被害者に大量の承認通知を送り続けて「承認疲れ」を誘う手口です。被害者が興味・苛立ち・混乱から誤って承認してしまうことを狙います。

なぜ効くのか

短時間に何度も通知が来ると、注意力が低下し「とにかく終わらせたい」心理が働きます。多くのユーザーは通知の詳細を読まずにタップしてしまいます。

防御策(ユーザー)

- 未請求の承認要求は絶対に承認しない。届いたら即パスワードを変更する。

- パスワードを強化し、パスワード管理ツールを使う。

- 認証アプリの「承認前に番号を表示」など確認機能があれば有効にする。

防御策(組織)

- 無効な(大量の)承認要求を検知するレート制限を導入する。

- 異常なログイン試行時にアカウントロックや追加ログインフローを発動する。

- ユーザー教育(承認要求の正しい扱い)を定期的に実施する。

いつ失敗するか(カウンター例)

- ユーザーが通知の詳細(発生元IP、場所、ログイン日時)を必ず確認する文化がある場合、疲労攻撃は成功しにくい。

2. ソーシャルエンジニアリングでの承認要求

説明

攻撃者が電話やチャットでなりすまし、ユーザーに対して「システム担当です。画面の承認をお願いします」などと言って承認させます。攻撃者は事前にパスワードを入手済みで、承認後にログインを完了します。

防御策

- 正規のサポートや代表者は認証コードやパスワード、承認操作を直接要求しないというルールを周知する。

- 受信した承認要求の文言と発生理由を必ず確認する(通知の文言が不審なら拒否)。

- 企業はサポート手順でユーザーに対して認証を求めない内部ポリシーを明文化する。

画像説明: フードを被った人物がスマートフォンを操作している様子の写真

3. SMSフォールバックの悪用

説明

一部のサービスはプッシュが使えない場合に備えてSMSをバックアップ手段として残しています。攻撃者はプッシュがブロックされた場合、SMS経由へ切り替えることで侵入することがあります。SMSは電話番号の再割り当てやSIMスワップ攻撃、キャリアの脆弱性に弱いです。

防御策

- アカウント設定で可能ならSMSを2FAの手段から完全に削除する。

- 電話番号を残す必要がある場合は、キャリアに対してSIMスワップ防止(PIN/パスワード)を設定する。

- 企業側はSMSを二次的手段とせず、回避されない別のリカバリ手段を設計する。

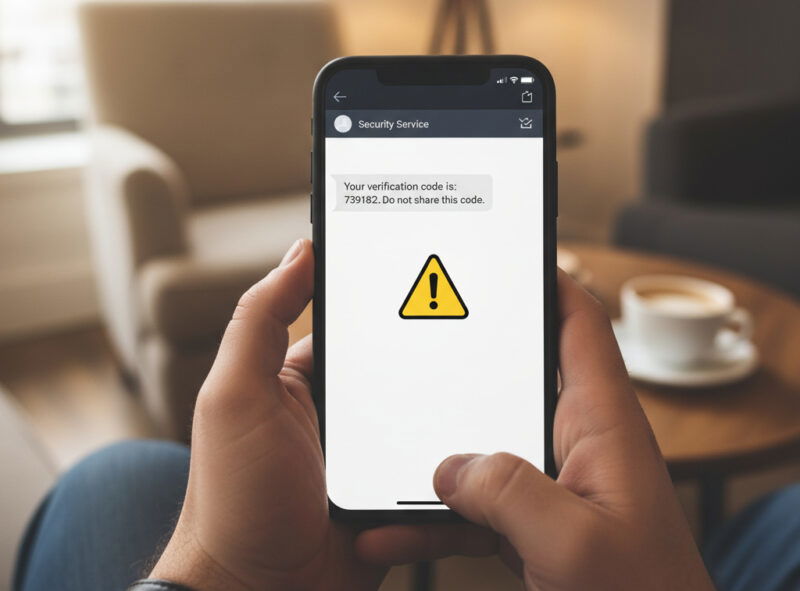

画像説明: 注意アイコンとともに表示されたSMS認証メッセージのイメージ

4. 感染端末による自動承認

説明

端末がマルウェアに感染し、デバイス管理やアクセシビリティの権限を奪われると、画面を読み取り自動で操作して承認してしまうことがあります。マルウェアは画面の内容を取得し、タップ動作をシミュレートできます。

防御策

- 承認に生体認証(指紋・顔)を必須にする設定があれば有効にする。

- 端末に不要な権限を与えない。特に「端末管理者」「アクセシビリティ」権限を持つサードパーティアプリは慎重に扱う。

- 公式ストア以外のアプリは原則インストールしない(サイドローディング回避)。

- エンドポイント保護ソフトの導入と定期スキャンを行う。

5. 偽オーバーレイ攻撃

説明

高度なマルウェアは、承認ダイアログの上に偽の画面(オーバーレイ)を表示し、ユーザーに本来のログインとは無関係な動作だと誤認させて承認させます。承認ボタンを押すと、裏で本物の承認が行われます。

防御策

- 端末のセキュリティを強化し、怪しいアプリを削除する。

- アプリのオーバーレイ許可を確認し、必要なものだけに限定する。

- 怪しい挙動に気づいたらすぐにマルウェア除去手順を実行する。

画像説明: 偽の更新画面のようなダイアログを見ている男性の写真

代替アプローチと推奨の強化策

- パスキー(Passkeys)やFIDO2準拠のハードウェアセキュリティキー(例: セキュリティキー)に移行することで、端末感染やソーシャルエンジニアリングの影響を大幅に減らせます。

- 多要素認証は「何か持っている」「何か知っている」「何かである(生体)」のうち複数を組み合わせるのが有効です。

- リスクベース認証を導入し、異常な条件(異常なIP/場所/デバイスタイプ)時は追加の検証を要求する。

メンタルモデルと実務的ヒューリスティック

- 「想定外の通知は疑う」: 自分がログインしていないタイミングでの承認要求は自動的に疑う。

- 「問い合わせ前に確認」: サポートを名乗る相手からの承認依頼があれば、一旦切って公式チャネルへ自分から問い合わせる。

- 「最小権限の法則」: 端末に与える権限は最小限に留める。

役割別チェックリスト

エンドユーザー

- 不明な承認要求を承認しない。

- 強いパスワードとパスワードマネージャーを利用する。

- 承認デバイスに生体認証を有効化する。

- 公式ストア以外のアプリはインストールしない。

IT管理者・セキュリティ担当

- プッシュ認証のレート制限と異常検知を設定する。

- SMSフォールバックを無効化するポリシーを検討する。

- FIDO2ハードウェアキーをオプション/必須にする運用計画を作る。

- インシデント時のユーザー連絡テンプレートを準備する。

サポート担当

- ユーザーに認証情報や承認操作を求めない旨を周知する。

- 電話での本人確認は一方向(ユーザーからの発信)で行うなどのルールを設定する。

簡易対応手順(プレイブック)

- ユーザーから「身に覚えのない承認が来た」と報告を受けた場合:

a. 直ちに該当アカウントのパスワードをリセットさせる。

b. すべての発行中セッションを終了させる(強制ログアウト)。 - ログを確認して不審なIP/地域を特定する。

- 影響のあるアカウントに二次確認(メール/電話)を行う。

- 必要に応じて端末のマルウェアスキャンを指示する。

- 事後対応として、該当ユーザーへ再発防止の教育を実施する。

導入時の評価基準

- 承認プロンプトの表示にIP/地域情報が含まれているか。

- レート制限や異常検知の有無。

- SMSフォールバックを完全に無効化または強く制限できるか。

- 生体認証やハードウェアキーを組み合わせられるか。

受け入れ基準

- すべての管理者アカウントでFIDO2キーまたは同等の強力な二要素を導入できること。

- プッシュ承認の不正検知とレートリミットが稼働していること。

- ユーザー向けの教育資料とインシデント対応プレイブックが整備されていること。

1行用語集

- プッシュ認証: サーバーが端末へ送る承認通知。

- MFA疲労: 大量の承認通知でユーザーを疲弊させる攻撃。

- フォールバック: 本来の手段が使えない場合の代替手段。

セキュリティ強化とプライバシーに関する実務ノート

- ユーザーの認証ログは最小限の保持期間に制限し、アクセス制御を厳格にする。

- デバイス情報や位置情報を使ったリスク評価を行う際は、目的を明確化してユーザーへ通知し、法令に従う。

重要: 未承認の承認要求は侵害の最初の兆候です。必ずパスワード変更とログ確認を行ってください。

参考としての代替案まとめ

- 最も堅牢: FIDO2ハードウェアキー(フィッシング耐性が高い)

- 高利便性: パスキー(パスワードの弱点を減らす)

- 補助手段: 高品質な認証アプリ + 生体認証

まとめ

プッシュ型2FAは多くの攻撃に対して有効ですが、MFA疲労やソーシャルエンジニアリング、端末感染などのリスクは残ります。対策は多層防御が基本です。端末保護、強力な認証方式の採用、運用ルールとユーザー教育を組み合わせて、攻撃成功の確率を下げてください。

短い発表文(社内向け): プッシュ認証の利便性を保ちながら、SMSフォールバックの無効化、FIDO2導入、承認要求のレート制限とユーザー教育を優先して実施してください。