Guida completa alle app autenticatore

Le app autenticatore aumentano la sicurezza degli accessi generando codici temporanei (TOTP/HOTP). Questa guida spiega cosa sono, come funzionano, come configurarle e come agire in caso di smarrimento del telefono. Include checklist per utenti e amministratori, alternative, misure di sicurezza e una procedura di emergenza passo dopo passo.

Indice

- Cosa sono le app autenticatore?

- Come funzionano le app autenticatore

- Come configurare un’app autenticatore

- Come usare un’app autenticatore dopo la configurazione

- Quando le app autenticatore possono fallire

- Alternative alle app autenticatore

- Modelli mentali e buone pratiche

- Procedura di emergenza: telefono smarrito o danneggiato

- Checklist per ruoli

- Hardening della sicurezza e privacy

- Fatti in breve

- Glossario di una riga

- Annuncio breve per condivisione

Cosa sono le app autenticatore?

Le app autenticatore sono applicazioni mobili che generano codici usa e getta per confermare l’identità di un utente durante l’accesso a un servizio. Offrono un secondo fattore di autenticazione oltre a username e password. Questi codici cambiano frequentemente e funzionano localmente sul dispositivo.

Definizione in una riga: un’app autenticatore crea codici temporanei che dimostrano che possiedi il dispositivo registrato.

Importante: le app autenticatore non sono un backup delle password. Sono un mezzo per dimostrare il possesso di un dispositivo o di una chiave segreta condivisa.

Come funzionano le app autenticatore

Le app autenticatore seguono due meccanismi principali:

- TOTP (Time-Based One-Time Password): genera un codice numerico che scade tipicamente ogni 30 secondi. Si basa su un orologio sincronizzato e su una chiave condivisa segreta.

- HOTP (HMAC-Based One-Time Password): genera codici in base a un contatore di eventi. Ogni nuovo codice incrementa il contatore e il codice rimane valido fino al successivo evento.

Entrambi i metodi si basano su una chiave segreta condivisa e su un algoritmo di hashing. L’app genera un codice localmente e il server lo verifica in base alla stessa chiave.

Esempio pratico: quando aggiungi un account Google all’app, il sito fornisce una chiave o un QR code. L’app legge la chiave e comincia a generare codici TOTP che il sito riconosce.

Vantaggi tecnici:

- Non dipendono dagli SMS, quindi resistono a SIM swap e intercettazioni via rete mobile.

- I codici non vengono trasmessi in chiaro su Internet; rimangono locali al dispositivo.

Limiti tecnici:

- Richiedono sincronizzazione oraria (per TOTP).

- Sono legate al dispositivo dove è installata l’app.

Come configurare un’app autenticatore

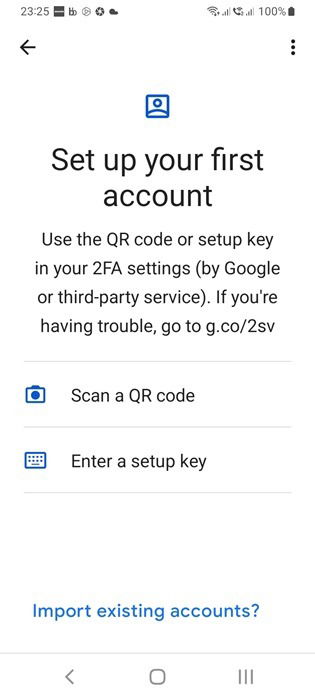

- Scarica un’app autenticatore dall’App Store o da Google Play (es. Google Authenticator, Microsoft Authenticator, Authy). Scarica solo da store ufficiali.

- Accedi al servizio che vuoi proteggere (es. Google, Microsoft, WordPress) e vai nelle impostazioni di sicurezza o “Autenticazione a due fattori”.

- Scegli “Usa un’app autenticatore” o simile. Il sito mostrerà un QR code e/o una chiave di configurazione (setup key).

- Nell’app autenticatore, tocca il segno + o “Aggiungi account” e scansiona il QR code o inserisci manualmente la chiave.

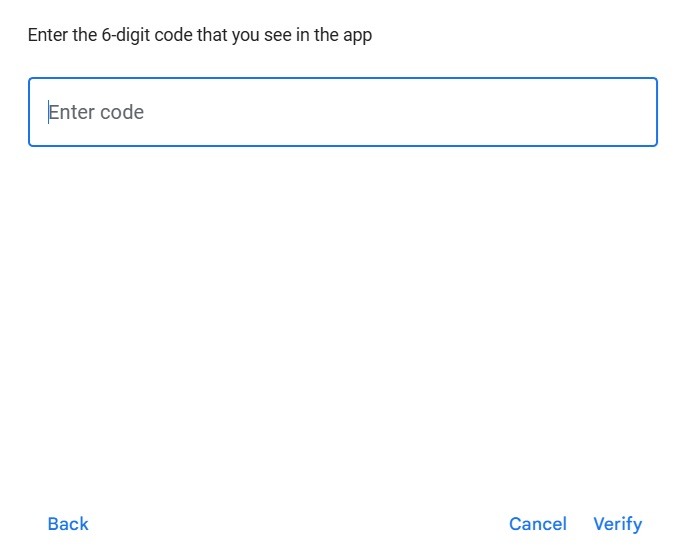

- L’app inizierà a mostrare un codice a sei cifre che cambia periodicamente. Inserisci il codice nel sito per confermare la sincronizzazione.

Alternative di configurazione:

- QR code: metodo più rapido. Usa la fotocamera del telefono per leggere il codice sullo schermo del computer.

- Chiave di configurazione: serie di lettere e numeri che puoi inserire manualmente. Utile se non puoi scansionare o se lavori con dispositivi offline.

Nota: conserva la chiave di configurazione in un luogo sicuro (password manager o copia fisica) perché permette di ripristinare l’accesso se perdi il telefono.

Come usare un’app autenticatore dopo la configurazione

- Accedi normalmente con username e password.

- Quando il sito richiede il secondo fattore, apri l’app autenticatore sul tuo telefono.

- Copia il codice a sei cifre mostrato (o usa l’opzione copia-incolla se disponibile) e inseriscilo nel sito.

- Se il codice non viene accettato, attendi il prossimo ciclo (≈30 secondi) e riprova.

Consiglio pratico: se l’app mostra più account, etichetta ogni voce con il nome del servizio per evitare confusione.

Limite d’uso: se perdi il telefono o si scarica la batteria, potresti essere temporaneamente escluso dall’account. Per questo esistono opzioni alternative di recupero.

Quando le app autenticatore possono fallire

Situazioni comuni di fallimento:

- Telefono perso, rubato o danneggiato.

- Batteria scarica o schermo rotto.

- Orario del dispositivo non sincronizzato (per TOTP).

- Chiave di configurazione persa senza backup.

- L’account server non riconosce il codice per problemi di sincronizzazione o limiti di tolleranza.

Contromisure:

- Conservare backup della chiave di configurazione in un password manager sicuro o su un supporto fisico.

- Abilitare metodi di recupero alternativi (email secondaria, numeri di telefono di fiducia, passkey, chiavi hardware).

- Per gli amministratori: implementare procedure di recupero account verificate e tracciabili.

Alternative alle app autenticatore

- SMS a due fattori: comodo ma meno sicuro (vulnerabile a SIM swap e intercettazioni).

- Chiusure hardware (security keys) basate su FIDO2/WebAuthn: molto sicure, funzionano senza smartphone e supportano l’accesso passwordless.

- Passkey (chiavi di accesso): permettono un’esperienza senza password, crittografia forte e sincronizzazione tra dispositivi autorizzati.

- Soluzioni cloud (es. Authy con sincronizzazione multi-device): offrono backup e trasferimento tra dispositivi ma introducono dipendenza dal provider.

Quando preferire l’alternativa:

- Scegli SMS solo se non puoi usare app o chiavi hardware e sei consapevole del rischio.

- Usa security key o passkey per amministratori e account ad alto valore.

- Valuta soluzioni con backup crittografati se hai spesso bisogno di migrare dispositivi.

Modelli mentali e buone pratiche

- Mental model rapido: “Qualcosa che conosci” = password; “qualcosa che possiedi” = telefono/chiave; “qualcosa che sei” = biometria.

- Regola pratica: proteggi almeno un account critico (email principale) con una security key o passkey.

- Rotazione: non è necessario rigenerare codice TOTP regolarmente, ma rivedi i metodi di recupero e i dispositivi autorizzati una volta l’anno.

Procedura di emergenza: telefono smarrito o danneggiato

Segui questi passi in sequenza per recuperare l’accesso in sicurezza:

- Verifica i metodi di recupero disponibili dall’account (email secondaria, numero di telefono di recupero, codici di backup).

- Se hai codici di backup, usali per accedere e disabilitare l’autenticatore sul vecchio dispositivo.

- Se non hai codici ma hai la chiave di configurazione salvata, registra un nuovo dispositivo con quella chiave.

- Se non hai alcun backup, avvia la procedura di recupero account dal servizio: preparati a fornire prove d’identità o risposte a domande di sicurezza.

- Cambia la password del tuo account principale e rivedi i dispositivi collegati dopo il recupero.

Importante: come misura preventiva, genera e conserva i codici di backup quando configuri l’autenticatore per la prima volta.

Checklist per ruoli

Per gli utenti

- Abilita l’autenticazione a due fattori su account critici.

- Salva la chiave di configurazione in un password manager o su carta conservata in luogo sicuro.

- Crea e conserva i codici di backup.

- Etichetta gli account nell’app autenticatore.

Per gli amministratori IT

- Richiedi MFA per accesso amministrativo.

- Offri metodi di recupero verificati e documentati.

- Fornisci policy per la registrazione di dispositivi e la revoca in caso di smarrimento.

- Monitora tentativi di accesso falliti e notifiche di reset.

Per team di sicurezza

- Consiglia l’uso di security key per account ad alto rischio.

- Esegui test regolari di recovery per gli account critici.

- Includi l’MFA nelle procedure di provisioning e deprovisioning.

Hardening della sicurezza e privacy

Misure pratiche per aumentare la sicurezza:

- Usa passkey o chiavi hardware per account con privilegi elevati.

- Abilita blocco schermo e cifratura del dispositivo mobile.

- Mantieni il sistema operativo del telefono e l’app autenticatore aggiornati.

- Evita backup non cifrati della chiave di configurazione su servizi cloud non protetti.

- Limita i permessi dell’app autenticatore (evita accesso a contatti o foto se non necessario).

Privacy e GDPR (note locali):

- Le app autenticatore generalmente non raccolgono dati personali sensibili per generare i codici. Tuttavia, le app con funzione di backup cloud possono memorizzare chiavi: verifica i termini e assicurati che il backup sia cifrato.

- Per aziende con sede nell’UE: documenta la base giuridica per il trattamento dei dati di autenticazione e informa gli utenti su dove sono memorizzati i backup.

Fatti in breve

- TOTP: codici che cambiano ogni ~30 secondi.

- HOTP: codici basati su contatore di eventi.

- Le app autenticatore riducono significativamente il rischio di accesso non autorizzato rispetto a password sole o SMS.

Glossario di una riga

- TOTP: codice temporaneo basato sull’ora.

- HOTP: codice basato su eventi.

- Passkey: metodo di accesso senza password basato su standard WebAuthn/FIDO2.

- Security key: dispositivo hardware per autenticazione forte.

Annuncio breve per condivisione

Proteggi i tuoi account in pochi minuti: configura un’app autenticatore oggi. Scarica l’app, esegui la scansione del QR code e conserva i codici di backup. Sicurezza semplice e concreta.

Criteri di accettazione per la configurazione riuscita

- L’utente vede un codice valido nell’app autenticatore dopo la registrazione.

- Il sito accetta il primo codice inserito entro la finestra di tolleranza.

- L’utente ha generato e salvato almeno un set di codici di backup o ha salvato la chiave di configurazione.

Test cases e casi d’uso

- Caso positivo: utente registra dispositivo, inserisce codice TOTP e accede.

- Caso negativo: orologio del dispositivo fuori sync; l’accesso viene rifiutato finché non si sincronizza l’ora.

- Recovery test: rimozione del dispositivo registrato e ri-registrazione usando la chiave di configurazione o codice di backup.

Suggerimento sociale (anteprima)

Titolo: Proteggi i tuoi account con un’app autenticatore Descrizione: Scopri come configurare e usare un’autenticazione a due fattori sicura, con procedure di emergenza e checklist per utenti e amministratori.

Image credit: Unsplash. Tutti gli screenshot di esempio mostrati sono a scopo illustrativo.