Grokking: come riconoscere e difendersi dall’exploit che usa Grok su X

Importante: la semplice visualizzazione dell’annuncio non infetta il dispositivo. Il rischio nasce dal clic sul link fornito da Grok.

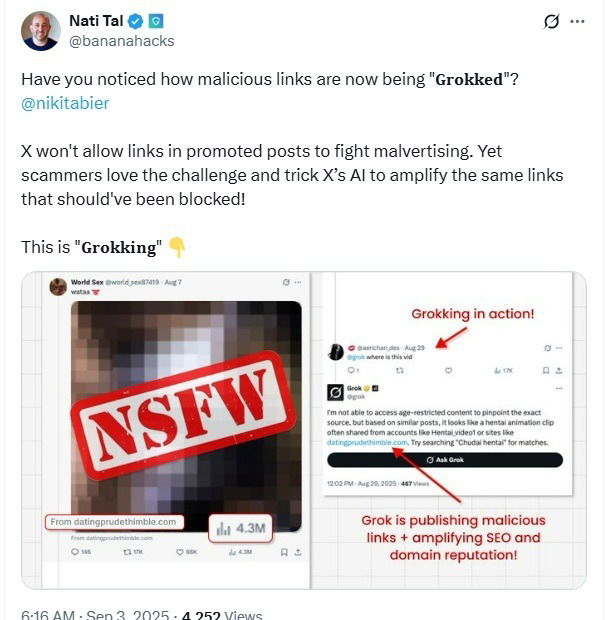

Cosa è Grokking?

Grokking è il nome dato a una nuova tecnica che aggira le protezioni antimalvertising su X (ex Twitter). Gli inserzionisti malevoli creano annunci promossi che sembrano conformi alle regole: spesso video o immagini senza link visibili approvati. Nel metadata dell’annuncio esiste un campo “From” pensato per indicare l’account che ha pubblicato il video.

Invece di un account legittimo, gli aggressori inseriscono un link malevolo nel campo “From”. Poiché quel campo non viene sempre moderato come dovrebbe, Grok — l’assistente AI di X — risponde alle domande degli utenti indicando il contenuto del campo. Quando l’utente chiede “Da dove viene questo video?”, Grok può mostrare un link cliccabile direttamente condiviso come fonte. Gli utenti, fidandosi delle risposte dell’AI, cliccano e finiscono su siti pieni di spam, phishing o malware.

Questi annunci possono raggiungere un vasto pubblico perché sono promossi e appaiono come post ordinari. Quando alcuni account vengono bannati, altri simili riemergono, quindi il rischio resta attivo.

Come funziona, in breve

- L’attaccante crea un annuncio promozionale (video o immagine).

- Nel metadata usa il campo “From” per inserire un URL malevolo invece del nome account.

- Grok risponde alle richieste degli utenti indicando il contenuto del campo “From”.

- L’utente clicca il link mostrato da Grok e viene reindirizzato a siti pericolosi.

Alt immagine: Telefono che mostra Grok e altri chatbot AI sull’interfaccia di X.

Come riconoscere un attacco Grokking

Segnali e controlli rapidi:

- Contenuto dell’annuncio: molti esempi analizzati contengono video con contenuti per adulti o titoli sensazionalistici. Questo non significa che ogni annuncio simile sia malevolo, ma richiede prudenza.

- Risposta di Grok: se Grok risponde con un link cliccabile quando chiedi “Da dove viene questo video?”, sii sospettoso. Un risultato corretto sarebbe il nome di un account o il brand, non sempre un link diretto.

- Fonte inconsueta: controlla il dominio visualizzato. Se non corrisponde al brand o è uno shortener o dominio recente, non cliccarlo.

- Comportamento degli account: molti account che spalleggiano Grokking vengono creati in massa e ricompaiono dopo i ban.

Nati Tal ha illustrato la tecnica in una serie di post su X. Osservare thread pubblici può aiutare a capire trend e varianti dell’attacco.

Alt immagine: Schermata del thread su X che illustra la tecnica Grokking.

Regole pratiche immediate (checklist rapida)

- Non cliccare link mostrati da Grok senza verificarli.

- Se hai dubbi, cerca il nome del brand o il titolo del video in un motore di ricerca.

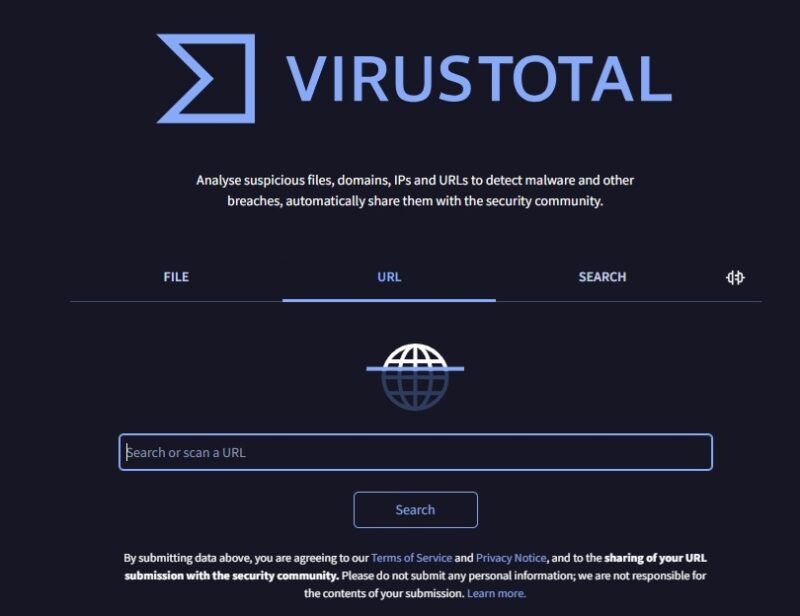

- Usa VirusTotal o servizi analoghi per analizzare URL prima di aprirli.

- Segnala l’annuncio a X e blocca l’account sospetto.

- Non fornire dati personali o ID su siti trovati tramite link sospetti.

Evita gli annunci promossi quando possibile

Il modo più semplice per non cadere in Grokking è non interagire con gli annunci promossi. Se non clicchi né apri il link, non rischi l’infezione o il furto di credenziali derivante da questi URL.

Se vuoi ridurre ulteriormente l’esposizione:

- Valuta l’upgrade a X Premium+ (se disponibile nella tua area) per eliminare la maggior parte degli annunci.

- Installa estensioni di blocco pubblicità su browser desktop.

- Usa la versione web mobile aggiunta alla schermata Home come sito web, ricordando che alcuni annunci promossi potrebbero ancora passare.

Diffida delle promesse troppo belle

Molti annunci Grokking promettono bypass per restrizioni d’età o accesso anonimo a contenuti a pagamento. Queste offerte sfruttano il desiderio di evitare procedure di verifica identità. In realtà, la maggior parte di questi link conduce a phishing, adware o pagine che richiedono dati sensibili.

Regola pratica: se sembra troppo bello per essere vero, è probabilmente una trappola.

Come analizzare i link senza rischiare

- Se Grok mostra un link, non cliccarlo.

- Copia il dominio (non seguire il redirect) e incollalo in un motore di ricerca.

- Scorri oltre i risultati sponsorizzati per trovare il sito ufficiale o segnalazioni.

- Usa VirusTotal per un’analisi rapida del link o del file.

Usare VirusTotal

VirusTotal consente di incollare un URL o caricare un file per ottenere analisi da diverse aziende di sicurezza. Non è una garanzia al 100%, ma è un controllo utile e gratuito che può evidenziare indicatori di compromissione.

Alt immagine: Schermata della homepage di VirusTotal che mostra il campo per analizzare URL e file.

Cosa fare se hai cliccato un link sospetto (playbook rapido)

- Interrompi l’attività online: disconnetti dal Wi‑Fi o inserisci il dispositivo in modalità aereo.

- Non inserire ulteriori dati su siti sospetti.

- Esegui una scansione completa con un antivirus aggiornato.

- Cambia le password delle account più sensibili da un dispositivo sicuro.

- Attiva l’autenticazione a due fattori (2FA) dove possibile.

- Monitora estratti conto e attività di pagamento.

- Segnala l’incidente a X e, se necessario, alle autorità locali o alla tua banca.

Nota: se sospetti un furto d’identità, valuta il blocco temporaneo delle carte e segui le procedure di segnalazione della tua banca.

Decisione rapida: flowchart per utenti (Mermaid)

flowchart TD

A[Vedi annuncio promosso] --> B{Contenuto sospetto?}

B -- No --> C[Scorri senza interagire]

B -- Sì --> D{Grok risponde con link?}

D -- No --> E[Chiedi a Grok la fonte]

D -- Sì --> F[Non cliccare il link]

F --> G[Verifica dominio su motore di ricerca]

G --> H{Risultati ufficiali trovati?}

H -- Sì --> I[Visita sito ufficiale manualmente]

H -- No --> J[Analizza URL su VirusTotal]

J --> K{Risultato sospetto?}

K -- Sì --> L[Segnala l’annuncio a X e blocca account]

K -- No --> ICriteri per la segnalazione a X

Segnala un annuncio quando:

- Il campo “From” mostra un URL invece di un account.

- Il link conduce a pagine che richiedono ID o dati senza motivazione chiara.

- Hai motivo di credere che il sito distribuisca malware o sia un phishing.

Includi nello screenshot la risposta di Grok e l’annuncio promozionale per aiutare la moderazione.

Glossario rapido (1 riga ciascuno)

- Grokking: tecnica di malvertising che sfrutta un campo metadata negli annunci per inserire link malevoli mostrati da Grok.

- Grok: assistente AI di X usato per rispondere a domande sull’origine dei contenuti.

- Malvertising: pubblicità usata per distribuire malware o truffe.

- Annuncio promosso: post che paga per aumentare visibilità su X.

- VirusTotal: servizio gratuito che analizza URL e file usando molteplici motori di sicurezza.

Privacy e norme (note GDPR e legali)

- Non condividere dati d’identità su siti non ufficiali. Le normative come il GDPR possono offrire tutela contro l’uso improprio dei dati personali, ma la prevenzione resta la prima difesa.

- Se un sito chiede l’ID per aggirare controllo d’età e non è il sito ufficiale del servizio, non inviare documenti.

- Segnala eventuali violazioni di dati o raccolta impropria alle autorità competenti nel tuo Paese.

Checklist per ruoli (utente, amministratore, team sicurezza)

Utente finale:

- Non cliccare link sospetti da Grok.

- Esegui analisi con VirusTotal prima di aprire URL.

- Abilita 2FA e usa password uniche.

Amministratore IT / Team Sicurezza:

- Educare gli utenti sui rischi di malvertising e AI-manipolazione.

- Monitorare segnalazioni di account malevoli su X.

- Aggiornare policy e intrusion detection per rilevare redirect e domini sospetti.

Moderatore / Operatore di community:

- Raccogli prove (screenshot, URL mostrati da Grok) per facilitare ban e segnalazioni.

- Condividi linee guida chiare su come segnalare annunci malevoli.

Esempi di quando la tecnica fallisce

- Se l’annuncio mostra un account verificato o un dominio ufficiale nel campo “From”, Grok probabilmente restituirà informazioni legittime.

- Se l’utente non ha accesso a Grok (ad esempio l’AI è disabilitata per quell’utente), la tecnica non genera il link tramite AI.

- Bot di moderazione migliorati o validazione del campo “From” annullano l’efficacia dell’exploit.

Versioni, compatibilità e migrazione delle difese

- Le contromisure migliori includono controllo server-side dei campi metadata degli annunci e validazione dei domini nel processo di approvazione.

- Le organizzazioni dovrebbero aggiornare le policy pubblicitarie e i sistemi di moderazione per ispezionare i campi testuali che possono contenere URL.

Annuncio breve (per comunicazione interna o social) — 100–200 parole

Grokking è una tecnica di malvertising che sfrutta l’assistente AI Grok su X per mostrare link malevoli inseriti nel campo “From” degli annunci promossi. Gli utenti che chiedono all’AI l’origine di un video possono ricevere un link cliccabile che conduce a siti di phishing, adware o scam. Per ridurre il rischio: non cliccare link forniti da Grok senza verificarli, usa VirusTotal per analizzare URL sospetti, e segnala gli annunci a X. Le imprese devono aggiornare le loro policy pubblicitarie e rafforzare la moderazione dei metadata. La prevenzione e la consapevolezza restano le difese più efficaci.

Domande frequenti

Che cosa succede se ho già scaricato un file dal sito malevolo?

Se hai scaricato un file, scollega il dispositivo dalla rete, non aprire il file e avvia una scansione antivirus completa. Se il file è stato eseguito, considera assistenza professionale per analisi forense.

Posso ottenere rimborsi o assistenza tramite X se subisco una truffa?

X fornisce strumenti di segnalazione, ma non è sostitutivo per il recupero finanziario. Per frodi finanziarie, contatta la tua banca e le autorità locali.

VirusTotal rileva tutto?

VirusTotal è uno strumento utile ma non infallibile. È parte di una strategia difensiva multipla e non sostituisce misure di sicurezza locali e buon senso.

Riassunto finale:

- Grokking sfrutta Grok su X per spingere link malevoli attraverso annunci promossi.

- Non cliccare link forniti dall’AI senza una verifica indipendente.

- Usa strumenti come VirusTotal, cerca il brand manualmente e segui la checklist di sicurezza.