Come aprire le porte in Windows Server

Se gestisci applicazioni o servizi che richiedono accesso di rete, sapere come aprire le porte in Windows Server è fondamentale. Il firewall integrato blocca le connessioni non autorizzate, ma spesso è necessario consentire porte specifiche affinché servizi come SQL Server, server web o SSH possano comunicare correttamente. Questa guida spiega passo passo come aprire le porte in modo sicuro, offre alternative, controlli di sicurezza e una checklist operativa.

Come aprire facilmente le porte in Windows Server

Prerequisito rapido: usa un account con diritti amministrativi sul server.

Accedi al server con un account amministratore.

Apri PowerShell o Prompt dei comandi e digita wf.msc, quindi premi Invio per aprire Windows Defender Firewall con sicurezza avanzata.

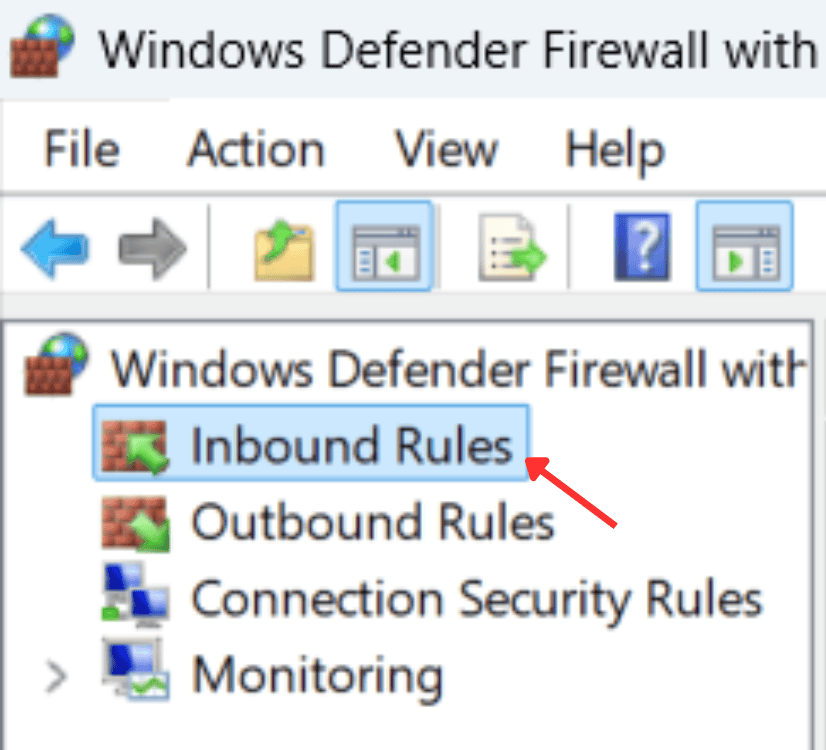

Nel pannello a sinistra, seleziona “Regole connessioni in ingresso” per gestire le connessioni in ingresso.

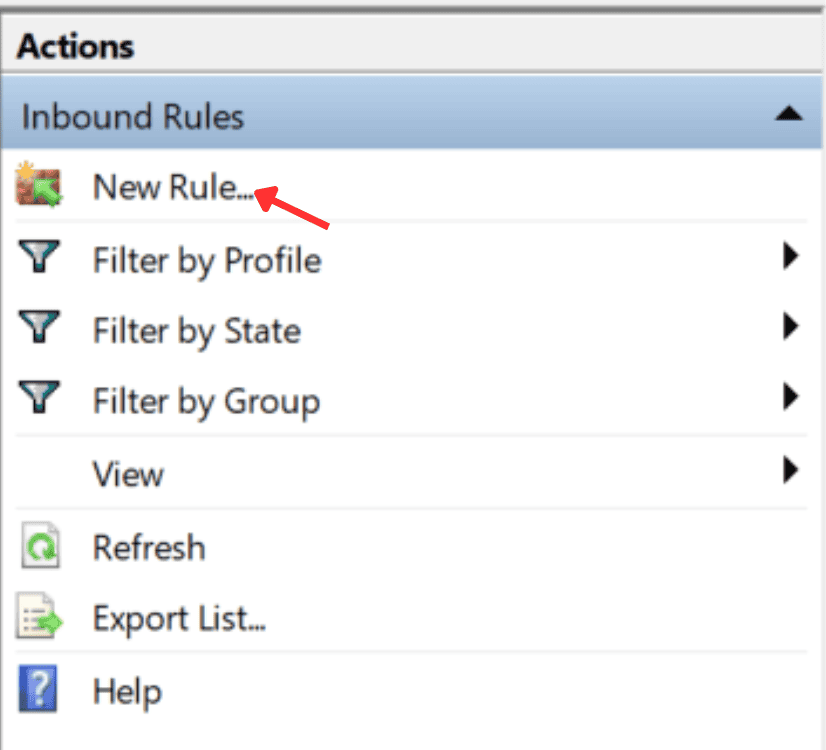

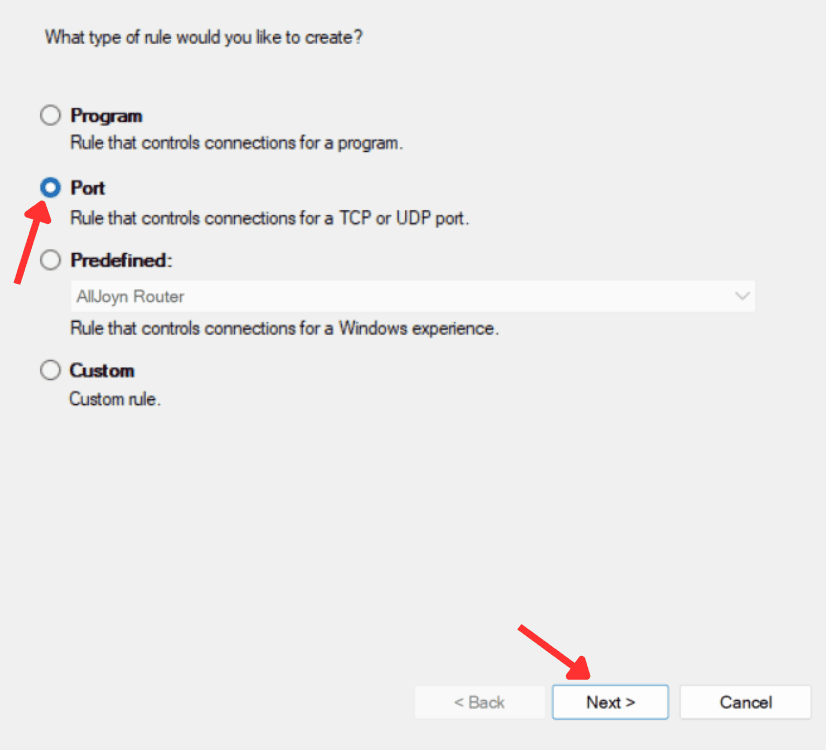

- Sul pannello di destra, clicca su “Nuova regola…” per avviare la procedura guidata.

- Seleziona “Porta” come tipo di regola e clicca Avanti.

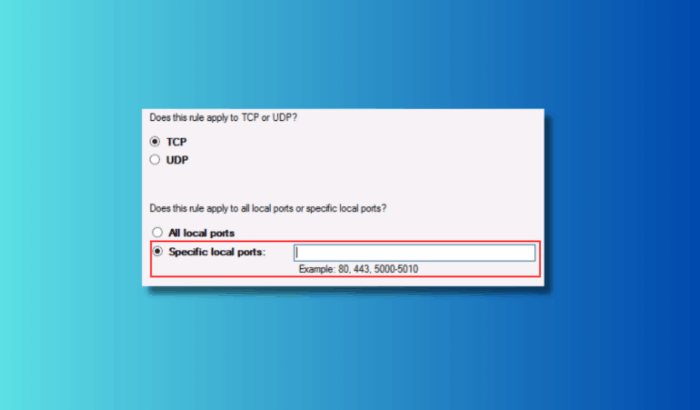

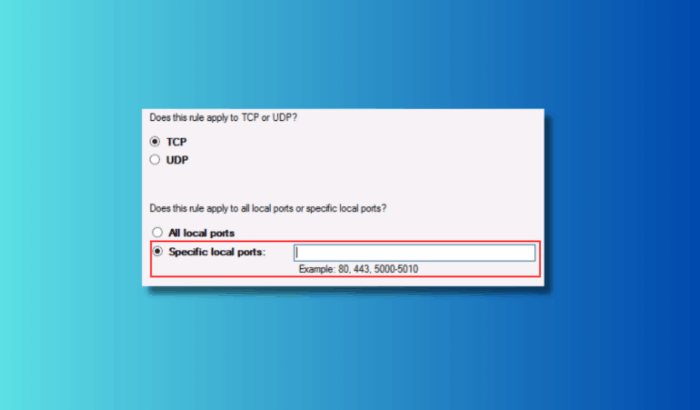

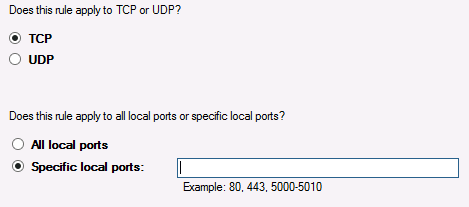

- Scegli il protocollo (TCP o UDP) e inserisci il numero di porta esatto che vuoi aprire. Puoi specificare una singola porta (es. 1433) o un intervallo (es. 5000-5010).

Scegli “Consenti la connessione” e clicca Avanti.

Applica la regola ai profili necessari: Dominio, Privato o Pubblico. Limita l’applicazione al profilo più restrittivo possibile.

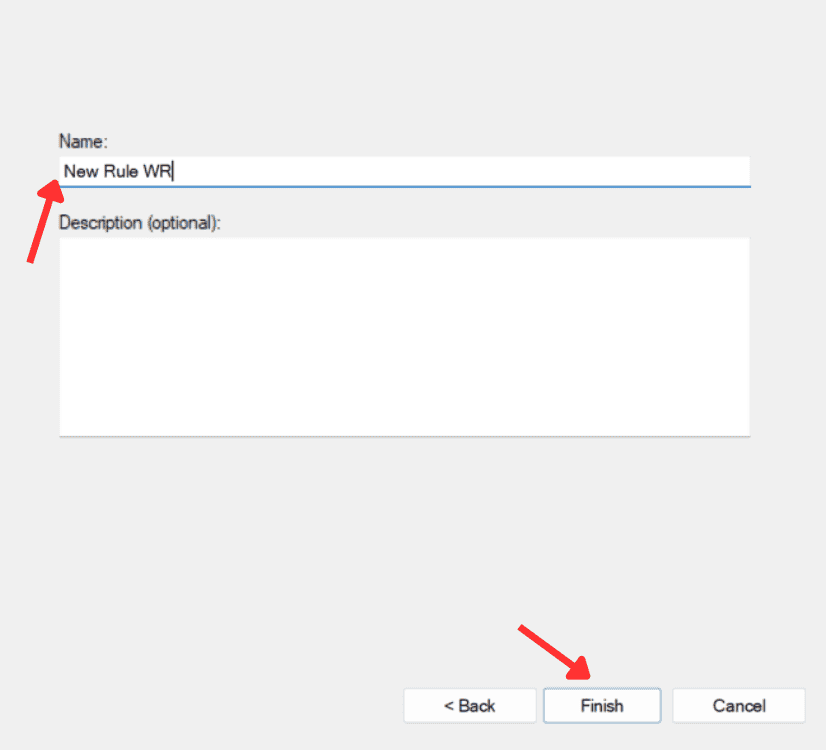

Dai un nome descrittivo alla regola (preferibilmente senza spazi o caratteri speciali) e termina con “Fine”.

Alternativa rapida via PowerShell (esempio):

New-NetFirewallRule -DisplayName "Allow-8080" -Direction Inbound -LocalPort 8080 -Protocol TCP -Action Allow -Profile Domain,PrivateAlternativa rapida via netsh:

netsh advfirewall firewall add rule name="Allow 8080" dir=in action=allow protocol=TCP localport=8080Una volta salvata la regola, la porta scelta sarà pronta per ricevere traffico in ingresso.

Perché aprire porte è importante

- Consente ai servizi (HTTP/HTTPS/DB/SSH) di ricevere connessioni.

- Necessario per integrazioni tra server e client o tra servizi distribuiti.

- Richiesto per amministrazione remota e monitoraggio.

Definizione rapida: “Porta” — punto logico di comunicazione su un host che distingue i servizi di rete (es. 80 per HTTP).

Rischi principali e mitigazioni

Rischi comuni:

- Esposizione di servizi non aggiornati o vulnerabili.

- Accesso non autorizzato da internet.

- Superamento delle policy aziendali.

Mitigazioni pratiche:

- Apri solo le porte strettamente necessarie.

- Limita l’accesso per indirizzo IP sorgente quando possibile.

- Applica la regola solo ai profili appropriati (evita Public quando non necessario).

- Mantieni i servizi aggiornati e monitorati.

- Abilita logging del firewall e integrazione con SIEM.

Rischio vs Mitigazione (esempio):

| Rischio | Mitigazione |

|---|---|

| Porta aperta su Public | Limitare al profilo Domain/Private o aggiungere filtro IP |

| Servizio vulnerabile | Aggiornare/Rimuovere servizio, applicare patch |

| Traffico anomalo | Abilitare log/alerting e rate limiting esterno |

Alternative e scenari quando NON aprire la porta

Alternative:

- Usa NAT/port-forwarding sul router o firewall per esporre solo ciò che serve.

- Configura un jump host o VPN per l’accesso amministrativo invece di esporre SSH al pubblico.

- Usa proxy inversi o Application Gateway per terminare TLS e filtrare traffico.

Quando evitare di aprire la porta:

- Se il servizio non è critico o non è aggiornato.

- Se è possibile raggiungere il servizio tramite rete privata o VPN.

- Se la regolamentazione richiede che il servizio rimanga isolato.

Checklist operativa per l’amministratore (prima/dopo)

Prima di aprire la porta:

- Verificare la necessità del servizio.

- Controllare fonti IP che devono accedere.

- Eseguire aggiornamento di sicurezza del servizio.

- Pianificare test e rollback.

Dopo aver aperto la porta:

- Test di connessione dal client previsto.

- Verifica dei log firewall per traffico in ingresso.

- Registrare la modifica nella CMDB/Change log.

- Monitoraggio per 24–72 ore.

Procedura operativa standard (SOP) — passaggi rapidi

- Apri wf.msc.

- Crea nuova regola in ingresso → Tipo: Porta → Protocollo: TCP/UDP → Porta:

. - Seleziona “Consenti la connessione”.

- Applica solo ai profili necessari.

- Aggiungi restrizione per indirizzo IP sorgente se possibile.

- Nomina la regola e descrivi lo scopo.

- Testa connessione e abilita logging.

- Documenta la modifica.

Test case e criteri di accettazione

Test principal:

- Con un client autorizzato, connettersi al servizio sulla porta aperta (es. telnet server 1433 o Test-Connection + Test-NetConnection in PowerShell).

- Verificare che il servizio risponda correttamente e che i log mostrino la connessione.

Criteri di accettazione:

- Il servizio risponde dal client previsto.

- La connessione è registrata nei log del firewall.

- Non ci sono connessioni sospette da IP non autorizzati entro il periodo di monitoraggio.

Esempi pratici

- Aprire le porte 80 e 443 per un server web (IIS/Apache): crea due regole separate per TCP 80 e TCP 443.

- Port 1433 per SQL Server: crea regola TCP 1433 e limita l’accesso agli IP dei client DB.

- Port 22 per SSH: preferire l’accesso tramite VPN o limitare la regola a indirizzi IP noti.

Suggerimenti di sicurezza avanzati

- Usa regole basate su applicazione (quando disponibile) piuttosto che solo su porte.

- Integra il firewall con monitoring centrale (SIEM).

- Valuta IDS/IPS a monte del server.

- Rimuovi regole non più necessarie periodicamente.

Glossario rapido (1 riga ciascuno)

- Porta: identificatore numerico che distingue servizi di rete su un host.

- Profilo (Domain/Private/Public): contesto di rete in cui si applicano le regole firewall.

- WFMSC: console MMC di Windows Defender Firewall avanzato.

- Netsh/New-NetFirewallRule: strumenti per automatizzare regole firewall.

Domande frequenti (FAQ)

Come si apre una porta in Windows Server? Vai su Windows Defender Firewall > Nuova regola in ingresso > Porta > inserisci il numero > Consenti la connessione > applica profili > salva.

Come aprire le porte 80 e 443 su Windows Server? Segui i passaggi per creare regole in ingresso separate per TCP 80 e TCP 443, applicando i profili corretti e abilitando le eccezioni solo se necessario.

Come aprire la porta 1433 per SQL Server? Crea una regola TCP in ingresso per la porta 1433. Limita gli indirizzi IP sorgente ai client autorizzati e registra la modifica.

Come aprire la porta 22 per SSH? Crea una regola TCP in ingresso per la porta 22. Preferisci l’accesso via VPN o filtra gli IP per maggiore sicurezza.

Come aprire la porta 8080? Crea una regola TCP in ingresso per la porta 8080 se la tua applicazione ne ha bisogno. Considera l’uso di proxy o reverse proxy per gestire il traffico HTTP alternativo.

Sommario

Aprire porte nel firewall di Windows Server è una procedura comune ma sensibile. Apri solo ciò che serve, limita l’accesso per IP e profilo, documenta le modifiche e monitora il traffico. Usa PowerShell o netsh per automazione e integra controlli di sicurezza aggiuntivi per ridurre l’esposizione.

Importante: non esporre servizi critici direttamente a Internet senza adeguate contromisure (patching, autenticazione forte, logging).