Ignorare errori certificato in Chrome: come farlo in modo consapevole

Importante: disabilitare i controlli dei certificati espone le tue comunicazioni. Non farlo su reti pubbliche o per siti che trattano dati sensibili.

Perché Chrome richiede i certificati SSL

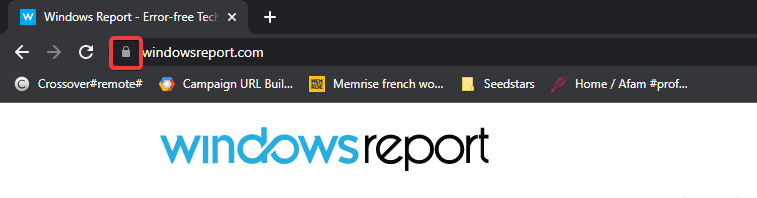

Chrome richiede certificati SSL/TLS per cifrare i dati tra il browser e il sito web. La cifratura protegge informazioni sensibili (es. dati di pagamento) e aiuta a prevenire intercettazioni e man-in-the-middle. I siti che usano SSL mostrano “https” nella barra degli indirizzi e un’icona a forma di lucchetto, che indica una connessione cifrata.

Come disattivare i controlli del certificato in Chrome

Di seguito sono mostrati quattro metodi comuni. Leggi ciascuno con attenzione e usa solo quelli appropriati al tuo scenario.

1. Consentire certificati non validi per risorse caricate da localhost

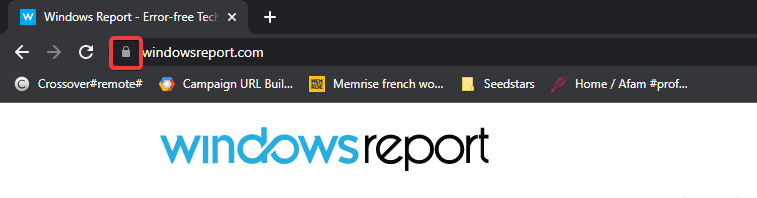

- Avvia Google Chrome.

- Nella barra degli indirizzi inserisci:

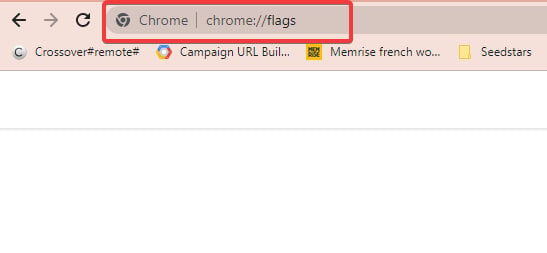

chrome://flags/

- Digita “secure” nella casella di ricerca e premi Invio.

- Scorri fino alla voce “Allow invalid certificates for resources loaded from localhost”.

- Apri il menu a discesa e seleziona “Enabled”.

- Riavvia il browser.

Questo permette che risorse caricate da localhost accettino certificati non validi: utile in ambiente di sviluppo, per esempio quando stai testando un server locale con certificato autofirmato.

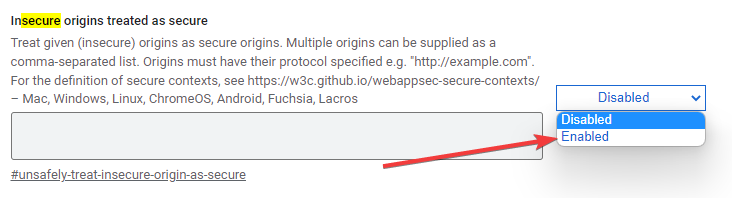

2. Trattare origini non sicure come sicure

- Avvia Chrome.

- Nella barra degli indirizzi inserisci:

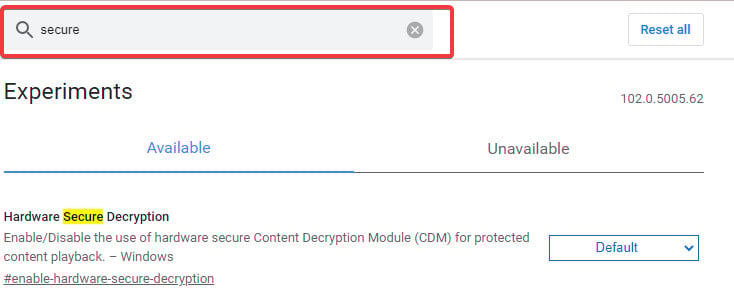

chrome://flags/- Cerca “secure”.

- Trova la flag “Insecure origins treated as secure”.

- Impostala su “Enabled”.

Questa opzione può consentire a specifiche origini HTTP di comportarsi come se fossero HTTPS per il browser. Utile per development e test, ma pericolosa su reti pubbliche o per siti sensibili.

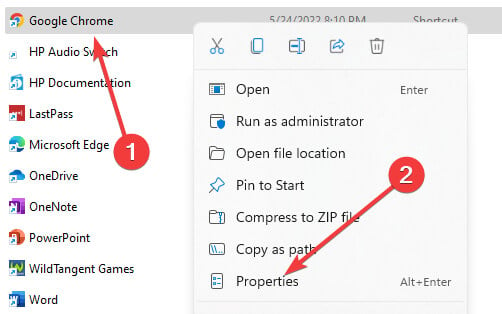

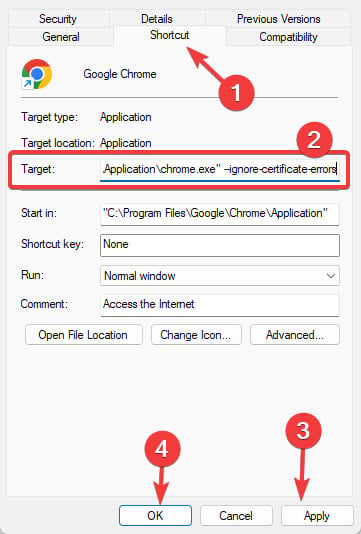

3. Ignorare gli errori di certificato per tutti i domini (opzione globale)

- Trova il collegamento utilizzato per lanciare Chrome (es. collegamento sul desktop o nel menu Start).

- Clic destro → Proprietà.

- Nella scheda Collegamento aggiungi al campo Destinazione il parametro seguente, poi clicca Applica e OK:

--ignore-certificate-errors

- Avvia Chrome usando quel collegamento.

Questo disabilita i controlli dei certificati a livello globale per il processo di Chrome: estremamente rischioso e non raccomandato su computer usati per navigazione regolare.

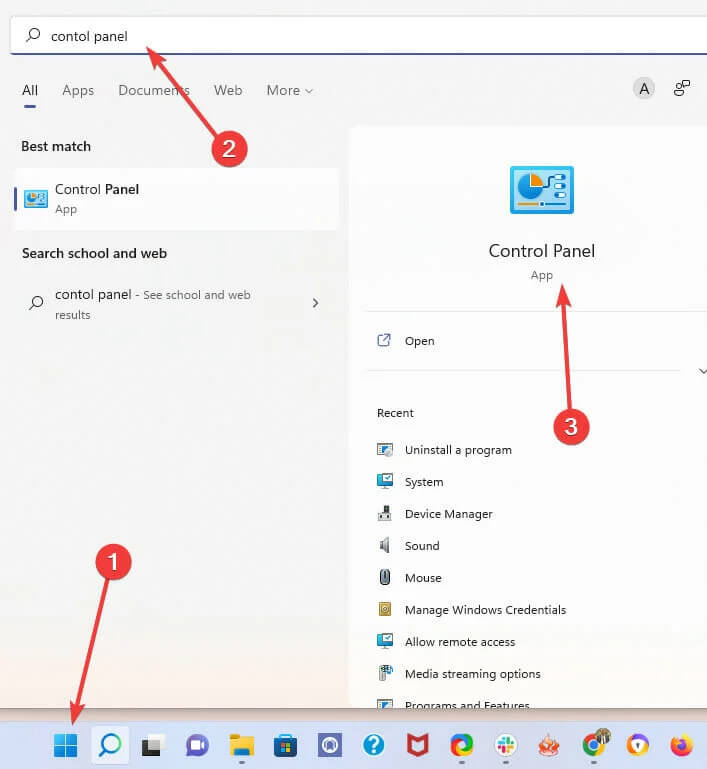

4. Ignorare errori di certificato per siti fidati (Windows)

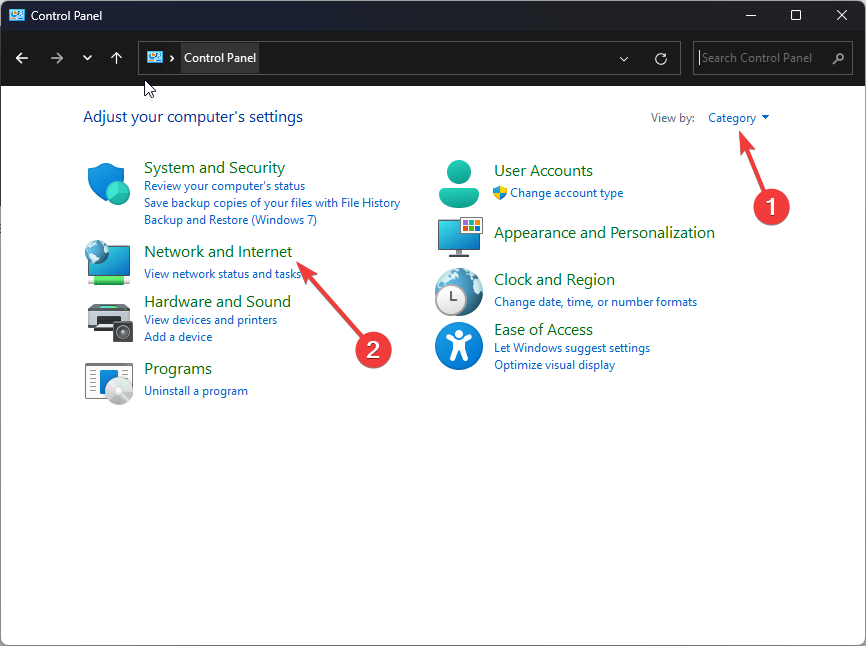

- Apri il menu Start, cerca “Pannello di controllo” e avvialo.

- Vai su “Rete e Internet”.

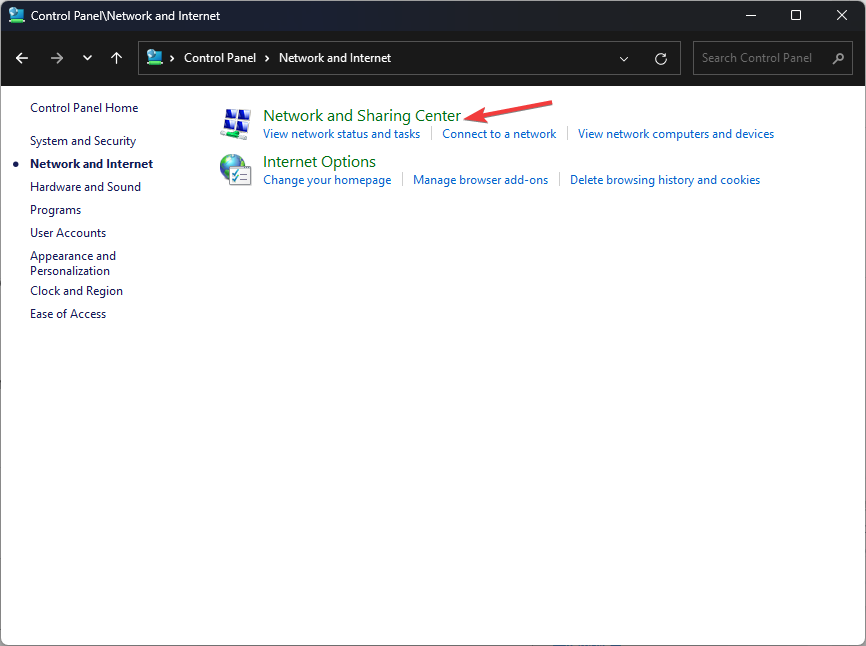

- Clicca “Centro connessioni di rete e condivisione”.

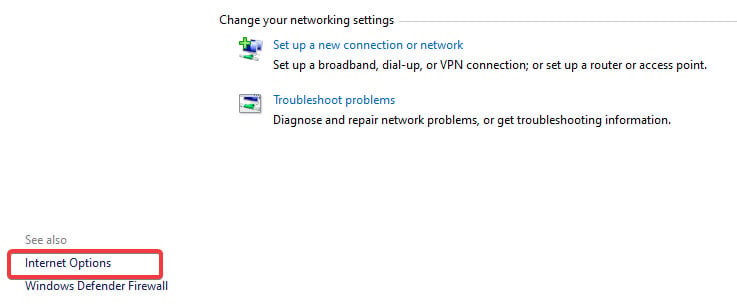

- In basso a sinistra clicca su “Opzioni Internet”.

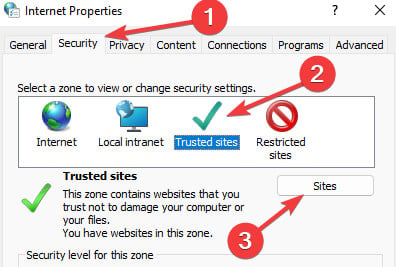

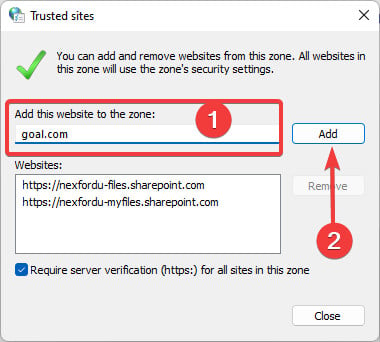

- Nella finestra che si apre vai alla scheda “Sicurezza”, seleziona “Siti attendibili” e clicca “Siti”.

- Inserisci l’URL del sito che mostra errore di certificato nel campo “Aggiungi questo sito Web alla zona” e clicca “Aggiungi”.

- Conferma con “Applica” e chiudi.

Questo permette a Windows di considerare alcuni siti come attendibili, riducendo alcuni avvisi. È utile per risolvere l’errore di doh.xfinity.com o simili, ma va usato solo per domini davvero affidabili.

Errori di certificato più comuni e cause rapide

- NET::ERR_CERTIFICATE_TRANSPARENCY_REQUIRED — problemi con la Certificate Transparency del sito.

- ERR_SSL_VERSION_OR_CIPHER_MISMATCH — incompatibilità tra versione/protocolli SSL/TLS del client e server.

- NET::ERR_CERT_WEAK_SIGNATURE_ALGORITHM — firma debole, certificato scaduto o non corrispondente al dominio.

- ERR_SSL_PROTOCOL_ERROR — data/ora locali errate.

- NET::ERR_CERT_AUTHORITY_INVALID — autorità di certificazione non attendibile o problemi di rete.

- ERR_CERT_SYMANTEC_LEGACY — certificati Symantec emessi prima del 1 giugno 2016 non riconosciuti.

- NET::ERR_CERT_COMMON_NAME_INVALID — il Common Name (o SAN) del certificato non corrisponde al dominio visitato.

- ERR_CONNECTION_REFUSED — problema lato server, non necessariamente legato al certificato.

Per molti problemi, mantenere browser e OS aggiornati, cancellare cache/cookie e verificare data/ora del sistema risolve gli errori comuni.

Quando NON ignorare gli errori di certificato

- Siti bancari, pagamenti, servizi per la salute o qualsiasi portale che gestisca dati sensibili.

- Reti pubbliche (Wi‑Fi in caffè, aeroporti, hotel) dove un attacco man-in-the-middle è più probabile.

- Quando non puoi verificare l’identità del proprietario del sito.

Se non sei sicuro, contatta l’amministratore del sito o il supporto tecnico prima di ignorare gli errori.

Alternative più sicure

- Aggiungere il certificato autofirmato alla Trusted Root CA del tuo sistema (solo per ambienti di sviluppo). Questo mantiene la sicurezza del canale pur evitando avvisi.

- Utilizzare Let’s Encrypt o un’altra CA gratuita per ottenere un certificato valido.

- Usare strumenti di tunneling sicuri (es. ngrok con opzione HTTPS) per esporre servizi locali in modo sicuro.

- Per test, usare profili/browser separati o container (es. browser in macchina virtuale) per limitare l’impatto.

Modello mentale rapido per decidere cosa fare

- Se il sito è locale o di sviluppo e controllato da te → puoi permetterti soluzioni temporanee (flag o certificato importato).

- Se il sito è pubblico o gestito da terzi → non ignorare, contatta il provider o verifica il certificato.

- Se lavori in azienda → segui le policy di sicurezza e coinvolgi l’IT.

Checklist per ruolo

Utente finale:

- Non ignorare su siti sensibili.

- Verifica data/ora del sistema.

- Mantieni browser/OS aggiornati.

Sviluppatore:

- Usa certificati autofirmati solo per dev.

- Aggiungi certificato al keystore del sistema o usa tool come mkcert.

- Considera HTTPS locale con proxy reverse.

Amministratore di sistema:

- Fornisci certificati validi (Let’s Encrypt/CA aziendale).

- Monitora scadenze e configurazioni TLS.

- Fornisci istruzioni ufficiali per l’importazione di certificati in enterprise.

Schema decisionale (Mermaid)

flowchart TD

A[Ricevo errore certificato] --> B{Il sito è sotto il mio controllo?}

B -- Sì --> C{È ambiente di sviluppo?}

C -- Sì --> D[Importa certificato autofirmato o usa flag localhost]

C -- No --> E[Richiedi certificato valido al fornitore]

B -- No --> F{Sito sensibile o pubblico?}

F -- Sì --> G[Non ignorare, contatta il sito]

F -- No --> H[Valuta aggiunta come sito attendibile solo su macchina isolata]Scenari in cui queste soluzioni falliscono

- Errori legati a una CA revocata o compromessa non vengono risolti ignorando gli avvisi: il problema è alla radice.

- Se la connessione è intercettata attivamente (MITM), ignorare il certificato non risolve l’attacco e anzi lo agevola.

- Alcune opzioni (es. flag chrome://flags) possono essere rimosse o cambiate in release future di Chrome.

Considerazioni sulla privacy e GDPR

Ignorare avvisi di sicurezza non altera direttamente i requisiti GDPR, ma aumenta la probabilità di perdita di dati personali. Se lavori con dati di terzi sotto GDPR, devi rispettare misure tecniche adeguate (tra cui l’uso di canali cifrati validi) e documentare eccezioni tecniche nel registro delle attività di trattamento.

Piccola guida operativa rapida (SOP)

- Identifica il dominio e la natura dell’errore.

- Verifica data/ora del sistema e pulizia cache.

- Per ambienti locali: preferisci importare il certificato o usare mkcert.

- Per test rapidi: usa la flag “Allow invalid certificates for resources loaded from localhost”.

- Per accesso temporaneo e isolato: crea un profilo Chrome separato o usa una VM.

- Documenta qualsiasi modifica e ripristina le impostazioni predefinite dopo l’uso.

Esempi di test e criteri di verifica

- Il sito locale mostra HTTPS e nessun avviso dopo aver importato il certificato → test passato.

- Dopo aver rimosso il parametro –ignore-certificate-errors, il sito rimane accessibile senza avvisi perché il certificato è stato aggiornato → test passato.

Suggerimenti pratici e risorse correlate

- Usa strumenti come OpenSSL per ispezionare un certificato:

openssl s_client -connect example.com:443 -showcerts. - Per ambienti di sviluppo, mkcert semplifica la creazione di certificati affidabili localmente.

Riepilogo

Ignorare gli errori di certificato in Chrome può essere utile in ambiente di sviluppo o per domini strettamente controllati, ma rappresenta un rischio serio per la sicurezza. Preferisci importare certificati autofirmati, usare CA gratuite come Let’s Encrypt, o isolare la navigazione quando devi applicare soluzioni temporanee. Se non sei sicuro, consulta chi gestisce il sito o il team di sicurezza della tua organizzazione.

Se vuoi, posso guidarti passo passo per uno dei metodi descritti (es. importare un certificato autofirmato su Windows) o fornirti snippet per mkcert e OpenSSL.