Phishing su cellulare: come riconoscerlo e difendersi

Il phishing su dispositivi mobili non è una novità, ma negli ultimi anni le tecniche sono diventate più raffinate. Truffatori e gruppi criminali ora sfruttano social media, scambio di SIM e vulnerabilità wireless per ottenere l’accesso a identificativi, account finanziari e codici OTP. Questo articolo spiega le tipologie principali di attacco, come difendersi e cosa fare se vieni colpito.

Introduzione breve

I dispositivi mobili oggi custodiscono dati sensibili e fungono da secondo fattore per l’autenticazione. Per questo sono un bersaglio privilegiato. Difendersi richiede una combinazione di attenzione umana, impostazioni tecniche e piani di risposta operativi.

Attacchi tradizionali su cellulare

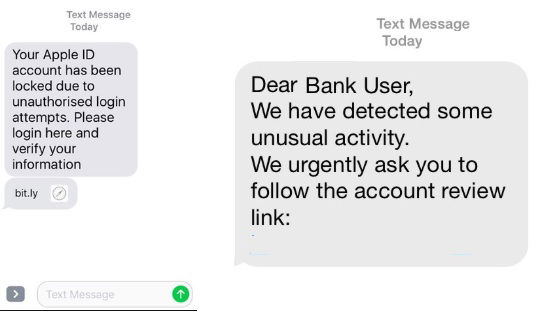

1. SMS phishing (smishing)

Lo smishing usa messaggi SMS che inducono panico o curiosità per spingerti a cliccare un link o inserire credenziali. Oltre a informazioni bancarie, gli obiettivi includono Apple ID, account PayPal e portafogli di criptovalute. Queste credenziali finiscono spesso su mercati del web oscuro. L’autore della fonte originale citava un prezzo basso per alcuni account, aspetto che indica grande disponibilità sul mercato nero.

Consigli pratici

- Non cliccare link sospetti o che impongono scadenze imminenti.

- Verifica il mittente: i numeri possono essere contraffatti.

- Non inserire OTP o credenziali in siti raggiunti da SMS non verificati.

- Se necessario, contatta l’azienda con i canali ufficiali mostrati sul sito istituzionale.

2. Chiamate automatiche e vishing

Il vishing utilizza chiamate (spesso automatizzate) con speaker or sintetizzatori o operatori che tentano di raccogliere informazioni sensibili. Possono usare spoofing del Caller ID o numeri locali per sembrare credibili.

Consigli pratici

- Se ti chiedono dati sensibili o di premere tasti per confermare, interrompi la chiamata.

- Non essere educato a costo della sicurezza: riattacca.

- Usa app anti-robocall e blocco chiamate se la tua zona è bersagliata.

3. Phishing via social media

Social network e servizi pubblici raccolgono grandi quantità di dati personali. I truffatori sfruttano profili falsi o account compromessi per ingannare amici e follower. Le persone che pubblicano informazioni sensibili (vacanze, collezioni di valore, portafogli digitali) diventano bersagli più facili.

Consigli pratici

- Limita la condivisione di dati sensibili e informazioni finanziarie.

- Non seguire link sospetti condivisi da contatti, verifica prima con messaggi privati.

- Attiva opzioni di privacy e revisa periodicamente chi può vedere i tuoi post.

Attacchi avanzati su cellulare

1. Port-out del numero (SIM port hijacking)

Nel port-out l’attaccante raccoglie informazioni personali e convince un operatore telefonico a trasferire il tuo numero su una SIM sotto il suo controllo. Con il numero, riceve OTP e notifiche, aggirando molti sistemi di autenticazione a due fattori basati su SMS.

Segnali di port-out

- Improvvisa perdita di servizio per chiamate e SMS.

- Messaggi di notifica dall’operatore su attività non autorizzate.

- Ricezione di OTP inaspettati o tentativi di accesso che non hai fatto.

Cosa fare se sospetti un port-out

- Contatta subito l’operatore usando un numero o canale diverso.

- Richiedi il blocco della linea e la verifica dell’account.

- Avvisa banche e servizi che usano il tuo numero per OTP.

- Cambia credenziali e attiva metodi di autenticazione più robusti (app di autenticazione, chiavi hardware).

2. Clonazione e accesso wireless

La clonazione moderna non richiede sempre accesso fisico. Tecniche di hacking via Bluetooth o reti locali aperte possono permettere a un attaccante di monitorare attività, intercettare dati o installare applicazioni di sorveglianza. Alcuni strumenti legittimi per controllo parentale possono essere abusati in questo contesto.

Come ridurre il rischio

- Disattiva Bluetooth quando non lo usi.

- Evita reti Wi‑Fi pubbliche non protette; usa VPN su reti non fidate.

- Controlla le autorizzazioni delle app: rimuovi app che chiedono accesso non necessario a microfono, SMS o registro chiamate.

Quando le tecniche falliscono: controesempi e limiti

- Autenticazione a più fattori basata su chiavi hardware o app genera codici temporanei: il port-out non basta.

- Comunicazioni aziendali verificate tramite canali interni (es. app aziendali con certificati) riducono la superficie d’attacco.

- Utenti che impiegano password uniche e un password manager hanno meno probabilità di perdere più account.

Questi elementi non eliminano il rischio, ma aumentano il tempo e la complessità necessari all’attaccante.

Alternative e approcci complementari

- Sostituisci gli SMS OTP con app di autenticazione (TOTP) o chiavi hardware (FIDO2/WebAuthn).

- Per comunicazioni sensibili, utilizza canali cifrati end-to-end verificati.

- Per aziende: implementa policy di port-out presso i provider telefonici e richiedi autenticazione rafforzata per azioni a rischio.

Modelli mentali e regole pratiche

- Fiducia minima: non assumere mai che una comunicazione sia legittima solo perché sembra personale.

- Difesa stratificata: combina formazione, policy e tecnologia.

- Tempo come risorsa: la velocità è l’arma del truffatore; la lentezza è la tua difesa.

Fact box: punti chiave

- Modalità comuni: SMS, chiamate, social, port-out, clonazione.

- Azione immediata raccomandata in caso di perdita di servizio: contatta operatore e banca.

- Difesa forte: chiave hardware o app di autenticazione, meno SMS per OTP.

Checklist rapida per utenti (controllo in 10 punti)

- Non cliccare link sospetti dagli SMS.

- Non condividere OTP, nemmeno se richiesti da chi dice di essere supporto.

- Disattiva Bluetooth quando non serve.

- Usa password uniche e un password manager.

- Attiva MFA tramite app o chiave hardware.

- Rivedi permessi app e rimuovi quelli non necessari.

- Evita reti Wi‑Fi pubbliche senza VPN.

- Aggiorna il sistema operativo e le app regolarmente.

- Abilita blocco schermo con PIN o biometria.

- Segnala subito all’operatore e alle banche ogni anomalia.

Checklist per team IT e security

- Applicare policy di autenticazione forte (no SMS per operazioni critiche).

- Monitorare segnali di compromissione legati a numeri telefonici aziendali.

- Disporre procedure di rotazione e blocco delle credenziali.

- Predisporre formazione continua per utenti.

Playbook d’incidente: se sospetti una compromissione del numero

- Isola: disconnetti il dispositivo dalle reti se possibile.

- Contatta l’operatore: richiedi il blocco immediato del numero e verifica delle attività di port-out.

- Blocca conti: chiama la banca e i servizi critici per bloccare accessi e carte.

- Cambia password: avvia la rotazione delle credenziali critiche.

- Abilita MFA alternativo: usa app di autenticazione o chiave hardware.

- Analisi: controlla log e notifiche per identificare azioni non autorizzate.

- Ripristino: segui le istruzioni del provider per riottenere controllo sul numero.

- Documenta: registra tempi, contatti e azioni eseguite per audit e segnalazione alle autorità.

Hardening (misure tecniche consigliate)

- Preferire autenticazione con chiavi hardware (YubiKey, soluzioni FIDO2).

- Bloccare port-out a livello di account con PIN aggiuntivo o password su richiesta dell’operatore.

- Limitare l’uso di SMS per autenticazioni critiche.

- Implementare DLP e monitoraggio per invii sospetti di dati via SMS o app.

Esempi di accettazione e test (Casi di controllo)

- Test 1: simulare un tentativo di port-out in ambiente controllato e verificare allarme operativo.

- Test 2: inviare SMS phishing simulato e misurare il tasso di clic interni.

- Test 3: forzare la richiesta di OTP in situazioni di accesso remoto per verificare la segnalazione degli utenti.

Glossario in una riga

- OTP: codice monouso per autenticazione.

- Port-out: trasferimento non autorizzato di un numero di telefono.

- SIM swap: scambio fisico o logico di SIM per controllare un numero.

- Vishing: phishing tramite chiamate vocali.

- Smishing: phishing tramite SMS.

Considerazioni legali e privacy

Se subisci una frode, documenta tutto e valuta la segnalazione alle autorità locali o alla polizia postale. Per i professionisti, assicurati che le policy privacy rispettino normative locali se raccogli dati di clienti.

Errori comuni da evitare

- Non ritenere sicuro un numero come metodo primario per recupero password.

- Non ignorare segnali come perdita improvvisa di servizio.

- Non fidarsi di app che richiedono permessi eccessivi senza giustificazione.

Risorse e azione finale

Se pensi di essere stato vittima di phishing telefonico:

- Contatta immediatamente il tuo operatore e la banca.

- Cambia password e abilita metodi di autenticazione più sicuri.

- Segnala la truffa alle autorità competenti.

Riassunto finale

La difesa contro il phishing su cellulare richiede vigilanza personale, configurazioni di sicurezza moderne e procedure operative per rispondere rapidamente a incidenti. Anche se non esistono garanzie assolute, approcci stratificati riducono notevolmente il rischio.

Hai mai subito un attacco di phishing su cellulare? Condividi la tua esperienza per aiutare altri a riconoscere i segnali.