Choisir une application de messagerie sécurisée

Signal, Threema et Element sont d’excellentes options selon vos priorités : Signal pour la simplicité et la confidentialité maximale, Threema pour un modèle payant privé et sans numéro, Element pour le contrôle et l’interopérabilité. Choisissez selon votre besoin : confidentialité minimale des métadonnées, contrôle d’hébergement ou fonctionnalités collaboratives.

Dans un monde ultra-connecté, il devient difficile de garder l’intime privé. Chaque SMS, message ou conversation peut être collecté par des entreprises, utilisé par des annonceurs, intercepté par des pirates ou demandé par des autorités. Les applications de messagerie sécurisée cherchent à limiter ces risques en protégeant la confidentialité du contenu et en réduisant les métadonnées conservées.

Ce guide explique ce qui rend une application de messagerie réellement sécurisée, compare trois solutions recommandées (Signal, Threema, Element), et propose des méthodes pratiques, des checklists et un plan de migration pour vous aider à choisir et à déployer la bonne option.

Important : aucune application ne peut garantir une sécurité absolue si vos appareils ou vos pratiques sont compromis. La sécurité commence par des mises à jour régulières, des mots de passe forts et la vigilance contre le phishing.

Qu’est-ce qui rend une application de messagerie sécurisée

Une application est « sécurisée » quand plusieurs exigences sont réunies :

- Chiffrement de bout en bout (end-to-end) : seuls l’expéditeur et le destinataire peuvent lire le contenu.

- Minimisation des métadonnées : l’application conserve le moins d’informations possibles sur qui communique avec qui et quand.

- Code ouvert et audits indépendants : transparence du fonctionnement et vérifications tierces.

- Modèle économique qui n’encourage pas la collecte des données (pas de publicité ou de revente).

- Options de contrôle avancées : auto-destruction des messages, masquage des captures d’écran, brouillage des visages, hébergement autonome.

Définition rapide : métadonnées = données sur le message (heure, expéditeur, destinataire, taille), pas le contenu lui-même.

Comparatif rapide des trois applications recommandées

| Critère | Signal | Threema | Element (Matrix) |

|---|---|---|---|

| Chiffrement de bout en bout | Oui (Signal Protocol) | Oui | Oui (Matrix E2EE) |

| Minimisation métadonnées | Oui, très stricte | Oui, très stricte | Variable (dépend du serveur) |

| Open source | Oui (clients et serveurs) | Oui (clients, serveur fermé partiellement selon composants) | Oui (Matrix/Element ouverts) |

| Nécessite numéro | Oui | Non | Non (selon configuration) |

| Modèle économique | Fondation à but non lucratif | Application payante / licences | Open source + offres pro |

| Idéal pour | Simplicité et confidentialité | Vie privée sans numéro, entreprises | Contrôle, hébergement, collaboration |

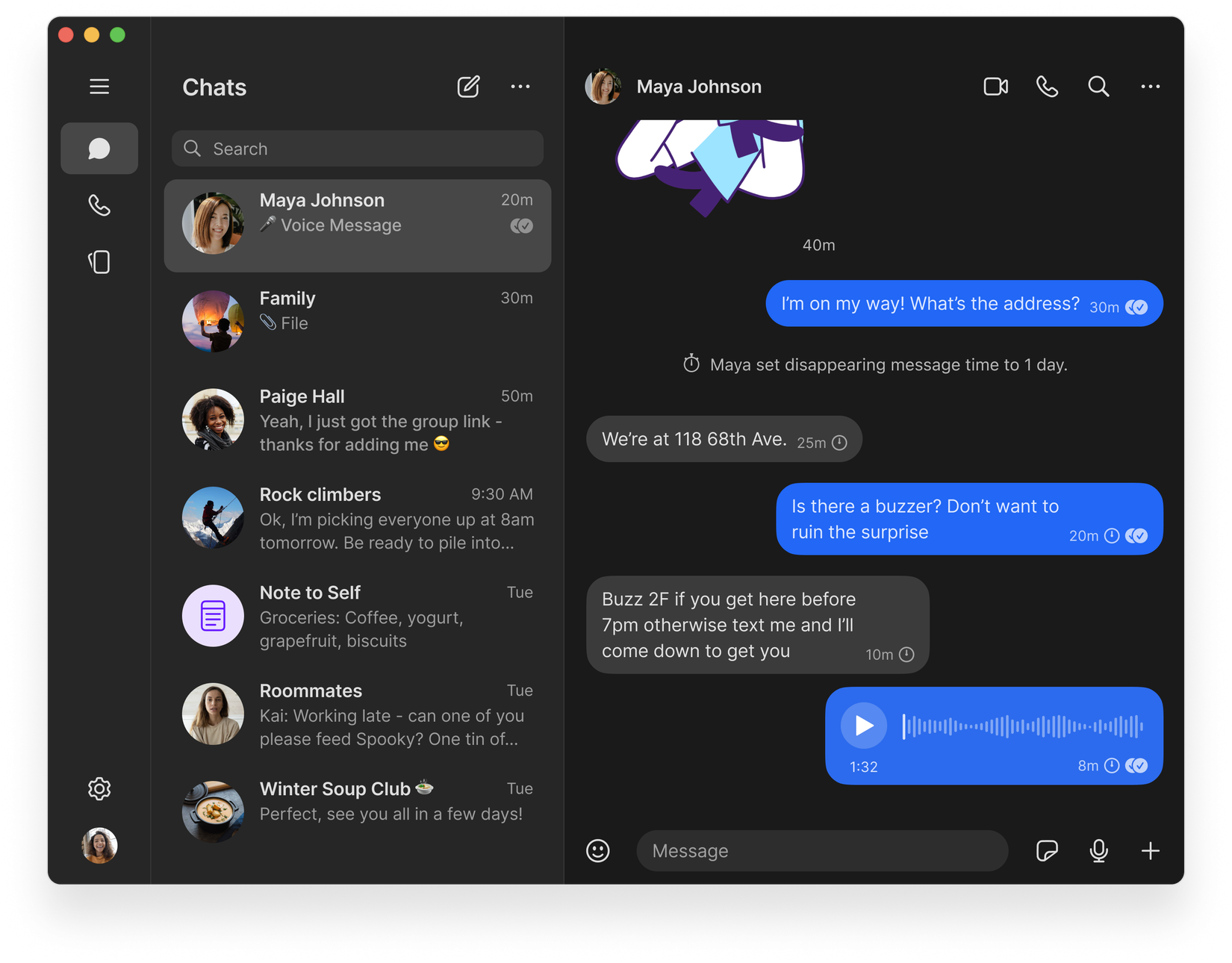

3. Signal

Signal est souvent présenté comme la référence en matière de confidentialité. Son protocole de chiffrement (Signal Protocol) est aussi utilisé par d’autres acteurs majeurs. Les points clés :

- Chiffrement de bout en bout par défaut pour messages, appels et fichiers.

- Code client et serveur open source et soumis à des audits indépendants.

- Aucune publicité, pas de profilage publicitaire, modèle financé par des donations et une organisation à but non lucratif.

- Métadonnées minimales conservées : essentiellement la date/heure de dernière connexion.

- Inscription requiert un numéro de téléphone, mais pas d’email.

- Fonctionnalités de confidentialité : messages éphémères, protection contre les captures d’écran (selon plateforme), floutage des visages.

Signal convient à quelqu’un qui veut la meilleure confidentialité possible sans complexité d’administration.

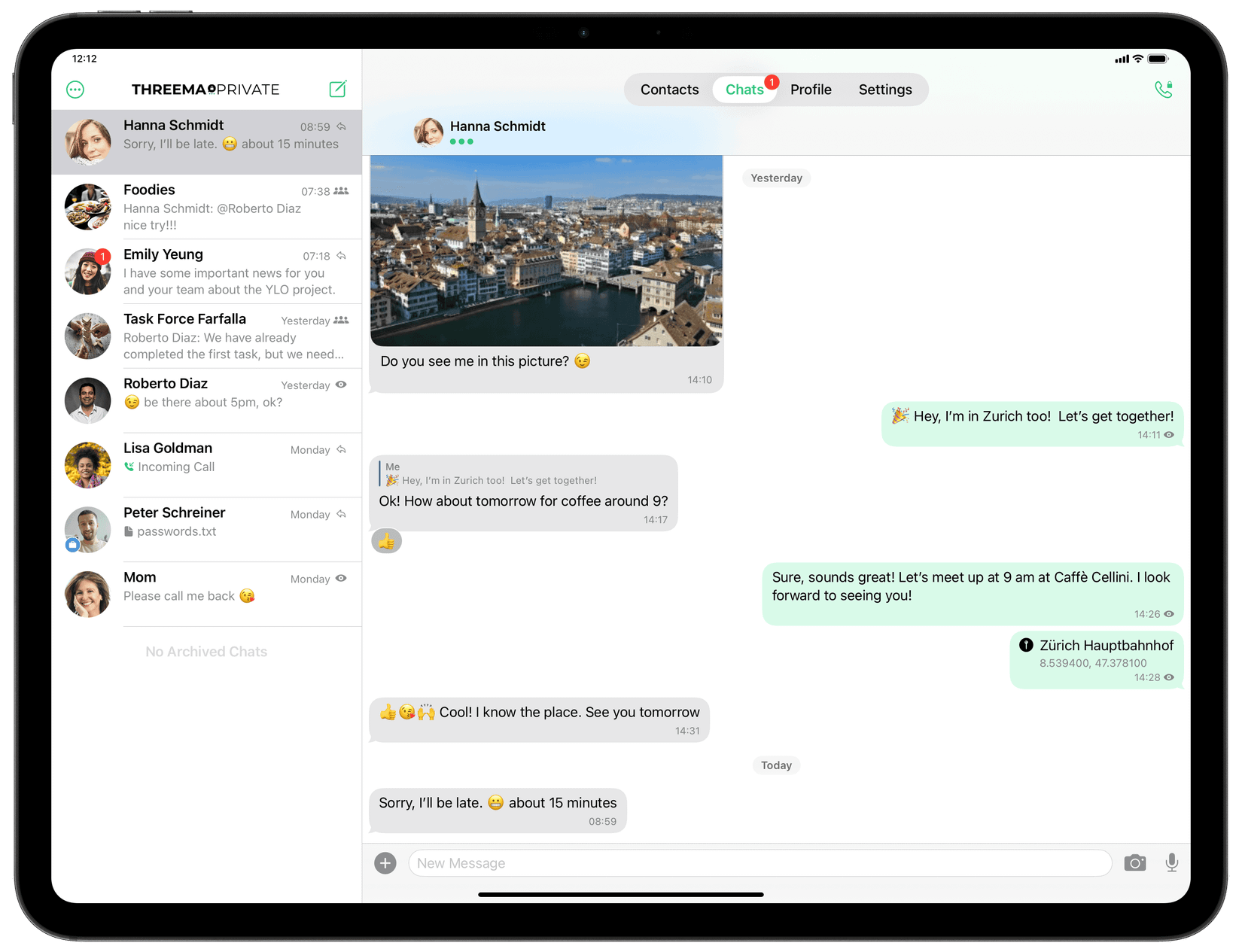

2. Threema

Threema est la solution payante de cette sélection. Son modèle commercial est simple : licence utilisateur et options entreprises, sans publicité ni revente de données. Points importants :

- Inscription sans email ni numéro : une ID aléatoire est générée, dissociée de votre identité.

- Hébergé en Suisse, soumis à des lois de protection des données strictes.

- Messages supprimés des serveurs dès la livraison, métadonnées minimisées.

- Offres entreprises avec conformité (ex. exigences RGPD), sondages intégrés, chats de groupe anonymes et options d’auto-hébergement pour certaines offres.

- Modèle payant : tarif unique pour les particuliers, et abonnements pour entreprises. Au moment de la rédaction, le prix affiché sur l’App Store était de 5,99 $ US pour la version personnelle.

Threema est particulièrement adapté à ceux qui veulent éviter tout lien avec un numéro de téléphone et sont prêts à payer une fois pour une confidentialité renforcée.

1. Element

Element s’appuie sur le protocole Matrix et mise sur la décentralisation et l’interopérabilité. Ses atouts et limites :

- Architecture fédérée : utilisez le service officiel, hébergez votre propre homeserver, ou choisissez un fournisseur tiers.

- Chiffrement de bout en bout disponible ; prises en charge avancées pour salles persistantes, threads, sondages et ponts vers d’autres plateformes.

- Idéal pour équipes qui veulent des canaux collaboratifs semblables à Slack avec chiffrement.

- Gestion de la confidentialité dépendante de l’opérateur du serveur : un homeserver public ou un bridge peut exposer des métadonnées supplémentaires.

- Courbe d’apprentissage plus élevée que Signal ou Threema pour les utilisateurs non techniques.

Element est recommandé si vous avez besoin d’autonomie sur l’hébergement, d’interopérabilité et d’outils collaboratifs chiffrés.

Tableau de décision rapide

Choisissez selon ce qui compte le plus pour vous :

- Priorité simplicité et confidentialité maximale : Signal.

- Priorité anonymat sans numéro et modèle payant : Threema.

- Priorité contrôle de l’hébergement, collaboration et interopérabilité : Element.

Arbre de décision (mermaid)

flowchart TD

A[Début] --> B{Vous voulez héberger vous-même ?}

B -- Oui --> C[Element]

B -- Non --> D{Vous voulez éviter un numéro de téléphone ?}

D -- Oui --> E[Threema]

D -- Non --> F{Vous voulez la solution la plus simple et auditée ?}

F -- Oui --> G[Signal]

F -- Non --> H[Comparer fonctionnalités et UX]

H --> G

H --> E

H --> CChecklist avant d’adopter une application

- Vérifier la présence du chiffrement de bout en bout.

- Examiner la politique de conservation des métadonnées.

- Confirmer si le code est open source et s’il a subi des audits indépendants.

- Évaluer le modèle économique (publicité, dons, licence) et son impact sur la vie privée.

- Tester les fonctionnalités de sécurité additionnelles (messages éphémères, gestion des captures d’écran, vérification des clés).

- Pour les entreprises, vérifier la conformité RGPD ou les exigences locales.

Plan simplifié de migration vers une application sécurisée

- Inventorier les contacts et prioriser ceux à migrer.

- Installer l’application sur votre appareil principal et secondaire.

- Créer un compte et activer les protections (messages éphémères, vérification des clés).

- Informer vos contacts et offrir une courte notice expliquant le changement.

- Faire une période de transition où vous gardez les deux applications pour basculer progressivement.

- Supprimer les historiques non nécessaires et révoquer les sessions OK.

Role-based checklists

Particulier

- Activer mises à jour automatiques.

- Activer verrouillage par code/biométrie.

- Utiliser messages éphémères pour sujets sensibles.

Petite entreprise

- Définir une politique d’utilisation acceptable.

- Choisir une solution avec conformité et support.

- Former les employés aux risques de phishing.

Administrateur IT

- Envisager hébergement autonome pour Element ou options d’API pour Threema.

- Mettre en place SSO et gestion des clés si disponible.

- Déployer procédures de réponse aux incidents.

Risques courants et mesures d’atténuation

Risque : appareil compromis (malware, accès physique).

- Atténuation : chiffrement du stockage, verrouillage d’écran, mises à jour, authentification forte.

Risque : métadonnées conservées par l’opérateur du serveur.

- Atténuation : choisir un fournisseur digne de confiance ou héberger soi-même.

Risque : comptes liés à un numéro ou email identifiables.

- Atténuation : utiliser Threema ou identifiants anonymes quand c’est possible.

Risque : ponts non sécurisés vers d’autres plateformes.

- Atténuation : éviter les bridges pour les conversations sensibles, vérifier la sécurité des ponts.

Scénarios où ces applications peuvent échouer

- En cas de compromission matérielle (keylogger, accès root) : le chiffrement de bout en bout ne protège pas un appareil compromis.

- Si les interlocuteurs n’adoptent pas l’application, la conversation se poursuit sur des canaux moins sûrs.

- Les conversations sauvegardées en clair sur des services tiers (captures, sauvegardes non chiffrées) peuvent exposer le contenu.

Alternatives et modèles hybrides

- Utiliser une messagerie chiffrée pour sujets sensibles et une messagerie standard pour usages ordinaires.

- Coupler messagerie sécurisée et VPN pour réduire les fuites de métadonnées réseau.

- Pour entreprises, solutions MDM (Mobile Device Management) pour contrôler le parc et forcer les mises à jour.

Mini-méthodologie d’audit rapide d’une app de messagerie

- Vérifier la présence d’E2EE documentée.

- Rechercher le dépôt open source et lire le README sur la sécurité.

- Chercher des rapports d’audits indépendants.

- Tester la gestion des clés et la vérification des contacts.

- Contrôler la politique de conservation des logs et métadonnées.

Fiche pratique clé (Fact box)

- Chiffrement de bout en bout : indispensable.

- Métadonnées : souvent la « faiblesse cachée ». Priorisez les apps qui en conservent le moins.

- Hébergement : l’option d’héberger vous-même donne le contrôle mais exige des compétences.

- Adoption : la sécurité est efficace seulement si vos contacts utilisent la même app.

Critères de réussite

- Dès 30 jours : vos contacts clés utilisent l’application choisie pour les échanges sensibles.

- Dès 90 jours : procédures de sécurité activées (messages éphémères, vérification clé) et pratiques d’entreprise documentées.

Glossaire rapide

- E2EE : chiffrement de bout en bout, protège le contenu des messages.

- Métadonnées : données sur les messages (qui, quand), pas le contenu.

- Homeserver : serveur personnel ou organisationnel qui héberge des comptes et des données.

Résumé et recommandations finales

- Si vous voulez la solution la plus simple et la plus respectueuse de la vie privée : installez Signal.

- Si vous refusez toute association à un numéro ou cherchez une option payante et indépendante : choisissez Threema.

- Si vous avez besoin de contrôle d’hébergement, d’interopérabilité et d’outils collaboratifs : adoptez Element.

Note : quelle que soit l’application, la sécurité dépend autant de vos pratiques (mises à jour, vigilance) que du logiciel lui‑même.

Appel à l’action

Testez l’application de votre choix sur un appareil secondaire, activez toutes les protections et migrez progressivement vos contacts. Pour les usages professionnels, planifiez une période pilote et formez les équipes.

Récapitulatif

- Priorisez le chiffrement de bout en bout et la minimisation des métadonnées.

- Vérifiez l’ouverture du code et la présence d’audits indépendants.

- Choisissez en fonction du besoin : simplicité (Signal), anonymat sans numéro (Threema), contrôle et collaboration (Element).

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD