Installation et configuration initiale d’un serveur Ubuntu 16.10 (Yakkety Yak)

Ce guide explique pas à pas l’installation d’Ubuntu Server 16.10, la partition LVM guidée, la configuration réseau statique, l’installation d’outils de base (SSH, éditeurs) et les vérifications post-installation. Suivez les étapes, adaptez les adresses IP et mots de passe à votre environnement, puis appliquez la checklist d’administration fournie.

Important : Ubuntu 16.10 n’est plus maintenu. Utilisez ce guide uniquement pour des environnements isolés ou de test, et privilégiez une version LTS pour la production.

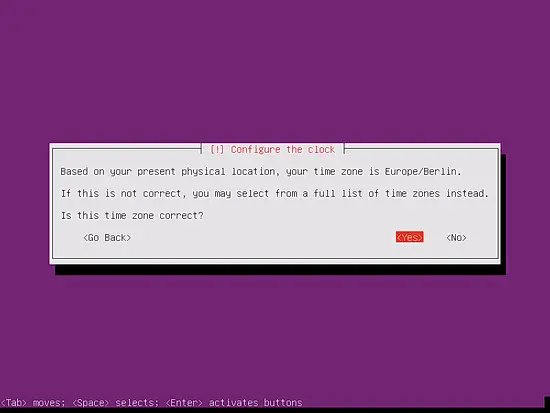

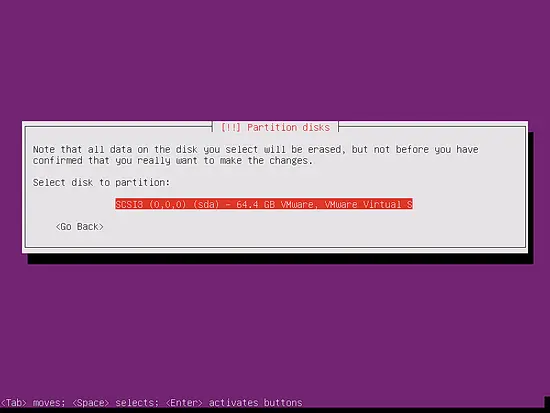

1. Vérifier le fuseau horaire

Veuillez vérifier si l’installateur a détecté correctement votre fuseau horaire. Si oui, sélectionnez Oui, sinon Non :

Notes : un fuseau horaire incorrect peut affecter les journaux et la planification des tâches cron.

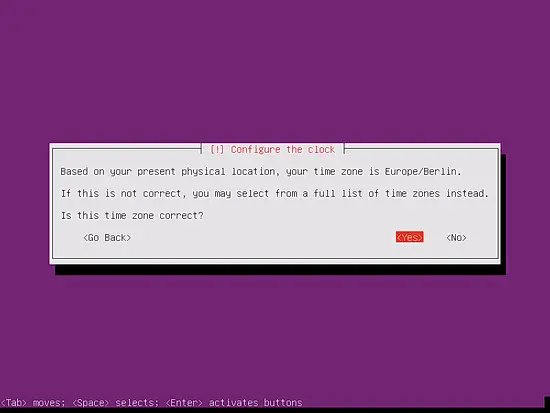

2. Partitionnement du disque (Guidé avec LVM recommandé)

Pour simplifier, choisissez Guided - use entire disk and set up LVM. Cela crée un volume group (VG) contenant deux volumes logiques (LV) : un pour / et un pour swap. Si vous maîtrisez le partitionnement, vous pouvez créer un schéma manuel.

Déclaration : LVM = Logical Volume Manager, un gestionnaire de volumes qui permet d’agrandir/réduire les volumes logiques sans repartitionner le disque.

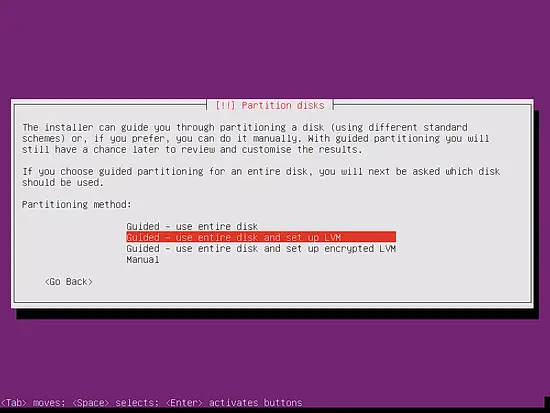

Sélectionnez le disque à partitionner :

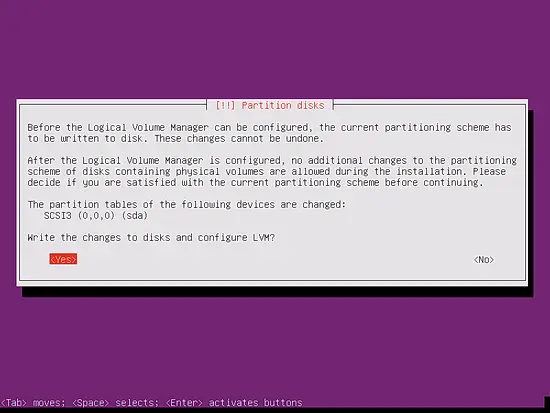

Quand on vous demande Write the changes to disks and configure LVM?, sélectionnez Yes :

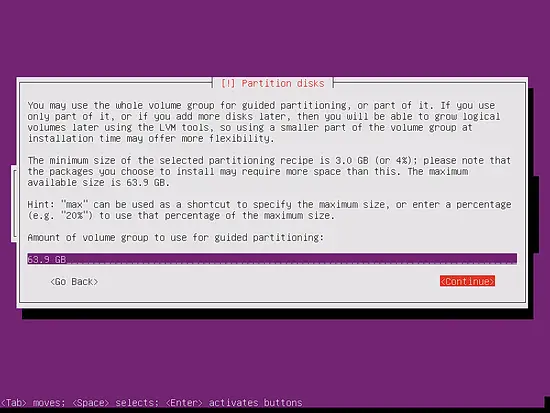

Si vous avez choisi Guided - use entire disk and set up LVM, le partitionneur créera un grand volume group utilisant tout l’espace disque. Spécifiez ensuite la part d’espace à attribuer aux volumes logiques pour / et swap. Il est judicieux de laisser un peu d’espace libre pour pouvoir étendre des volumes ou créer de nouveaux volumes plus tard.

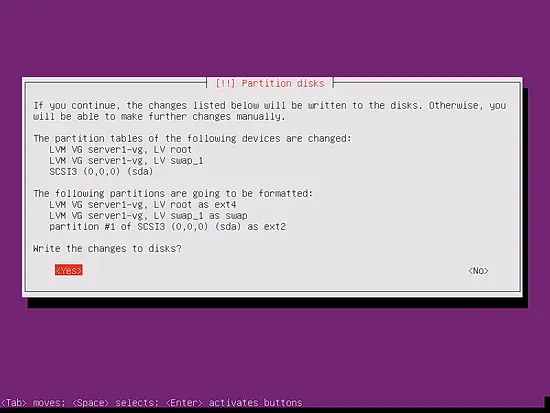

Quand vous avez fini, confirmez en sélectionnant Yes quand on vous demande Write the changes to disks? :

Après confirmation, les nouvelles partitions sont créées et formatées.

3. Installation du système de base

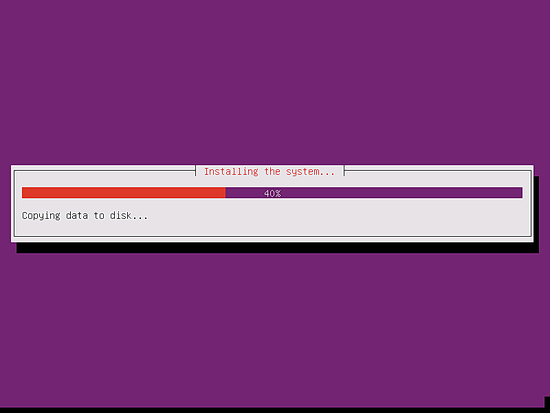

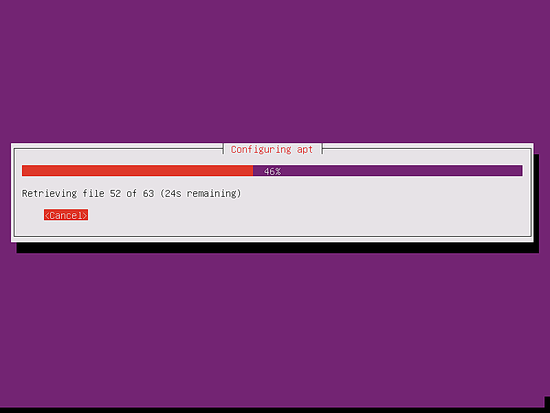

Le système de base est maintenant installé. Cela prend quelques minutes :

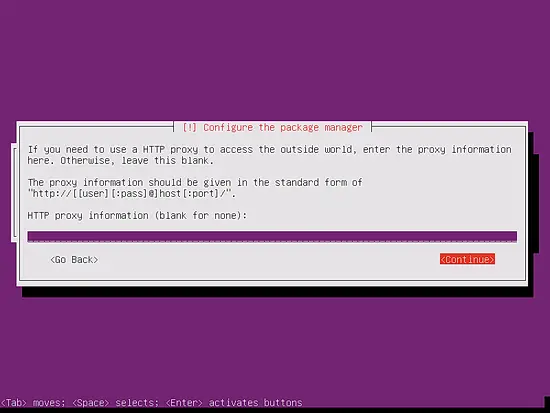

Ensuite, le gestionnaire de paquets apt est configuré. Laissez la ligne HTTP proxy vide sauf si vous utilisez un serveur proxy pour accéder à Internet :

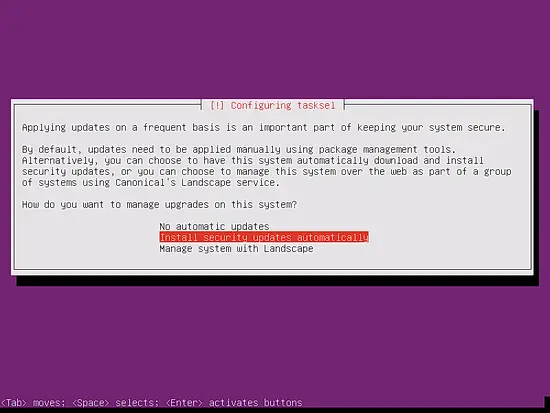

Je recommande d’activer les mises à jour de sécurité automatiques. Choisissez Install Security Updates automatically si vous souhaitez que le serveur applique automatiquement les correctifs de sécurité. C’est une option, adaptez selon votre politique :

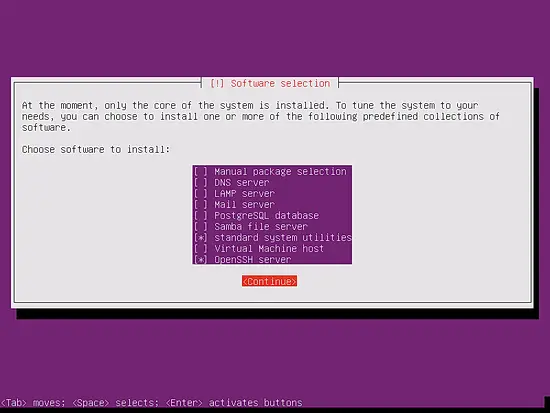

Sélectionnez ensuite les paquets de base. Ici je choisis OpenSSH server et Standard System Utilities pour pouvoir me connecter immédiatement via SSH après l’installation :

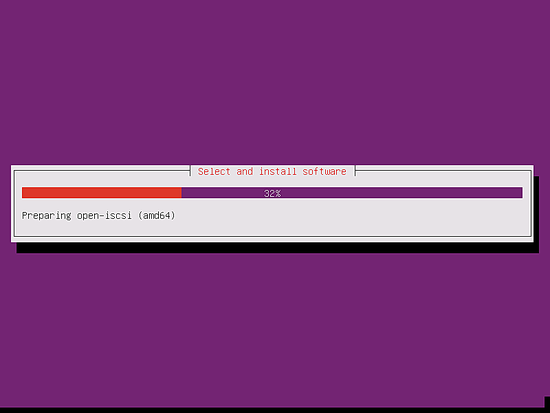

L’installation continue :

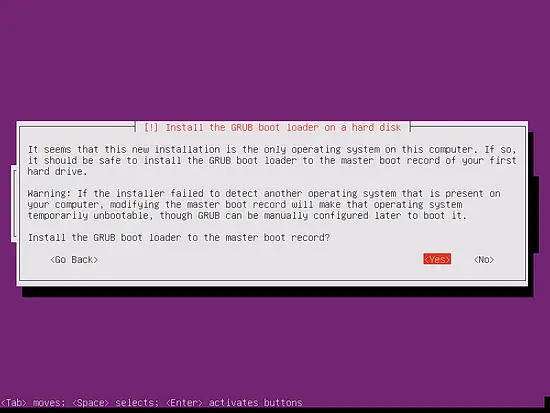

Sélectionnez Yes quand on vous demande Install the GRUB boot loader to the master boot record? :

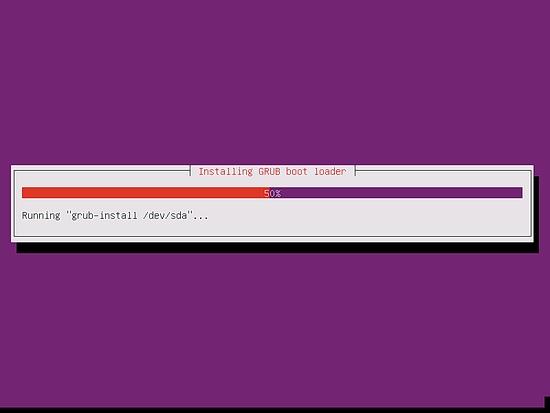

L’installateur a maintenant terminé l’installation d’Ubuntu :

Retirez le média d’installation et sélectionnez Continue pour redémarrer :

Le système de base est installé. Dans les sections suivantes, nous configurons l’adresse réseau statique et installons un éditeur de texte en ligne de commande.

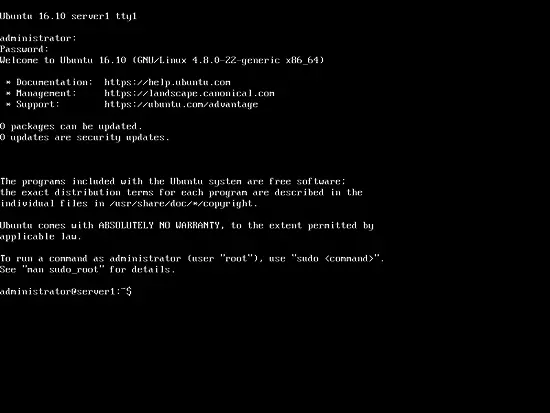

4. Premier accès (login)

Connectez-vous sur la console locale ou à distance par SSH en tant qu’utilisateur créé pendant l’installation (dans cet exemple, “administrator”). Le nom d’utilisateur peut différer selon votre saisie lors de l’installation.

5. Obtenir les privilèges root

Après le redémarrage, connectez-vous avec votre compte utilisateur (par ex. administrator). Les actions administratives du guide requièrent des privilèges root. Vous pouvez soit préfixer les commandes par sudo, soit devenir root maintenant :

sudo -sPour activer le compte root (non recommandé pour la production sur Ubuntu), vous pouvez définir un mot de passe root :

sudo passwd rootL’usage direct du compte root est déconseillé par la communauté Ubuntu ; préférez sudo et des comptes administrateurs tracés.

6. Installer le serveur SSH (optionnel)

Si vous n’avez pas choisi OpenSSH lors de l’installation, installez-le maintenant :

apt-get install ssh openssh-serverVous pourrez alors vous connecter depuis une machine distante avec un client SSH.

7. Installer des éditeurs en mode texte (optionnel)

Installez Nano pour les débutants et vim-nox pour un vi/vim plus complet :

apt-get -y install nano vim-nox8. Configurer le réseau (IP statique)

Par défaut l’installateur a activé DHCP. Pour un serveur, il est préférable d’utiliser une adresse IP statique. Si vous souhaitez rester en DHCP, ignorez ce chapitre.

Ouvrez le fichier de configuration réseau :

man resolvconf

nano /etc/network/interfacesExemple du fichier tel qu’il apparaît après l’installation (DHCP) :

# This file describes the network interfaces available on your system

# and how to activate them. For more information, see interfaces(5).

source /etc/network/interfaces.d/*

# The loopback network interface

auto lo

iface lo inet loopback

# The primary network interface

auto ens33

iface ens33 inet dhcpPour passer à une IP statique (exemple 192.168.1.100), modifiez le fichier ainsi :

# This file describes the network interfaces available on your system

# and how to activate them. For more information, see interfaces(5).

source /etc/network/interfaces.d/*

# The loopback network interface

auto lo

iface lo inet loopback

# The primary network interface

auto ens33

iface ens33 inet static

address 192.168.1.100

netmask 255.255.255.0

network 192.168.1.0

broadcast 192.168.1.255

gateway 192.168.1.1

dns-nameservers 8.8.8.8 8.8.4.4Appliquez les changements :

service networking restartPuis éditez /etc/hosts :

nano /etc/hostsContenu recommandé :

127.0.0.1 localhost

192.168.1.100 server1.example.com server1

# The following lines are desirable for IPv6 capable hosts

::1 localhost ip6-localhost ip6-loopback

ff02::1 ip6-allnodes

ff02::2 ip6-allroutersEnsuite, changez le nom d’hôte (hostname) :

echo server1 > /etc/hostname

hostname server1Le premier commande écrit le nom dans /etc/hostname, le second le définit pour la session en cours. Vous pouvez aussi utiliser hostnamectl (systemd) :

hostnamectl set-hostname server1Vérifiez :

hostname

hostname -fExemple de sortie :

root@server1:/home/administrator# hostname

server1

root@server1:/home/administrator# hostname -f

server1.example.com

root@server1:/home/administrator#9. Vérifications et bonnes pratiques après installation

Félicitations : vous disposez maintenant d’un serveur Ubuntu 16.10 fonctionnel. Avant de le mettre en production, appliquez ces vérifications minimales :

- Changer tous les mots de passe par défaut (y compris les comptes VM).

- Vérifier que le fuseau horaire et l’heure système sont corrects (timedatectl status).

- Appliquer les mises à jour de sécurité immédiates : apt-get update && apt-get upgrade.

- Auditer les services écoutant sur les interfaces (ss -tuln ou netstat -tuln).

- Configurer un pare-feu minimal (ufw) et limiter l’accès SSH au besoin.

Boîte à outils : commandes utiles

- Devenir root : sudo -s

- Redémarrer le réseau : service networking restart

- Vérifier les interfaces : ip addr show

- Gérer LVM : pvdisplay, vgdisplay, lvdisplay, lvextend

- Mettre à jour : apt-get update && apt-get upgrade

Critères d’acceptation

- Le système démarre jusqu’à l’invite de connexion sans erreur GRUB.

- L’utilisateur administrateur peut obtenir des privilèges root via sudo.

- L’IP statique définie répond au ping depuis le réseau local.

- Le service SSH (si installé) accepte les connexions depuis votre poste de gestion.

Checklist administrateur (rôle : administrateur système)

- Modifier tous les mots de passe par défaut

- Installer les mises à jour de sécurité

- Configurer SSH (désactiver root login, utiliser clés)

- Configurer pare-feu (ufw allow ssh; ufw enable)

- Sauvegarder la configuration réseau

- Documenter l’adresse IP, le nom d’hôte et les comptes

Dépannage courant

- Si le réseau ne démarre pas après modification : vérifiez la syntaxe dans /etc/network/interfaces et les logs dans /var/log/syslog.

- Si le SSH n’accepte pas de connexions : vérifier que le service est actif (systemctl status ssh) et que le pare-feu autorise le port 22.

- Si l’UUID du disque a changé (VM clonée) : relire /etc/fstab et mettre à jour si nécessaire.

Sécurité initiale (recommandations rapides)

- Désactiver l’authentification par mot de passe pour SSH et utiliser des clés publiques.

- Bloquer les ports non nécessaires avec ufw.

- Installer fail2ban pour limiter les tentatives d’authentification.

- Conserver les mises à jour automatiques de sécurité si vous ne gérez pas manuellement les patchs.

Fiche technique (référence rapide)

- Fichiers importants : /etc/network/interfaces, /etc/hosts, /etc/hostname, /etc/fstab

- Paquets souvent installés : openssh-server, nano, vim-nox, resolvconf

- Commandes LVM : lvcreate, lvextend, lvremove, vgcreate

10. Image de machine virtuelle (OVA/OVF)

Ce tutoriel est disponible sous forme d’une machine virtuelle prête à l’emploi en format OVA/OVF (pour abonnés Howtoforge). Le format est compatible VMWare, VirtualBox et autres outils acceptant ova/ovf. Le téléchargement se fait via le lien présent dans le menu droit.

Détails de connexion de la VM :

Connexion SSH

Utilisateur : administrator

Mot de passe : howtoforge

L’utilisateur administrator a les permissions sudo. Changez les mots de passe au premier démarrage.

La VM est configurée avec l’IP statique 192.168.1.100. Modifiez /etc/network/interfaces pour adapter l’adresse IP à votre réseau.

11. Liens utiles

Ubuntu : http://www.ubuntu.com/

Résumé

- Ce guide couvre l’installation guidée LVM, la configuration réseau statique, l’installation d’OpenSSH et d’éditeurs en mode texte, ainsi que des bonnes pratiques post-installation. Appliquez la checklist et les recommandations de sécurité avant d’exposer le serveur en production.

Important : adaptez chaque exemple d’adresse IP et mot de passe à votre environnement.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD