Comment capturer le trafic réseau (URL sniffing) sur Android

Capture du trafic réseau sur Android est possible sans root. Cette guide explique ce qu’est le « URL sniffing », pourquoi c’est utile, et détaille une méthode simple avec l’application Packet Capture. Vous trouverez aussi des alternatives, des vérifications de sécurité, une check‑list par rôle et une procédure pour annuler l’installation du certificat.

Introduction

La capture de paquets, parfois appelée « URL sniffing » ou capture de données réseau, permet d’observer les échanges entre votre appareil et les serveurs. Sur Android, il est souvent possible d’analyser ces données sans avoir à rooter le téléphone, en utilisant une application qui crée une interface VPN locale pour intercepter le trafic.

Définition rapide

- Paquet : fragment de données envoyé sur le réseau.

- Capture de paquets : action d’enregistrer et d’analyser ces fragments.

Pourquoi capturer le trafic réseau ?

- Vérifier quelles données une application transmet (adresses, entêtes, URLs, formulaires).

- Détecter des fuites de données personnelles ou des permissions excessives.

- Dépanner des problèmes réseau et comprendre des comportements d’API.

Important : capturer du trafic peut révéler des informations sensibles (identifiants, tokens). Ne capturez pas de données qui ne vous appartiennent pas sans consentement. Supprimez les certificats et captures après usage.

Comprendre le principe

La plupart des outils non root utilisent une interface VPN locale. L’application redirige le trafic via un tunnel interne, le déchiffre si possible (avec un certificat local), puis l’affiche pour l’analyse. Cela fonctionne pour la plupart des connexions, sauf quand l’application ou l’API utilise « certificate pinning » ou d’autres protections qui empêchent les certificats intermédiaires.

Méthode recommandée : Packet Capture (sans root)

Packet Capture est une application Android qui installe un certificat local pour inspecter le trafic SSL/TLS et utilise une interface VPN interne pour capturer les paquets.

Étapes rapides

- Installer Packet Capture depuis le Google Play Store.

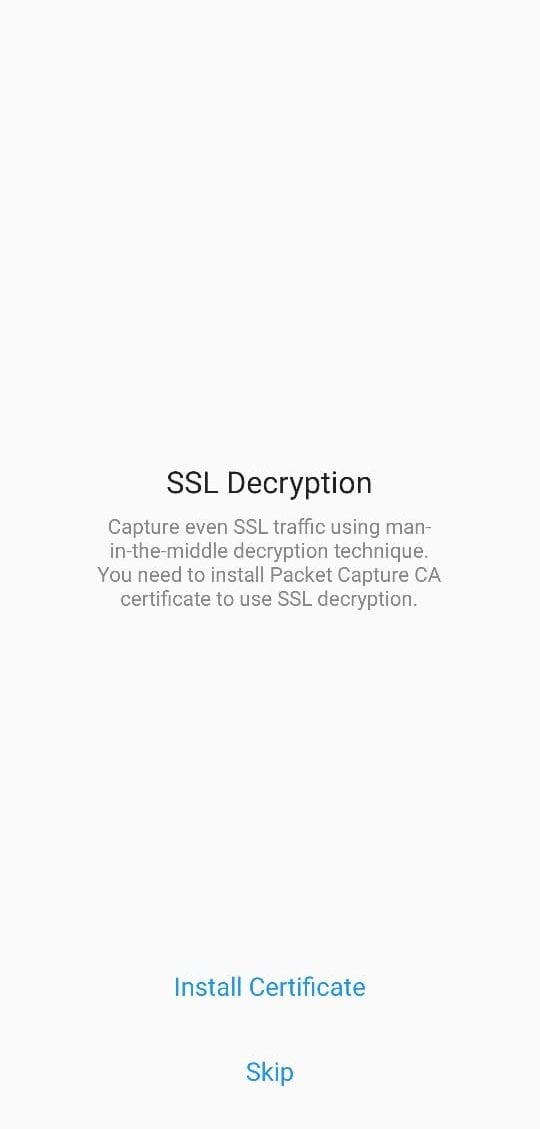

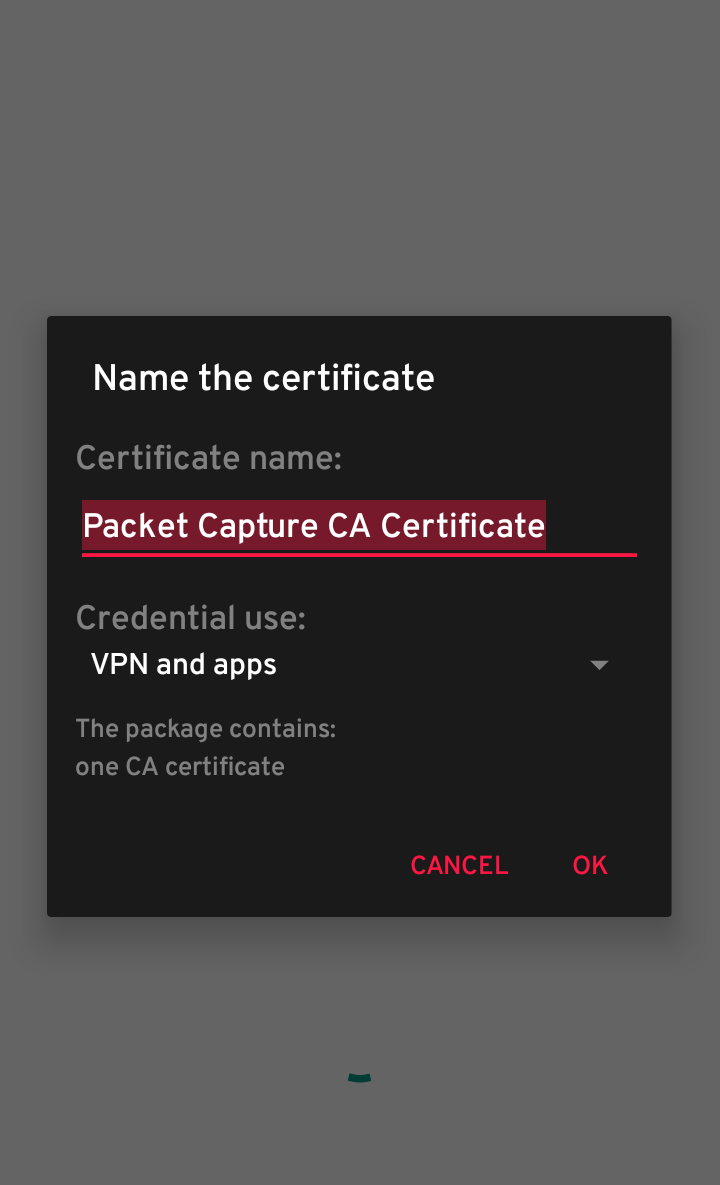

- Lancer l’application et accepter l’installation du certificat SSL (optionnel mais recommandé pour voir le contenu chiffré).

- Si demandé, configurer un code PIN ou un schéma de verrouillage pour autoriser l’installation du certificat.

- Appuyer sur le bouton « démarrer » (flèche verte) pour lancer la capture.

- Autoriser la connexion VPN locale.

- Sélectionner l’application à analyser dans la liste et consulter les requêtes capturées.

Détails et conseils

- Activer SSL : sans certificat SSL installé, Packet Capture n’affichera pas le contenu des flux HTTPS. Le certificat permet à l’application d’interpréter le contenu chiffré pour analyse locale.

- PIN ou schéma : Android exige souvent un verrou d’écran pour ajouter des certificats utilisateurs. Si vous n’en aviez pas, configurez-en un temporairement.

- Arrêt : arrêtez la capture et supprimez le certificat quand vous avez fini.

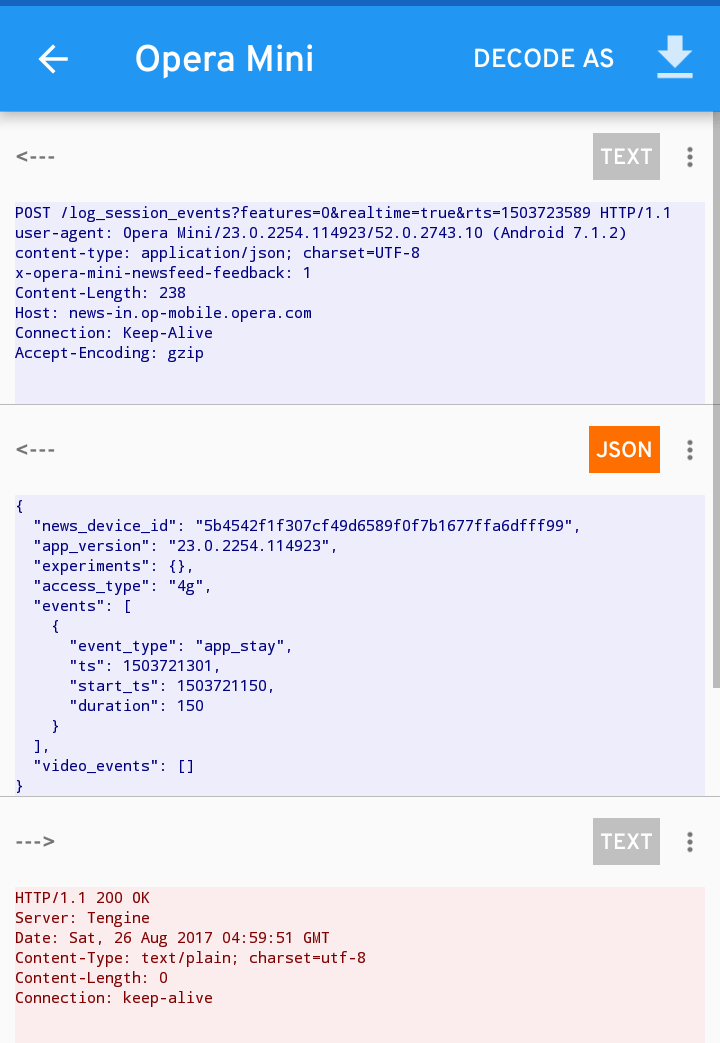

Étapes illustrées

Téléchargement

Téléchargez l’application depuis le Play Store puis ouvrez‑la.

Captures d’écran pas à pas

Important : les images montrent l’interface et les étapes d’autorisation. Suivez les invites de votre appareil exactement.

Que faire si l’écran de verrouillage reste après désinstallation ?

Si, après la suppression de l’application, vous voyez toujours le message lié au certificat :

- Ouvrez Paramètres > Sécurité > Effacer les identifiants (ou Gestion des certificats).

- Supprimez le(s) certificat(s) utilisateur(s) installés.

- Redémarrez l’appareil si nécessaire.

Alternatives à Packet Capture

- PCAPdroid : application Android qui capture en local et exporte des fichiers PCAP, sans certificat man‑in‑the‑middle.

- Burp Suite / mitmproxy + smartphone : configurez un proxy sur votre PC et redirigez le trafic Android vers ce proxy (nécessite configuration réseau ou Wi‑Fi et installation de certificat sur le téléphone).

- Wireshark via ADB : capture via interface réseau du PC en branchant l’appareil, possible pour trafic via USB ou routeur.

- Capture côté routeur : certains routeurs/firmwares permettent d’exporter du trafic en PCAP.

Choisir la bonne méthode

- Besoin rapide, sans PC : Packet Capture, PCAPdroid.

- Analyse avancée, débogage d’API : Burp Suite ou mitmproxy.

- Captures à grande échelle : capture réseau sur routeur ou via infrastructure centralisée.

Quand la capture échoue

- Certificate pinning : l’application vérifie que le certificat serveur correspond à une valeur attendue. Dans ce cas, la méthode man‑in‑the‑middle échoue.

- Connexions chiffrées natives non interceptables : protocoles propriétaires chiffrés localement.

- Permissions système restreintes : sur certains appareils d’entreprise, les politiques empêchent l’installation de certificats.

Contournements possibles (expliquer les risques)

- Désactiver le pinning en modifiant l’application requiert le décompilage ou l’usage d’un appareil rooté ; cela a des implications légales et de sécurité.

- Préférer la collaboration avec le développeur de l’application pour fournir des journaux ou un mode debug.

Sécurité et confidentialité

- Ne capturez jamais des données confidentielles sans autorisation.

- Après analyse, supprimez les captures et le certificat du téléphone.

- Utilisez le chiffrement côté serveur pour limiter l’exposition de données.

Notes RGPD et légalité

- Capturer vos propres données est généralement autorisé. Capturer des données d’autres personnes sans consentement peut être illégal.

- Pour un usage professionnel, informez l’utilisateur et documentez le consentement.

Check‑lists par rôle

Utilisateur moyen

- Vérifier les permissions d’une application avant installation.

- Capturer uniquement sur votre réseau ou avec autorisation.

- Supprimer le certificat après usage.

Développeur

- Utiliser le logging côté serveur si possible pour déboguer.

- Implémenter des mécanismes de test (mode debug, endpoints de test) plutôt que forcer des captures sur des appareils réels.

Analyste sécurité

- Documenter la procédure et obtenir l’autorisation.

- Utiliser un environnement isolé pour capturer et analyser.

- Anonymiser/supprimer les données sensibles après analyse.

Procédure standard (SOP) : capturer une session

- Informer la personne concernée et obtenir l’accord.

- Installer Packet Capture ou outil choisi.

- Activer SSL si l’analyse des flux chiffrés est requise.

- Démarrer la capture et reproduire le comportement étudié.

- Exporter et analyser les captures (PCAP) sur PC si besoin.

- Supprimer certificats et fichiers temporaires.

- Documenter les résultats et recommandations.

Runbook incident : désinstaller et revenir en arrière

- Arrêter la capture dans l’application.

- Désinstaller l’application de capture.

- Aller dans Paramètres > Sécurité > Effacer les identifiants.

- Redémarrer l’appareil.

- Si problème persiste, restaurer une sauvegarde système ou contacter le fabricant.

Tests d’acceptation basiques

- L’application doit démarrer la capture sans root.

- Le trafic HTTP doit apparaître en clair.

- Le trafic HTTPS doit être visibles si le certificat est installé.

- Après suppression, aucun certificat utilisateur ne doit rester.

Modèle mental simple

Imaginez un tuyau (votre réseau) où passent des paquets. L’outil de capture met un compteur et un hublot sur ce tuyau pour voir ce qui entre et sort. Si le tuyau est blindé (pinning), le hublot reste opaque.

Comparaison rapide des outils

- Packet Capture : simple, sur appareil, bon pour débuter.

- PCAPdroid : export PCAP, plus axé sécurité.

- Burp/mitmproxy : puissant, nécessite PC et configuration réseau.

- Wireshark via PC : capture complète, utile pour analyses profondes.

Glossaire (une ligne)

- HTTPS : protocole HTTP chiffré.

- PIN : code personnel de verrouillage.

- VPN local : tunnel réseau créé par l’app pour intercepter le trafic.

Contre‑exemples et limites

- Si l’application utilise un chiffrement applicatif propriétaire, la capture montrera des données illisibles.

- Sur des appareils verrouillés par une politique d’entreprise, l’installation de certificats peut être interdite.

Bonnes pratiques

- Limiter la durée de capture.

- Filtrer les domaines non pertinents pendant l’analyse.

- Stocker les captures dans un emplacement chiffré si elles contiennent des données sensibles.

Résumé

- La capture de trafic sur Android est faisable sans root grâce aux outils qui utilisent un VPN local.

- Packet Capture permet d’analyser les flux, notamment HTTPS si un certificat utilisateur est installé.

- Respectez la légalité et la confidentialité : demandez une autorisation, supprimez les certificats et nettoyez les captures.

Si vous avez des questions sur une étape précise, le choix d’un outil, ou si vous rencontrez un message d’erreur, laissez un commentaire et je vous guiderai pas à pas.

Plus d’articles recommandés

- How to Take TWRP Backup Directly on PC With ADB

- 12+ Best Android 10 Supported Substratum Themes

- How to Install Substratum Themes on Android 10/Q

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD