Capturer le trafic réseau sur Android : guide complet de l’analyse d’URL

Qu’est-ce que la « capture de paquets » ou le « sniffing d’URL » ?

La capture de paquets — souvent appelée sniffing d’URL ou capture de trafic réseau — consiste à observer et à enregistrer les paquets de données envoyés et reçus par un appareil sur un réseau. Un paquet est une unité de transfert de données entre deux points (par exemple votre smartphone et un serveur). Analyser ces paquets permet de voir quelles URL sont sollicitées, quelles données transitent et si la connexion est chiffrée.

Définition rapide : sniffing d’URL — technique pour lister et inspecter les requêtes réseau émises par une application ou un appareil.

Pourquoi analyser le trafic réseau ?

- Vérifier la confidentialité : déterminer si une application envoie des données sensibles en clair (e‑mail, token, identifiants).

- Sécurité : détecter des comportements suspects ou des fuites de données vers des domaines inconnus.

- Débogage : pour les développeurs, valider que les requêtes HTTP(S) contiennent les bons headers, payloads et codes de réponse.

- Audit de permissions : croiser les permissions demandées par une app avec ses communications réseau.

Important : analyser le trafic réseau d’un appareil qui ne vous appartient pas ou sans consentement est illégal. N’interceptez que votre propre trafic ou celui pour lequel vous avez une autorisation explicite.

Comment ça fonctionne sur Android sans root ?

Sur Android, des applications utilisent une connexion VPN locale (VPN local) pour rediriger tout le trafic via un moteur d’analyse présent sur l’appareil. L’app installe parfois un certificat SSL local pour pouvoir déchiffrer les connexions HTTPS (interception SSL). Cela ne nécessite pas le root, mais demande une étape d’installation de certificats et la création d’un VPN local autorisé par l’utilisateur.

H2: Outil courant : l’application Packet Capture

Packet Capture est une application Android populaire qui crée un VPN local et peut intercepter SSL en installant un certificat. Elle permet d’inspecter les requêtes par application, d’extraire les URL, les en-têtes et les corps de requêtes.

Étapes de base pour capturer le trafic avec Packet Capture

- Téléchargez Packet Capture depuis le Google Play Store (recherchez « Packet Capture »).

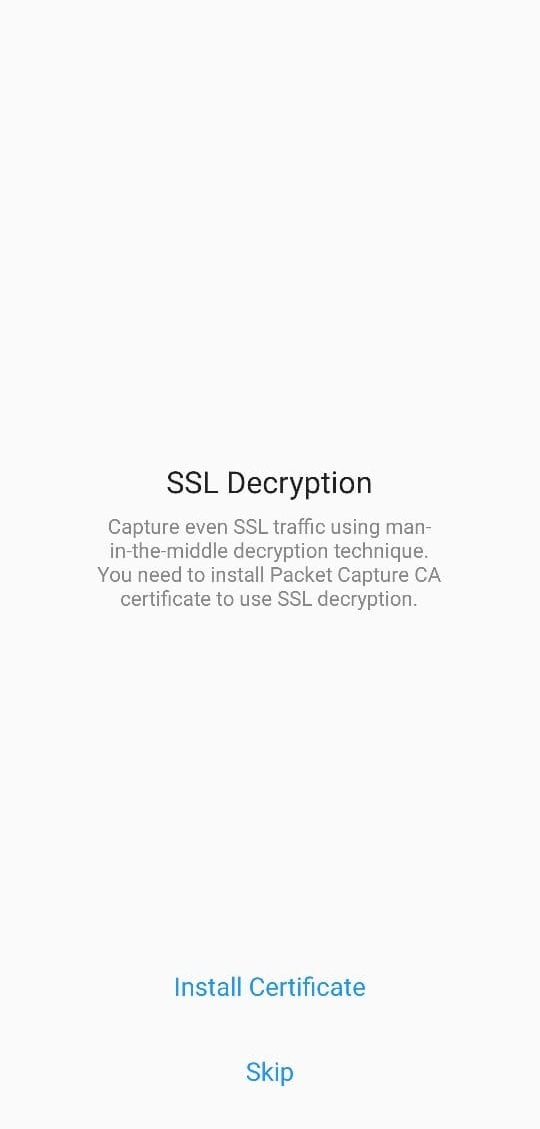

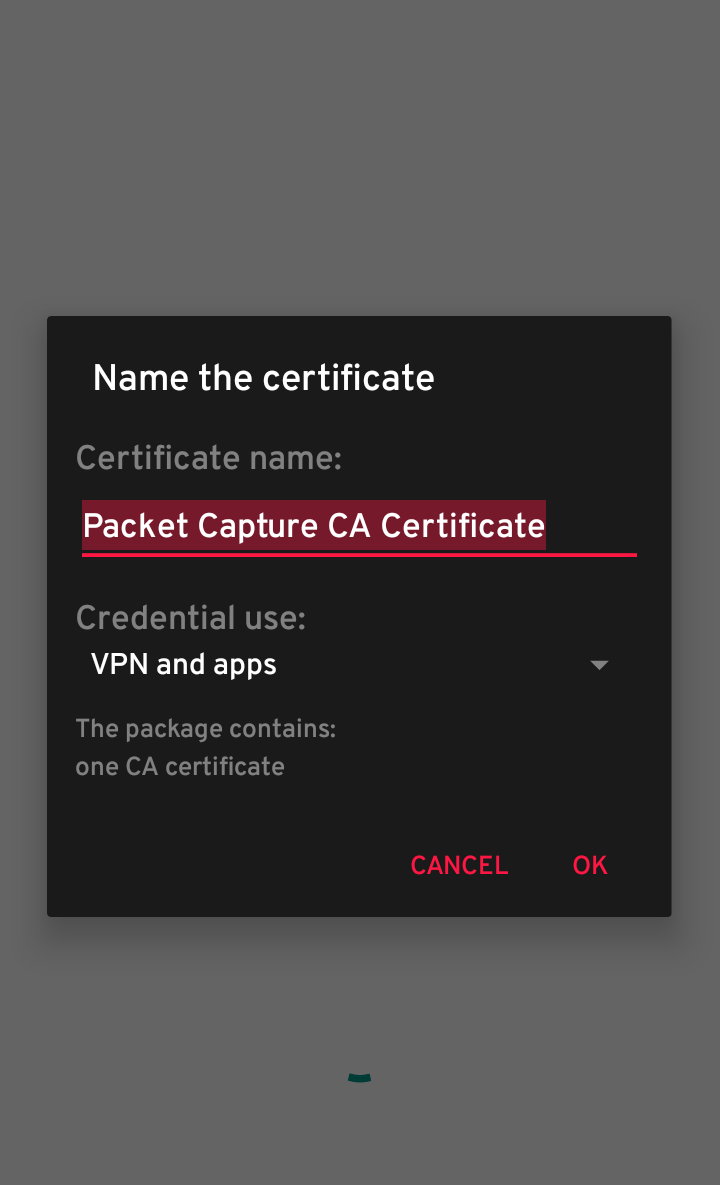

- Lancez l’application. Elle proposera d’installer un certificat SSL pour permettre l’inspection des connexions HTTPS. Recommandation : activez-le uniquement si vous comprenez les risques et si vous analysez votre propre appareil.

- Si nécessaire, configurez un verrouillage d’écran (PIN ou schéma). Android exige souvent un écran verrouillé pour installer des certificats.

- Dans l’app, appuyez sur le bouton de démarrage (flèche verte en haut à droite).

- Autorisez la création d’une connexion VPN locale lorsque Android le demande.

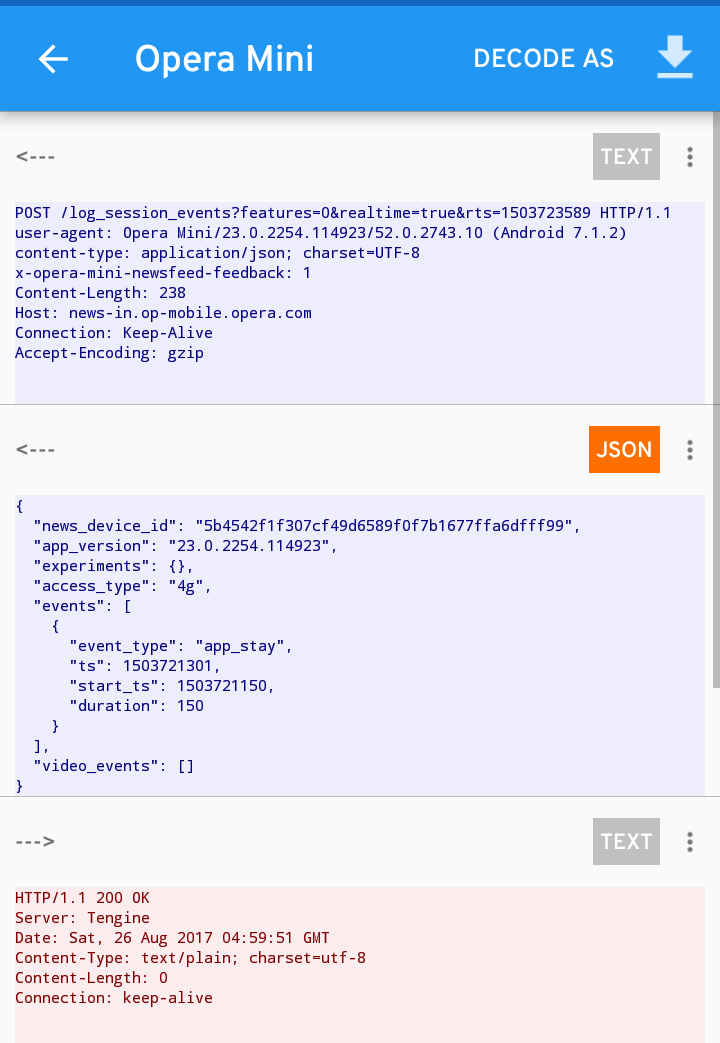

- Une fois actif, Packet Capture liste les applications qui génèrent du trafic. Sélectionnez une application pour voir les requêtes HTTP/HTTPS, les en-têtes, les codes de réponse et les corps.

- Pour arrêter la capture, arrêtez le VPN depuis l’app.

Notes sur l’installation du certificat et le verrouillage d’écran

- Android impose un verrouillage d’écran sécurisé (PIN/motif/mot de passe) pour que des certificats utilisateur puissent être installés.

- Si vous désinstallez l’app mais que l’écran de déverrouillage vous demande encore un PIN lié au certificat, allez dans Paramètres > Sécurité > Effacer les informations d’identification (ou Stockage d’identifiants) et supprimez les certificats utilisateur.

H2: Captures d’écran pas à pas

(Chaque capture montre l’écran principal de Packet Capture, l’invite d’installation du certificat, la liste d’applications observées et l’inspection d’une requête individuelle.)

H2: Précautions de sécurité et protection de la vie privée

- N’installez un certificat racine utilisateur que si vous en comprenez l’impact : il permet à l’application d’intercepter et de déchiffrer le trafic HTTPS.

- Conservez Packet Capture uniquement si vous en avez besoin. Supprimez le certificat et révoquez les autorisations quand vous avez fini.

- Évitez d’exposer vos données sensibles pendant l’analyse (par exemple, ne saisissez pas de mots de passe bancaires pendant une session d’inspection).

- Pour toute analyse en entreprise, informez et obtenez le consentement des utilisateurs concernés et respectez les règles internes et réglementations sur la protection des données.

H2: Quand cette méthode échoue (contre‑exemples)

- Applications avec « certificate pinning » : elles vérifient explicitement le certificat serveur et refusent les connexions si un certificat intermédiaire local est injecté. L’interception échoue.

- Trafic chiffré au niveau application (ex. chiffrement applicatif supplémentaire) : même si vous interceptez HTTPS, le contenu peut rester chiffré.

- Désactivation par le système : certaines ROM ou mesures de sécurité bloquent la création d’un VPN local non signé.

H2: Alternatives et approches complémentaires

- Proxy sur PC (Burp Suite, mitmproxy) en configurant l’émulateur Android ou l’appareil pour utiliser le proxy via Wi‑Fi. Avantage : interface riche et enregistrement centralisé.

- Root + tcpdump / Wireshark : le root permet d’utiliser tcpdump pour capturer à bas niveau, puis analyser sur PC avec Wireshark. Nécessite plus d’expertise et présente des risques de sécurité.

- Android Emulator (AVD) : utile pour reproduire des requêtes et capturer via un proxy sur le poste de développement.

- Outils spécifiques aux développeurs : logs côté serveur, instrumentation réseau (Retrofit/OkHttp logging interceptor) pour les applications que vous développez.

H2: Checklist par rôle

Utilisateur non technique

- Installer Packet Capture uniquement depuis Google Play.

- Activer le certificat uniquement pour une session d’analyse.

- Ne pas saisir d’informations sensibles pendant l’analyse.

- Supprimer le certificat et l’application après usage.

Développeur d’application

- Tester les requêtes via un proxy local avant déploiement.

- Activer logging approprié en environnement de test uniquement.

- Mettre en place certificate pinning pour les données sensibles.

Pentester / Auditeur

- Vérifier la présence de certificate pinning et indiquer les risques.

- Documenter les domaines contactés par l’app et les données potentiellement exposées.

- Utiliser des environnements isolés pour l’analyse (réseau de test, VM).

H2: Dépannage fréquent

Problème : l’application refuse d’installer le certificat

- Solution : vérifiez que vous avez configuré un verrouillage d’écran (PIN/motif/mot de passe). Redémarrez l’app et réessayez.

Problème : le VPN local ne démarre pas ou la connexion échoue

- Solution : désactivez temporairement les autres VPN et applications de sécurité qui pourraient entrer en conflit. Vérifiez les permissions d’économie de batterie (autoriser l’application à fonctionner en arrière‑plan).

Problème : beaucoup d’entrées non pertinentes

- Solution : filtrez par application ou domaine. Exportez les logs pour une analyse hors ligne.

Problème : après désinstallation, les certificats restent

- Solution : Paramètres > Sécurité > Effacer les informations d’identification (ou Stockage d’identifiants) puis redémarrez.

H2: Mini‑méthodologie pour un audit rapide (10–15 minutes)

- Préparez un appareil dédié ou un profil limité.

- Installez Packet Capture et le certificat si nécessaire.

- Démarrez la capture et lancez l’application cible.

- Réalisez les actions principales (connexion, upload, navigation).

- Analysez les requêtes visibles : URL, en‑têtes, payloads.

- Notez toute donnée sensible envoyée en clair.

- Arrêtez la capture, supprimez le certificat et documentez vos conclusions.

H2: Bonnes pratiques et recommandations

- Préférez les réseaux privés et sécurisés pour les transactions sensibles.

- Vérifiez les permissions des applications avant installation.

- Activez le chiffrement complet (HTTPS/TLS) côté serveur et, si possible, certificate pinning pour les apps sensibles.

- Éduquez les utilisateurs sur les risques des réseaux publics.

H2: Procédure de suppression des certificats et nettoyage

- Ouvrez Paramètres > Sécurité > Stockage d’identifiants (ou Certificats).

- Sélectionnez « Effacer les informations d’identification » ou supprimez le certificat utilisateur installé.

- Désinstallez Packet Capture depuis Paramètres > Applications > Désinstaller.

- Redémarrez l’appareil pour vous assurer qu’aucun service VPN local n’est actif.

H2: Glossaire en une ligne

- Paquet : unité de données transférée sur le réseau.

- VPN local : connexion qui redirige le trafic via une application sur l’appareil.

- Certificate pinning : mécanisme qui lie une appli à un certificat serveur précis.

- Interception SSL : déchiffrement temporaire des connexions HTTPS via un certificat utilisateur.

H2: Résumé et actions recommandées

- Packet Capture permet d’inspecter le trafic réseau sur Android sans root, grâce à un VPN local et à un certificat utilisateur.

- Activez l’interception SSL uniquement en connaissance de cause et supprimez les certificats après usage.

- Si une application utilise certificate pinning ou un chiffrement applicatif, privilégiez des approches alternatives (proxy, émulateur, root pour tests contrôlés).

- Pour les entreprises, formalisez une politique d’analyse et obtenez les consentements nécessaires.

Points clés : gardez un appareil ou un profil isolé pour les tests, documentez toute fuite de données, et nettoyez toujours les certificats après vos analyses.

Si vous rencontrez un problème particulier lors de l’utilisation de Packet Capture, décrivez l’étape où ça bloque (installation du certificat, démarrage du VPN, affichage des requêtes) et je vous proposerai un dépannage précis.

Plus d’articles similaires

- How to Take TWRP Backup Directly on PC With ADB

- 12+ Best Android 10 Supported Substratum Themes

- How to Install Substratum Themes on Android 10/Q

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD