Sniffer les URL et capturer le trafic réseau sur Android sans root

Qu’est‑ce que la capture de paquets ou le sniffer d’URL ?

La capture de paquets (packet capturing) et le sniffer d’URL désignent la même idée : observer les données échangées entre votre appareil et des serveurs distants. En réseau, les informations transitent par petits blocs appelés paquets. La capture de paquets consiste à intercepter ces paquets pour voir quelles requêtes sont émises, quelles réponses reviennent et quels en‑têtes ou paramètres sont envoyés.

Définition rapide : sniffer l’URL = observer quelles URL et quels contenus transitent depuis/vers votre application.

Pourquoi inspecter votre trafic réseau ?

- Vérifier que vos mots de passe ou tokens ne circulent pas en clair.

- Déboguer une application (voir les requêtes HTTP/HTTPS, les codes d’erreur, les en‑têtes).

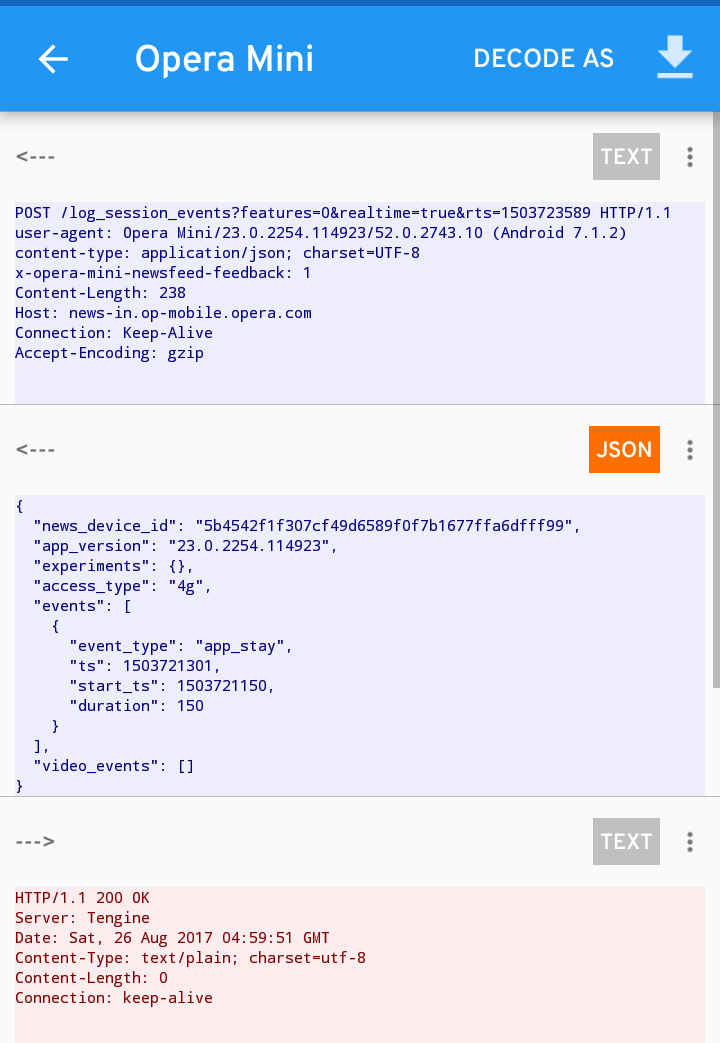

- Détecter des fuites de données (par exemple des identifiants, des contacts ou des fichiers envoyés sans raison).

- Auditer les permissions d’une application qui semble demander trop d’accès.

Important : la capture de trafic peut révéler des informations sensibles. N’utilisez cette technique que sur vos propres appareils ou sur des cibles pour lesquelles vous avez une autorisation explicite.

Limites et cas où la méthode peut échouer

- Le HTTPS empêche la lecture directe du contenu chiffré sans interception active (MITM) et certificat de confiance.

- Certaines applications utilisent certificate pinning. Dans ce cas, l’application refuse un certificat racine remplacé et la capture ne montrera pas le contenu chiffré.

- Les restrictions OS (versions Android récentes, profils d’entreprise) peuvent limiter la pose de VPN locaux ou l’installation de certificats.

Outil recommandé pour Android (sans root)

Ce guide montre la méthode avec l’application gratuite « Packet Capture » disponible sur le Play Store. Elle crée un VPN local pour rediriger et inspecter le trafic. Vous pouvez l’utiliser sans root.

Avantages : facile, pas de root, interface simple. Limites : ne contourne pas systématiquement le certificate pinning.

Comment capturer le trafic réseau avec Packet Capture — pas à pas

- Téléchargez « Packet Capture » depuis le Google Play Store.

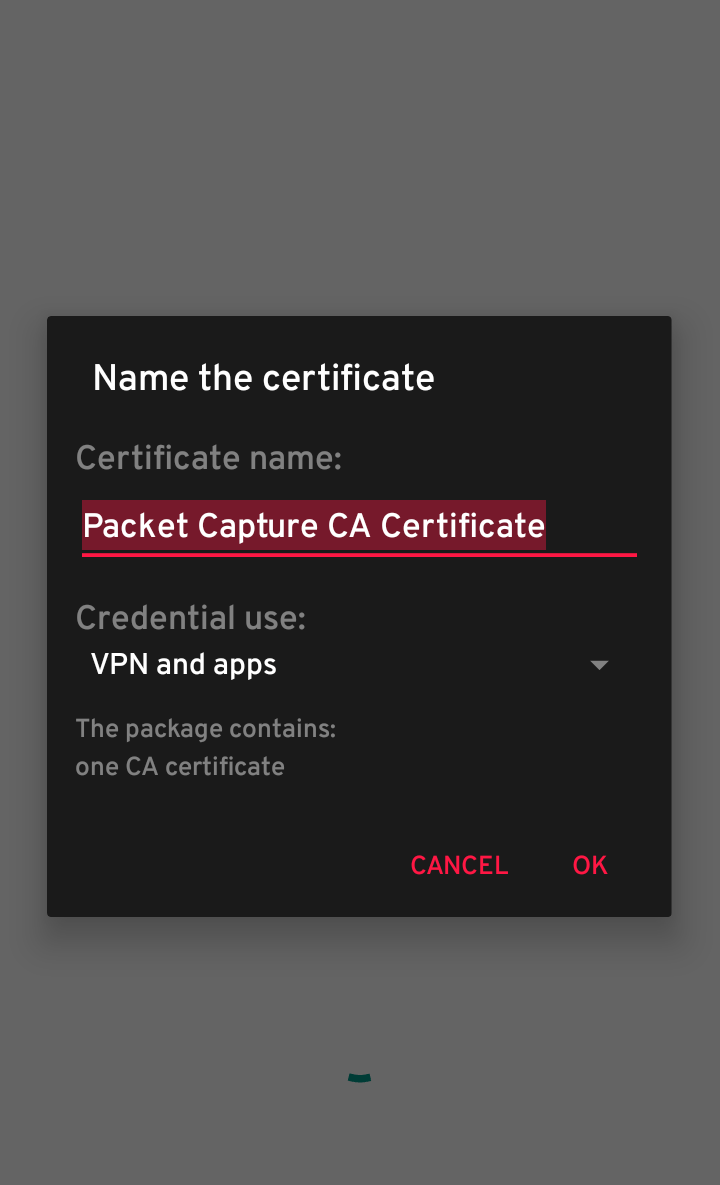

- Lancez l’application. Elle vous proposera d’installer un certificat SSL local pour décoder le trafic chiffré. Bien que facultatif, activez‑le pour obtenir plus d’informations sur le contenu HTTPS.

- Si demandé, configurez ou confirmez un code PIN ou un schéma d’écran de verrouillage. Android exige un verrou pour installer certains certificats.

- Depuis l’écran principal, appuyez sur le bouton démarrer (flèche verte en haut à droite).

- Confirmez la création d’une connexion VPN locale.

- Vous verrez une liste d’applications. Touchez l’application que vous voulez surveiller pour filtrer le trafic.

- Interagissez avec l’application ciblée. Les requêtes et réponses s’affichent dans Packet Capture.

- Pour arrêter la capture, appuyez de nouveau sur le bouton d’arrêt.

Si vous désinstallez l’application mais que le PIN/schéma reste lié au certificat, allez dans Paramètres > Sécurité > Effacer les identifiants (ou Gérer les certificats) et supprimez les certificats installés.

Captures d’écran étape par étape

Bonnes pratiques et sécurité

- N’installez un certificat que si vous comprenez pourquoi il est nécessaire. Un certificat racine ajoute une autorité de confiance sur votre appareil.

- Faites une capture dans un environnement de test ou sur votre propre appareil. Ne captez pas le trafic d’autrui sans permission.

- Supprimez le certificat local quand vous avez fini d’analyser.

- N’envoyez jamais de captures contenant des mots de passe ou tokens sur des canaux non sécurisés.

Alternatives plus avancées (PC / proxies)

- mitmproxy (gratuit) : proxy HTTP/HTTPS en ligne de commande ou interface Web. Très flexible. Nécessite un ordinateur et l’installation du certificat sur l’appareil.

- Burp Suite (professionnel) : puissant pour les pentests et l’analyse d’applications, offre des outils d’injection et de manipulation.

- Wireshark (gratuit) : capture réseau puissante pour PC. Exige une configuration réseau (tethering, mirror port) pour capturer le trafic depuis un mobile.

- Android Studio Network Profiler : utile pour les développeurs Android pour analyser les requêtes des apps en développement.

Choix rapide : Packet Capture = plus simple et mobile. mitmproxy / Burp = plus complet pour tests d’application.

Matrice de risques et mesures d’atténuation

| Risque | Gravité | Probabilité | Mesure d’atténuation |

|---|---|---|---|

| Vol d’identifiants exposés dans une capture | Élevée | Moyenne | Masquer/effacer les secrets avant stockage ou partage; utiliser HTTPS correctement configuré |

| Compromission du certificat racine local | Élevée | Faible | Supprimer le certificat après usage; n’installer que depuis sources fiables |

| Fausse lecture due à certificate pinning | Moyenne | Moyenne | Utiliser des méthodes de débogage alternatives (logs côté serveur, builds debug) |

Checklist selon le rôle

Pour un utilisateur soucieux de la vie privée

- Utiliser le Wi‑Fi privé ou le réseau mobile pour les transactions sensibles.

- Ne pas installer d’applications inconnues.

- Vérifier et révoquer les certificats temporaires après usage.

Pour un développeur

- Tester en build debug avec un proxy (mitmproxy/Burp).

- Prévoir un mode de débogage pour désactiver le certificate pinning en développement.

- Consigner les erreurs réseau côté serveur pour cross‑check.

Pour un auditeur/sécurité

- Documenter la méthodologie et obtenir l’autorisation écrite avant toute capture.

- Anonymiser ou chiffrer les captures stockées.

- Vérifier la présence de données sensibles en clair (e‑mails, mots de passe, identifiants).

Procédure standard (SOP) pour une session de capture

- Obtenir l’autorisation écrite si la cible n’est pas votre appareil.

- Créer une sauvegarde rapide de l’appareil si nécessaire.

- Installer Packet Capture et le certificat local si vous devez voir le contenu HTTPS.

- Démarrer la capture et limiter la surveillance à l’application ciblée.

- Reproduire les actions à analyser dans l’application.

- Exporter et anonymiser la capture.

- Supprimer le certificat et arrêter la capture.

- Documenter les observations et actions correctives.

Critères d’acceptation

- Les requêtes principales apparaissent dans la capture (GET/POST visibles).

- Les en‑têtes importants (Authorization, Cookie, Content‑Type) apparaissent ou sont identifiables.

- Les données sensibles ne doivent pas être stockées en clair sur des serveurs non sécurisés.

Dépannage courant

- Problème : aucune requête n’apparaît. Solutions : vérifier que la connexion VPN locale est active ; vérifier que l’app sélectionnée émet bien du trafic pendant la capture.

- Problème : le contenu HTTPS reste chiffré. Solutions : vérifier que le certificat local est installé et de confiance ; noter que le certificate pinning peut empêcher le déchiffrement.

- Problème : l’app plante après l’installation du certificat. Solutions : redémarrer l’app ; si le problème persiste, supprimez le certificat et testez en build debug.

Considérations légales et vie privée

- Respectez les lois locales et la vie privée des tiers. La capture de trafic sans autorisation peut être illégale.

- Pour les entreprises, documentez la finalité et la durée de conservation des captures pour rester conforme au RGPD.

Quand ne pas utiliser la capture locale

- Pour des tests de sécurité professionnels ciblant des tiers sans contrat.

- Si l’application utilise des mécanismes anti‑interception et que vous n’avez pas de build de développement.

FAQ

Est‑ce que la capture nécessite un appareil rooté ?

Non. Des applications comme Packet Capture fonctionnent sans root en créant un VPN local.

Le contenu HTTPS est‑il toujours visible après installation du certificat ?

Pas toujours. Le certificat permet de déchiffrer beaucoup de trafic, mais pas si l’application a mis en place un certificate pinning.

Est‑il sûr d’installer un certificat racine local ?

Cela augmente la surface d’attaque si vous installez un certificat malveillant. N’installez que des certificats fournis par des outils fiables et supprimez‑les après usage.

Comment supprimer le certificat si j’ai un problème au départ ?

Allez dans Paramètres > Sécurité > Effacer les identifiants (ou Gestion des certificats) et retirez le certificat installé par l’application.

Résumé

- La capture de paquets sur Android est accessible sans root grâce à des outils qui utilisent un VPN local.

- Packet Capture est simple et utile pour vérifier les requêtes et réponses HTTP/HTTPS après installation du certificat.

- Connaissez les limites : certificate pinning, politiques OS et risques liés au certificat racine.

- Pour des analyses avancées, préférez mitmproxy, Burp ou Wireshark en environnement contrôlé.

Si vous avez des questions spécifiques, des problèmes d’installation ou des exemples concrets que vous voulez analyser, décrivez votre cas dans les commentaires et je vous aiderai à dépanner.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD