Comment capturer le trafic réseau (URL sniffing) sur Android

Capturez le trafic réseau de votre appareil Android sans root grâce à une application de packet capture. Ce guide explique pourquoi et comment procéder, présente des alternatives, des bonnes pratiques de sécurité et une check-list opérationnelle.

Le terme capture de trafic réseau ou « URL sniffing » peut sembler technique, mais il est tout à fait accessible sur Android sans passer par le root. URL sniffing, capture de paquets et capture de données réseau décrivent le même principe : observer les paquets envoyés et reçus par un appareil pour savoir quelles données transitent sur le réseau.

Ce guide couvre les principes, les risques, une procédure claire pour capturer du trafic sur Android avec une application courante, des alternatives, des conseils de sécurité et des scénarios où la méthode peut échouer.

Qu’est‑ce que la capture de paquets en une phrase

Capture de paquets : observation des données fragmentées en paquets qui transitent entre votre appareil et un serveur.

Pourquoi capturer le trafic réseau

Capturer le trafic réseau permet de vérifier quels types de données une application envoie et reçoit : identifiants, adresses email, jetons d’authentification, métadonnées, ou requêtes API. Les usages légitimes comprennent :

- vérifier la confidentialité et la sécurité d’une application;

- déboguer des intégrations réseau lors du développement;

- détecter des fuites de données ou des permissions excessives.

Important : n’utilisez jamais la capture de paquets pour intercepter des données d’un tiers sans consentement explicite. Respectez la législation locale et la vie privée.

Limitations et cas où la capture peut échouer

- chiffrement de bout en bout ou certificate pinning empêchent la lecture des contenus même si les paquets sont capturés;

- applications utilisant des canaux propriétaires ou du cryptage au niveau application;

- réseaux mobiles ou opérateurs qui encapsulent le trafic d’une manière non standard.

Si vous observez uniquement des flux chiffrés incompréhensibles, il est probable que le contenu soit protégé et vous ne pourrez pas le déchiffrer sans clés privées ou contournement qui est souvent illégal.

Méthodologie recommandée (mini‑SOP)

- choisir un moment et un réseau sécurisés (réseau privé ou hotspot),

- installer une application de capture sans root,

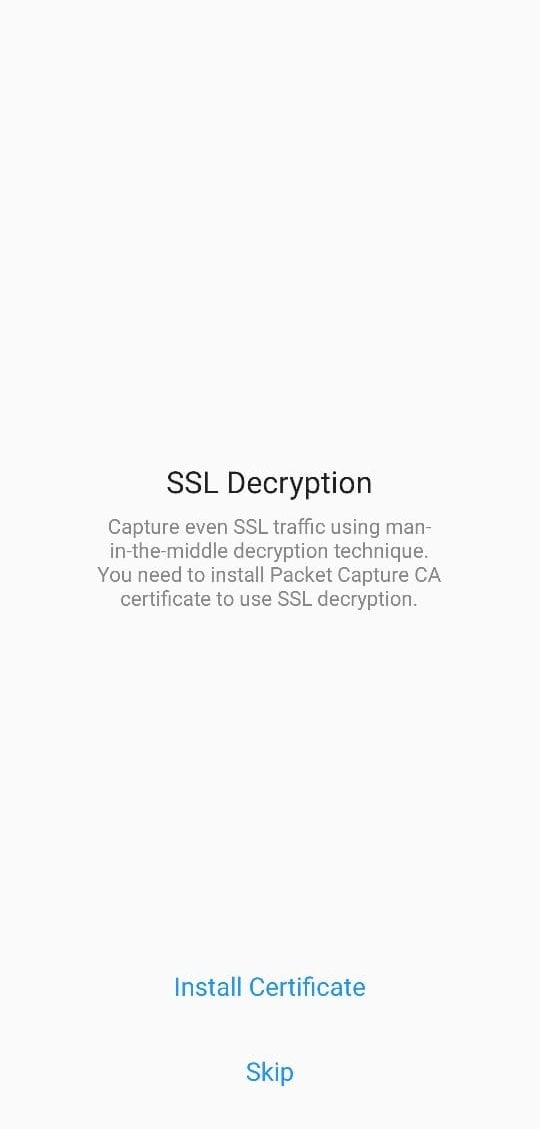

- activer le certificat SSL local si vous avez besoin de voir le contenu HTTPS,

- limiter la capture aux applications et périodes nécessaires,

- analyser les logs, puis supprimer le certificat et l’application et nettoyer les identifiants temporaires.

Outil expliqué : Packet Capture (sans root)

L’une des applications populaires pour Android est « Packet Capture », qui permet l’analyse du trafic réseau en créant une connexion VPN locale pour intercepter les paquets. Elle ne nécessite pas de root, mais l’installation d’un certificat SSL local améliore l’analyse des requêtes HTTPS.

Avantages

- pas de root nécessaire;

- interface simple pour lister les applications et sessions;

- possibilité de voir en clair certaines requêtes une fois le certificat installé.

Inconvénients

- certaines applications refusent les connexions si un certificat intermédiaire est présent (certificate pinning);

- risque d’exposer temporairement vos propres données si vous ne supprimez pas le certificat après usage.

Comment capturer le trafic pas à pas

Étapes pratiques pour utiliser Packet Capture :

- installer Packet Capture depuis le magasin d’applications.

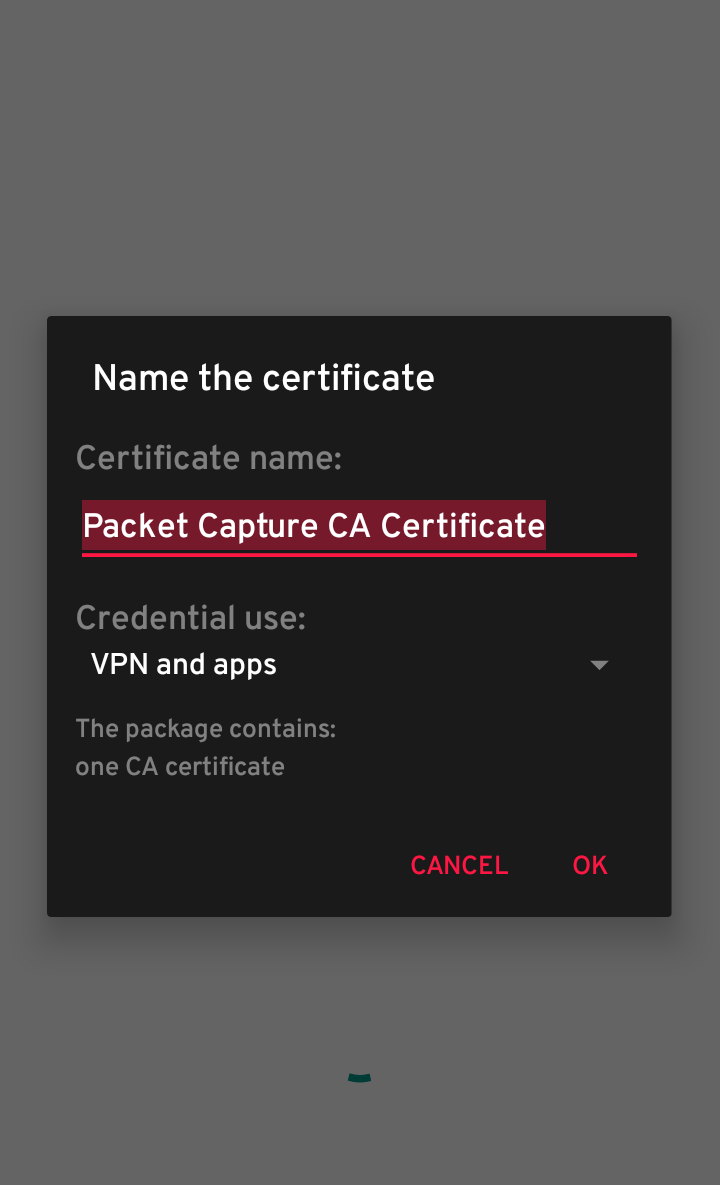

- lancer l’application et accepter l’installation du certificat SSL lorsque demandé. Le certificat est nécessaire pour inspecter les contenus HTTPS en clair.

- si le système demande un code PIN ou modèle d’écran, configurez‑le ou saisissez‑le : le certificat d’OS requiert parfois un verrouillage d’écran pour des raisons de sécurité.

- démarrer la capture en appuyant sur le bouton de démarrage (icône flèche verte dans l’interface).

- accepter la création d’une connexion VPN locale. Cette étape est normale : l’application redirige le trafic via ce VPN local pour pouvoir l’inspecter.

- ouvrir l’application cible sur laquelle vous souhaitez observer les requêtes.

- revenir à Packet Capture et sélectionner l’application listée pour visualiser les requêtes envoyées et reçues.

- arrêter la capture dès que vous avez les informations nécessaires.

Remarque : avant de désinstaller l’application, si vous voyez encore un écran demandant un PIN ou un modèle, allez dans Paramètres → Sécurité → Effacer les informations d’identifiants pour supprimer le certificat installé.

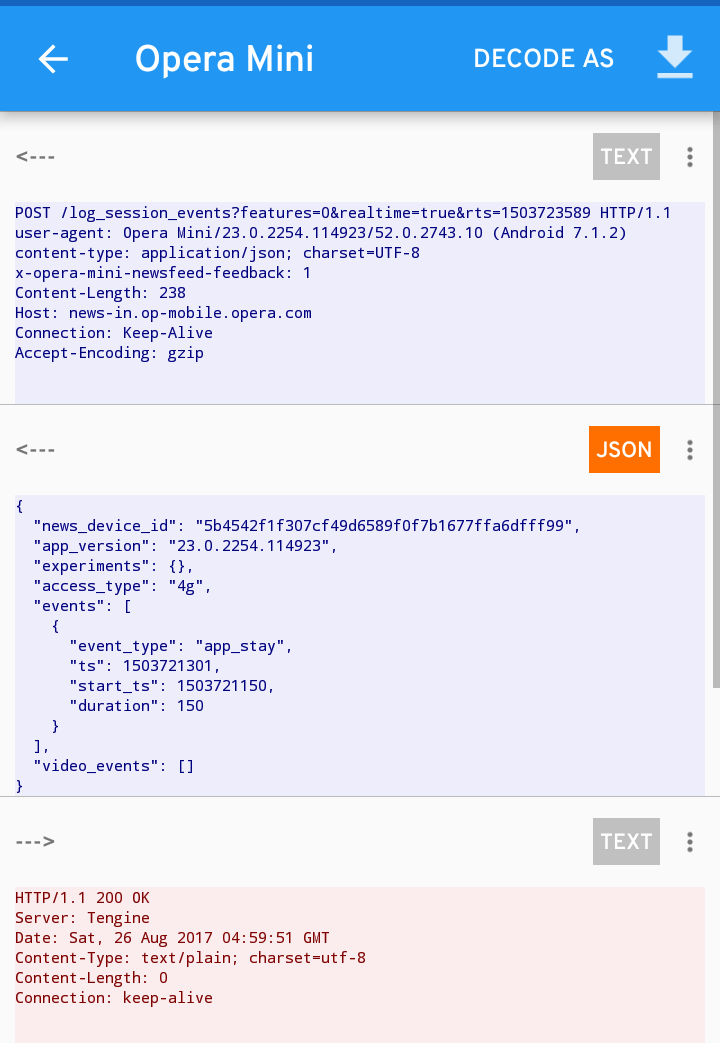

Étapes visuelles

Les captures d’écran montrent l’interface de démarrage, la liste des applications monitorées et des exemples de requêtes HTTP/HTTPS interceptées.

Check‑list avant de débuter

- vérifier que l’appareil est à jour et que vous avez une sauvegarde si nécessaire;

- travailler sur un réseau privé ou votre propre hotspot;

- noter quelles applications vous souhaitez analyser;

- désactiver les VPN tiers et autres proxys qui pourraient interférer;

- prévoir de supprimer le certificat et l’application après l’analyse.

Alternatives et comparaisons

- alternatives sans root : HTTP Toolkit, NetCapture, tPacketCapture. Ces outils utilisent aussi une approche VPN locale.

- avec root : Wireshark (via export sur PC), tcpdump. Le root offre plus de profondeur et de capture au niveau interface.

- méthode réseau externe : utiliser un point d’accès Wi‑Fi contrôlé et capturer le trafic sur un PC avec Wireshark connecté au même réseau. Utile pour tester plusieurs appareils.

Comparaison rapide : sans root, les apps sont plus sûres et simples mais parfois limitées par le chiffrement. Avec root ou capture réseau externe, vous accédez à plus de détails mais augmentez le risque et la complexité.

Sécurité et bonnes pratiques

- n’installez que des applications connues et vérifiées avant de leur donner des permissions réseau;

- retirez immédiatement le certificat SSL installé après analyse;

- ne capturez jamais sur un réseau public quand vous manipulez des informations sensibles telles que les services bancaires;

- limitez la période de capture pour réduire l’exposition de données;

- considérez l’utilisation d’un appareil de test séparé pour les analyses approfondies.

Respect de la confidentialité et notes légales

La capture de trafic implique l’interception de données potentiellement personnelles. À moins que vous n’analysiez votre propre appareil, obtenez le consentement explicite des personnes concernées. Respectez le RGPD et la réglementation locale : la conservation, le traitement et l’exportation de données personnelles doivent être justifiés et sécurisés.

Dépannage courant

- si la plupart des requêtes HTTPS restent chiffrées malgré le certificat, l’application cible peut utiliser certificate pinning. Solution : utiliser un appareil de test avec des outils dédiés, ou analyser les métadonnées (hôtes, volumes) plutôt que les payloads.

- si la création du VPN échoue, redémarrez l’appareil et vérifiez qu’aucun VPN tiers n’est actif.

- si l’écran de verrouillage reste fixé après désinstallation, supprimer les identifiants de sécurité dans Paramètres → Sécurité.

Scénarios d’usage pratiques

- vérifier qu’une application n’envoie pas d’identifiants en clair;

- analyser les appels API lors du développement d’une application mobile;

- déterminer quelles permissions d’application sont réellement utilisées au niveau réseau.

1‑ligne lexique

- Paquet : unité de données envoyée sur un réseau;

- SSL/TLS : protocole de chiffrement des connexions HTTPS;

- Certificate pinning : technique bloquant l’interception par certificats locaux.

Critères d’acceptation pour une analyse réussie

- capacité à démarrer une capture et visualiser des requêtes réseau;

- identification claire des domaines cibles contactés par l’application;

- suppression effective du certificat et des données temporaires après l’analyse.

Conclusion et bonnes pratiques finales

La capture de trafic sur Android est accessible et utile pour la sécurité, le débogage et la vérification de la vie privée. Utilisez des outils sans root pour la simplicité, mais sachez que le chiffrement et le certificate pinning peuvent limiter la visibilité. Toujours respecter la confidentialité et nettoyer l’environnement après usage.

Résumé

- la capture de paquets permet d’observer les données réseau envoyées par les apps;

- Packet Capture et outils similaires fonctionnent sans root via un VPN local;

- installez et retirez le certificat avec précaution;

- évitez les réseaux publics pour les opérations sensibles.

Si vous avez des questions techniques spécifiques ou rencontrez un souci en suivant ces étapes, décrivez le symptôme et le modèle d’appareil, je vous aiderai à diagnostiquer.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD