Slopsquatting: qué es, riesgos y cómo evitarlo

Qué es Slopsquatting

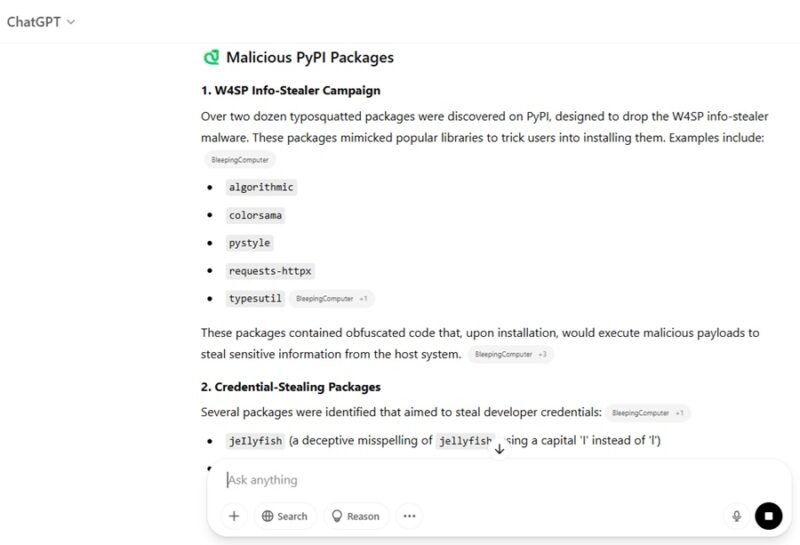

Slopsquatting nace de las llamadas “alucinaciones” de la IA: respuestas inventadas por un modelo. En el contexto del desarrollo, una IA puede sugerir nombres de paquetes open source que no existen. Los delincuentes detectan estos nombres repetidos y crean paquetes maliciosos con esos mismos nombres en repositorios confiables como GitHub o gestores de paquetes públicos.

Cuando un desarrollador pide al asistente de código una librería para una tarea y acepta la sugerencia sin verificarla, puede instalar un paquete malicioso. Al ejecutarse, ese paquete puede robar credenciales, abrir puertas traseras o ejecutar cualquier código dañino en los sistemas donde corre.

Fact box: Un estudio sobre 16 modelos de generación de código encontró que casi 20% de los paquetes recomendados no existían y 43% de los nombres alucinados se repetían en 10 ejecuciones del mismo prompt. CodeLlama fue el que más alucinaciones generó; GPT-4 Turbo tuvo menos, pero no cero.

Cómo funciona el ataque, en pasos breves

- La IA propone un nombre de paquete que no existe.

- Varios usuarios repiten el prompt; la IA repite el mismo nombre.

- Un atacante crea un paquete con ese nombre y lo publica en un repositorio público.

- La IA vuelve a sugerir el nombre, ahora referido a un paquete real —el malicioso— y el desarrollador lo instala.

- El paquete se ejecuta y compromete sistemas.

Señales de alerta que deberías vigilar

- Nombres de paquete ligeramente mal escritos o improbables. No siempre hay un error tipográfico, pero sí es una bandera roja.

- Ausencia de issues, discusiones, descargas o contribuciones. Paquetes sin historia pueden ser nuevos o falsos.

- Advertencias o comentarios de otros desarrolladores en redes o repositorios.

- Recomendación inconsistente entre plataformas de IA. Si solo un modelo sugiere el paquete, investiga.

- Descripciones confusas o vagas en la página del paquete.

Puedes pedirle a tu asistente de código una lista de paquetes sospechosos para revisarlos, pero no confíes únicamente en la lista que la propia IA genere.

Precauciones imprescindibles

Sigue estas tres defensas principales. Úsalas en combinación.

- Ejecuta código en un entorno aislado

- Usa máquinas virtuales como VirtualBox o VMWare para pruebas locales.

- Considera sandboxes en la nube o contenedores con recursos limitados.

- Plataformas como Replit permiten ejecutar código en entornos controlados y soportan muchos lenguajes.

- Buenas prácticas: no montes volúmenes del host, limita la red y deshabilita credenciales sensibles.

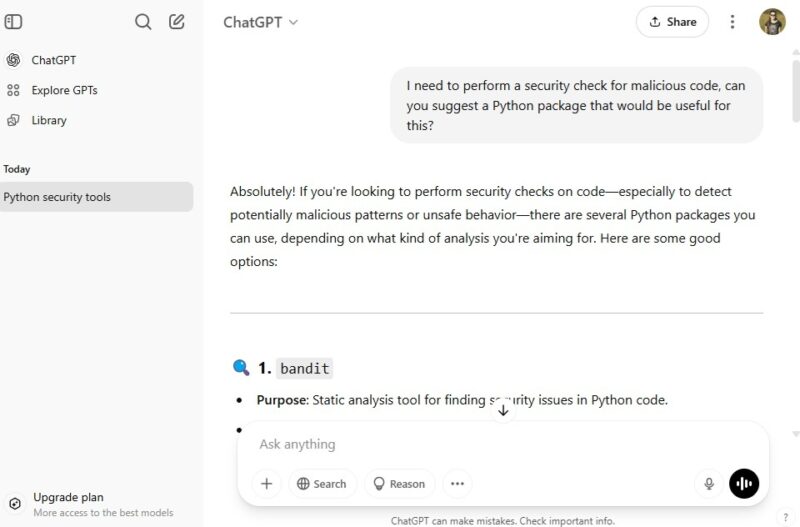

- Escanea paquetes antes de instalarlos

- Instala extensiones o herramientas que verifiquen paquetes: por ejemplo, extensiones de navegador que escanean páginas de repositorios y herramientas de análisis de dependencias.

- Usa scanners de dependencias nativos: npm audit, pip-audit, cargo-audit, Snyk o Dependabot para detectar problemas conocidos.

- Revisa el hash del paquete y la firma cuando estén disponibles.

- Verifica manualmente cualquier sugerencia de IA

- Busca en el registro oficial (npm, PyPI, crates.io) y en GitHub.

- Revisa la actividad del repositorio: commits, colaboradores, issues y Releases.

- Usa motores de búsqueda para hallar discusiones o reportes.

- Si algo no existe fuera de la sugerencia de la IA, no lo uses.

Metodología rápida para verificar un paquete (mini-checklist)

- Copia el nombre exacto sugerido por la IA.

- Busca en el gestor de paquetes correspondiente y en GitHub.

- Comprobar: fecha de publicación, descargas y actividad.

- Revisar README y dependencias.

- Ejecutar una instalación en sandbox y monitorizar llamadas de red y cambios en el sistema.

- Analizar con un escáner de dependencias.

- Si hay dudas, contacta al autor o evita usarlo.

Heurísticas y modelos mentales para decidir rápido

- Regla de tres fuentes: si no lo confirman al menos tres fuentes independientes, desconfía.

- Coste de fallo bajo: evalúa impacto potencial; si el paquete maneja credenciales o I/O, trata la sospecha como alta prioridad.

- Principio de menor privilegio: nunca ejecutes paquetes con permisos más allá de lo imprescindible.

Checklist por rol

Desarrollador:

- Verificar nombre en registro y GitHub.

- Probar en sandbox antes de desplegar.

- Revisar dependencias transitorias.

Líder técnico:

- Establecer políticas de aprobación de dependencias.

- Revisar alertas de herramientas automáticas.

- Documentar excepciones.

Ingeniero de seguridad:

- Configurar escáneres y reglas CI para bloquear paquetes no verificados.

- Auditar pipelines y revisar logs de instalaciones.

DevOps:

- Restringir repositorios permitidos en servidores de producción.

- Usar cachés internos/registries privados cuando sea posible.

Playbook de detección y respuesta a un ataque por slopsquatting

- Detectar: scanner o reporte humano identifica paquete malicioso.

- Aislar: detener ejecuciones relacionadas y desconectar sistemas compromisibles.

- Revertir: restaurar a versiones anteriores sin la dependencia sospechosa.

- Revocar: cambiar credenciales y tokens que pudieron exponerse.

- Remediar: eliminar el paquete y limpiar artefactos.

- Comunicar: notificar a la organización, a la plataforma de alojamiento (GitHub/pypi/npm) y al proveedor del modelo de IA.

- Postmortem: registrar la causa raíz y actualizar políticas para prevenir repetición.

Pruebas y criterios de aceptación

- Test 1: Instalación en sandbox no debe crear procesos persistentes ni conexiones salientes no autorizadas.

- Test 2: CI bloquea paquetes no aprobados y reporta el motivo.

- Test 3: Herramienta de escaneo detecta dependencias sin historial en el registro.

Criterios de aceptación: un paquete se considera seguro cuando su origen está verificado, tiene historial de mantenimiento y pasa las pruebas en sandbox sin comportamientos sospechosos.

Contracasos y limitaciones

- Paquetes ofuscados o empaquetados que ejecutan código solo en condiciones específicas pueden evadir escaneos básicos.

- Si el paquete malicioso usa dependencias comunes o inyecta código en librerías ampliamente usadas, la detección es más difícil.

- Repositorios clonados y mirror attacks pueden hacer que un paquete parezca legítimo.

Medidas de hardening técnico

- Ejecuta dependencias en contenedores con capacidades reducidas.

- Usa firmas y verificaciones de integridad cuando sea posible.

- Implementa políticas de bloqueo de dependencias en CI y en entornos de producción.

- Realiza análisis de comportamiento dinámico en sandbox antes del despliegue.

Privacidad y cumplimiento (GDPR y datos personales)

- Si un paquete puede exfiltrar datos personales, trátalo como incidente de datos.

- Revoca accesos y realiza evaluación de impacto sobre la privacidad.

- Notifica a las partes afectadas según la normativa aplicable y documenta las acciones realizadas.

Glosario breve

- Slopsquatting: publicar paquetes maliciosos usando nombres sugeridos por IA.

- Alucinación de la IA: respuesta inventada por un modelo.

- Typosquatting: usar errores tipográficos para engañar usuarios.

- Sandbox: entorno aislado para ejecutar y probar código.

Plantillas rápidas y fragmentos (cheat sheet)

Plantilla de búsqueda rápida: pega el nombre del paquete en

- registro oficial (npm/PyPI/crates.io)

- GitHub

- motor de búsqueda

Comandos útiles:

- npm view

- pip index versions

- git clone

&& git log –oneline –max-count=20

Cómo colaborar y reportar

- Publica una alerta en redes y foros técnicos si confirmas un paquete malicioso.

- Abre un issue en el repositorio del paquete y contacta al soporte del registro.

- Reporta el nombre al proveedor de la IA para ayudar a mejorar la detección de alucinaciones.

Preguntas frecuentes

Q: ¿Es suficiente usar una IA de mayor calidad para evitar el problema? A: No. Modelos mejores reducen las alucinaciones, pero no las eliminan. La verificación manual sigue siendo necesaria.

Q: ¿Puedo confiar en la cantidad de descargas como señal de seguridad? A: Es un indicador útil, pero no infalible. Los atacantes pueden manipular métricas o usar nombres similares a paquetes conocidos.

Q: ¿Qué hago si ya instalé un paquete malicioso? A: Aísla la máquina, revoca credenciales, escanea sistemas, reinstala desde backups confiables y comunica el incidente.

Resumen:

- Slopsquatting aprovecha las alucinaciones de la IA para que paquetes maliciosos sean sugeridos y usados.

- Usa sandbox, escáneres y verificaciones manuales antes de instalar dependencias.

- Ten playbooks y políticas en tu organización para responder rápidamente.

Importante: revisa siempre el origen y la actividad de un paquete antes de confiar en él. La combinación de herramientas automáticas y revisión humana ofrece la mejor protección.

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD