Guía práctica para protegerte del ransomware

Hace tiempo, en 2013, el software malicioso conocido como ransomware entró en el foco público como una amenaza seria para empresas y consumidores. Aunque se volvió menos visible por un tiempo, volvió con fuerza en 2016 y desde entonces ha evolucionado. No es una amenaza totalmente nueva, pero sí más diversa y dirigida.

En este artículo explicaremos qué es el ransomware, cómo se propaga, cómo prevenirlo y cómo prepararte y responder si te afecta.

¿Qué es ransomware exactamente?

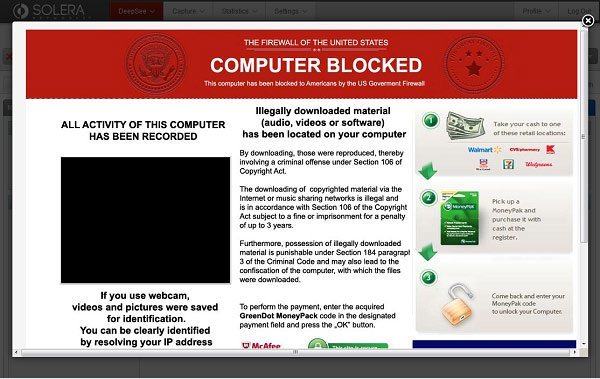

Ransomware recibe su nombre porque actúa como un secuestrador digital. Normalmente cifra tus archivos o bloquea el acceso al sistema y exige un pago (rescate) para restaurarlo. En la práctica puede dejarte con un equipo que “funciona a medias” o convertido en un objeto inútil hasta que pagues.

Definición rápida: ransomware = software malicioso que cifra o bloquea datos y solicita rescate.

Algunas variantes muestran instrucciones para pagar o incluso un “foro de soporte” para ayudar al pago. En muchos casos, si no tienes copias de seguridad, la única opción real es pagar o perder los datos.

Importante: pagar el rescate no garantiza recuperar los datos. Muchas bandas no cumplen o ofrecen claves que no funcionan.

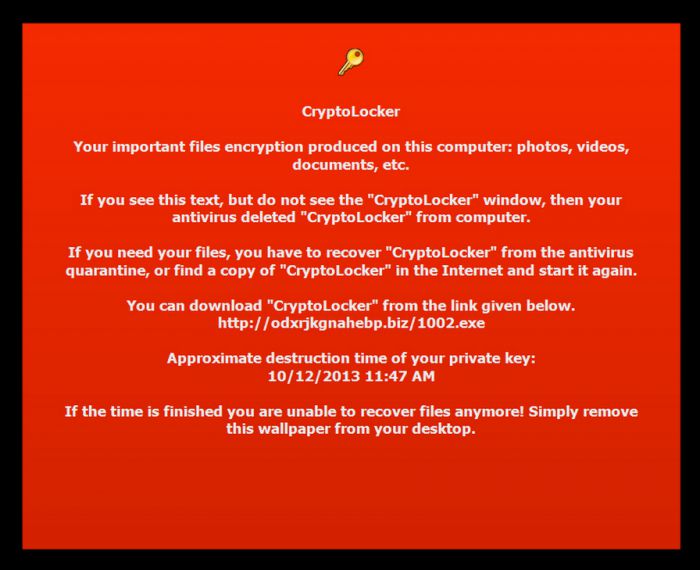

En iteraciones tempranas (por ejemplo CryptoLocker) hubo casos en que los atacantes cumplían y liberaban claves, pero hoy la experiencia es heterogénea: algunos liberan, otros no. La única forma de estar realmente a salvo es prevenir la infección.

Cómo se propaga

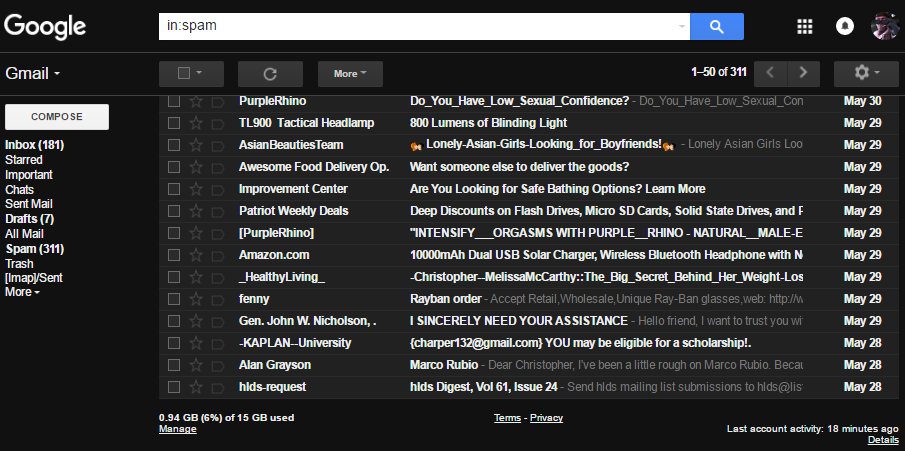

Para que el ransomware cifre tus datos, normalmente debe ejecutarse en tu equipo. Eso significa que alguien —a menudo el usuario— ha abierto un archivo o ha ejecutado un programa malicioso. La técnica principal es la ingeniería social: engañar al usuario para que ejecute el código.

Formas comunes de entrada:

- Correos electrónicos de phishing con archivos adjuntos o enlaces maliciosos.

- Descargas desde sitios de software pirateado o paquetes incluidos con cracks.

- Explotación de servicios sin parchear (por ejemplo SMB en servidores locales).

- Anuncios publicitarios (malvertising) que inyectan código malicioso.

En 12 de mayo de 2017, el ataque WannaCry infectó aproximadamente 230.000 sistemas en más de 150 países usando phishing combinado con la explotación de sistemas sin parchear a través de SMB. Fue un ejemplo de cómo una vulnerabilidad no parcheada puede permitir una expansión masiva.

Estrategias de prevención (prácticas y explicadas)

La meta es reducir la superficie de ataque y eliminar vectores comunes. Aquí están las acciones más efectivas, ordenadas por facilidad y efecto.

1. Evita correos y enlaces sospechosos

- No abras adjuntos de remitentes desconocidos.

- Desconfía de mensajes urgentes que piden acciones inmediatas.

- Verifica remitentes pasando el ratón sobre direcciones y comprobando encabezados cuando sea posible.

¿Por qué funciona? Porque la mayoría de infecciones comienzan con un clic impulsivo.

2. Usa bloqueadores de anuncios en sitios no verificados

Instala uBlock Origin o AdGuard en tu navegador. Los bloqueadores reducen el riesgo de malvertising y evitan que scripts se ejecuten silenciosamente.

Nota: mantén listas blancas para sitios de confianza donde confíes en el contenido.

3. Mantén actualizados sistema operativo y aplicaciones

- Aplica parches del sistema y de aplicaciones (principalmente navegadores, Office, plugins).

- Configura actualizaciones automáticas cuando sea posible.

La historia de WannaCry muestra que las vulnerabilidades sin parchear permiten ataques a gran escala.

4. Minima exposición de plugins inseguros

- Evita Flash y Java en navegadores. Si los necesitas, ejecútalos en entornos aislados.

- Elimina o desinstala componentes que no uses.

5. Controla privilegios y segmenta redes

- Usa cuentas con permisos mínimos para tareas diarias.

- Segmenta la red para limitar la propagación lateral hacia servidores críticos.

6. Usa soluciones antimalware modernas y EDR

- La detección tradicional puede fallar; considera soluciones de detección y respuesta en endpoints (EDR).

- Habilita escaneos y bloqueos de comportamiento sospechoso.

Preparación: copias de seguridad y recuperación

Aunque prevengas bien, siempre existe riesgo. La preparación mínima incluye una estrategia de copias de seguridad y pruebas de restauración.

Regla 3-2-1 (recomendación estándar)

- 3 copias de tus datos (incluida la original).

- 2 tipos de almacenamiento diferentes (por ejemplo disco local + almacenamiento en red o disco + nube).

- 1 copia fuera del sitio (offline o en la nube) para proteger contra cifrado y desastres locales.

Beneficio clave: si un equipo se infecta, puedes restaurar desde la copia offline sin pagar rescate.

Tipos de copias y consideraciones

- Instantáneas (snapshots) del sistema útiles, pero deben protegerse contra eliminación si el atacante obtiene privilegios.

- Copias fuera de línea/air-gapped: discos desconectados o cintas que un atacante no puede alcanzar.

- Almacenamiento en la nube: conveniente, pero configura versiones y retenciones.

Prueba de recuperación

- Programa restauraciones de prueba trimestrales.

- Documenta los tiempos de restauración y los pasos.

Runbook de respuesta a incidentes (pasos operativos)

Sigue esta secuencia en caso de sospecha o detección de ransomware:

- Aislar: desconecta el equipo de la red inmediatamente (cable y Wi‑Fi).

- Preservar evidencia: no reinicies ni alteres el disco si vas a investigar forense.

- Evaluar alcance: identifica máquinas afectadas y servicios comprometidos.

- Bloquear vectores: cambia contraseñas privilegiadas y desactiva cuentas comprometidas.

- Notificar: informa al equipo de TI y a responsables legales según política.

- Restaurar: si tienes copias limpias, prioriza restaurar desde backup; realiza pruebas de integridad.

- Comunicar: informa a usuarios y clientes con mensajes claros y sin alarmismo.

- Revisar y aprender: realiza análisis post‑mortem y actualiza controles.

Nota: En entornos empresariales, activa el equipo de respuesta a incidentes y, si procede, contrata análisis forense profesional.

¿Debo pagar el rescate?

Pagar puede parecer la opción rápida, pero tiene riesgos:

- No hay garantía de que te den la clave.

- Estás financiando actividad criminal.

- Puede marcarte como objetivo futuro.

Solo en situaciones extremas (evaluadas por legal y dirección) y cuando no hay copia posible se valora. La recomendación técnica y ética general es: no pagar.

Checklist por roles (rápida y accionable)

Administrador de TI:

- Implementar actualizaciones automáticas y parches críticos.

- Configurar EDR y backups 3-2-1 con verificación de integridad.

- Aplicar segmentación de red y control de acceso.

- Ejecutar simulacros y pruebas de restauración.

Usuario final:

- No abrir adjuntos ni enlaces sospechosos.

- Usar cuenta con permisos limitados para tareas diarias.

- Hacer copias locales de trabajo y sincronizar con soluciones aprobadas.

Responsable de seguridad / dirección:

- Tener plan de respuesta a incidentes y comunicaciones.

- Revisar pólizas de seguros y obligaciones regulatorias.

- Mantener inventario de activos críticos y prioridades de recuperación.

Mini‑metodología para reducir riesgo en 30–90 días

- Semana 1–2: auditoría de activos y auditoría de parches.

- Semana 3–4: desplegar bloqueadores de anuncios y políticas de navegación.

- Mes 2: configurar backup 3-2-1 y pruebas iniciales de restauración.

- Mes 3: simular phishing y ejecutar un ejercicio de respuesta a incidentes.

Resultado esperado: reducción visible de vectores expuestos y mejora en tiempos de recuperación.

Casos en los que las defensas fallan (contrajemplos)

- Un usuario con privilegios de administrador ejecuta un instalador malicioso: la segmentación puede quedar inútil.

- Copias de seguridad conectadas permanentemente a la red y sin versiones: el ransomware puede cifrar también los backups.

- Sistemas heredados sin soporte: no reciben parches y quedan expuestos a exploits conocidos.

Pruebas y criterios de aceptación (para equipos técnicos)

- Los backups restauran un conjunto de archivos críticos en menos de X horas (establecer SLA interno).

- Un intento de ejecución de un archivo malicioso en sandbox es detectado y puesto en cuarentena.

- Simulacro de phish reduce la tasa de clics en un 50% tras formación (meta interna).

Seguridad adicional y endurecimiento

- Implementa autenticación multifactor (MFA) para accesos remotos y cuentas privilegiadas.

- Restringe RDP/SSH con puertas de enlace y acceso por IP permitida.

- Habilita registros centralizados y alertas ante comportamiento anómalo.

Privacidad y cumplimiento (notas GDPR/legales)

- Evalúa obligaciones de notificación a autoridades si datos personales se ven comprometidos.

- Conserva evidencia forense según requisitos legales antes de borrar sistemas.

- Revisa pólizas de seguro cibernético y condiciones de cobertura para rescates y recuperación.

Flujo de decisión rápido (Mermaid)

flowchart TD

A'Detectas cifrado o pantalla de rescate?' -->|Sí| B[Aislar equipo]

A -->|No| Z[Monitorear y mantener]

B --> C{¿Tienes backup 3-2-1 reciente?}

C -->|Sí| D[Restaurar desde backup en entorno limpio]

C -->|No| E{¿Impacto crítico de negocio?}

E -->|Sí| F[Evaluar pago con dirección y legal]

E -->|No| G[Eliminar equipo y reinstalar sin pagar]

F --> H[Notificar a autoridades y proveedores]

D --> I[Revisar y endurecer medidas]

G --> I

H --> IPreguntas frecuentes

¿Puedo recuperar archivos sin pagar?

A veces sí, si existen copias de seguridad limpias o si la variante de ransomware tiene fallos conocidos. Existen herramientas de recuperación para algunas familias, pero no para todas.

¿Qué tan rápido debo actuar?

Actúa inmediatamente: aisla el equipo, preserva evidencia y activa el runbook de respuesta. Cada minuto puede aumentar el alcance si el malware se propaga por red.

¿Las soluciones antivirus funcionan?

Pueden detectar muchas variantes, pero no todas. Combina antivirus con EDR, políticas de acceso y buenas prácticas de respaldo.

Conclusión

El ransomware es una amenaza real, pero en gran medida gestionable. La combinación correcta de prevención técnica, concienciación de usuarios y copias de seguridad robustas reduce dramáticamente el riesgo y el impacto. La preparación —no el pánico— es la mejor respuesta.

Resumen rápido:

- Prevén: parches, bloqueo de anuncios, MFA y privilegios mínimos.

- Prepara: backups 3-2-1 y pruebas de restauración.

- Responde: aislar, evaluar, restaurar y aprender.

¿Has tenido experiencia con ransomware o conoces a alguien que la haya vivido? Comenta abajo y comparte lecciones aprendidas.

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD