Malware a nivel de kernel: qué es y cómo proteger tu PC

Contenido

- ¿Qué es el malware a nivel de kernel?

- Ejemplos y vectores de ataque

- Señales de infección

- Protección preventiva paso a paso

- Qué hacer si tu PC está infectado (runbook de incidente)

- Listas de verificación por rol

- Matriz de riesgos y mitigaciones

- Notas de compatibilidad y migración

- Glosario rápido

- Resumen y siguientes pasos

¿Qué es el malware a nivel de kernel?

El kernel es el componente central del sistema operativo responsable de mediar entre hardware y software. Funciona en un nivel privilegiado conocido como modo kernel, con acceso sin restricciones a memoria, CPU, dispositivos y llamadas del sistema. El malware que infecta o manipula este nivel privilegiado se denomina malware a nivel de kernel.

Definición en una línea: malware que se ejecuta en modo kernel para controlar operaciones críticas del sistema con privilegios elevados.

Importante: porque opera «por debajo» de la capa donde funcionan la mayoría de soluciones antivirus, el malware de kernel puede evadir técnicas habituales de detección y persistir tras reinicios.

Por qué es especialmente peligroso

- Privilegios totales: puede leer/escribir memoria de cualquier proceso, alterar listado de procesos, hooks de llamadas del sistema y controladores.

- Persistencia: puede instalar mecanismos (p. ej. bootkits) que arrancan antes del sistema operativo.

- Evasión: modifica herramientas de seguridad o sus firmas para ocultarse.

- Impacto alto: desde robo de credenciales hasta cifrado de disco o control remoto completo.

Alt: Diagrama conceptual que muestra cómo el malware de kernel interactúa directamente con hardware y software en el arranque del sistema

Ejemplos y vectores de ataque

A continuación se describen las familias más habituales de malware a nivel de kernel y cómo operan.

- Kernel rootkits: ocultan procesos, ficheros y conexiones. Permiten control remoto no detectado y la instalación de cargas adicionales.

- Bootkits: infectan BIOS/UEFI o el MBR/GPT para ejecutar código malicioso antes de que el sistema operativo cargue.

- Troyanos en modo kernel: reemplazan o inyectan código en drivers legítimos para ejecutar funcionalidades maliciosas (keylogging, deshabilitar seguridad, persistencia).

- Ransomware a nivel de kernel: usa privilegios de kernel para cifrar el sistema o bloquear el acceso, dificultando la restauración.

Vectores comunes:

- Vulnerabilidades sin parchear en drivers o en el propio kernel.

- Instalación física o acceso administrativo (se necesita privilegio elevado para instalar controladores firmados).

- Software malicioso que persuade al usuario para deshabilitar defensas (p. ej. pedir que se apague Secure Boot).

- Controladores o aplicaciones firmadas comprometidas por desarrolladores legítimos.

Alt: Captura conceptual de un rootkit integrándose en controladores del sistema para ocultar procesos y archivos

Señales de infección

Señales que deben disparar una investigación inmediata:

- Uso inusualmente alto de CPU o memoria sin procesos visibles.

- Pantallazos azules (BSOD) recurrentes.

- Reinicios inexplicables o comportamiento errático durante el arranque.

- Conexiones de red sospechosas iniciadas por procesos no identificados.

- Herramientas de seguridad deshabilitadas o modificaciones en la configuración que no hiciste.

Nota: muchas de estas señales también pueden indicar fallos de hardware o drivers defectuosos; por eso es importante un diagnóstico estructurado.

Protección preventiva: guía paso a paso

A continuación verás medidas preventivas ordenadas por prioridad y facilidad de implementación.

1) Asegura Secure Boot y TPM 2.0

Secure Boot valida firmas digitales durante el arranque y bloquea software no firmado. TPM 2.0 (Trusted Platform Module) almacena medidas criptográficas del proceso de arranque y detecta manipulaciones.

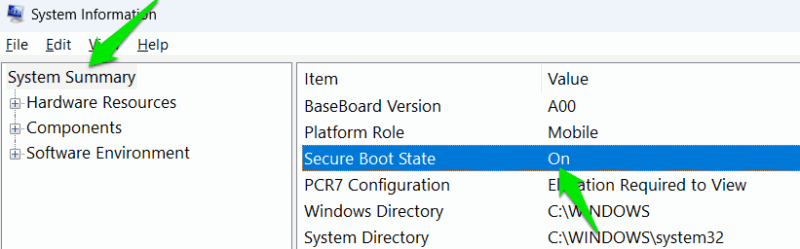

Cómo comprobar Secure Boot:

- Busca «información del sistema» en la búsqueda de Windows y abre la aplicación System Information.

- En System Summary, revisa el valor Secure Boot State y asegúrate de que esté en On.

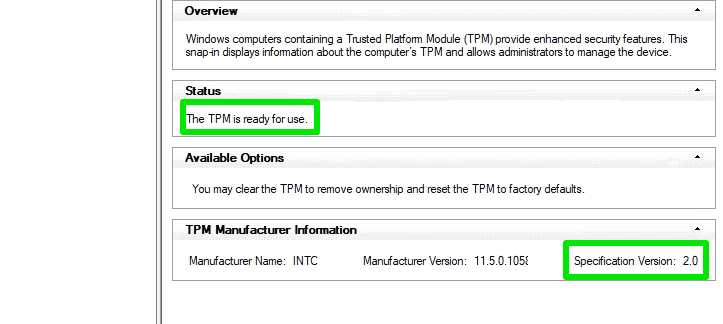

Cómo comprobar TPM 2.0:

- Pulsa Windows + R y escribe

tpm.msc. - En la consola, revisa que la sección Status muestre The TPM is ready for use y que Specification Version indique 2.0.

Alt: Ventana de Información del sistema de Windows mostrando el estado de Secure Boot

Alt: Consola tpm.msc que muestra la versión de especificación TPM y el estado listo para usar

Si Secure Boot o TPM están desactivados, actívalos desde BIOS/UEFI en la sección Seguridad (Security). Atención: TPM es hardware; equipos antiguos pueden no tenerlo.

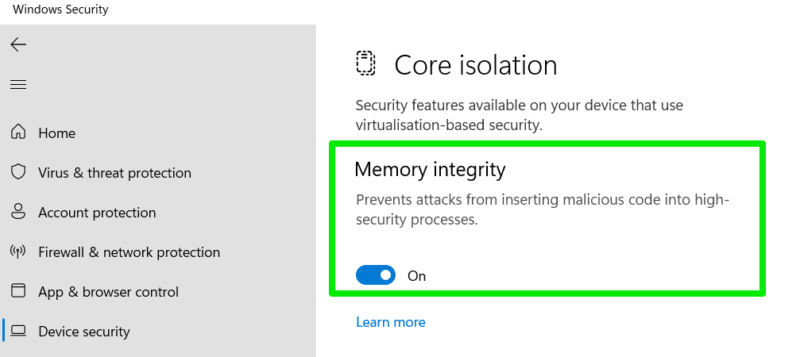

2) Habilita Virtualization-Based Security (VBS) / Memory Integrity

VBS ejecuta procesos críticos en entornos aislados y evita que controladores maliciosos los modifiquen.

Cómo habilitar:

- Busca «Windows Security» y abre la app Windows Security.

- Ve a Device Security -> Core isolation y activa Memory integrity (Integridad de memoria).

Alt: Configuración de seguridad de dispositivo en Windows mostrando la opción de integridad de memoria activada

Nota: algunos controladores antiguos no son compatibles con Memory Integrity; actualiza drivers antes de activarla.

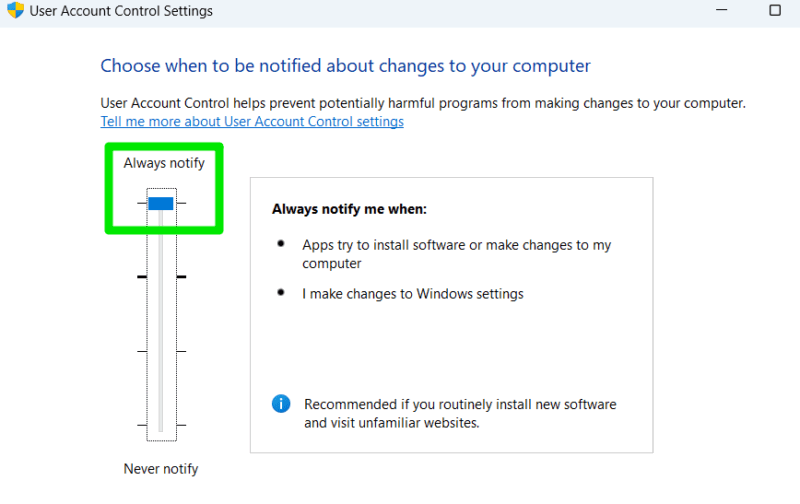

3) Ajusta el Control de Cuentas de Usuario (UAC) al máximo

UAC evita que aplicaciones instalen o cambien configuraciones sin autorización.

Cómo configurar:

- Busca «uac» en Windows Search y abre Change User Account Control settings.

- Mueve el deslizador a Always notify (Siempre notificar) en la parte superior.

Alt: Panel de configuración del Control de cuentas de usuario con el deslizador en la posición de máxima seguridad

4) Mantén el sistema y drivers actualizados

Los controladores (drivers) que cargan en el arranque son vectores frecuentes de exploit. Mantén actualizados:

- Windows y sus parches de seguridad.

- Drivers de chipset, GPU, controladores de almacenamiento y red.

- BIOS/UEFI: actualízalo solo siguiendo instrucciones del fabricante.

Consejo: configura actualizaciones automáticas para Windows y habilita notificaciones para drivers críticos. Evita herramientas de terceros no verificadas para drivers.

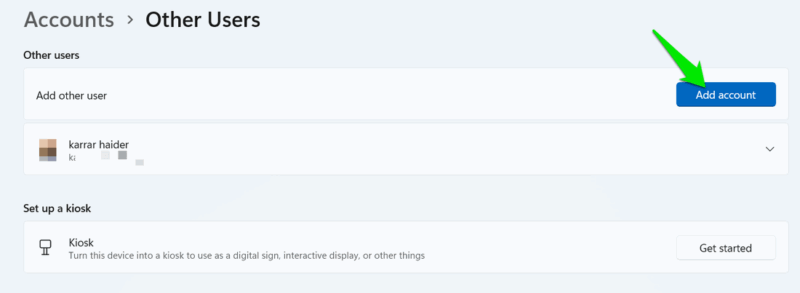

5) Usa una cuenta estándar para el uso diario

Trabaja con una cuenta de usuario estándar para reducir la superficie de ataque. Reserva la cuenta Administrador solo para tareas de administración.

Cómo crearla:

- Abre Settings -> Accounts -> Other Users.

- Selecciona Add account y elige Standard account.

Alt: Panel de Cuentas en Windows 11 mostrando la opción para agregar otro usuario y seleccionar una cuenta estándar

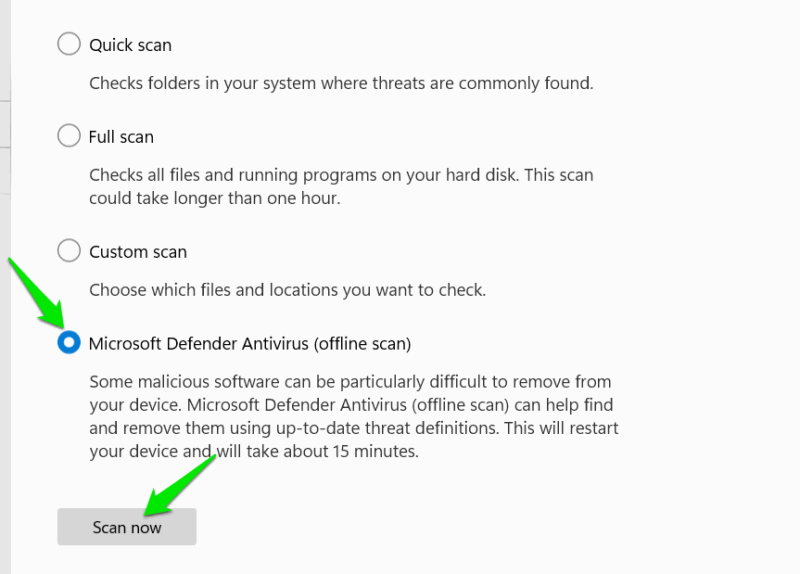

6) Ejecuta análisis fuera de línea (boot-time / offline scan) periódicamente

Los análisis fuera de línea escanean antes de que el sistema operativo y sus técnicas de ocultación se carguen.

Cómo ejecutar el análisis de Microsoft Defender:

- Abre Windows Security -> Virus & threat protection -> Scan options -> selecciona Microsoft Defender Antivirus (offline scan) y haz clic en Scan now. Se reiniciará el equipo para realizar el escaneo.

Alt: Opción para ejecutar un escaneo offline de Microsoft Defender en la interfaz de Windows Security

Consejo: algunas suites de terceros (p. ej. Avast One) ofrecen escaneos de arranque potentes; úsalos si Defender no detecta la amenaza.

7) Evita ejecutar programas de riesgo

Desconfía de cracks, juegos pirateados, aplicaciones que piden desactivar protecciones o instalar drivers desconocidos. El riesgo no merece la funcionalidad ofrecida.

Qué hacer si crees que tu PC está infectado: runbook de incidente

Sigue estos pasos en orden; hacerlo fuera de secuencia puede destruir evidencia útil y empeorar la recuperación.

- Aislar: desconecta el equipo de la red (Ethernet/Wi‑Fi) para evitar exfiltración o propagación.

- Recolectar evidencia: toma fotos del estado, volcado de memoria y registros si es posible (si eres administrador y sabes cómo). Conserva logs de Windows Event Viewer.

- Realizar un boot-time/offline scan con una herramienta confiable (Microsoft Defender Offline, Malwarebytes con rootkit scan o escáner de arranque de otro proveedor).

- Intentar limpieza: si la herramienta detecta y elimina el rootkit, reinicia y vuelve a escanear. Documenta todas las acciones.

- Si persiste la infección, prepara una copia de seguridad de datos críticos (siempre desde un entorno limpio o con herramientas que no ejecuten el sistema infestado).

- Reinstalación completa: realiza una instalación limpia de Windows desde medios oficiales. No uses imágenes del sistema que puedan estar comprometidas.

- Reflasheo de BIOS/UEFI y limpieza de CMOS: si sospechas bootkit en firmware, reflashea BIOS desde el sitio del fabricante o llévalo a un servicio técnico.

- Cambia credenciales: una vez el sistema esté limpio, cambia contraseñas y revisa accesos remotos.

- Revisar dispositivos periféricos: hardware infectado (USB, discos externos) puede volver a infectar el equipo.

- Aprendizaje y mejora: registra el incidente y actualiza la política y controles para evitar recurrencias.

Nota: si no tienes experiencia con reflasheo de firmware o análisis forense, contacta a un profesional. Un paso erróneo puede dejar el equipo inservible.

Herramientas y técnicas recomendadas

- Microsoft Defender (incluye escaneo offline y protecciones integradas para kernel).

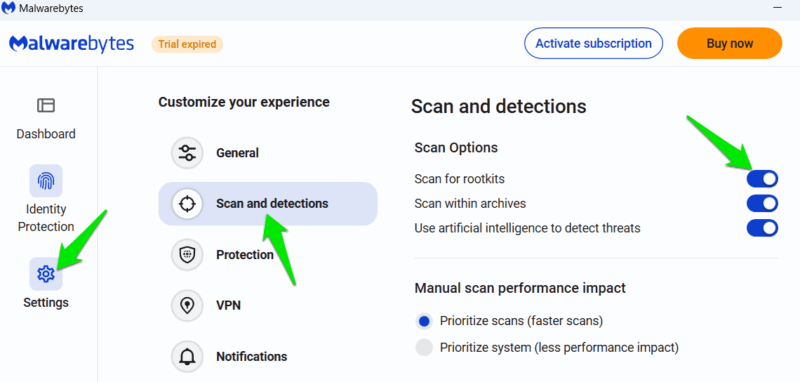

- Malwarebytes (habilita la opción de escaneo de rootkits en Settings -> Scan and detection -> Scan for rootkits).

- Herramientas de análisis forense y antivirus con capacidades de escaneo prearranque.

- Utilidades del fabricante para reflasheo de BIOS (usar solo versiones oficiales).

Alt: Panel de configuración de Malwarebytes mostrando la opción para habilitar escaneo de rootkits

Listas de verificación por rol

Usuario final:

- Mantener cuenta estándar para tareas diarias.

- No ejecutar cracks ni aplicaciones no verificadas.

- Habilitar UAC y actualizar Windows.

- Ejecutar escaneos offline cada cierto tiempo.

Administrador de TI:

- Forzar Secure Boot y comprobar TPM 2.0 en equipos compatibles.

- Habilitar VBS/Memory Integrity en estaciones críticas.

- Gestionar actualizaciones de drivers y BIOS mediante herramientas centralizadas.

- Mantener inventario de controladores y firmwares aprobados.

Equipo de respuesta a incidentes (IR):

- Aislar sistemas comprometidos y preservar evidencia.

- Ejecutar análisis de memoria y volcado de disco.

- Evaluar necesidad de reflasheo de firmware.

- Gestionar comunicación y recuperación de servicios.

Matriz de riesgos y mitigaciones (resumen)

- Riesgo: Exploit de driver sin parchear. Mitigación: aplicar parches, whitelisting de drivers, VBS.

- Riesgo: Equipo sin TPM/puede desactivar Secure Boot. Mitigación: inventario HW, políticas que prohíban modificaciones en UEFI.

- Riesgo: Usuario con privilegios excesivos. Mitigación: cuentas estándar y control de acceso.

- Riesgo: Firmware comprometido (bootkit). Mitigación: reflasheo desde imagen oficial, auditoría de firmware.

Compatibilidad, limitaciones y notas locales

- Equipos antiguos pueden no soportar TPM 2.0 o Secure Boot. En esos casos, la protección dependerá más de detección y buenas prácticas.

- Algunos controladores antiguos pueden impedir activar Memory Integrity; prioriza actualizar drivers antes de activar la opción.

- En entornos corporativos, coordina con el equipo de TI antes de forzar políticas de UEFI/TPM para no interrumpir aplicaciones críticas.

Mini‑metodología para investigar una posible infección a nivel de kernel

- Recolectar: volcado de memoria (si es posible), logs, lista de drivers cargados (

driverqueryo herramienta equivalente). - Comparar: revisar firmas y hashes de drivers contra repositorio conocido.

- Escanear: análisis offline con múltiples motores si es necesario.

- Remediar: intentar limpieza; si no es posible, reinstalar desde medios limpios y reflashear firmware.

- Validar: ejecutar pruebas de integridad (Secure Boot, TPM, check de drivers) post‑remediación.

Seguridad hardening: checklist práctica (rápida)

- Secure Boot activado

- TPM 2.0 presente y activado

- Integridad de memoria (Memory Integrity) activada

- UAC en Always notify

- Cuentas estándar usadas por usuarios finales

- Actualizaciones automáticas habilitadas para Windows y drivers críticos

- Política de whitelisting de drivers (si aplica)

- Escaneo offline programado regularmente

- Procedimiento de respaldo y recuperación probado

Glosario (1 línea por término)

- Kernel: núcleo del sistema operativo que gestiona recursos y llamadas al sistema.

- Driver: software que permite la comunicación entre el sistema operativo y un dispositivo de hardware.

- Secure Boot: mecanismo UEFI que valida firmas digitales durante el arranque.

- TPM: módulo físico que almacena mediciones criptográficas y claves seguras.

- Rootkit: software diseñado para ocultar la presencia de malware en un sistema.

- Bootkit: rootkit que infecta el proceso de arranque (firmware, MBR o EFI).

Contraejemplos y cuándo las defensas pueden fallar

- Equipos sin soporte hardware (TPM inexistente) reducen la eficacia de algunas protecciones.

- Controladores firmados legítimamente por un proveedor comprometido pueden permitir persistencia aun con Secure Boot.

- Usuarios que deshabilitan protecciones por conveniencia (p. ej. para ejecutar software no firmado) neutralizan las barreras.

Prácticas legales y de privacidad

- Si recolectas volcado de memoria o logs con datos personales, sigue las políticas de privacidad y retención de la organización.

- En la Unión Europea, el tratamiento de datos personales en la investigación de incidentes debe cumplir GDPR: minimiza exposición y justifica la finalidad.

Resumen y siguientes pasos

- El malware a nivel de kernel es serio pero relativamente difícil de desplegar: requiere elevación de privilegios, explotación de drivers o acceso físico/administrativo.

- Prioriza controles hardware (Secure Boot, TPM), aislamiento por virtualización (VBS), cuentas con privilegios limitados y actualización continua.

- Ten un runbook claro: aislamiento, análisis offline, limpieza o reinstalación y, si procede, reflasheo de firmware.

Si gestionas equipos críticos o sospechas un compromiso persistente, involucra a un equipo de respuesta a incidentes o servicio técnico profesional para reflasheo de BIOS/UEFI y análisis forense.

Crédito de imágenes: Freepik. Todas las capturas de pantalla por Karrar Haider.

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD